深入Java開發:Token的全方位解析與實戰指南(下)

上一篇 深入Java開發:Token的全方位解析與實戰指南(上)

五、Token 的生命周期與管理

5.1 Token 的生命周期狀態

Token 的生命周期涵蓋了從創建到最終失效的一系列狀態變化,這些狀態的管理對于保障系統的安全性和用戶體驗至關重要。Token 的生命周期主要包括以下幾種狀態:

- 創建(Created):當用戶成功登錄系統,或者在特定的授權流程完成后,服務器會為用戶生成一個 Token。此時,Token 處于創建狀態,它被賦予了唯一的標識,并包含了與用戶相關的信息,如用戶 ID、用戶名、權限等。這些信息被加密或編碼在 Token 中,以確保其安全性和完整性。在 JWT 中,創建 Token 時會設置頭部(Header)、載荷(Payload)和簽名(Signature),頭部包含了 Token 的類型和簽名算法,載荷存儲用戶相關信息,簽名則用于驗證 Token 的真實性和完整性。例如:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.util.Date;public class TokenUtil {private static final String SECRET_KEY = "your_secret_key";public static String generateToken(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}

}

- 有效(Valid):在創建之后,Token 進入有效狀態。在這個狀態下,Token 可以被用于驗證用戶的身份和權限。當客戶端攜帶 Token 向服務器發送請求時,服務器會驗證 Token 的有效性,包括檢查簽名是否正確、Token 是否過期等。如果驗證通過,服務器會認為請求來自合法的用戶,并根據 Token 中包含的權限信息,決定是否允許用戶訪問請求的資源。例如,在一個基于 Spring Security 和 JWT 的應用中,服務器通過

JwtAuthenticationFilter過濾器驗證 Token 的有效性:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.security.Keys;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.web.filter.OncePerRequestFilter;import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

import java.security.Key;

import java.util.ArrayList;

import java.util.List;public class JwtAuthenticationFilter extends OncePerRequestFilter {private static final String AUTHORIZATION_HEADER = "Authorization";private static final String BEARER_PREFIX = "Bearer ";private static final Key key = Keys.hmacShaKeyFor("your_secret_key".getBytes());@Overrideprotected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {String token = request.getHeader(AUTHORIZATION_HEADER);if (token != null && token.startsWith(BEARER_PREFIX)) {token = token.substring(BEARER_PREFIX.length());try {Claims claims = Jwts.parserBuilder().setSigningKey(key).build().parseClaimsJws(token).getBody();String username = claims.getSubject();List<SimpleGrantedAuthority> authorities = new ArrayList<>();// 假設從claims中獲取角色信息并添加到authoritiesauthorities.add(new SimpleGrantedAuthority("ROLE_USER"));UsernamePasswordAuthenticationToken authentication = new UsernamePasswordAuthenticationToken(username, null, authorities);SecurityContextHolder.getContext().setAuthentication(authentication);} catch (Exception e) {// 處理Token驗證失敗的情況}}filterChain.doFilter(request, response);}

}

- 過期(Expired):Token 在生成時會設置一個過期時間,當當前時間超過 Token 的過期時間時,Token 就會進入過期狀態。過期的 Token 將不再被服務器接受用于身份驗證和授權,這是為了保障系統的安全性,防止 Token 被長期濫用。服務器在驗證 Token 時,會檢查 Token 的過期時間:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.security.SignatureException;public class TokenUtil {private static final String SECRET_KEY = "your_secret_key";public static boolean validateToken(String token) {try {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();Date expiration = claims.getExpiration();return expiration.after(new Date());} catch (SignatureException | IllegalArgumentException e) {return false;}}

}

- 撤銷(Revoked):在某些情況下,即使 Token 還未過期,也需要將其撤銷,使其不再有效。例如,當用戶主動注銷登錄、密碼被修改或者用戶的權限發生變更時,服務器需要撤銷之前頒發的 Token,以確保用戶的安全和系統的一致性。撤銷 Token 通常是在服務器端進行操作,比如在數據庫中標記 Token 為已撤銷狀態。假設我們有一個

TokenRepository類用于管理 Token 的存儲和查詢:

import org.springframework.data.jpa.repository.JpaRepository;public interface TokenRepository extends JpaRepository<Token, Long> {Token findByToken(String token);void deleteByToken(String token);void markTokenAsRevoked(String token);

}

在用戶注銷登錄時,可以調用markTokenAsRevoked方法將 Token 標記為已撤銷:

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;@Service

public class UserService {@Autowiredprivate TokenRepository tokenRepository;public void logout(String token) {tokenRepository.markTokenAsRevoked(token);}

}

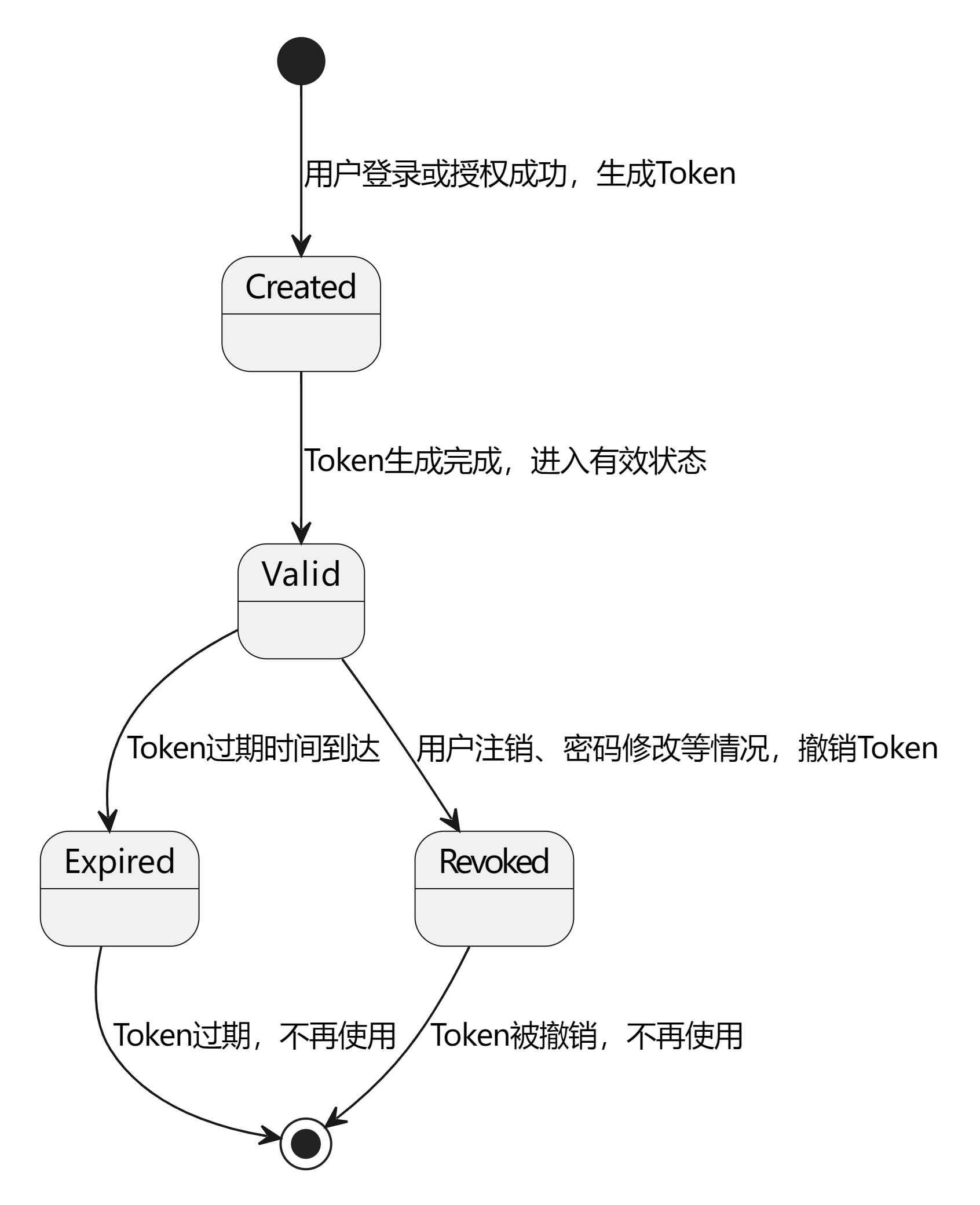

Token 的生命周期狀態變化可以用以下狀態圖來直觀展示:

@startuml

[*] --> Created: 用戶登錄或授權成功,生成Token

Created --> Valid: Token生成完成,進入有效狀態

Valid --> Expired: Token過期時間到達

Valid --> Revoked: 用戶注銷、密碼修改等情況,撤銷Token

Expired --> [*]: Token過期,不再使用

Revoked --> [*]: Token被撤銷,不再使用

@enduml

通過清晰地理解和管理 Token 的生命周期狀態,開發者可以構建更加安全、可靠的應用系統,為用戶提供更好的服務體驗。

5.2 Token 的過期處理

5.2.1 設置合理的過期時間

設置合理的 Token 過期時間是保障系統安全性和用戶體驗的關鍵因素之一。過期時間過短,用戶可能需要頻繁登錄,這會嚴重影響用戶體驗,導致用戶對應用的滿意度下降;而過期時間過長,則會增加安全風險,一旦 Token 泄露,攻擊者將有更長的時間利用該 Token 進行非法操作。

在不同的應用場景中,需要根據具體的業務需求來確定合適的 Token 過期時間。以下是一些常見的場景及相應的過期時間設置建議:

-

短期會話場景:對于一些對安全性要求較高,且用戶操作時間較短的場景,如在線支付、敏感信息修改等,Token 的過期時間可以設置得較短,例如 15 分鐘到 1 小時。以在線支付場景為例,用戶在進行支付操作時,從發起支付請求到完成支付的過程通常不會太長,設置較短的過期時間可以有效降低支付過程中的安全風險。如果 Token 在支付過程中過期,用戶可以通過重新進行身份驗證(如輸入支付密碼、短信驗證碼等)來獲取新的 Token,繼續完成支付操作。

-

長期會話場景:在一些日常使用的應用中,如社交平臺、新聞客戶端等,用戶可能會長時間保持登錄狀態,進行瀏覽、發布內容等操作。對于這類場景,Token 的過期時間可以設置得相對較長,比如 1 天到 7 天。這樣用戶在一段時間內無需頻繁登錄,能夠提供較為流暢的使用體驗。同時,為了進一步保障安全,可以結合其他安全措施,如定期要求用戶重新輸入密碼進行身份驗證,或者在檢測到異常登錄行為時及時失效 Token。

-

記住我功能場景:當應用提供 “記住我” 功能時,用戶希望在一段時間內無需再次登錄,即使關閉應用或設備重啟后仍能保持登錄狀態。在這種情況下,Token 的過期時間可以設置得非常長,甚至可以設置為幾個月。然而,這也意味著更高的安全風險,因此需要采用更加嚴格的安全策略。例如,使用更復雜的加密算法對 Token 進行加密,增加 Token 的保密性;定期對 Token 進行刷新,即使 Token 的過期時間很長,也可以在用戶每次使用應用時,后臺自動刷新 Token,以確保 Token 的有效性和安全性。

在實際應用中,還可以考慮根據用戶的行為動態調整 Token 的過期時間。例如,如果用戶長時間處于活躍狀態,不斷進行操作,可以適當延長 Token 的過期時間;如果用戶長時間沒有操作,處于閑置狀態,則可以提前使 Token 過期,以降低安全風險。通過這種靈活的過期時間設置策略,可以在保障系統安全的前提下,最大程度地提升用戶體驗。

5.2.2 實現 Token 刷新機制

為了避免用戶頻繁重新登錄,提高用戶體驗,同時保證系統的安全性,可以實現 Token 刷新機制。當 Token 即將過期時,客戶端可以向服務器發送請求,獲取一個新的 Token,從而延長用戶的登錄狀態。以下是實現 Token 刷新機制的代碼示例:

- 定義 Token 生成和驗證工具類:首先,我們需要一個工具類來生成和驗證 Token,這里以 JWT 為例。

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.util.Date;public class TokenUtil {private static final String SECRET_KEY = "your_secret_key";private static final long EXPIRATION_TIME = 1000 * 60 * 60; // 1小時過期private static final long REFRESH_TOKEN_EXPIRATION_TIME = 1000 * 60 * 60 * 24 * 7; // 7天過期// 生成Tokenpublic static String generateToken(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME)).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}// 生成刷新Tokenpublic static String generateRefreshToken(String userId) {Claims claims = Jwts.claims();claims.put("userId", userId);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + REFRESH_TOKEN_EXPIRATION_TIME)).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}// 驗證Tokenpublic static boolean validateToken(String token) {try {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();Date expiration = claims.getExpiration();return expiration.after(new Date());} catch (Exception e) {return false;}}// 從Token中獲取用戶IDpublic static String getUserIdFromToken(String token) {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();return (String) claims.get("userId");}

}

- 實現 Token 刷新接口:在控制器層(Controller)中,創建一個用于刷新 Token 的接口。

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestHeader;

import org.springframework.web.bind.annotation.RestController;@RestController

public class TokenController {@PostMapping("/refresh-token")public String refreshToken(@RequestHeader("Authorization") String authorizationHeader) {String token = authorizationHeader.replace("Bearer ", "");if (!TokenUtil.validateToken(token)) {return "Token無效或已過期";}String userId = TokenUtil.getUserIdFromToken(token);String newToken = TokenUtil.generateToken(userId, "");// 假設這里可以根據userId獲取用戶名String refreshToken = TokenUtil.generateRefreshToken(userId);// 這里可以將新的Token和刷新Token存儲到數據庫或其他存儲介質中,以便后續驗證和管理return "新的Token: " + newToken + ", 刷新Token: " + refreshToken;}

}

在上述代碼中,refreshToken方法接收請求頭中的Authorization字段,從中提取 Token 并驗證其有效性。如果 Token 有效,從 Token 中獲取用戶 ID,然后生成新的 Token 和刷新 Token,并返回給客戶端。客戶端在接收到新的 Token 和刷新 Token 后,需要更新本地存儲的 Token,以便在后續請求中使用新的 Token 進行身份驗證。同時,將刷新 Token 妥善保存,用于下次 Token 過期時的刷新操作。在實際應用中,還需要考慮刷新 Token 的安全性,例如對刷新 Token 進行加密存儲,防止刷新 Token 被竊取后被惡意利用。

5.3 Token 的撤銷與作廢

在用戶注銷登錄、修改密碼或權限變更等情況下,為了保障系統的安全性和數據的一致性,需要及時撤銷或作廢已頒發的 Token。以下將詳細講解如何實現 Token 的撤銷與作廢操作。

5.3.1 在數據庫中標記 Token 為無效狀態

當需要撤銷 Token 時,一種常見的做法是在數據庫中標記 Token 為無效狀態。假設我們有一個Token表,用于存儲用戶的 Token 信息,表結構如下:

CREATE TABLE Token (id INT AUTO_INCREMENT PRIMARY KEY,token VARCHAR(255) NOT NULL UNIQUE,user_id INT NOT NULL,expiration_time DATETIME NOT NULL,is_revoked BOOLEAN DEFAULT FALSE,FOREIGN KEY (user_id) REFERENCES Users(id)

);

在上述表結構中,is_revoked字段用于標記 Token 是否已被撤銷,初始值為FALSE。當用戶注銷登錄時,我們可以通過更新is_revoked字段為TRUE來撤銷 Token。以下是使用 JDBC 實現這一操作的代碼示例:

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.SQLException;public class TokenRevocationUtil {private static final String DB_URL = "jdbc:mysql://localhost:3306/your_database";private static final String DB_USER = "your_username";private static final String DB_PASSWORD = "your_password";public static void revokeToken(String token) {String sql = "UPDATE Token SET is_revoked = TRUE WHERE token =?";try (Connection conn = DriverManager.getConnection(DB_URL, DB_USER, DB_PASSWORD);PreparedStatement pstmt = conn.prepareStatement(sql)) {pstmt.setString(1, token);pstmt.executeUpdate();} catch (SQLException e) {e.printStackTrace();}}

}

在上述代碼中,revokeToken方法接收一個 Token 作為參數,通過執行 SQL 更新語句,將Token表中對應 Token 的is_revoked字段設置為TRUE,從而實現 Token 的撤銷。在實際應用中,建議使用數據庫連接池(如 HikariCP、C3P0 等)來管理數據庫連接,以提高性能和資源利用率。同時,要注意對數據庫操作進行異常處理,確保程序的穩定性和可靠性。

5.3.2 在后續請求中驗證 Token 是否已被撤銷

在用戶后續發送請求時,服務器需要驗證 Token 是否已被撤銷。在驗證 Token 的過程中,除了檢查 Token 的簽名和過期時間外,還需要檢查is_revoked字段的值。以下是在 Spring Boot 應用中,使用自定義過濾器驗證 Token 是否被撤銷的代碼示例:

import io.jsonwebtoken.Claims;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.web.authentication.WebAuthenticationDetailsSource;

import org.springframework.stereotype.Component;

import org.springframework.web.filter.OncePerRequestFilter;import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;/*** 增強版JWT認證過濾器* 增加Token撤銷驗證邏輯,檢查is_revoked字段和服務器端撤銷記錄*/

@Component

public class JwtAuthenticationFilter extends OncePerRequestFilter {private static final String AUTH_HEADER = "Authorization";private static final String TOKEN_PREFIX = "Bearer ";private final UserDetailsService userDetailsService;private final TokenRevocationService revocationService;public JwtAuthenticationFilter(UserDetailsService userDetailsService, TokenRevocationService revocationService) {this.userDetailsService = userDetailsService;this.revocationService = revocationService;}@Overrideprotected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {try {// 1. 從請求頭提取TokenString token = extractTokenFromRequest(request);if (token == null) {filterChain.doFilter(request, response);return;}// 2. 基礎驗證:簽名和過期時間if (!JwtTokenUtil.validateToken(token)) {logger.warn("Token基礎驗證失敗: 簽名無效或已過期");response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);response.getWriter().write("Invalid or expired token");return;}// 3. 檢查Token是否被撤銷(雙重驗證機制)// 3.1 檢查Token自身的is_revoked聲明Claims claims = JwtTokenUtil.getClaimsFromToken(token);Boolean isRevoked = claims.get("is_revoked", Boolean.class);if (isRevoked != null && isRevoked) {logger.warn("Token已被標記為撤銷(is_revoked=true): " + token);response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);response.getWriter().write("Token has been revoked");return;}// 3.2 檢查服務器端撤銷記錄(針對無法修改的已簽發Token)if (revocationService.isTokenRevoked(token)) {logger.warn("Token在服務器端已被撤銷: " + token);response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);response.getWriter().write("Token has been revoked");return;}// 4. 驗證通過,設置安全上下文String username = claims.getSubject();if (username != null && SecurityContextHolder.getContext().getAuthentication() == null) {UserDetails userDetails = userDetailsService.loadUserByUsername(username);UsernamePasswordAuthenticationToken authentication = new UsernamePasswordAuthenticationToken(userDetails, null, userDetails.getAuthorities());authentication.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));SecurityContextHolder.getContext().setAuthentication(authentication);logger.info("用戶 " + username + " 的Token驗證通過(未被撤銷)");}} catch (Exception e) {logger.error("Token驗證過程異常: " + e.getMessage());response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);response.getWriter().write("Authentication failed");return;}// 繼續處理請求filterChain.doFilter(request, response);}private String extractTokenFromRequest(HttpServletRequest request) {String authHeader = request.getHeader(AUTH_HEADER);if (authHeader != null && authHeader.startsWith(TOKEN_PREFIX)) {return authHeader.substring(TOKEN_PREFIX.length()).trim();}return null;}@Overrideprotected boolean shouldNotFilter(HttpServletRequest request) {// 排除不需要認證的路徑return request.getRequestURI().startsWith("/api/auth/") || request.getRequestURI().startsWith("/api/public/");}

}六、Token的安全性考量

6.1 密鑰管理

在Token的生成和驗證過程中,密鑰扮演著至關重要的角色,它如同守護城堡的秘密鑰匙,是保障Token安全性的核心要素。以JWT為例,在生成Token時,會使用密鑰對包含用戶信息的載荷進行簽名,這個簽名就像是給包裹貼上了一個獨一無二的防偽標簽,確保Token在傳輸過程中不被篡改。在驗證Token時,同樣需要使用相同的密鑰來驗證簽名的正確性,如果密鑰泄露,攻擊者就可以偽造合法的Token,從而輕松突破系統的安全防線,獲取用戶的敏感信息或執行非法操作。

為了避免密鑰泄露,我們需要采用安全可靠的方式來存儲和管理密鑰。以下是一些推薦的方法:

- 使用環境變量:將密鑰存儲在環境變量中是一種簡單且有效的方式。在Java中,可以通過

System.getenv("KEY_NAME")來獲取環境變量的值。例如,在Linux系統中,可以在啟動應用程序的腳本中設置環境變量,如export JWT_SECRET_KEY=your_secret_key,然后在Java代碼中獲取該密鑰:

String secretKey = System.getenv("JWT_SECRET_KEY");

這種方式的優點是密鑰不會硬編碼在代碼中,降低了因代碼泄露而導致密鑰暴露的風險。同時,在不同的環境(開發、測試、生產)中,可以方便地設置不同的密鑰,提高了密鑰管理的靈活性。

- 密鑰管理服務(KMS):對于企業級應用,使用專業的密鑰管理服務(如 AWS KMS、Azure Key Vault 等)是更安全、更可靠的選擇。這些服務提供了強大的密鑰生成、存儲、加密和訪問控制功能。以 AWS KMS 為例,它使用硬件安全模塊(HSM)來保護密鑰,確保密鑰在生成、存儲和使用過程中的安全性。在 Java 中,可以通過相應的 SDK 與 KMS 進行交互,獲取和使用密鑰。例如,使用 AWS SDK for Java 獲取 KMS 密鑰:

import software.amazon.awssdk.regions.Region;

import software.amazon.awssdk.services.kms.KmsClient;

import software.amazon.awssdk.services.kms.model.DecryptRequest;

import software.amazon.awssdk.services.kms.model.DecryptResponse;Region region = Region.US_EAST_1;

KmsClient kmsClient = KmsClient.builder().region(region).build();String encryptedKey = "your_encrypted_key";

DecryptRequest decryptRequest = DecryptRequest.builder().ciphertextBlob(Base64.getDecoder().decode(encryptedKey)).build();DecryptResponse decryptResponse = kmsClient.decrypt(decryptRequest);

byte[] plaintextKey = decryptResponse.plaintext().array();

使用 KMS 可以大大提高密鑰的安全性,同時減輕了企業自行管理密鑰的負擔,確保密鑰在整個生命周期內都受到嚴格的保護。

6.2 防止 Token 泄露

在 Token 的整個生命周期中,無論是在傳輸過程還是存儲過程中,都面臨著被泄露的風險,一旦 Token 泄露,攻擊者就可以利用它冒充合法用戶,進行各種惡意操作,給用戶和系統帶來嚴重的損失。因此,我們必須采取有效的防范措施來保障 Token 的安全。

- 網絡嗅探風險與防范:在網絡通信中,Token 可能會被攻擊者通過網絡嗅探工具截獲。網絡嗅探是指攻擊者利用工具捕獲網絡數據包,從中提取敏感信息。例如,在未加密的無線網絡環境中,攻擊者可以使用 Wireshark 等工具捕獲 HTTP 請求,從而獲取請求頭或請求參數中攜帶的 Token。為了防止這種情況發生,我們應使用 HTTPS 協議進行數據傳輸。HTTPS 通過 SSL/TLS 加密協議對數據進行加密,確保數據在傳輸過程中的保密性和完整性。在 Java 開發中,使用支持 HTTPS 的庫(如 OkHttp、Apache HttpClient 等)發送請求時,這些庫會自動處理 SSL/TLS 握手和數據加密過程。以 OkHttp 為例:

import okhttp3.OkHttpClient;

import okhttp3.Request;

import okhttp3.Response;OkHttpClient client = new OkHttpClient();

Request request = new Request.Builder().url("https://example.com/api/resource").header("Authorization", "Bearer your_token").build();try (Response response = client.newCall(request).execute()) {// 處理響應

} catch (IOException e) {e.printStackTrace();

}

- 中間人攻擊風險與防范:中間人攻擊是一種更復雜的攻擊方式,攻擊者在客戶端和服務器之間插入自己,攔截、篡改或偽造通信數據。在 Token 傳輸過程中,攻擊者可能會攔截 Token 并將其替換為自己偽造的 Token,從而獲取非法權限。為了防范中間人攻擊,除了使用 HTTPS 協議外,還可以采用證書綁定技術。證書綁定是指在客戶端驗證服務器的 SSL/TLS 證書,確保通信的對方是合法的服務器。在 Java 中,可以通過設置信任管理器(TrustManager)來實現證書綁定。例如,使用自定義的信任管理器驗證服務器證書:

import javax.net.ssl.*;

import java.security.cert.CertificateException;

import java.security.cert.X509Certificate;TrustManager[] trustAllCerts = new TrustManager[]{new X509TrustManager() {@Overridepublic void checkClientTrusted(X509Certificate[] chain, String authType) throws CertificateException {}@Overridepublic void checkServerTrusted(X509Certificate[] chain, String authType) throws CertificateException {// 驗證服務器證書的邏輯,例如檢查證書的頒發機構、有效期等}@Overridepublic X509Certificate[] getAcceptedIssuers() {return new X509Certificate[0];}}

};SSLContext sslContext = SSLContext.getInstance("TLS");

sslContext.init(null, trustAllCerts, null);

SSLSocketFactory sslSocketFactory = sslContext.getSocketFactory();OkHttpClient client = new OkHttpClient.Builder().sslSocketFactory(sslSocketFactory, (X509TrustManager) trustAllCerts[0]).build();

- 客戶端存儲漏洞風險與防范:在客戶端,Token 通常存儲在本地,以便在后續請求中使用。然而,如果存儲方式不當,就可能導致 Token 泄露。例如,將 Token 存儲在瀏覽器的本地存儲(Local Storage)中,雖然方便獲取,但本地存儲的數據可以通過 JavaScript 腳本訪問,一旦頁面被注入惡意腳本,Token 就可能被竊取。為了避免這種情況,應盡量避免將 Token 存儲在容易被訪問的位置。在 Web 應用中,可以將 Token 存儲在 HttpOnly 的 Cookie 中,HttpOnly 屬性可以防止 JavaScript 訪問 Cookie,從而降低 Token 被竊取的風險。在 Java Web 開發中,可以通過設置

HttpServletResponse的setCookie方法來創建 HttpOnly 的 Cookie:

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServletResponse;Cookie tokenCookie = new Cookie("token", "your_token");

tokenCookie.setHttpOnly(true);

response.addCookie(tokenCookie);

在移動應用中,可以將 Token 存儲在設備的安全存儲區域,如 Android 的 Keystore 或 iOS 的 Keychain,這些安全存儲區域提供了更高級的加密和訪問控制功能,確保 Token 的安全性。

6.3 防范 Token 劫持與重放攻擊

Token 劫持和重放攻擊是對 Token 安全性的另外兩大威脅,了解它們的原理和危害,并采取相應的防范措施,是保障系統安全的重要環節。

-

Token 劫持與重放攻擊原理:Token 劫持是指攻擊者通過各種手段獲取用戶的有效 Token,然后利用這個 Token 冒充用戶進行操作。例如,攻擊者可能通過網絡嗅探、中間人攻擊、惡意軟件等方式獲取 Token,然后在后續請求中使用該 Token,服務器無法區分請求是來自合法用戶還是攻擊者,從而導致用戶的身份被冒用,數據泄露或系統被惡意操作。重放攻擊則是攻擊者截獲合法的 Token,并在之后的某個時間重新發送這個 Token,以達到重復執行某個操作或獲取未授權資源的目的。例如,在支付場景中,攻擊者截獲支付請求中的 Token,然后多次重放該 Token,可能導致用戶多次支付,造成經濟損失。

-

防范措施與代碼示例:

- 設置 Token 的唯一標識:為每個 Token 生成一個唯一的標識(如 UUID),并將其存儲在服務器端。在驗證 Token 時,除了驗證 Token 的簽名和過期時間外,還檢查該唯一標識是否已被使用過。如果已被使用過,則說明該 Token 可能被劫持或重放,拒絕處理請求。以下是使用 Java 生成 UUID 并驗證 Token 唯一性的示例代碼:

import java.util.HashMap;

import java.util.Map;

import java.util.UUID;public class TokenManager {private static final Map<String, Boolean> tokenMap = new HashMap<>();public static String generateTokenWithUniqueId() {String uniqueId = UUID.randomUUID().toString();String token = "your_token_generation_logic"; // 實際生成Token的邏輯tokenMap.put(uniqueId, false);return token;}public static boolean validateToken(String token, String uniqueId) {if (!tokenMap.containsKey(uniqueId)) {return false;}if (tokenMap.get(uniqueId)) {return false;}tokenMap.put(uniqueId, true);// 其他Token驗證邏輯,如簽名驗證、過期時間驗證等return true;}

}

- 添加時間戳:在 Token 中添加時間戳信息,服務器在驗證 Token 時,檢查時間戳是否在合理范圍內。如果時間戳與當前時間相差過大,說明 Token 可能被重放,拒絕處理請求。以 JWT 為例,在生成 Token 時添加時間戳:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.util.Date;public class JwtTokenUtil {private static final String SECRET_KEY = "your_secret_key";public static String generateTokenWithTimestamp(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);claims.put("timestamp", new Date().getTime());return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}public static boolean validateTokenWithTimestamp(String token) {try {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();long timestamp = claims.get("timestamp", Long.class);long currentTime = new Date().getTime();// 設定時間戳的合理范圍,例如5分鐘內有效if (Math.abs(currentTime - timestamp) > 5 * 60 * 1000) {return false;}return true;} catch (Exception e) {return false;}}

}

- 一次性使用 Token:設計 Token 只能使用一次,使用后即失效。服務器在驗證 Token 并處理請求后,將該 Token 標記為已使用,后續再次使用該 Token 的請求將被拒絕。可以通過在數據庫中記錄 Token 的使用狀態來實現這一功能。假設我們有一個

Token表,包含token字段(存儲 Token 值)和used字段(標記 Token 是否已使用):

CREATE TABLE Token (id INT AUTO_INCREMENT PRIMARY KEY,token VARCHAR(255) NOT NULL UNIQUE,used BOOLEAN DEFAULT FALSE

);

在 Java 中,驗證 Token 并標記其為已使用的代碼示例如下:

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

import java.sql.SQLException;public class TokenValidator {private static final String DB_URL = "jdbc:mysql://localhost:3306/your_database";private static final String DB_USER = "your_username";private static final String DB_PASSWORD = "your_password";public static boolean validateAndMarkTokenAsUsed(String token) {try (Connection conn = DriverManager.getConnection(DB_URL, DB_USER, DB_PASSWORD)) {String selectSql = "SELECT used FROM Token WHERE token =?";PreparedStatement selectStmt = conn.prepareStatement(selectSql);selectStmt.setString(1, token);ResultSet rs = selectStmt.executeQuery();if (rs.next()) {boolean used = rs.getBoolean("used");if (used) {return false;}} else {return false;}String updateSql = "UPDATE Token SET used = TRUE WHERE token =?";PreparedStatement updateStmt = conn.prepareStatement(updateSql);updateStmt.setString(1, token);updateStmt.executeUpdate();return true;} catch (SQLException e) {e.printStackTrace();return false;}}

}

通過以上措施,可以有效地防范 Token 劫持和重放攻擊,提高系統的安全性和穩定性。

七、實際項目中的 Token 應用案例

7.1 案例背景與需求分析

假設我們正在開發一個大型的社交網絡應用,該應用允許用戶注冊、登錄、發布動態、關注其他用戶、評論和點贊等操作。隨著用戶數量的不斷增長和業務功能的日益復雜,對系統的安全性和用戶體驗提出了更高的要求。在這樣的背景下,Token 在用戶認證、權限控制等方面發揮著關鍵作用。

從用戶認證角度來看,我們需要確保只有合法注冊并登錄的用戶才能訪問應用的各項功能。傳統的基于 Session 的認證方式在分布式環境下存在諸多問題,如 Session 共享復雜、擴展性差等。因此,我們選擇使用 Token 來實現無狀態的用戶認證,用戶登錄成功后,服務器生成 Token 并返回給客戶端,客戶端在后續請求中攜帶 Token,服務器通過驗證 Token 來確認用戶身份。

在權限控制方面,不同用戶角色具有不同的權限。例如,普通用戶只能進行基本的操作,如發布動態、評論和點贊;而管理員用戶則擁有更高的權限,如管理用戶信息、審核內容等。我們需要根據用戶的角色和權限,對應用的接口進行精細的訪問控制,確保用戶只能執行其有權限的操作。同時,為了提高系統的安全性,還需要考慮 Token 的生命周期管理、防止 Token 泄露和劫持等問題。

7.2 技術選型與架構設計

在技術選型上,我們決定使用 JWT(JSON Web Token)作為 Token 技術方案。JWT 具有自包含、無狀態、易于傳輸和驗證等優點,非常適合我們的分布式社交網絡應用。它可以在客戶端和服務器之間安全地傳輸用戶身份和權限信息,服務器無需保存用戶的會話狀態,降低了系統的復雜性和維護成本。

在架構設計方面,我們采用了前后端分離的架構。前端使用 Vue.js 框架進行開發,負責用戶界面的展示和交互;后端使用 Spring Boot 框架搭建,提供各種 API 接口,處理業務邏輯和數據存儲。數據庫選擇 MySQL,用于存儲用戶信息、動態、評論等數據。

整個架構的交互流程如下:

-

用戶在前端輸入用戶名和密碼進行登錄,前端將登錄請求發送到后端的認證接口。

-

后端認證接口驗證用戶的用戶名和密碼,如果驗證通過,生成 JWT Token,并將其返回給前端。

-

前端接收到 Token 后,將其存儲在本地(如瀏覽器的 Local Storage 或 Cookie 中),并在后續的每一次請求中,將 Token 添加到請求頭(

Authorization: Bearer <token>)中,發送到后端。 -

后端的 API 接口在接收到請求后,首先從請求頭中提取 Token,并使用 JWT 庫進行驗證。如果 Token 驗證通過,從 Token 中獲取用戶信息和權限,根據用戶的權限決定是否允許用戶訪問該接口;如果 Token 驗證失敗,返回未授權的錯誤響應。

-

當 Token 即將過期時,前端會自動向后端發送 Token 刷新請求,后端驗證請求合法后,生成新的 Token 并返回給前端,前端更新本地存儲的 Token。

7.3 實現過程與關鍵代碼展示

- 用戶登錄:用戶在前端輸入用戶名和密碼,前端將這些信息發送到后端的登錄接口。后端驗證用戶名和密碼的正確性,如果驗證通過,生成 JWT Token 并返回給前端。

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import org.springframework.web.bind.annotation.*;import java.util.Date;@RestController

public class AuthController {private static final String SECRET_KEY = "your_secret_key";private static final long EXPIRATION_TIME = 1000 * 60 * 60 * 24; // 24小時過期@PostMapping("/auth/login")public String login(@RequestBody UserCredentials credentials) {// 模擬數據庫查詢驗證用戶名和密碼if (!"testUser".equals(credentials.getUsername()) ||!"testPassword".equals(credentials.getPassword())) {return "用戶名或密碼錯誤";}String token = generateToken("1", "testUser"); // 假設用戶ID為1return token;}private String generateToken(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME)).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}

}class UserCredentials {private String username;private String password;// 省略getter和setter方法

}

- Token 生成與驗證:在上述代碼中,

generateToken方法用于生成 JWT Token,它設置了用戶 ID、用戶名、簽發時間和過期時間,并使用 HS256 算法和密鑰進行簽名。驗證 Token 的方法如下:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.security.SignatureException;public class JwtUtil {private static final String SECRET_KEY = "your_secret_key";public static boolean validateToken(String token) {try {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();return true;} catch (SignatureException | IllegalArgumentException e) {return false;}}public static Claims getClaimsFromToken(String token) {return Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();}

}

- 接口權限控制:為了實現接口權限控制,我們創建一個自定義注解

@RequireRole和一個權限攔截器RoleInterceptor。

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;@Retention(RetentionPolicy.RUNTIME)

@Target(ElementType.METHOD)

public @interface RequireRole {String[] value();

}

import org.springframework.stereotype.Component;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.HandlerInterceptor;

import org.springframework.web.servlet.ModelAndView;import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.lang.reflect.Method;@Component

public class RoleInterceptor implements HandlerInterceptor {@Overridepublic boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {if (!(handler instanceof HandlerMethod)) {return true;}HandlerMethod handlerMethod = (HandlerMethod) handler;Method method = handlerMethod.getMethod();RequireRole requireRole = method.getAnnotation(RequireRole.class);if (requireRole != null) {String[] requiredRoles = requireRole.value();String token = request.getHeader("Authorization");if (token == null ||!token.startsWith("Bearer ")) {response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);return false;}token = token.substring(7);if (!JwtUtil.validateToken(token)) {response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);return false;}Claims claims = JwtUtil.getClaimsFromToken(token);String userRole = (String) claims.get("role"); // 假設Token中包含用戶角色信息boolean hasRole = false;for (String requiredRole : requiredRoles) {if (requiredRole.equals(userRole)) {hasRole = true;break;}}if (!hasRole) {response.setStatus(HttpServletResponse.SC_FORBIDDEN);return false;}}return true;}@Overridepublic void postHandle(HttpServletRequest request, HttpServletResponse response, Object handler, ModelAndView modelAndView) throws Exception {// 后置處理邏輯}@Overridepublic void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throws Exception {// 完成處理邏輯}

}

然后在 Spring 配置類中注冊權限攔截器:

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;@Configuration

public class WebMvcConfig implements WebMvcConfigurer {@Autowiredprivate RoleInterceptor roleInterceptor;@Overridepublic void addInterceptors(InterceptorRegistry registry) {registry.addInterceptor(roleInterceptor).addPathPatterns("/api/**"); // 攔截所有/api路徑下的請求}

}

- Token 刷新:當 Token 即將過期時,前端發送 Token 刷新請求到后端,后端驗證請求合法后,生成新的 Token 并返回給前端。

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestHeader;

import org.springframework.web.bind.annotation.RestController;import java.util.Date;@RestController

public class TokenRefreshController {private static final String SECRET_KEY = "your_secret_key";private static final long EXPIRATION_TIME = 1000 * 60 * 60 * 24; // 24小時過期@PostMapping("/auth/refresh-token")public String refreshToken(@RequestHeader("Authorization") String authorizationHeader) {String token = authorizationHeader.replace("Bearer ", "");if (!JwtUtil.validateToken(token)) {return "Token無效或已過期";}Claims claims = JwtUtil.getClaimsFromToken(token);String userId = (String) claims.get("userId");String username = (String) claims.get("username");String newToken = generateToken(userId, username);return newToken;}private String generateToken(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME)).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}

}

7.4 遇到的問題與解決方案

-

Token 過期處理不當:在項目初期,我們沒有對 Token 過期進行合理的處理,導致用戶在 Token 過期后,直接被拒絕訪問,用戶體驗較差。為了解決這個問題,我們實現了 Token 刷新機制,當用戶請求時,后端檢查 Token 是否過期,如果即將過期,返回一個特殊的錯誤碼,前端接收到該錯誤碼后,自動發送 Token 刷新請求,獲取新的 Token,然后重新發起原請求。

-

跨域請求中 Token 傳遞失敗:由于前后端分離,存在跨域請求的情況。在跨域請求中,有時會出現 Token 無法正確傳遞的問題。這是因為瀏覽器的同源策略限制了跨域請求的頭部信息。我們通過在后端配置 CORS(跨域資源共享)來解決這個問題,允許前端請求攜帶 Token。在 Spring Boot 中,可以通過在配置類中添加如下配置:

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.CorsRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;@Configuration

public class CorsConfig {@Beanpublic WebMvcConfigurer corsConfigurer() {return new WebMvcConfigurer() {@Overridepublic void addCorsMappings(CorsRegistry registry) {registry.addMapping("/**").allowedOrigins("http://localhost:8080") // 允許的前端地址.allowedMethods("GET", "POST", "PUT", "DELETE").allowedHeaders("*").allowCredentials(true);}};}

}

通過上述配置,允許來自http://localhost:8080的跨域請求,并允許攜帶所有頭部信息,解決了 Token 在跨域請求中傳遞失敗的問題。

八、總結與展望

8.1 回顧本文重點內容

本文深入探討了 Java 開發中 Token 的相關知識,從基礎概念到實際應用,全面且詳細地介紹了 Token 在 Java 開發中的重要作用和使用方法。

在基礎概念部分,明確了 Token 是服務器生成的用于驗證用戶身份和授權訪問的字符串,它具有防止表單重復提交、防范跨站點請求偽造攻擊以及實現無狀態身份驗證等重要作用。同時,介紹了常見的 Token 類型,如 JWT 和 OAuth Token,JWT 由 Header、Payload 和 Signature 組成,自包含用戶信息和簽名,方便在無狀態系統中進行驗證;OAuth Token 則主要用于第三方登錄和 API 訪問授權,通過不同的授權模式實現用戶對第三方應用的授權訪問。

接著,闡述了 Token 在 Java 中的多種使用場景。在用戶身份認證場景下,用戶登錄成功后服務器生成 Token 返回給客戶端,客戶端在后續請求中攜帶 Token,服務器通過驗證 Token 確認用戶身份,保障系統安全。在接口權限控制方面,基于 Token 中攜帶的用戶角色和權限信息,服務器在用戶請求訪問 API 接口時進行校驗,決定是否允許訪問,實現了不同用戶對接口的差異化訪問控制。在分布式系統的單點登錄場景中,Token 作為用戶身份的統一標識,用戶在一個服務登錄獲取 Token 后,可憑借該 Token 訪問其他相互信任的服務,實現了單點登錄,提升了用戶體驗和系統的集成性。

Java 中使用 Token 的方式豐富多樣。使用 JWT 庫生成和驗證 Token 時,需引入相關依賴,通過設置密鑰、過期時間、用戶信息等生成 Token,利用相同的密鑰和算法驗證 Token 的有效性。在 HTTP 請求中傳遞 Token,常見的方式有在請求頭中以Authorization: Bearer <token>的形式傳遞,這種方式安全且符合 RESTful API 設計理念;也有在請求參數中傳遞的方式,但存在安全風險,一般不建議使用。Token 與數據庫關聯時,設計用戶表和 Token 表,存儲用戶信息和 Token 信息,通過 JDBC 等方式進行 Token 的存儲和查詢,實現用戶身份與 Token 的綁定管理。

Token 的生命周期與管理至關重要。其生命周期包括創建、有效、過期和撤銷等狀態,通過設置合理的過期時間,如根據不同應用場景設置短期或長期會話的過期時間,以及實現 Token 刷新機制,可在保障系統安全的同時提升用戶體驗。在用戶注銷登錄、修改密碼等情況下,通過在數據庫中標記 Token 為無效狀態實現 Token 的撤銷與作廢,并在后續請求中驗證 Token 是否已被撤銷,確保系統的安全性和數據的一致性。

安全性是 Token 使用的關鍵考量因素。密鑰管理方面,應避免密鑰泄露,可采用環境變量或密鑰管理服務(KMS)來存儲和管理密鑰。防止 Token 泄露需要防范網絡嗅探、中間人攻擊以及客戶端存儲漏洞等風險,使用 HTTPS 協議進行數據傳輸,采用證書綁定技術防范中間人攻擊,將 Token 存儲在安全位置,如 Web 應用中使用 HttpOnly 的 Cookie 存儲 Token,移動應用中使用設備的安全存儲區域。防范 Token 劫持與重放攻擊,可通過設置 Token 的唯一標識、添加時間戳或使用一次性 Token 等措施,確保 Token 的安全性和有效性。

最后,通過實際項目中的 Token 應用案例,展示了 Token 在大型社交網絡應用中的具體應用。從案例背景與需求分析,到技術選型與架構設計,采用 JWT 作為 Token 技術方案,前后端分離架構,再到實現過程與關鍵代碼展示,包括用戶登錄、Token 生成與驗證、接口權限控制、Token 刷新等功能的實現,以及在項目中遇到的問題與解決方案,如 Token 過期處理不當和跨域請求中 Token 傳遞失敗等問題的解決方法,全面呈現了 Token 在實際項目中的應用流程和實踐經驗。

8.2 Token 技術的發展趨勢

Token 技術將在多個方面呈現出令人矚目的發展趨勢。在加密算法領域,隨著網絡安全威脅的日益復雜和多樣化,對 Token 加密算法的安全性和性能提出了更高的要求。未來,更安全的加密算法將不斷涌現,例如量子抗性加密算法,它能夠抵御量子計算機的攻擊,為 Token 的安全性提供更堅實的保障。目前,傳統的加密算法如 AES、RSA 等在面對量子計算的潛在威脅時,存在被破解的風險。而量子抗性加密算法基于數學難題,如格密碼、基于編碼的密碼等,能夠在量子時代保持較高的安全性,這將使得 Token 在傳輸和存儲過程中更加安全可靠,有效防止 Token 被竊取或篡改。

在管理方式上,為了應對日益增長的應用規模和用戶數量,Token 的管理將朝著更加便捷、高效和智能的方向發展。自動化的 Token 管理工具將成為趨勢,這些工具能夠實現 Token 的自動生成、分發、更新和撤銷,大大減少人工干預,降低管理成本和出錯概率。同時,結合人工智能和機器學習技術,能夠對 Token 的使用情況進行實時監測和分析,及時發現異常行為并采取相應的措施。例如,通過機器學習算法建立用戶行為模型,當發現某個 Token 的使用行為與模型不符時,自動觸發警報并進行進一步的驗證,確保 Token 的使用安全。

Token 技術與新興技術的融合也將為其發展帶來新的機遇和突破。與區塊鏈技術的結合是一個重要的發展方向,區塊鏈的去中心化、不可篡改和可追溯等特性,能夠為 Token 提供更強大的安全保障和信任基礎。基于區塊鏈的 Token 可以實現去中心化的身份驗證和授權,避免了單點故障和數據篡改的風險。例如,在去中心化的應用(DApp)中,用戶的身份信息和權限以 Token 的形式存儲在區塊鏈上,通過智能合約進行驗證和管理,確保用戶的身份和權限的真實性和可靠性。同時,Token 在區塊鏈上的流轉和交易記錄都被完整地記錄下來,實現了可追溯性,方便進行審計和監管。

此外,隨著物聯網(IoT)技術的快速發展,Token 在物聯網設備的身份認證和通信安全方面將發揮越來越重要的作用。物聯網設備數量龐大且分布廣泛,需要一種安全、高效的方式來進行身份認證和數據傳輸。Token 可以作為物聯網設備的身份標識和訪問憑證,確保只有合法的設備能夠接入網絡并進行通信。同時,結合區塊鏈技術,能夠實現物聯網設備之間的安全、可信通信,保障物聯網系統的安全運行。

8.3 對讀者的建議

在實際 Java 開發中使用 Token 時,希望讀者能夠遵循以下建議,以充分發揮 Token 的優勢,提升系統的安全性和性能。首先,務必遵循最佳實踐。在生成 Token 時,合理設置密鑰和過期時間是關鍵。密鑰應足夠復雜且保密,避免使用簡單易猜的密鑰,建議使用環境變量或專業的密鑰管理服務來存儲密鑰。過期時間的設置要根據具體的應用場景進行權衡,既要保障系統安全,又要考慮用戶體驗,避免過期時間過長導致安全風險增加,或過期時間過短影響用戶使用。在傳遞 Token 時,優先選擇在請求頭中以Bearer模式傳遞,這種方式符合 RESTful API 的設計原則,能夠有效防止 Token 在 URL 中暴露,降低安全風險。

安全性始終是重中之重,必須高度重視。要時刻關注 Token 的安全性,采取有效的措施防止 Token 泄露和被劫持。在數據傳輸過程中,使用 HTTPS 協議對數據進行加密,確保 Token 在傳輸過程中的保密性和完整性。在客戶端存儲 Token 時,選擇安全的存儲方式,如 Web 應用中使用 HttpOnly 的 Cookie 存儲 Token,防止 JavaScript 腳本獲取 Token,降低 Token 被竊取的風險;移動應用中利用設備的安全存儲區域,如 Android 的 Keystore 或 iOS 的 Keychain,確保 Token 的安全存儲。同時,要防范 Token 劫持和重放攻擊,可通過設置 Token 的唯一標識、添加時間戳或使用一次性 Token 等方式,增強 Token 的安全性。

代碼的優化也是不可忽視的環節。隨著項目的不斷發展和業務需求的變化,要不斷優化與 Token 相關的代碼,提高代碼的可讀性、可維護性和性能。定期對代碼進行審查和重構,去除冗余代碼,優化算法和數據結構,確保代碼的高效運行。例如,在驗證 Token 的過程中,可以對驗證邏輯進行優化,減少不必要的計算和數據庫查詢,提高驗證的效率。同時,合理使用緩存機制,減少對數據庫的頻繁訪問,提升系統的響應速度。

Token 技術在 Java 開發中具有重要的地位和廣泛的應用前景。希望讀者能夠將本文所學知識應用到實際項目中,不斷積累經驗,提升自己的技術水平。在實踐中不斷探索和創新,緊跟 Token 技術的發展趨勢,為構建更加安全、高效的 Java 應用系統貢獻自己的力量。

隊列實踐請看下一篇)

)

IOU)

)