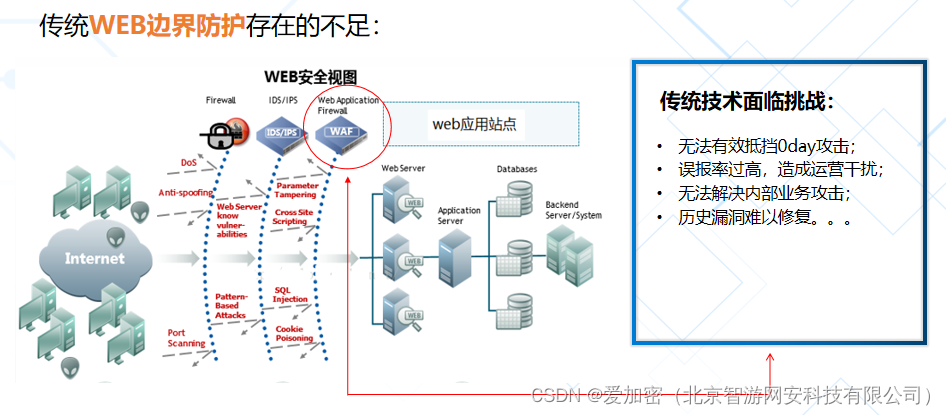

應用程序通常處理和存儲大量的敏感數據,如用戶個人信息、財務信息、商業數據、國家數據等,用戶量越大的應用程序,其需要存儲和保護的用戶數據越多。因此應用層長期是攻擊方的核心目標,傳統應用安全依靠防火墻(FireWall)、入侵檢測/防御(IDS/IPS)、統一威脅管理(UTM)、Web安全網關(WSG)和Web應用防火墻(WAF)等實現的安全邊界防護能力。

這種邊界防護類似于機場的安檢環節,即需要根據預設的‘策略’進行檢測,識別訪問中是否有攜帶惡意代碼等攻擊手段。

以WAF為例,其完全根據寫好的安全規則檢查流量。流量命中了安全規則,WAF將進行自動化響應。但眾所周知安全規則帶有明確滯后性,先有病毒才有相應的殺毒工具。安全規則永遠存在被繞過的風險。

因此企業普遍存有4大痛點:

1.因現有web防護技術原理,導致無法發現和抵御0day攻擊

2.現有技術基于策略判定,策略過嚴則誤攔多,影響業務,策略過松則漏報多,影響安全

3.邊界防護為南北向防護,對東西向安全無能為力,真正的安全不分東西南北

4.修改應用漏洞需要修改代碼,歷史程序漏洞修復難度大

解決思路

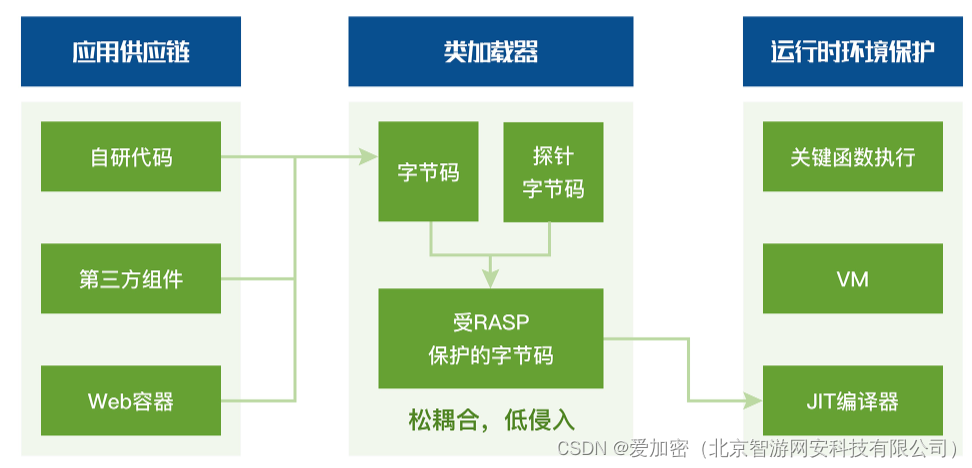

RASP全稱為Runtime application self-protection,即運行時應用自我保護。可像“疫苗”一樣注入到應用程序里面,與應用程序融為一體,使應用程序在運行時實現自我安全保護,并且安裝過程無需修改任何應用程序自身代碼,僅需簡單配置即可實現自我防護機制。彌補了當前“邊界防護”技術體系的不足,為應用系統的安全防護提供了創新性的解決方案,防御能力得以本質提升。

通常情況下,感知應用受到攻擊的態勢以應用外部防護軟件(例如WAF)攔截的信息為源頭,雖然看似“感同身受”,但無法獲知具體攻擊應用哪塊代碼、哪部門業務邏輯、受影響的數據的范圍等業務態的信息。同時,從攻擊的流程角度分析,掃描是可疑行為,攻擊是真實入侵,外部防護由于無法獲知應用內部運行情況,所以往往無法區分。此外,黑客在掃描時和攻擊時可能使用并不是同一組IP,隨意混淆和獨立區分都會造成態勢感知結果的偏差。RASP是將自身像疫苗一樣注入到應用代碼和應用流量出入口,真正的獲取最原始、最完整、最及時的安全事件和安全信息,增加根源防護能力的同時為企業的安全運營提供更準確源信息。

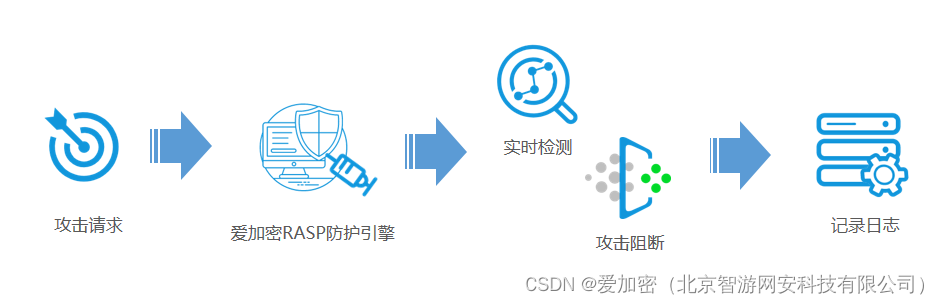

從下圖中可以看到,請求參數ids的值中,ids的參數值并不包含任何攻擊的Payload,傳統的WEB防護產品無法識別該攻擊行為,但觸發了愛加密RASP的SQL零規則檢測,從而斷定該接口存在SQL注入漏洞。

這是?個非常典型的SQL注入案例,我們通常在處理 where in 查詢的時候會因為無法直接使用SQL預編譯而選擇了拼接SQL的方式來實現業務,從而也就導致了SQL注入的產生。

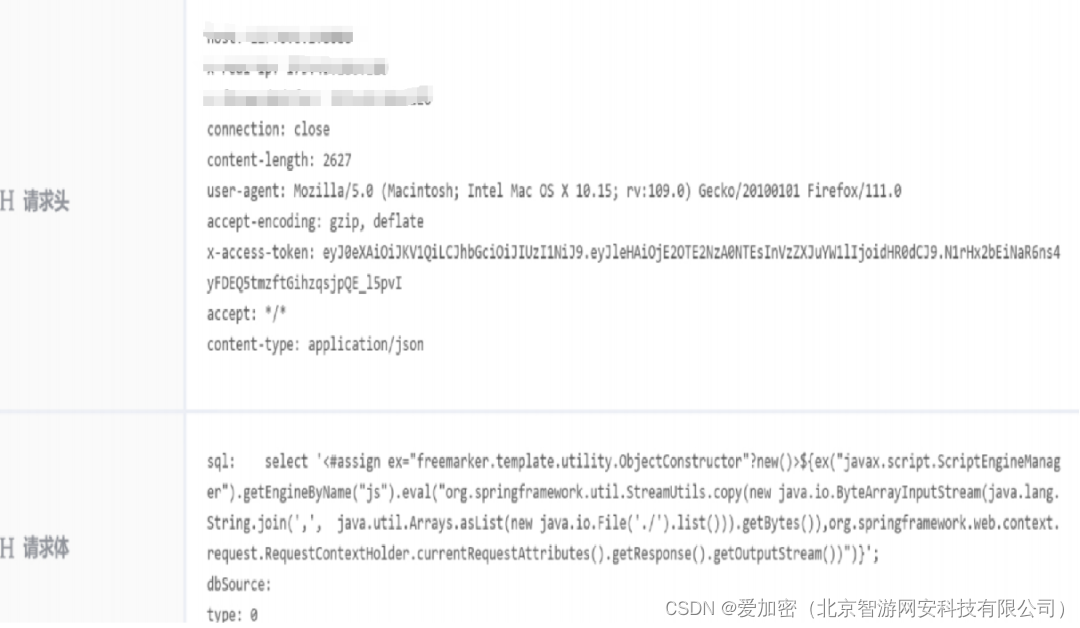

在2023HVV期間,愛加密運行時應用自免疫系統(RASP)成功為客戶抵御某業務系統JeecgBoot SSTI 0day攻擊,攻擊告警日志如下:

技術組經過分析RASP防御日志發現該漏洞是?個未公開的JeecgBoot 0day,請求類型是 application/json ,請求的主體中包含了惡意的攻擊參數,如下圖。僅23年下半年,已為該客戶部署23個系統,共產生監測數據近5萬條(HVV期間近400條),5個應用系統自身漏洞(已確認)。

隨著HVV工作的深入開展,已知的常規安全漏洞逐漸被修復完善,針對未知攻擊手段(“0day”)的攻防已逐漸成為紅藍兩隊關注的焦點,現實環境中,“0day”攻擊也因其高隱蔽性、高破壞性的特點,成為網絡安全保障工作的最大威脅。RASP產品由于其深入應用程序內部的技術特性,能夠結合應用程序的上下文信息,基于訪問行為準確識別和應對包括“0day”在內的各種攻擊事件,從而有效彌補現有防護體系對新型攻擊防御能力的不足。

HVV期間最大的難點在于能否及時修復應用系統自身漏洞,特別一些老舊系統,由于代碼無法修改,面對發現的漏洞時卻束手無策,RASP產品提供的“虛擬補丁”功能,可讓用戶在不修改程序源代碼的情況下,快速修復系統漏洞,幫助用戶便捷高效的消除歷史隱患。為協助企業在HVV期間取得更優異的成績,愛加密特推出補天計劃,愛加密運行時應用自免疫系統(RASP)與愛加密網絡安全有效性驗證平臺(BAS)將開啟免費試用!可掃碼添加客服參與!

END

歡迎給我們留言或評論~

我們將持續發布技術解讀、解決方案、行業報告

點擊關注,不錯過下次精彩內容

context 舉例 - Form 表單)

)

)