數據庫類流量分析

MySQL流量

常規操作,查找flag ctfhub{} 注意要選擇字符集

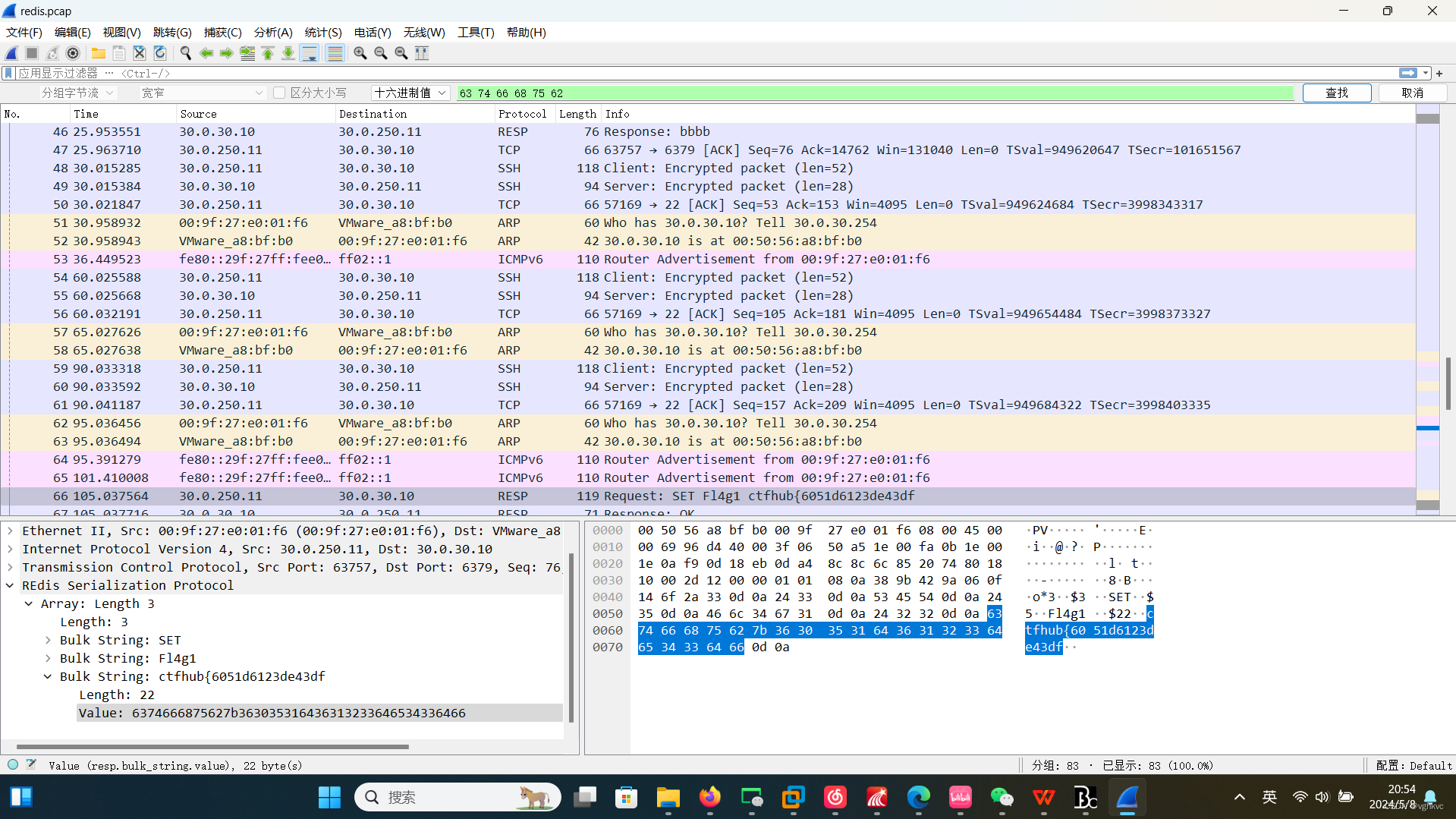

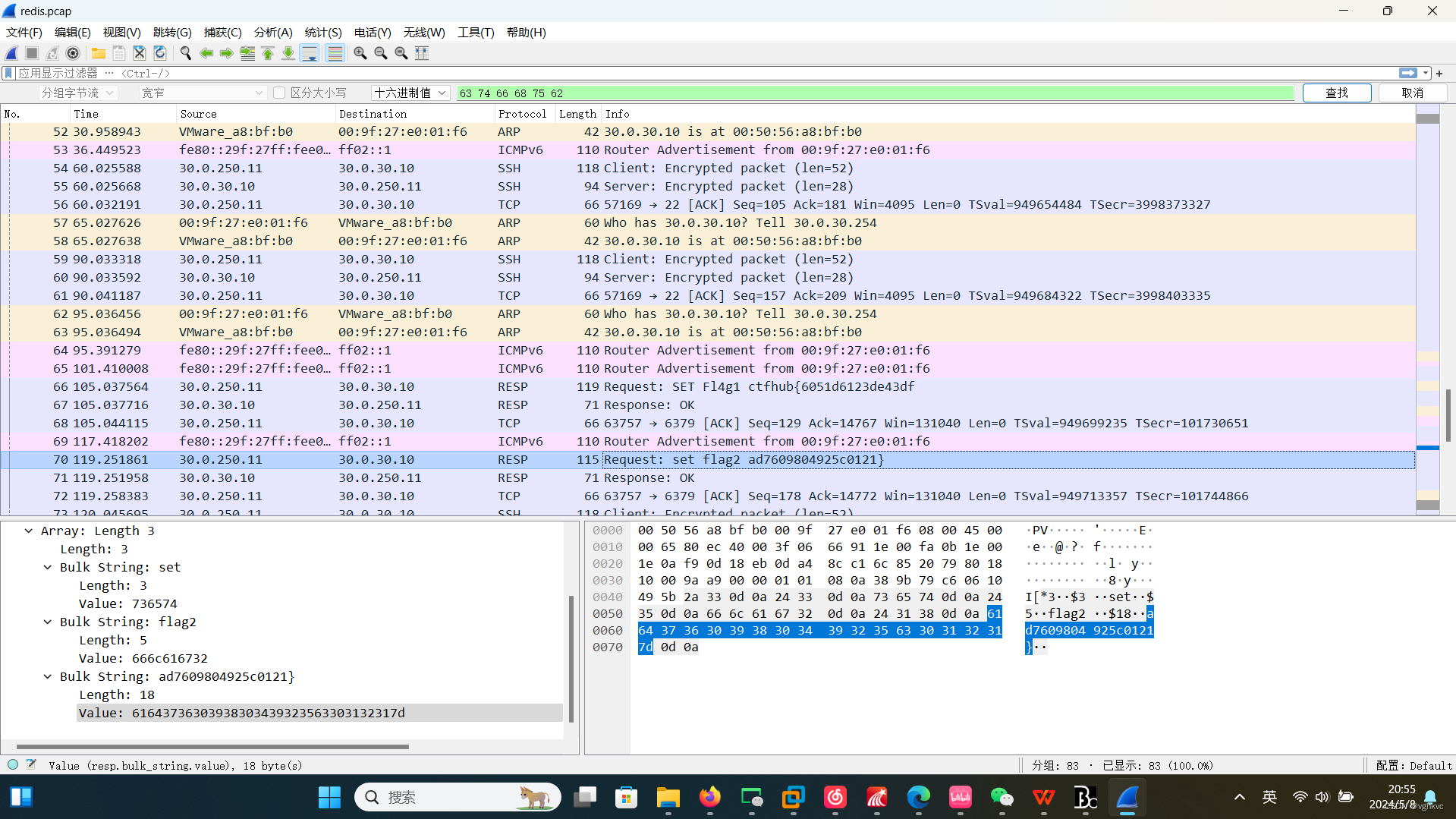

Redis流量

查找ctfhub結果沒找到 嘗試把其變成十六進制繼續進行查找 看到了前半段flag 接著往下看 找到了后半段的flag

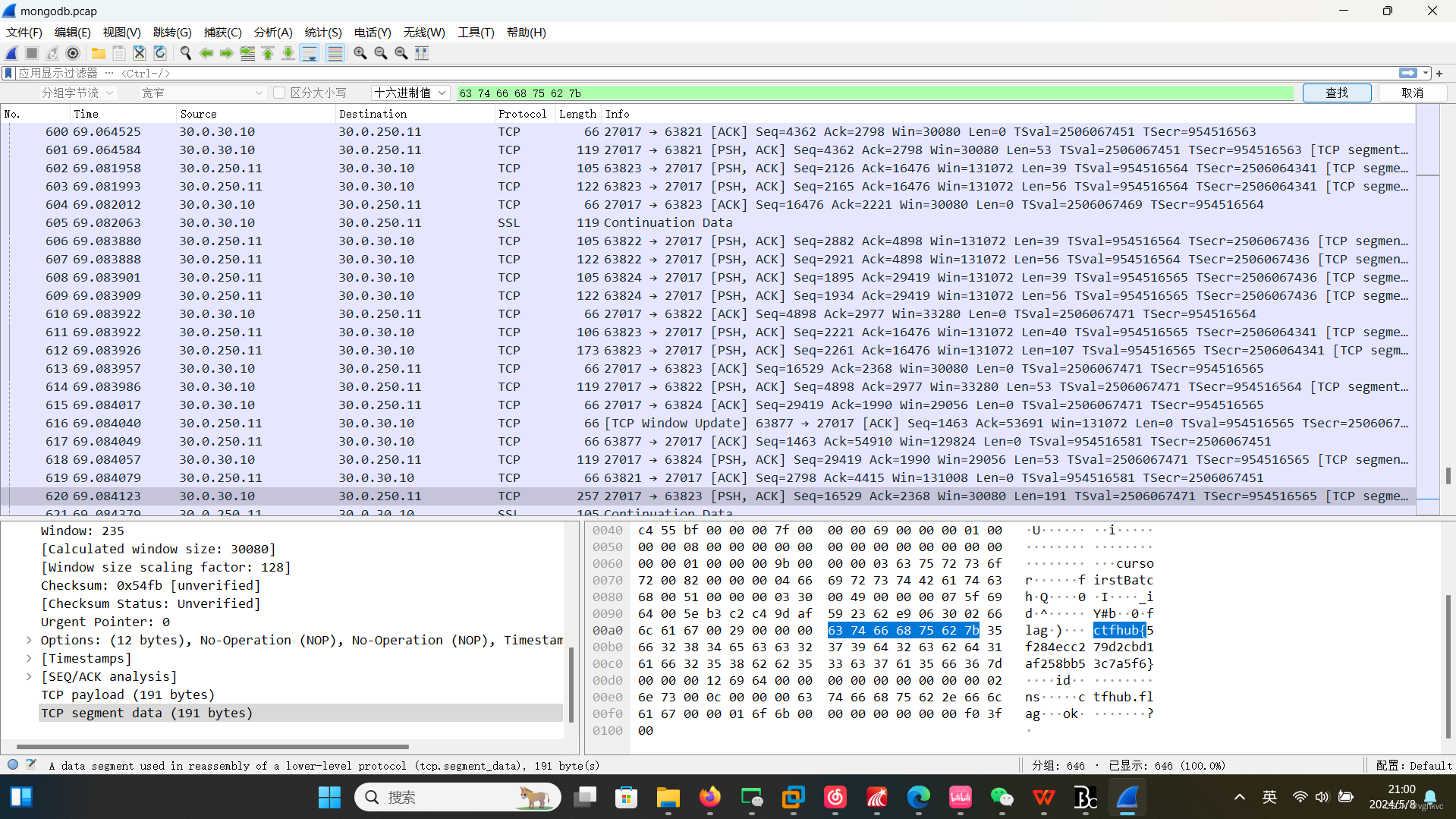

MongoDB流量

還是一樣查找ctfhub 字符串沒找到 轉成十六進制也沒找到 嘗試轉ctfhub{為十六進制 即可找到flag

協議類流量分析

ICMP類型

ICMP(Internet Control Message Protocol)互聯網控制消息協議

幫助網絡管理員檢測網絡中各種發生的問題,根據問題原因做出診斷和解決。

大類上來分主要是兩類

1)詢問報告(ping)

詢問一下目標主機是否可以連通并做出回答

2)差錯報告(traceroute)

網關發現目標網絡不可達或者主機發現訪問的UDP端口不可達 需要把錯誤報告給原主機

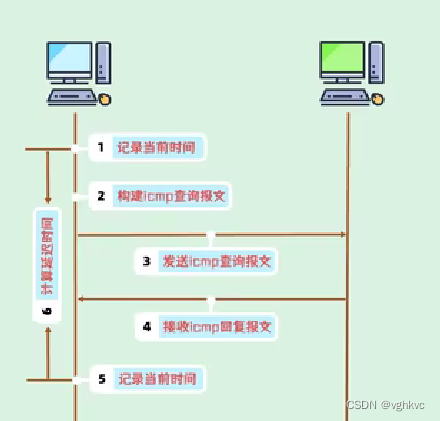

ping的工作原理

(執行ping命令會發生什么)

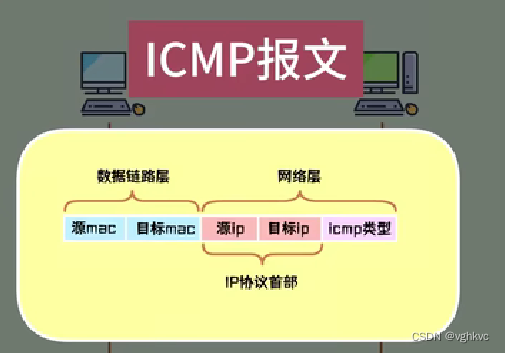

ICMP的構成

還有一種可能是目標主機不存在或者目標主機存在但回復報文丟了,那么原主機就會等待一段時間后超時,打印出來超時信息表示目標主機無法聯通。

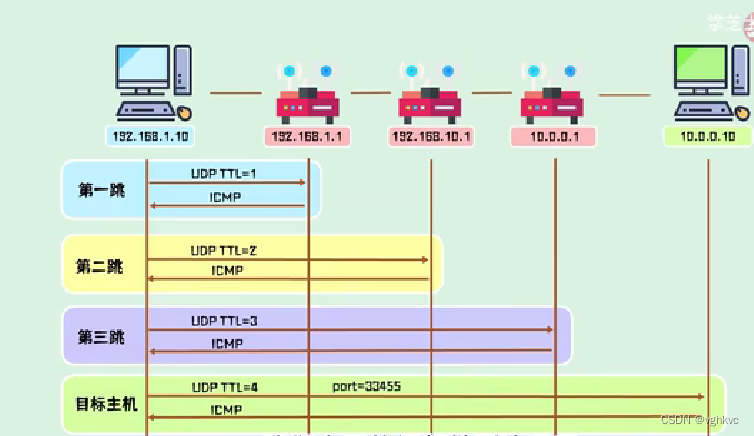

icmp差錯報告功能

192.168.1.1原主機???????? 10.0.0.10目標主機

不在同一個網端,使用ping命令只能檢測這兩臺主機網絡是否聯通

這時使用traceroute工具即可得到

兩臺主機之間通信經過了哪些網關的轉發 并且IP地址都是多少

原理圖如下:

Data

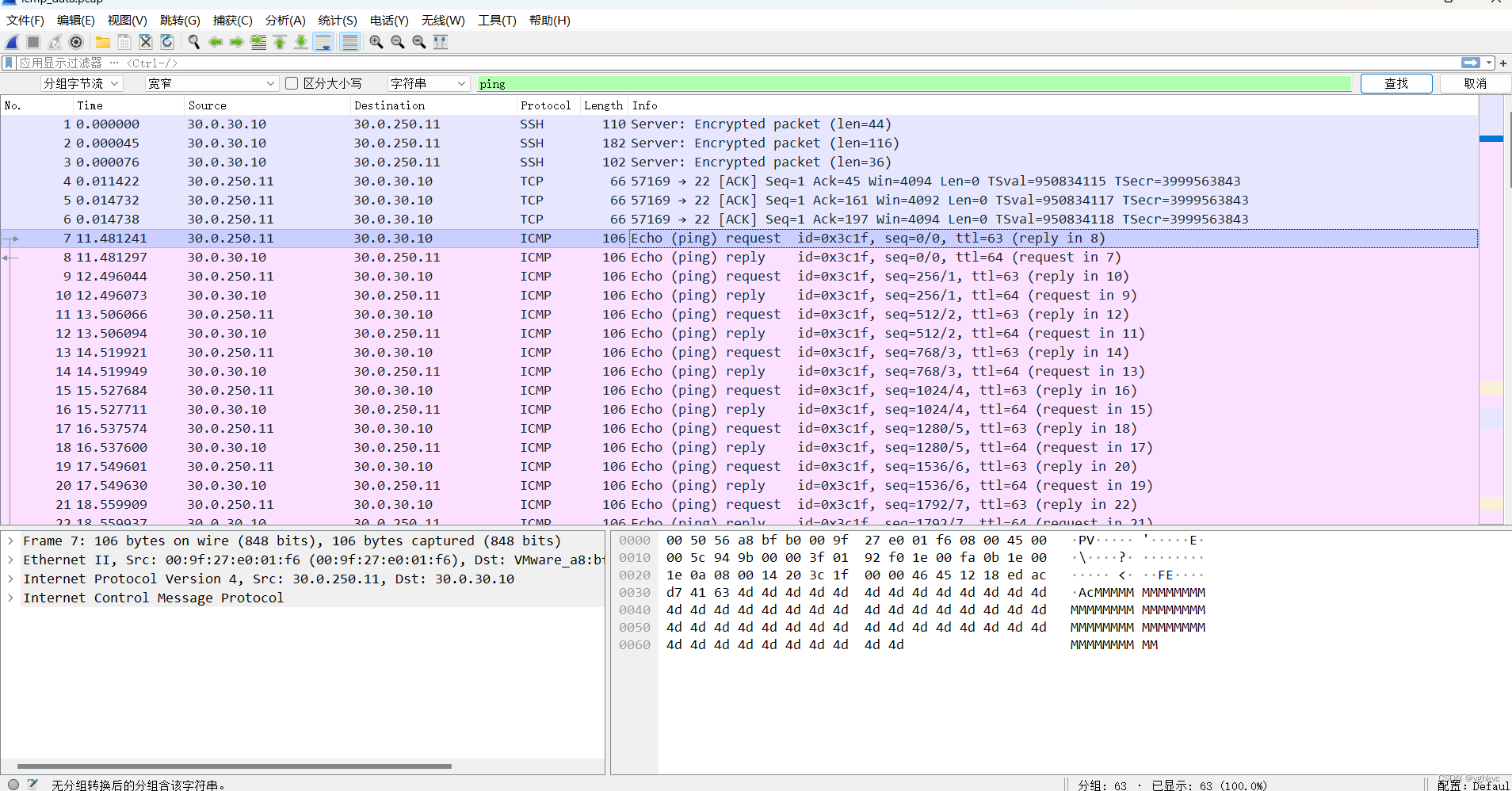

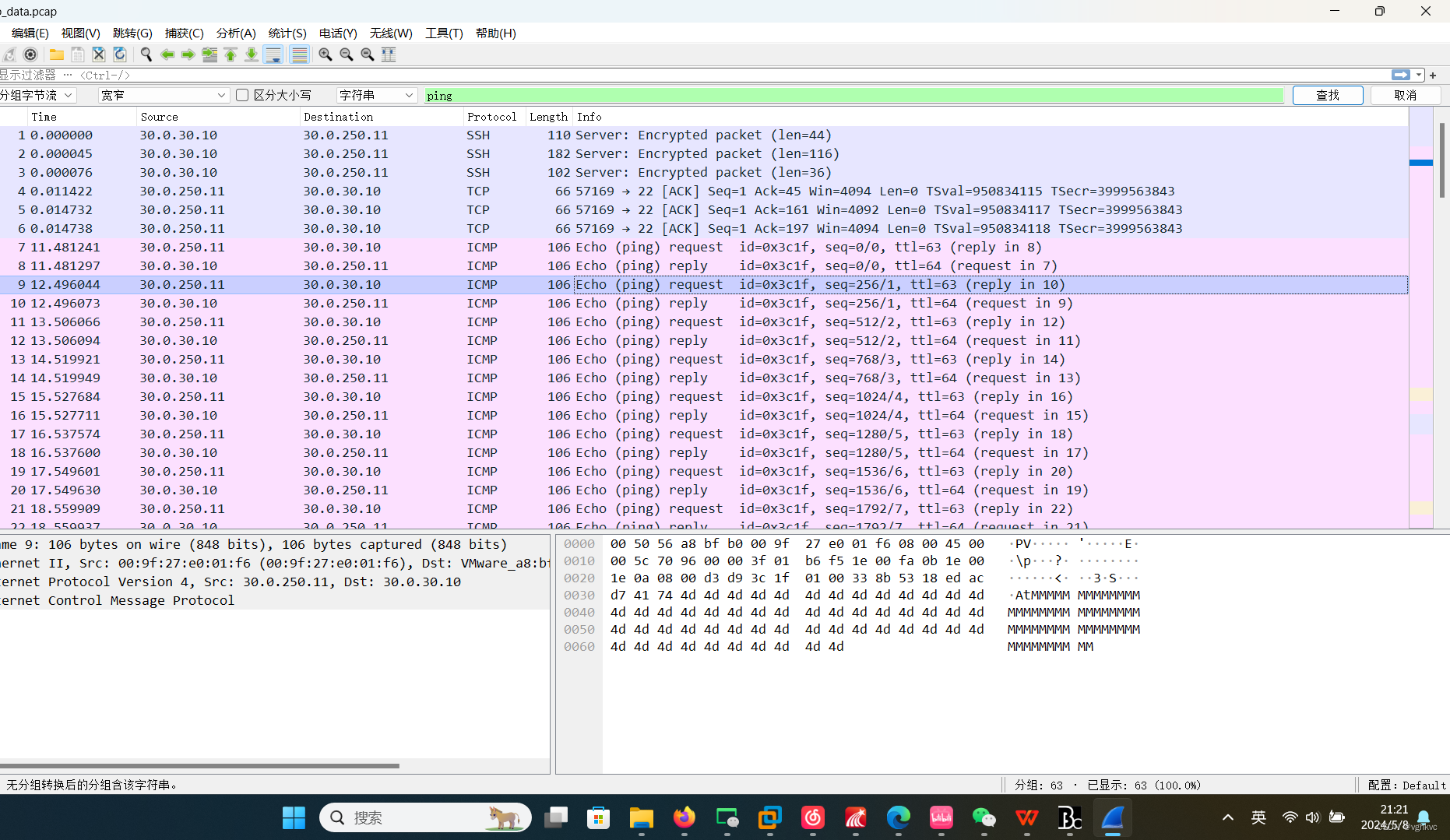

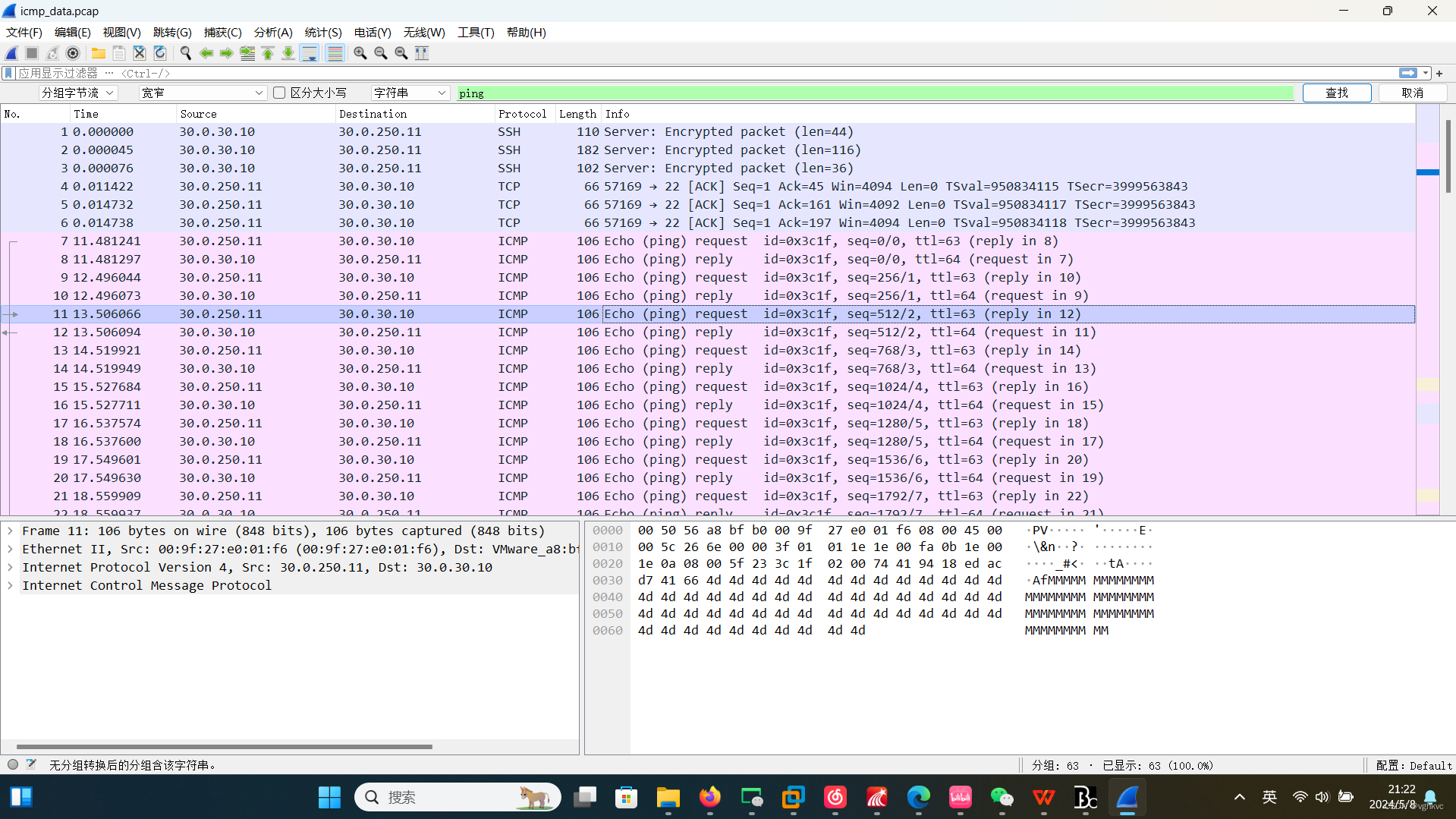

提示:ping 也可以攜帶數據?

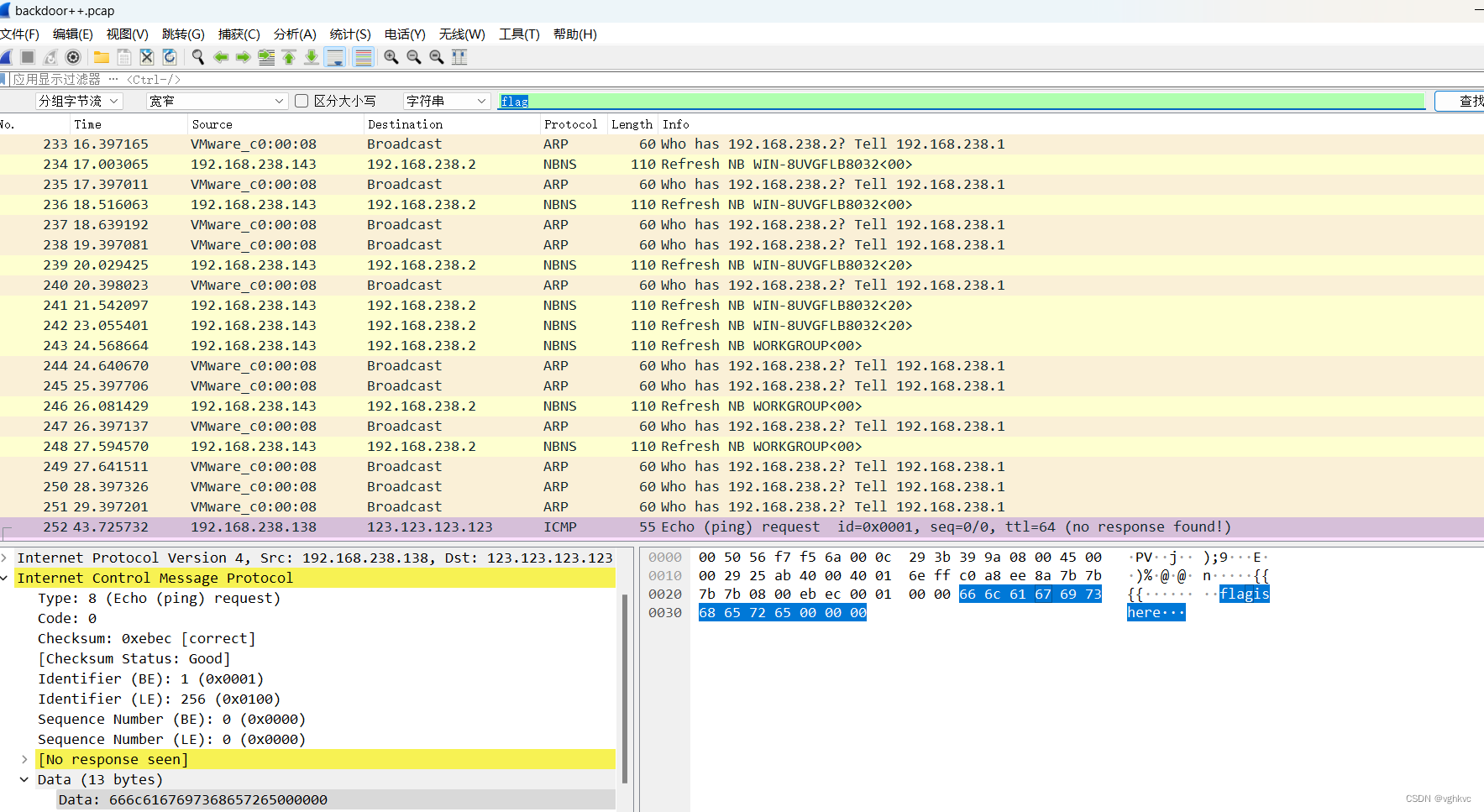

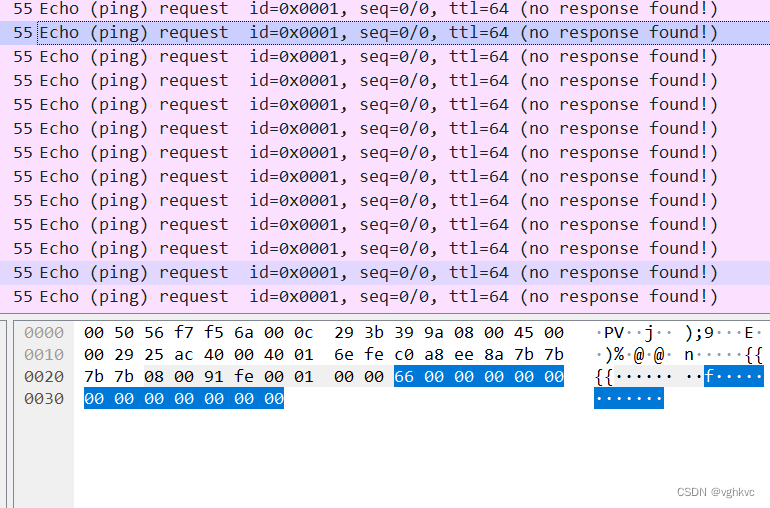

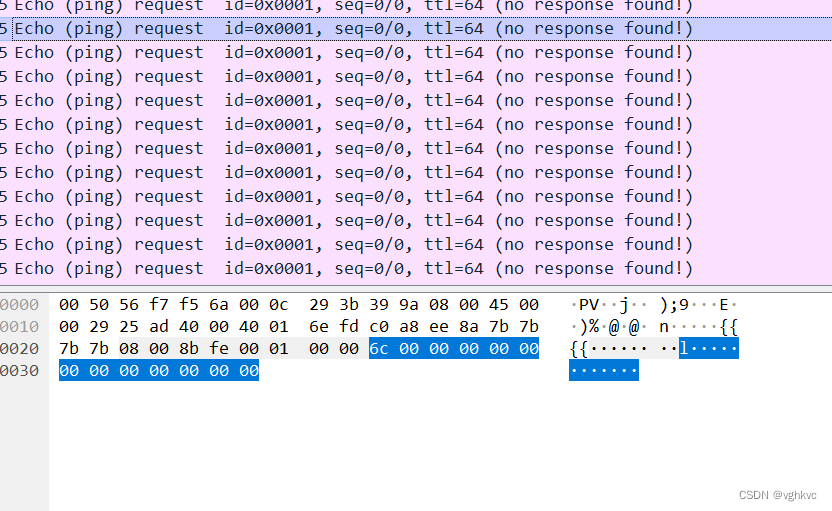

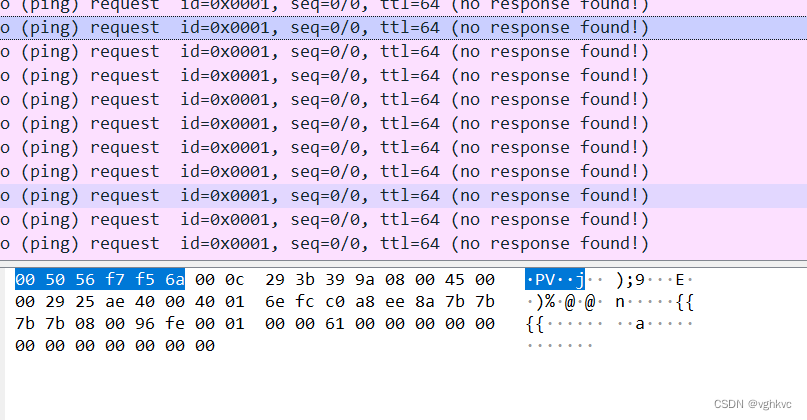

于是在打開文件之后,注意ping的內容,觀察發現每一段數據包含一個有用的字母,連起來即可得到ctfhub{c87eb99796406ac0b}

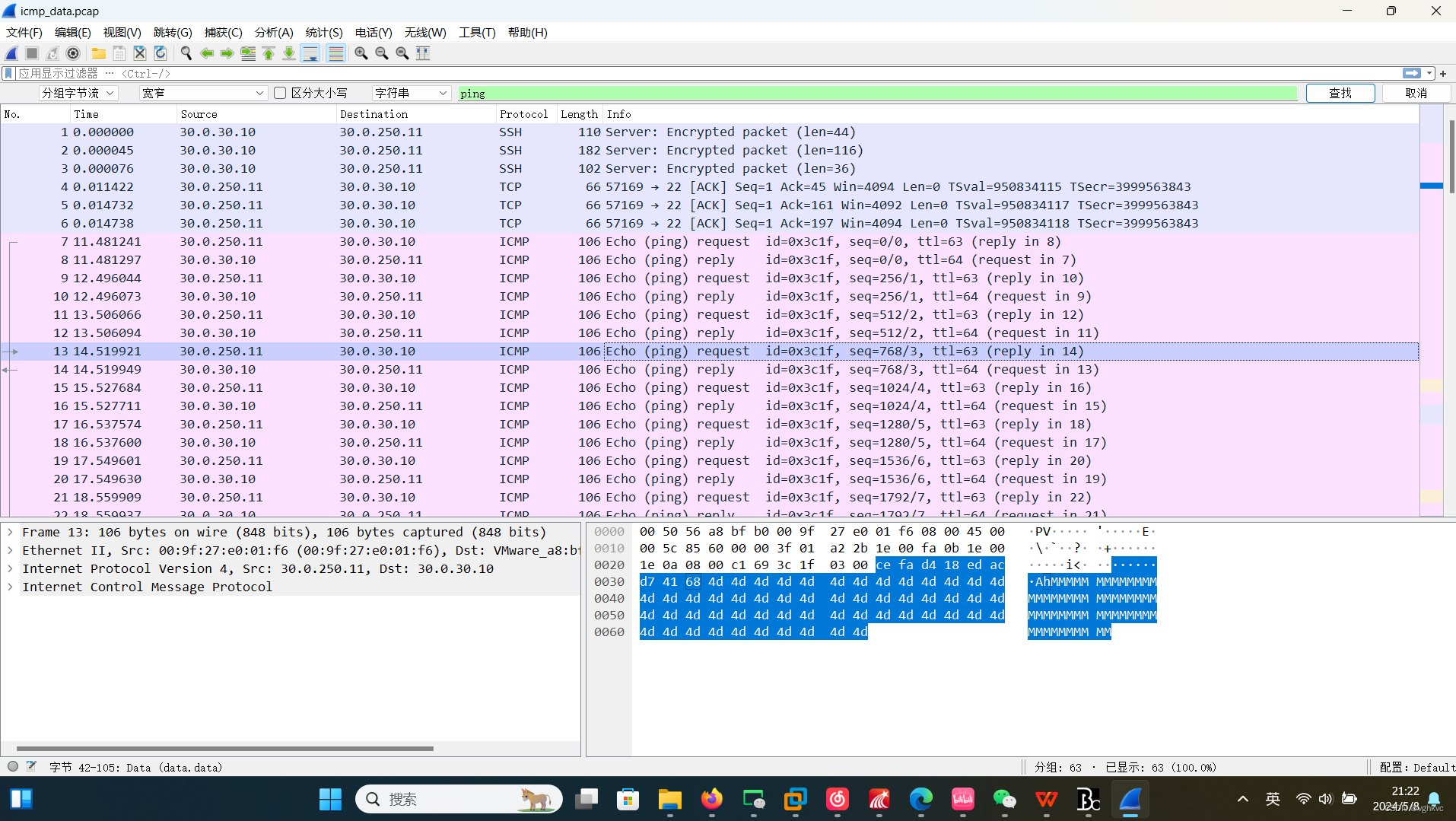

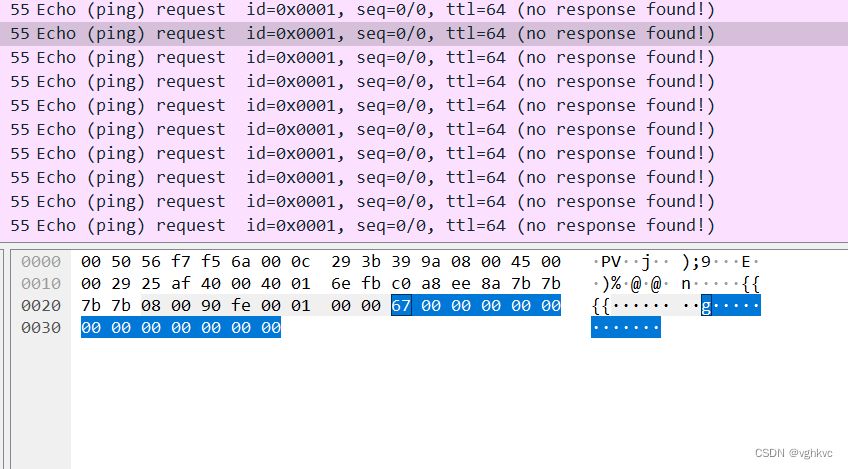

特殊后門

首先還是查看flag 找到了flag is here 之后觀察到了一個數據包就有一個有用字母,跟上一題一樣,于是得到本題的flag:?? flag{Icmp_backdoor_can_transfer-some_infomation}

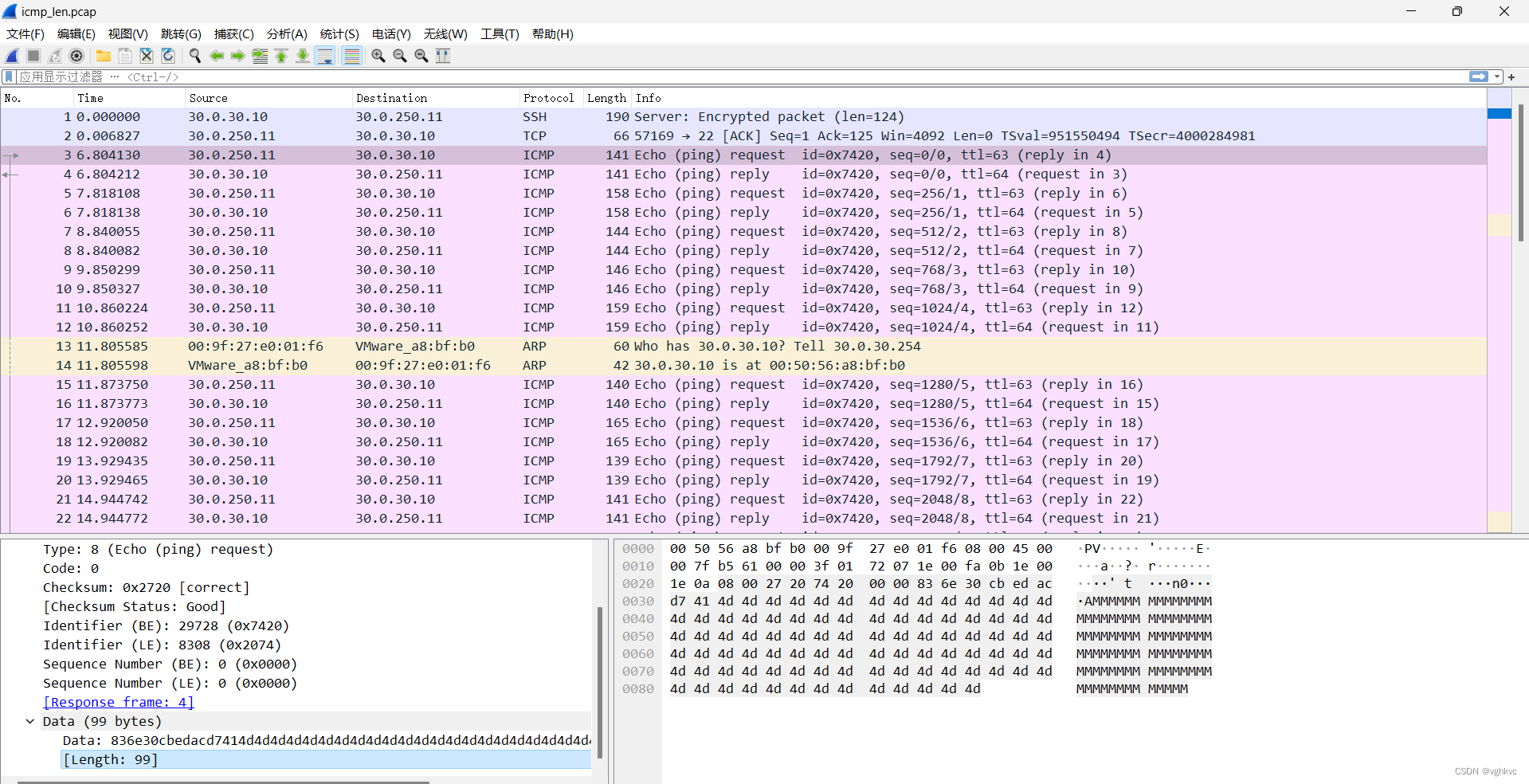

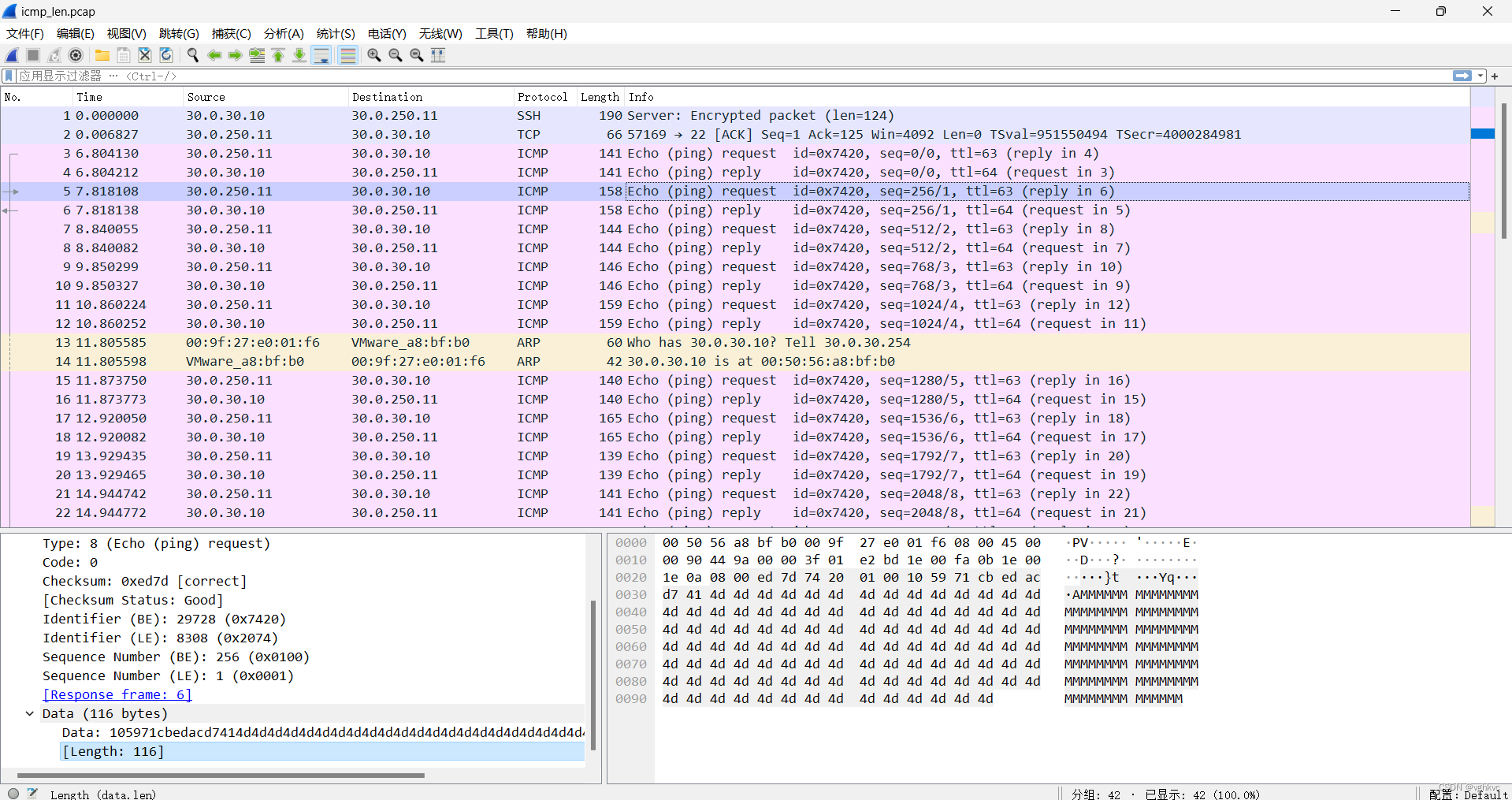

Length

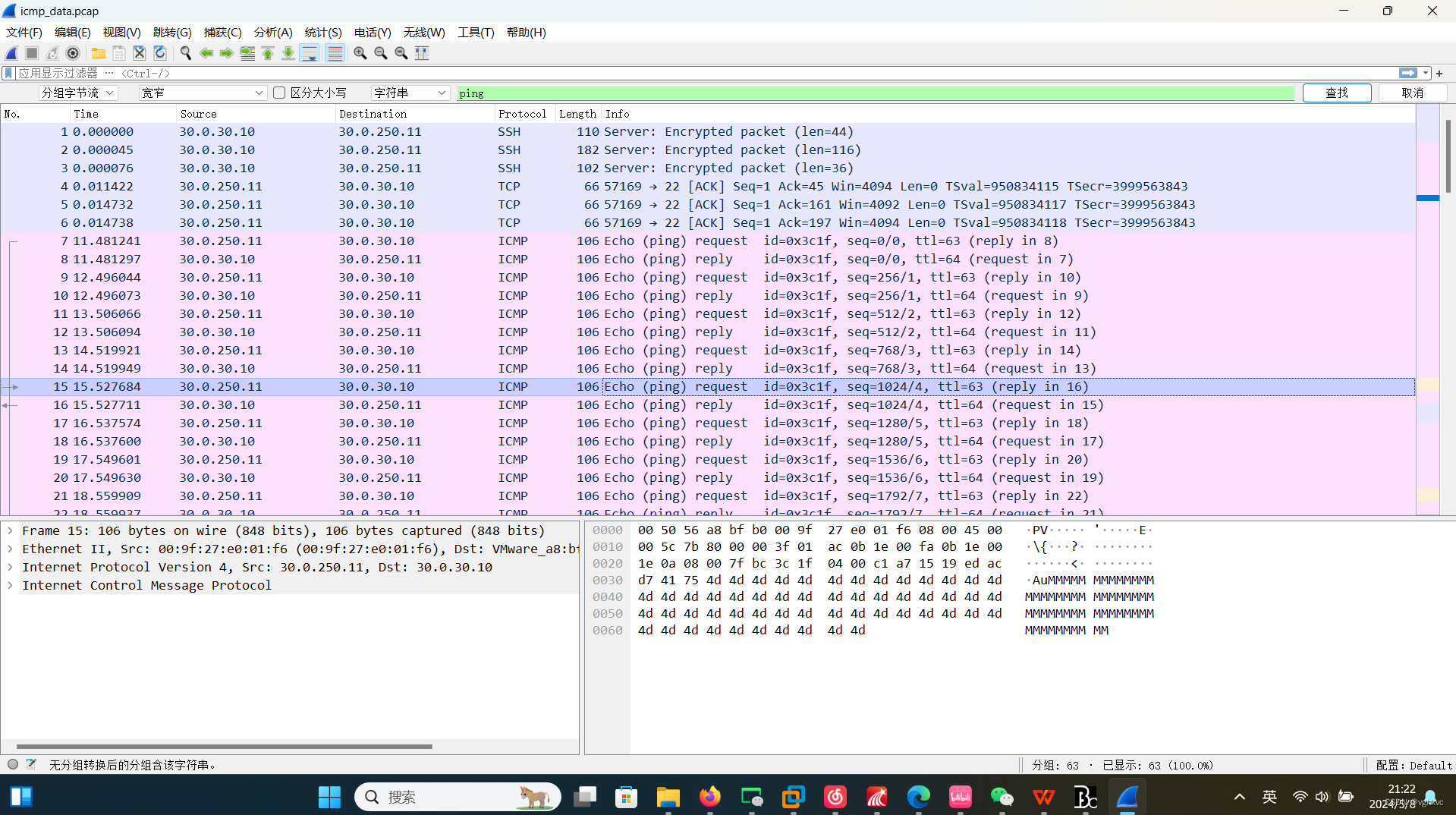

題目提示:ping 包的大小有些奇怪

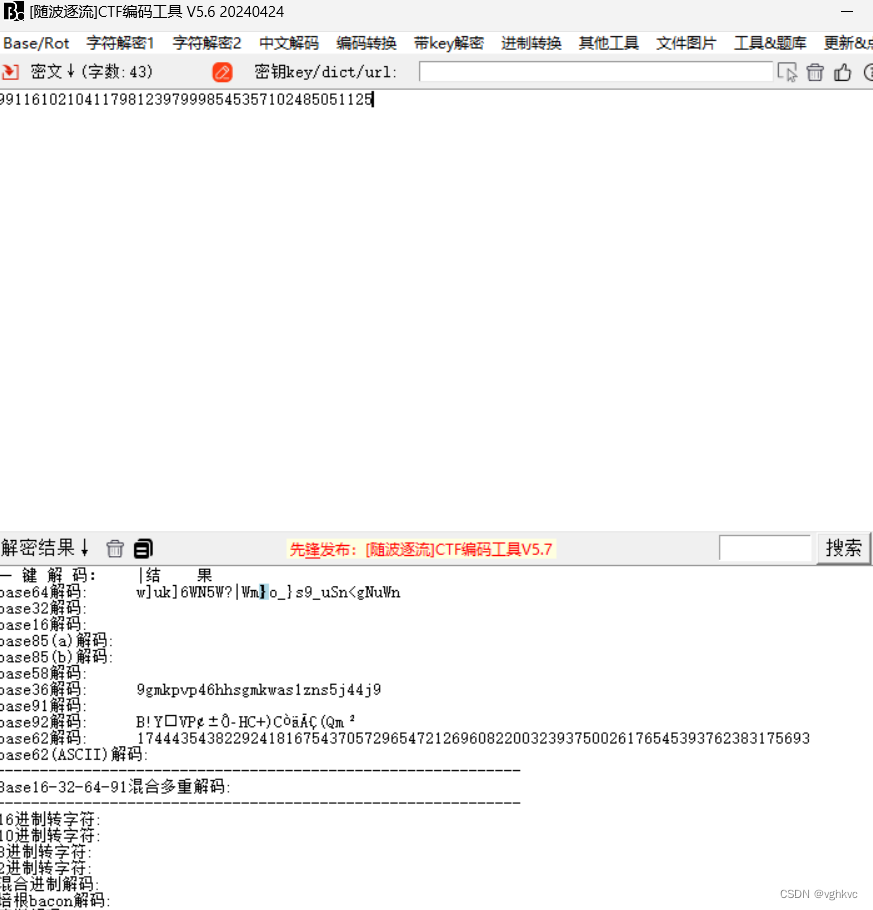

于是我們查看ping中的length,沒發現什么,于是嘗試把長度連接起來:9911610210411798123979998545357102485051125

接著嘗試解碼,隨波逐流跑一下,沒看到什么,應該是轉Ascii碼,于是嘗試把長度逐一進行轉化,看到了ctfhub,于是最后得到了flag: ctfhub{acb659f023}

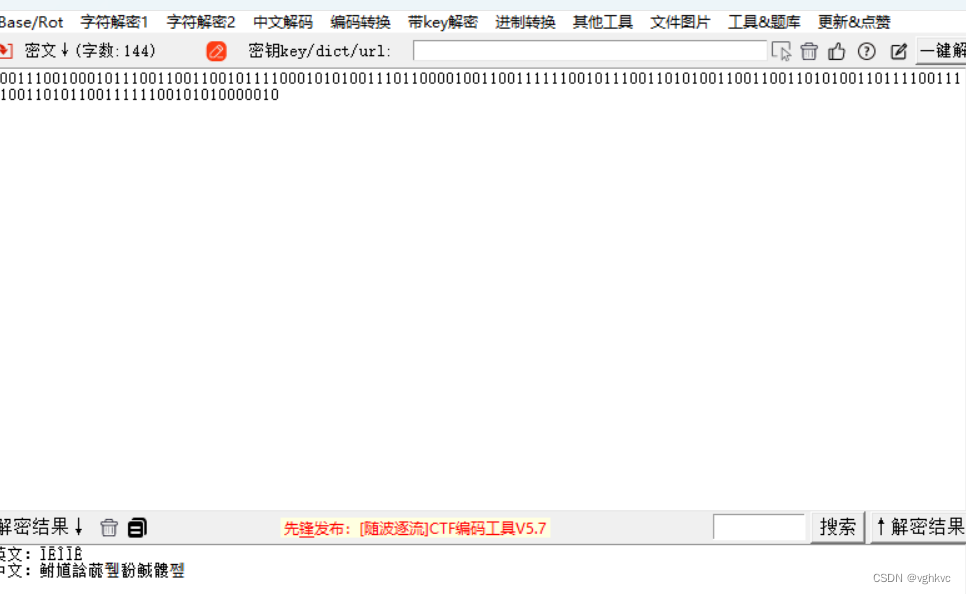

LengthBinary

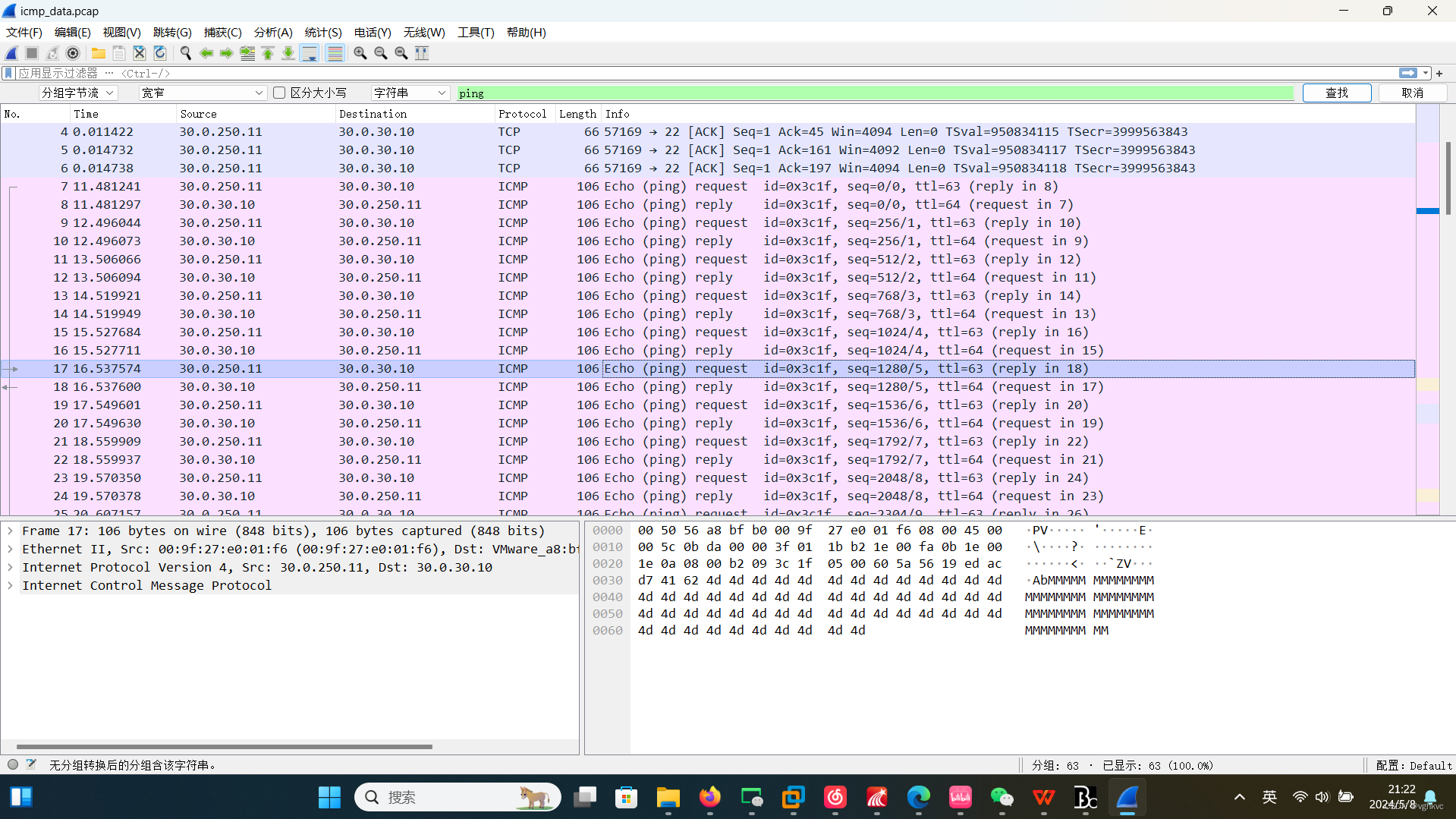

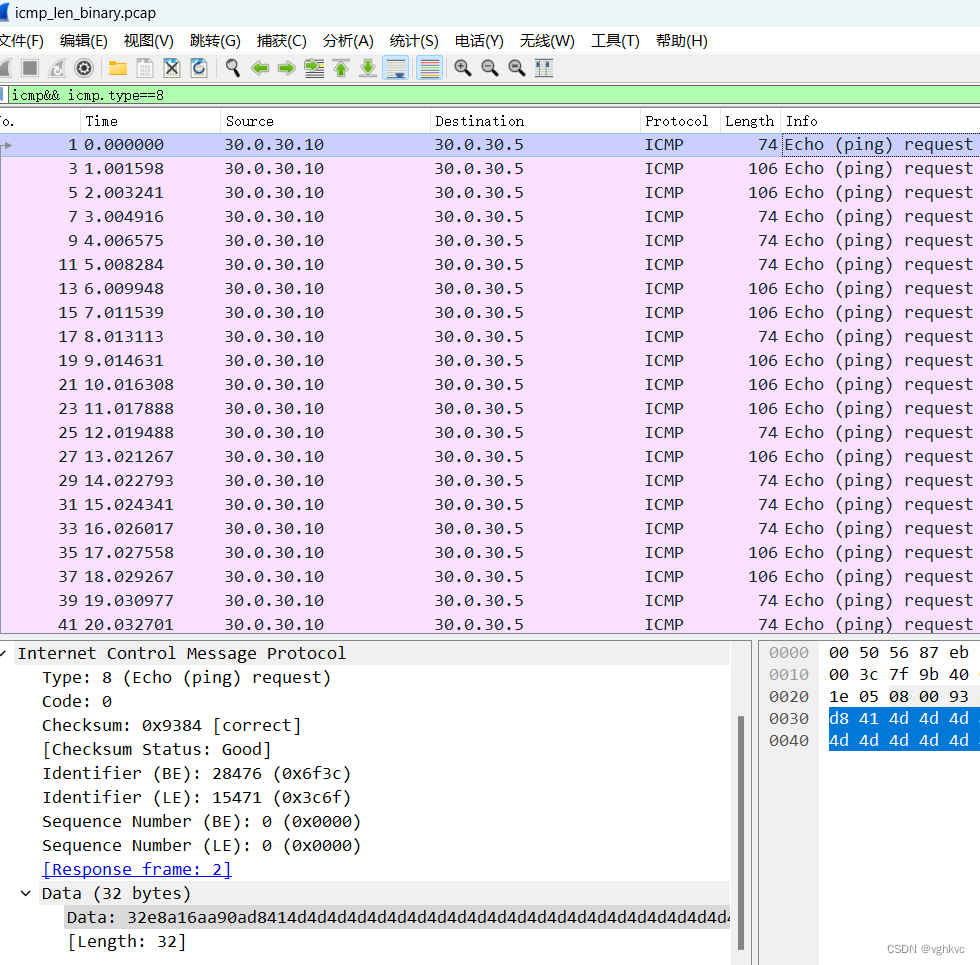

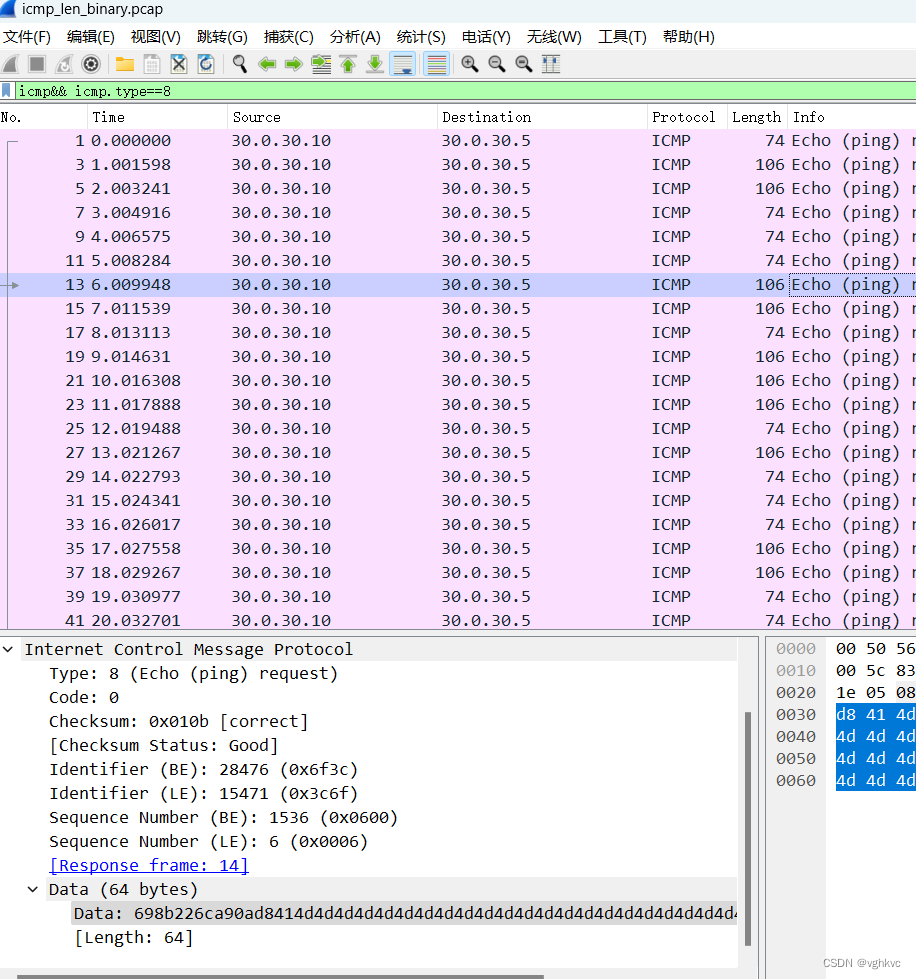

題目提示:ping 包的大小有些奇怪

這題同樣給了ping的提示,于是注意ping,發現長度不是32就是64 發現其是二進制文件 所以應該是32為0或者為1相應的64為1或者是0,據此進行轉換,可以得到兩串代碼

011000110111010001100110011010000111010101100010011110110011000000110100011001010110011001100101011001000011000101100101001100000011010101111101

?

100111001000101110011001100101111000101010011101100001001100111111001011100110101001100110011010100110111100111010011010110011111100101010000010

將這兩串代碼分別進行進制轉化 成ASII碼 于是得到了本題的flag?

ctfhub{04efed1e05}

圖片提取

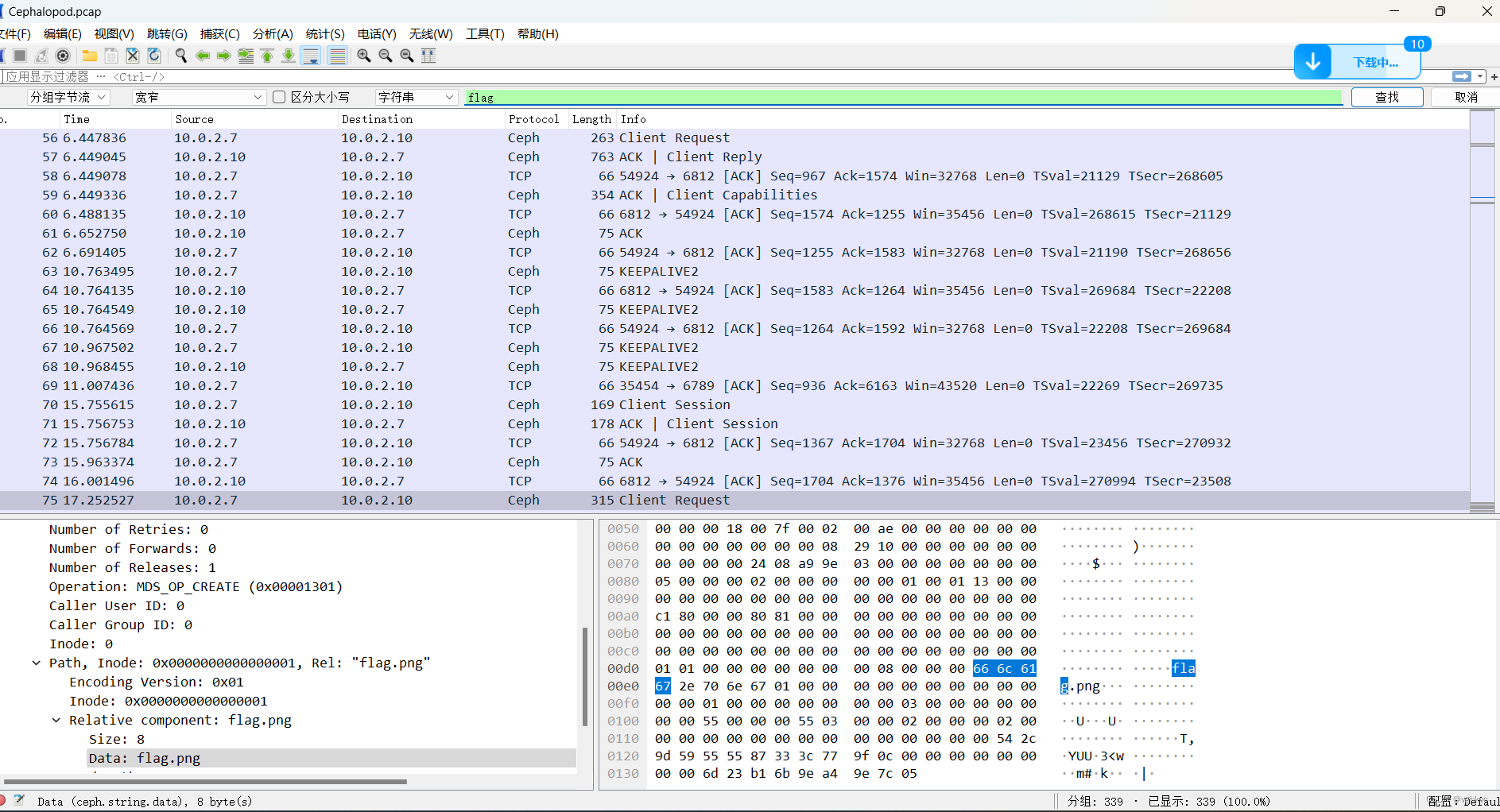

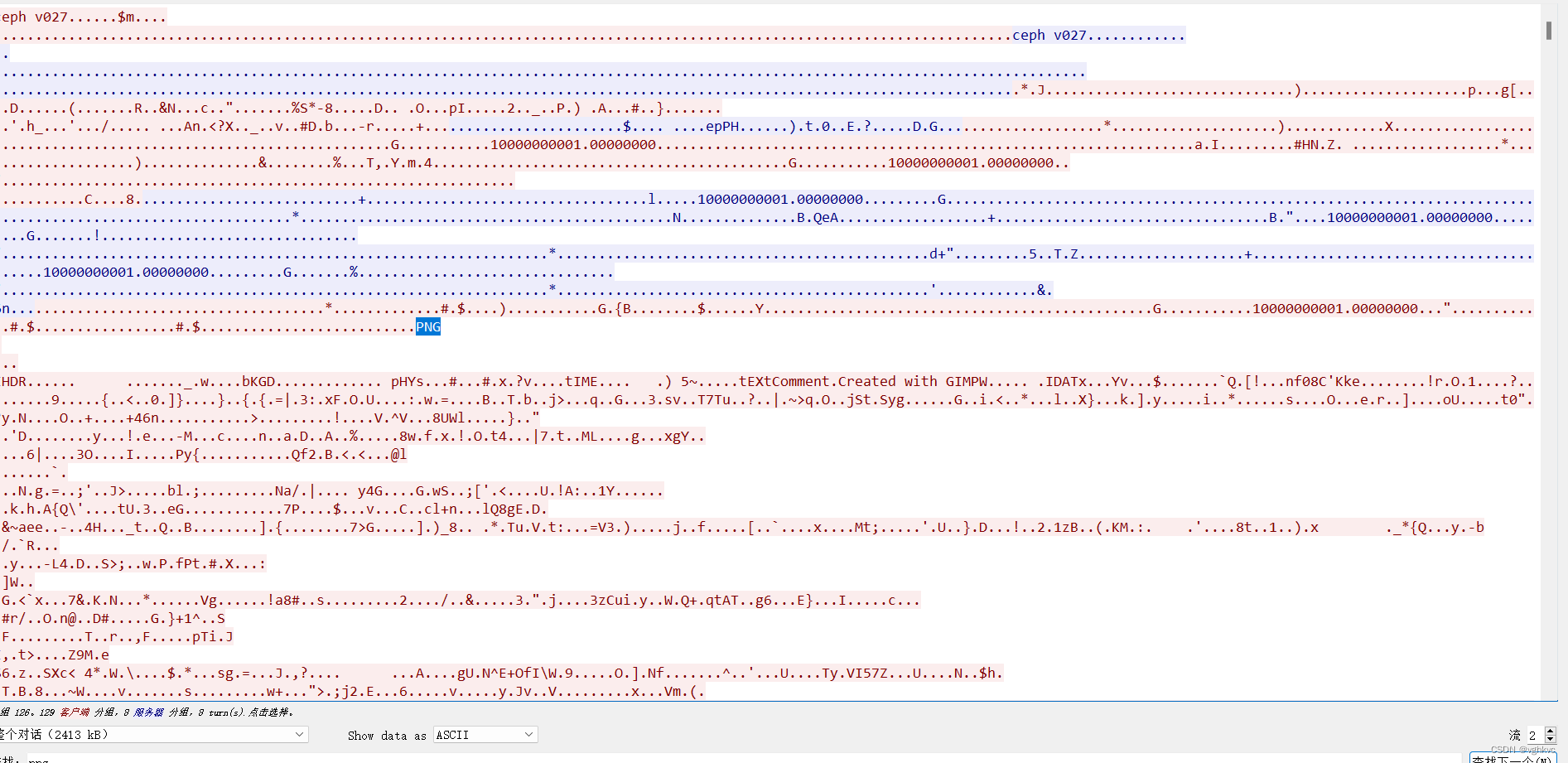

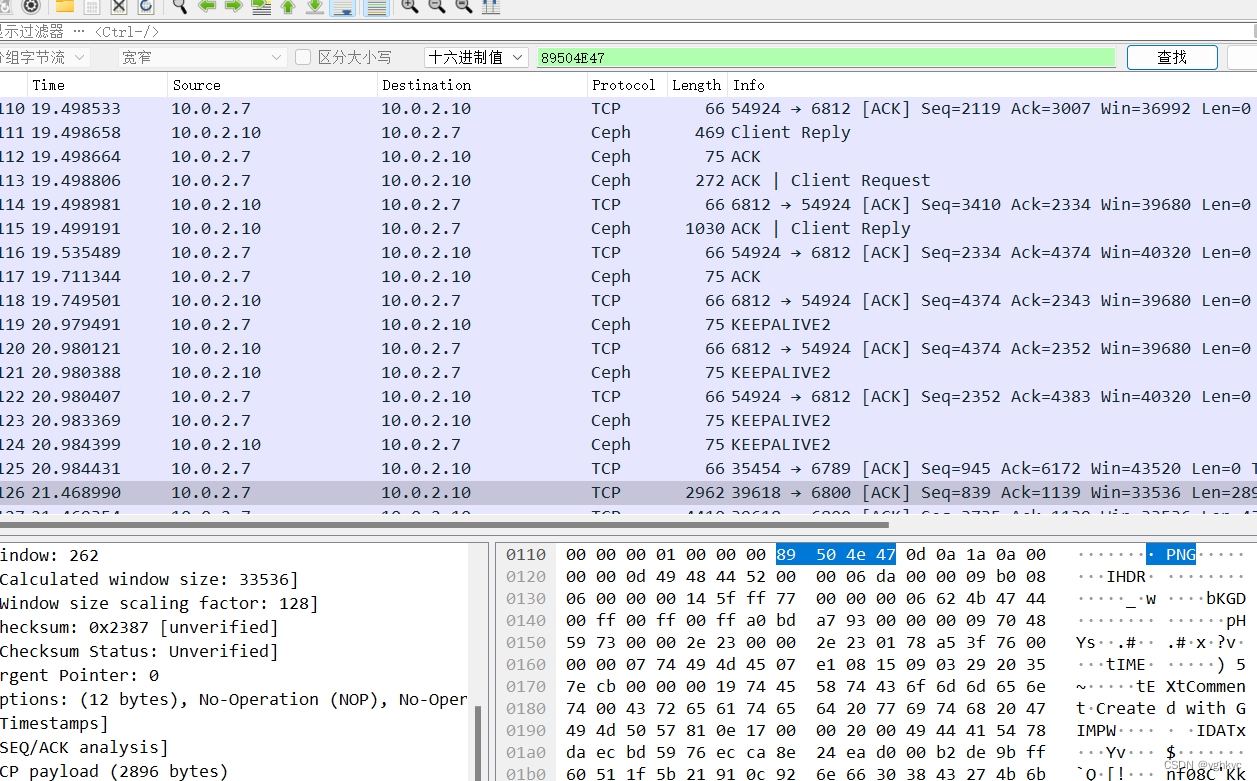

Cephalopod

首先按照以往思路 查找flag 看到了png 于是查找用png的十六進制 找到之后 進行保存 存成.png的形式 然后使用010或者winhex進行查找 把png后面的復制去轉成圖片 即可得到本題的flag

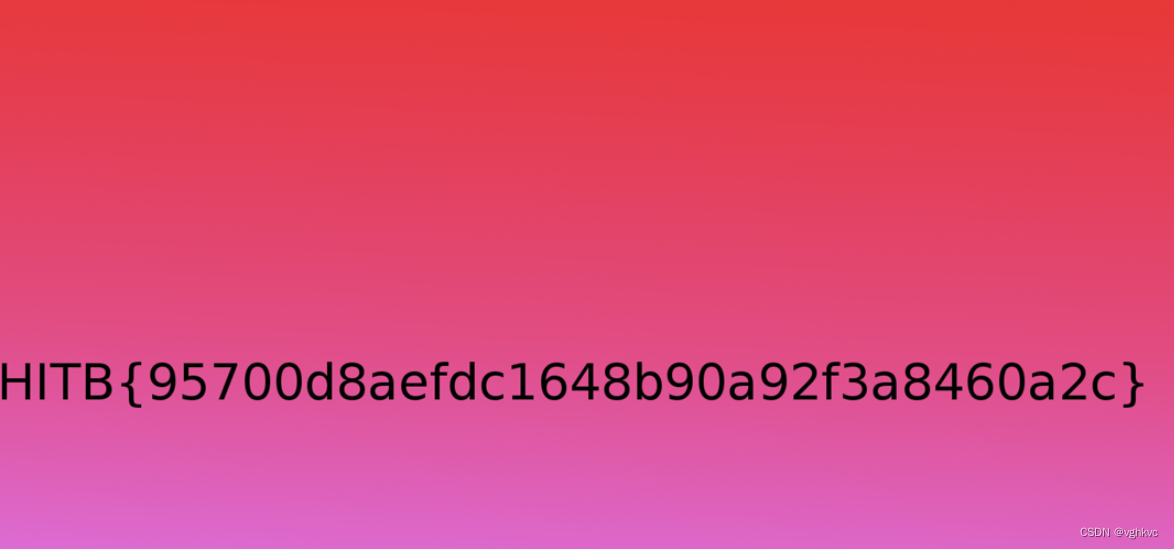

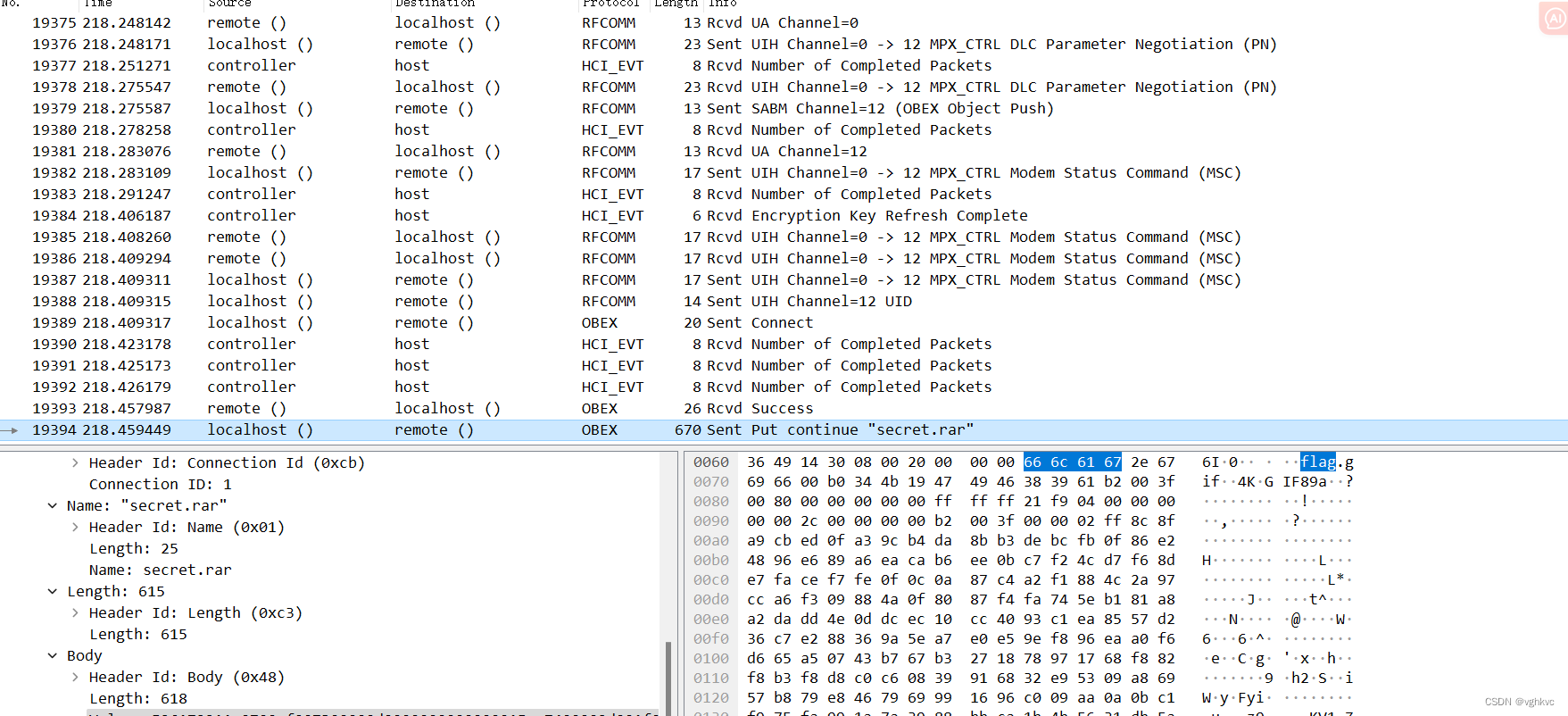

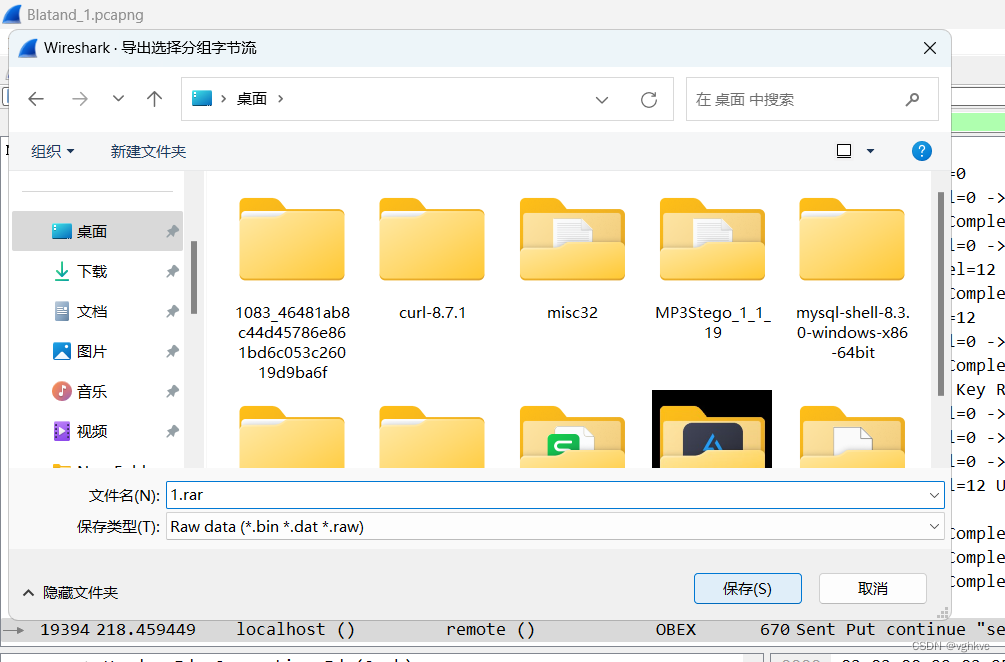

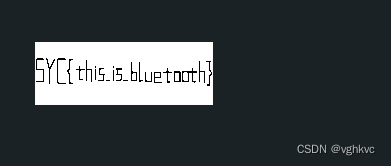

手機熱點(藍牙傳輸協議obex,數據提取)

Blatand_1.pcapng

首先依然是查找flag 找到了很多 但是一個是rar 比較可疑 將其保存成.rar文件 之后解壓 即可找到本題的flag

參考資料

http://t.csdnimg.cn/G33ug

【一條視頻講清楚什么是ICMP協議-pin】https://www.bilibili.com/video/BV1cW4y1P7Av

http://t.csdnimg.cn/Iv2zQ

)

的工具軟件)

--定點數的舍入模式(2)向最臨近值取整nearest)

)