目錄

1、漏洞原理

2、環境搭建

3、未授權訪問

防御手段

今天繼續學習各種未授權訪問的知識和相關的實操實驗,一共有好多篇,內容主要是參考先知社區的一位大佬的關于未授權訪問的好文章,還有其他大佬總結好的文章:

這里附上大佬的好文章鏈接:常見未授權訪問漏洞總結 - 先知社區

我在這只是學習大佬總結好的相關的知識和實操實驗,那么廢話不多說,開整。

第四篇是關于Memcached的未授權訪問

1

1

1、漏洞原理

Memcached 是一套常用的 key-value 分布式高速緩存系統,由于 Memcached 的安全設計缺陷沒有權限控制模塊,所以對公網開放的Memcache服務很容易被攻擊者掃描發現,攻擊者無需認證通過命令交互可直接讀取 Memcached中的敏感信息。

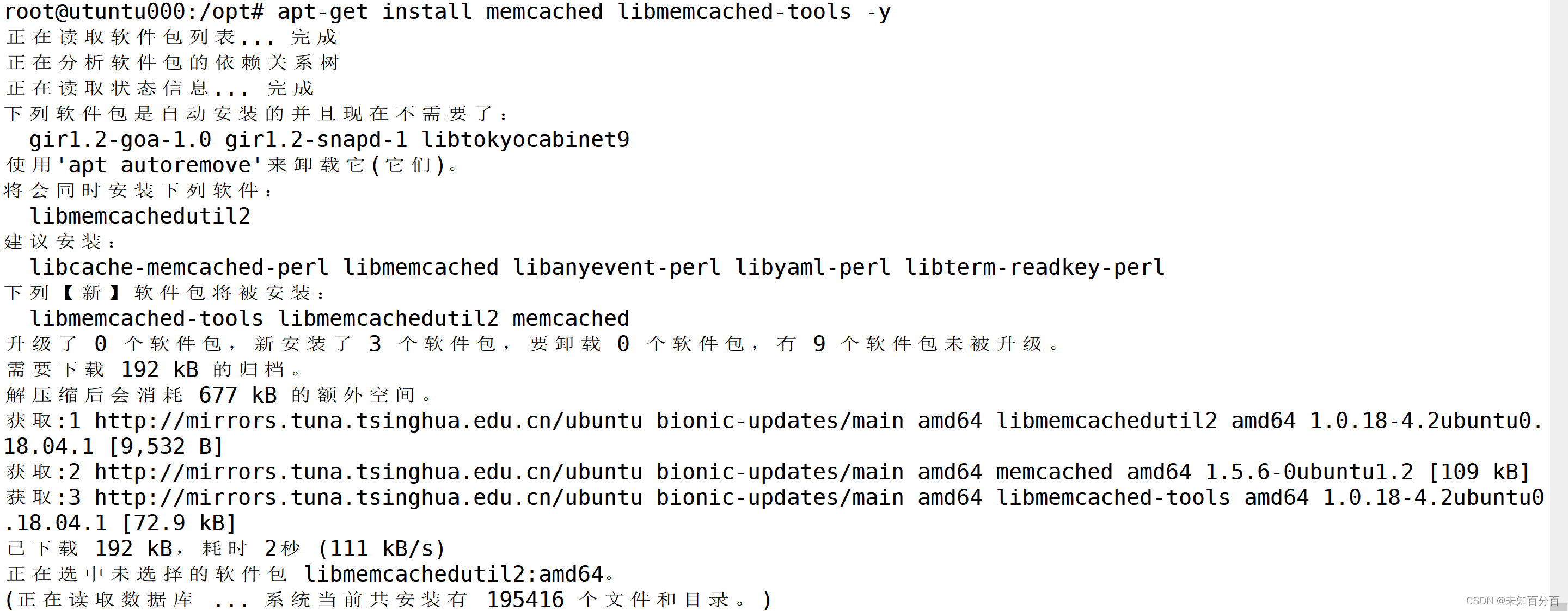

2、環境搭建

使用Ubuntu作為服務器,Kali作為攻擊機

先將Memcached部署到ubuntu中,到Memcached下載源碼:memcached - a distributed memory object caching system

也可以直接使用命令行的方式進行安裝:

apt-get install memcached libmemcached-tools -y

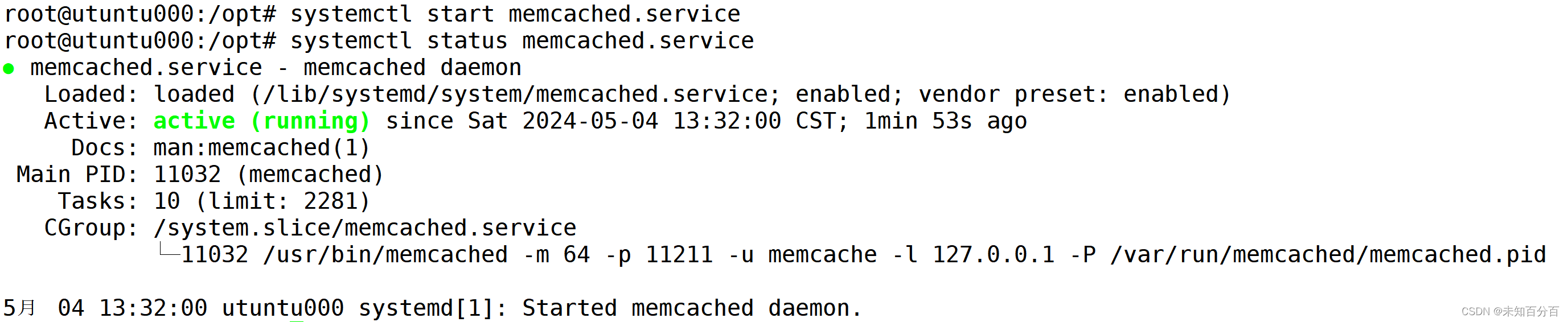

啟動服務:

3、未授權訪問

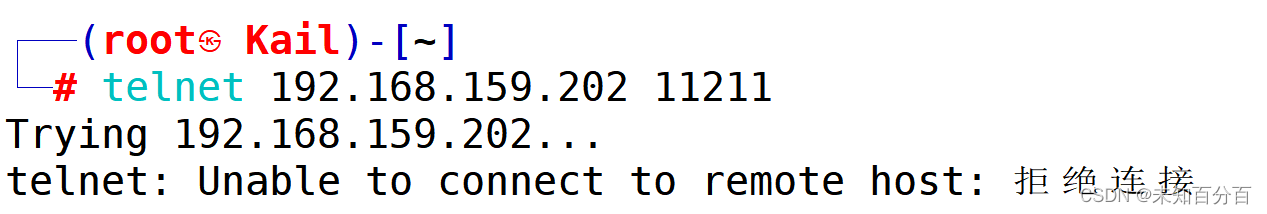

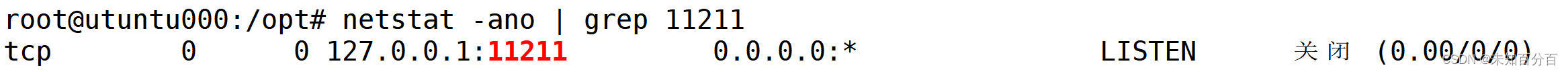

可以看到該服務的端口號是11211,我們嘗試進行遠程連接:

可以看到結果是拒絕連接,那么說明Memcached服務的配置文件有問題,或者防火墻有問題

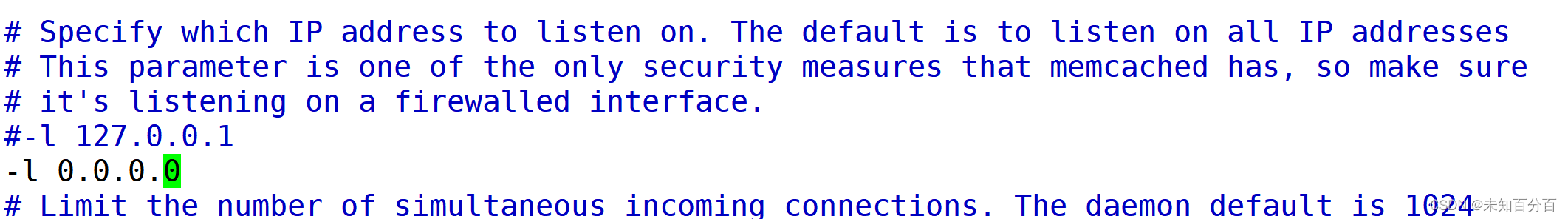

檢查了一下發現發現防火墻是關閉的,那么就是配置文件的問題了,先看來一下端口發現綁定的是127.0.0.1這就有問題,我們在配置文件更改一下綁定到0.0.0.0上:

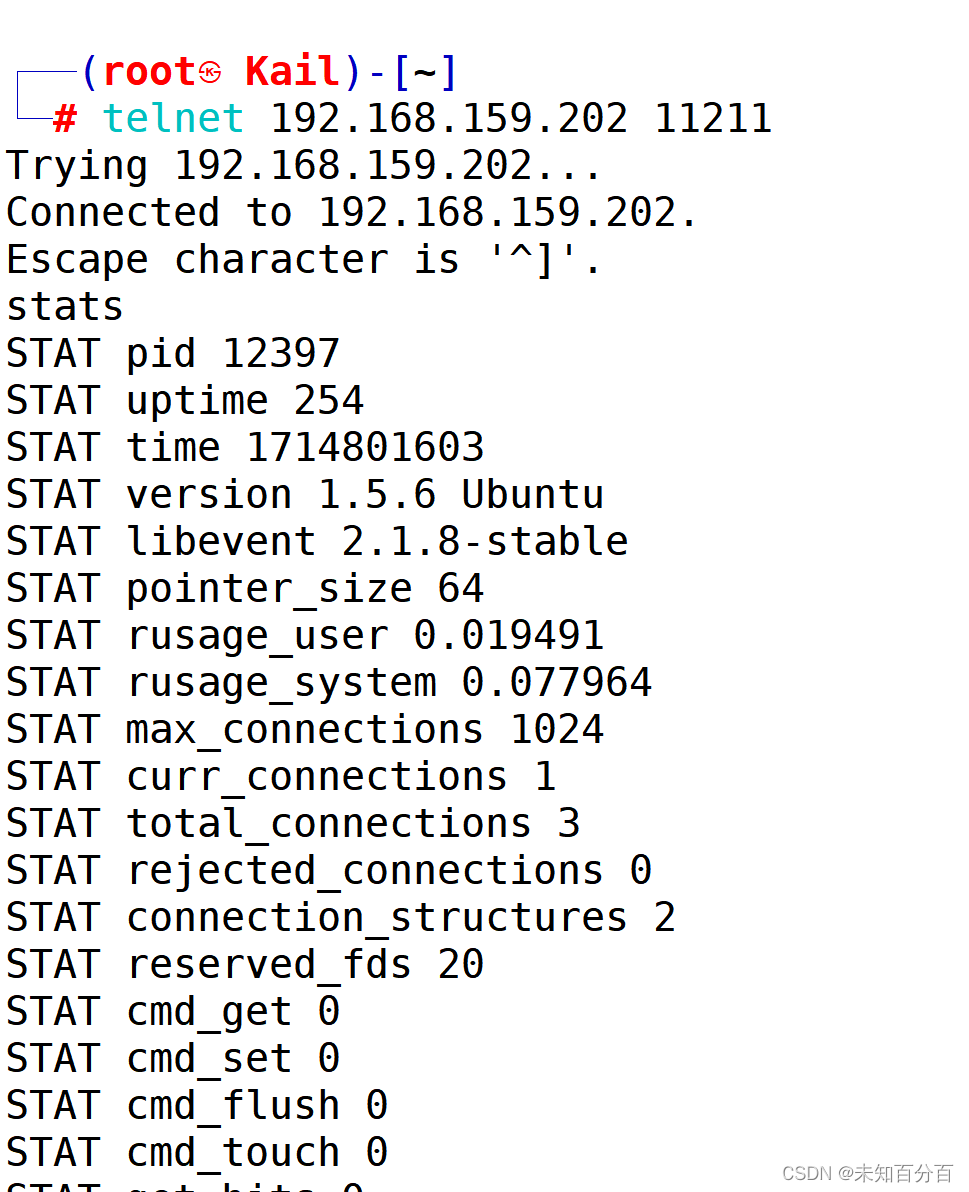

修改完成后再重新連接:

可以看到成功的未授權連接到了,并未可以執行命令

防御手段

- -設置Memchached只允許本地訪問。

- -禁止外網訪問Memcached 11211端口。

- -配置訪問控制策略。

- -最小化權限運行。

- -修改默認端口等。

到此Memcached未授權訪問的知識也就學習完了,后面還有很多知識要學習,我們再見(*^▽^*)

![[C++核心編程-06]----C++類和對象之對象模型和this指針](http://pic.xiahunao.cn/[C++核心編程-06]----C++類和對象之對象模型和this指針)