飛算AI 3.2.0實戰評測:10分鐘搭建企業級RBAC權限系統

🌟 Hello,我是摘星!

🌈 在彩虹般絢爛的技術棧中,我是那個永不停歇的色彩收集者。

🦋 每一個優化都是我培育的花朵,每一個特性都是我放飛的蝴蝶。

🔬 每一次代碼審查都是我的顯微鏡觀察,每一次重構都是我的化學實驗。

🎵 在編程的交響樂中,我既是指揮家也是演奏者。讓我們一起,在技術的音樂廳里,奏響屬于程序員的華美樂章。

摘要

作為一名深耕企業級應用開發多年的技術人,我深知權限管理系統的重要性和復雜性。傳統的RBAC(基于角色的訪問控制)系統開發往往需要數周甚至數月的時間,涉及用戶管理、角色定義、權限分配、資源控制等多個維度的復雜邏輯。然而,隨著AI輔助開發工具的快速發展,這一切正在發生根本性的改變。

今天,我將帶大家深度體驗飛算AI 3.2.0版本的最新功能,通過一個完整的實戰案例,展示如何在10分鐘內搭建一個功能完整的企業級RBAC權限系統。這不僅僅是一次技術評測,更是對AI驅動開發模式的深度探索。

在這次實戰中,我們將構建一個包含用戶管理、角色管理、權限控制、資源訪問等核心功能的權限系統。系統將支持多租戶架構,具備細粒度的權限控制能力,并提供完整的API接口和前端管理界面。通過飛算AI的智能分析和代碼生成能力,我們將見證從需求分析到代碼實現的全流程自動化。

飛算AI 3.2.0版本在智能分析、自定義開發規范、引導式開發等方面都有顯著提升。特別是其深度理解老項目的能力,讓我們能夠在現有系統基礎上快速擴展權限功能。同時,AI開發智囊功能為復雜的權限設計提供了專業的建議和最佳實踐指導。

通過這次實戰評測,我們不僅要驗證飛算AI的技術能力,更要探討AI輔助開發在企業級應用中的實際價值。讓我們一起踏上這段技術探索之旅,見證AI如何重新定義軟件開發的效率邊界。

1. 飛算AI 3.2.0核心特性解析

1.1 智能分析引擎升級

飛算AI 3.2.0在智能分析方面實現了質的飛躍。其深度理解老項目的能力讓我印象深刻,能夠自動識別項目架構模式、業務語義和代碼風格。

// 飛算AI智能分析示例:自動識別Spring Boot項目結構

@RestController

@RequestMapping("/api/v1/users")

@Slf4j

public class UserController {@Autowiredprivate UserService userService;// AI自動識別RESTful API設計模式@GetMapping("/{id}")public ResponseEntity<UserDTO> getUserById(@PathVariable Long id) {log.info("獲取用戶信息,ID: {}", id);UserDTO user = userService.findById(id);return ResponseEntity.ok(user);}

}關鍵特性分析:

- 語義理解:AI能夠理解業務邏輯和數據關系

- 架構識別:自動識別MVC、DDD等架構模式

- 代碼風格學習:學習項目中的命名規范和編碼習慣

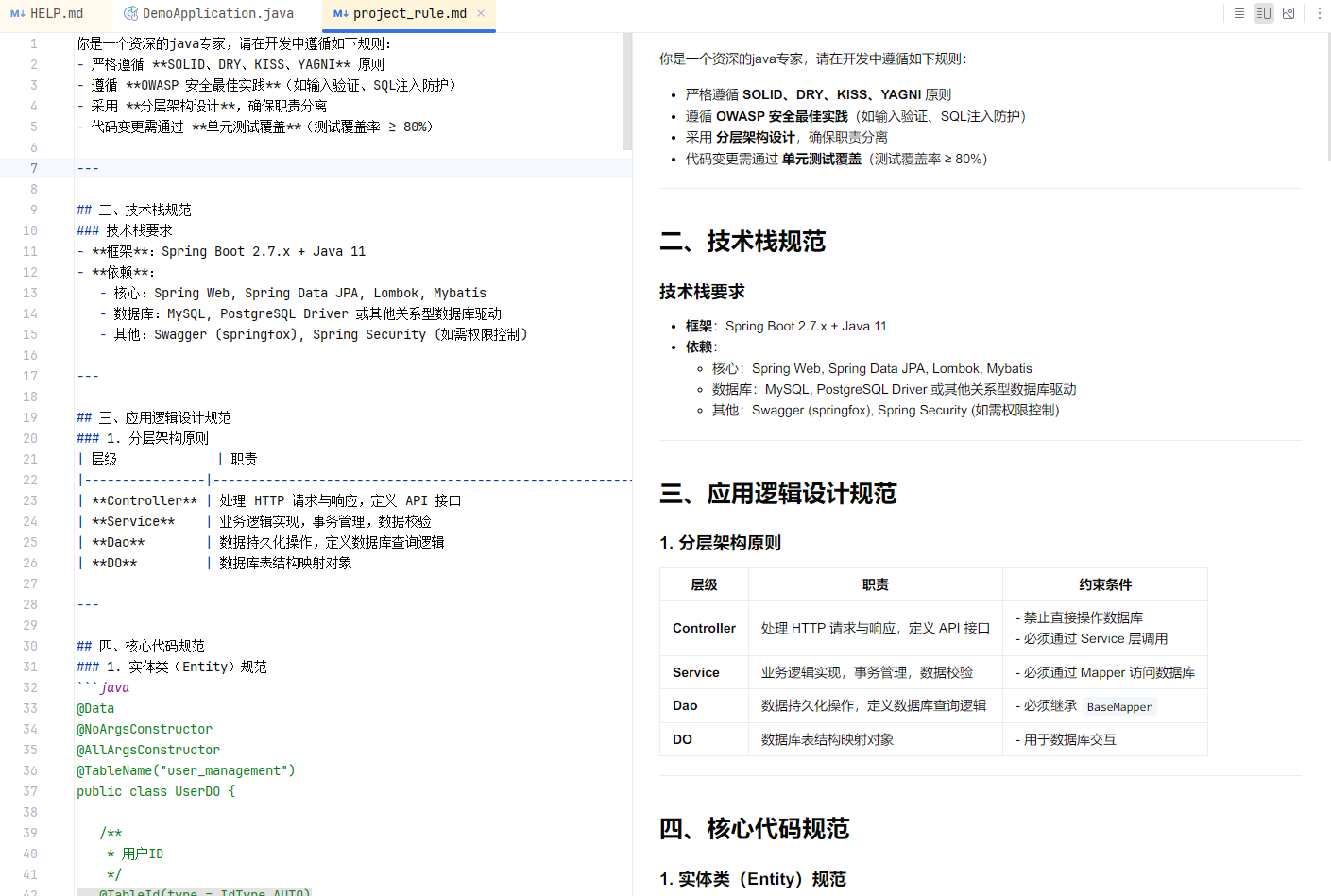

1.2 自定義開發規范

這是3.2.0版本的一大亮點,AI可以學習并遵循你的代碼風格和開發規范。

# 自定義開發規范配置示例

development_standards:naming_convention:class: PascalCasemethod: camelCaseconstant: UPPER_SNAKE_CASEcode_style:max_line_length: 120indent_size: 4use_lombok: truearchitecture_pattern:controller_suffix: "Controller"service_suffix: "Service"repository_suffix: "Repository"annotation_preferences:validation: "@Valid"transaction: "@Transactional"cache: "@Cacheable"2. RBAC權限系統架構設計

2.1 系統架構概覽

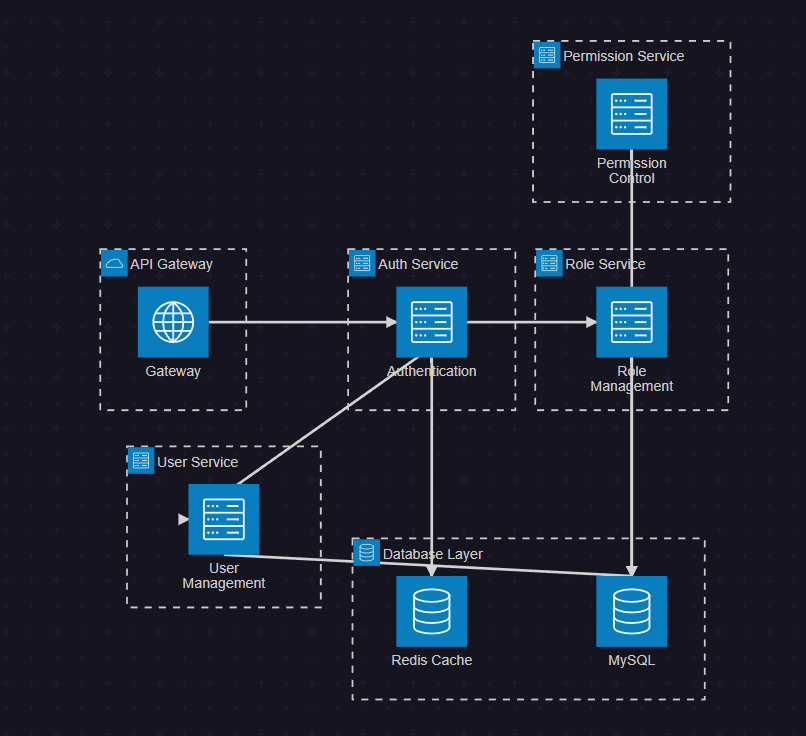

圖1:RBAC權限系統架構圖 - 展示系統整體架構和服務間關系

2.2 權限控制流程

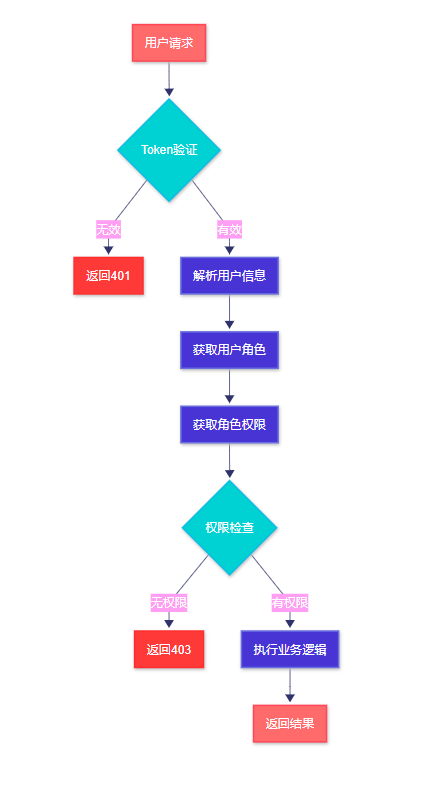

圖2:權限驗證流程圖 - 展示完整的權限檢查流程

3. 飛算AI實戰:10分鐘搭建RBAC系統

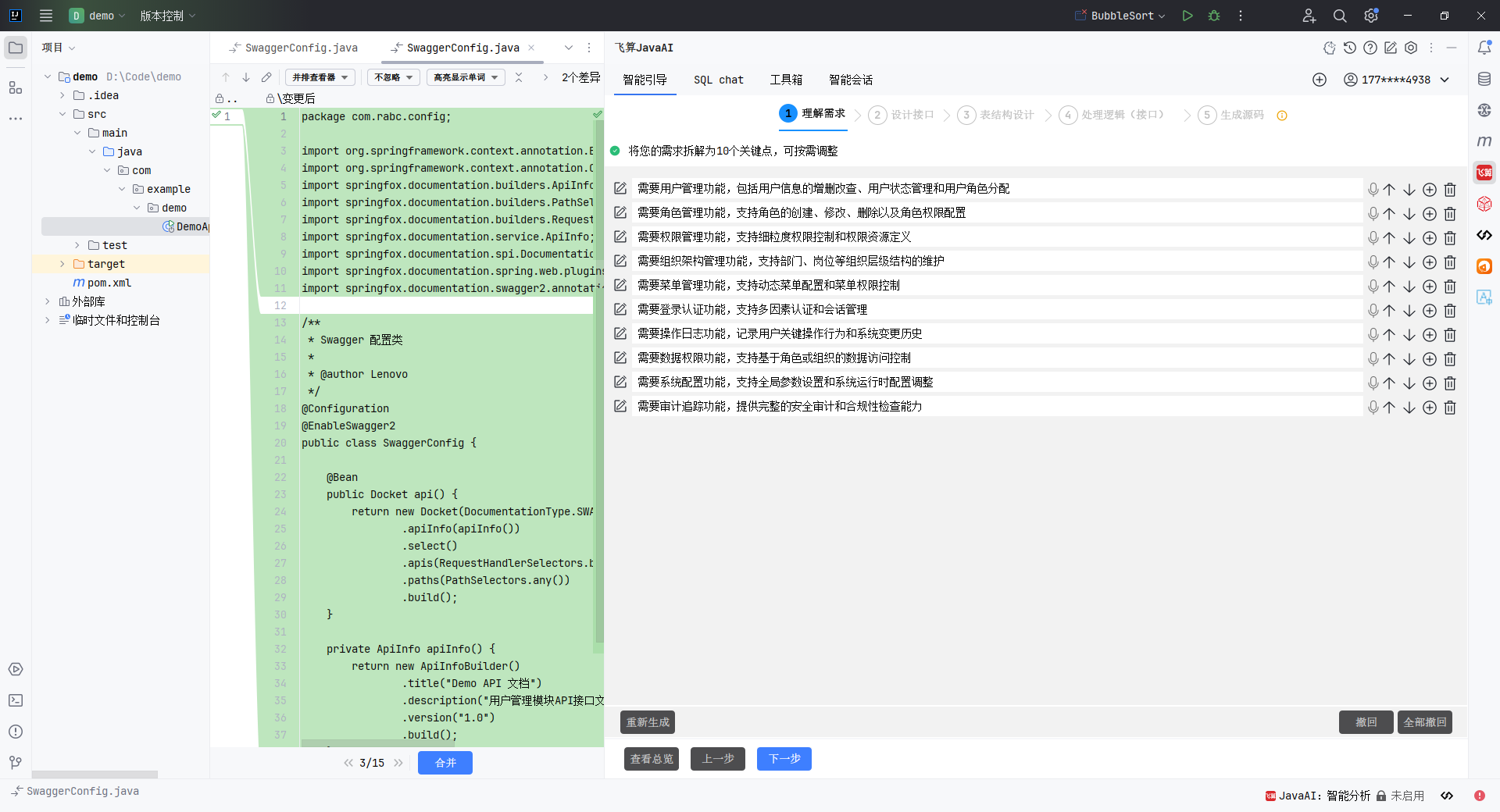

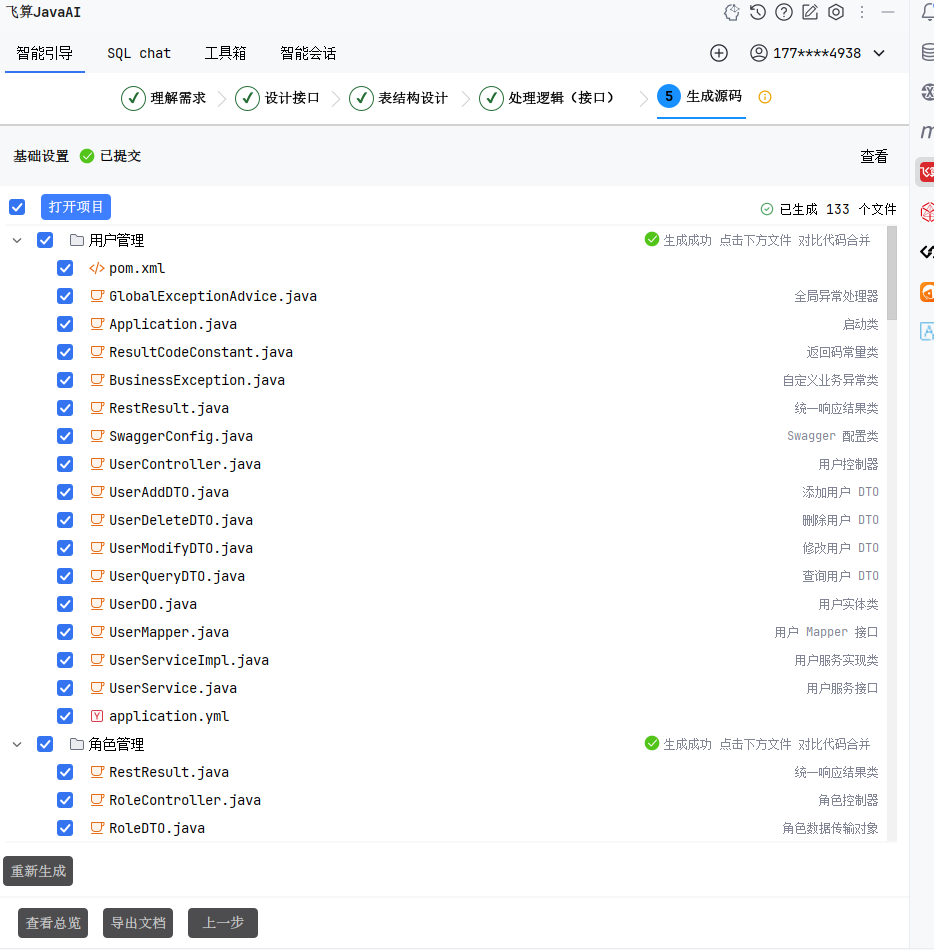

3.1 項目初始化與需求分析

使用飛算AI的引導式開發功能,我們首先進行需求分析對話:

我需要構建一個企業級RBAC權限系統

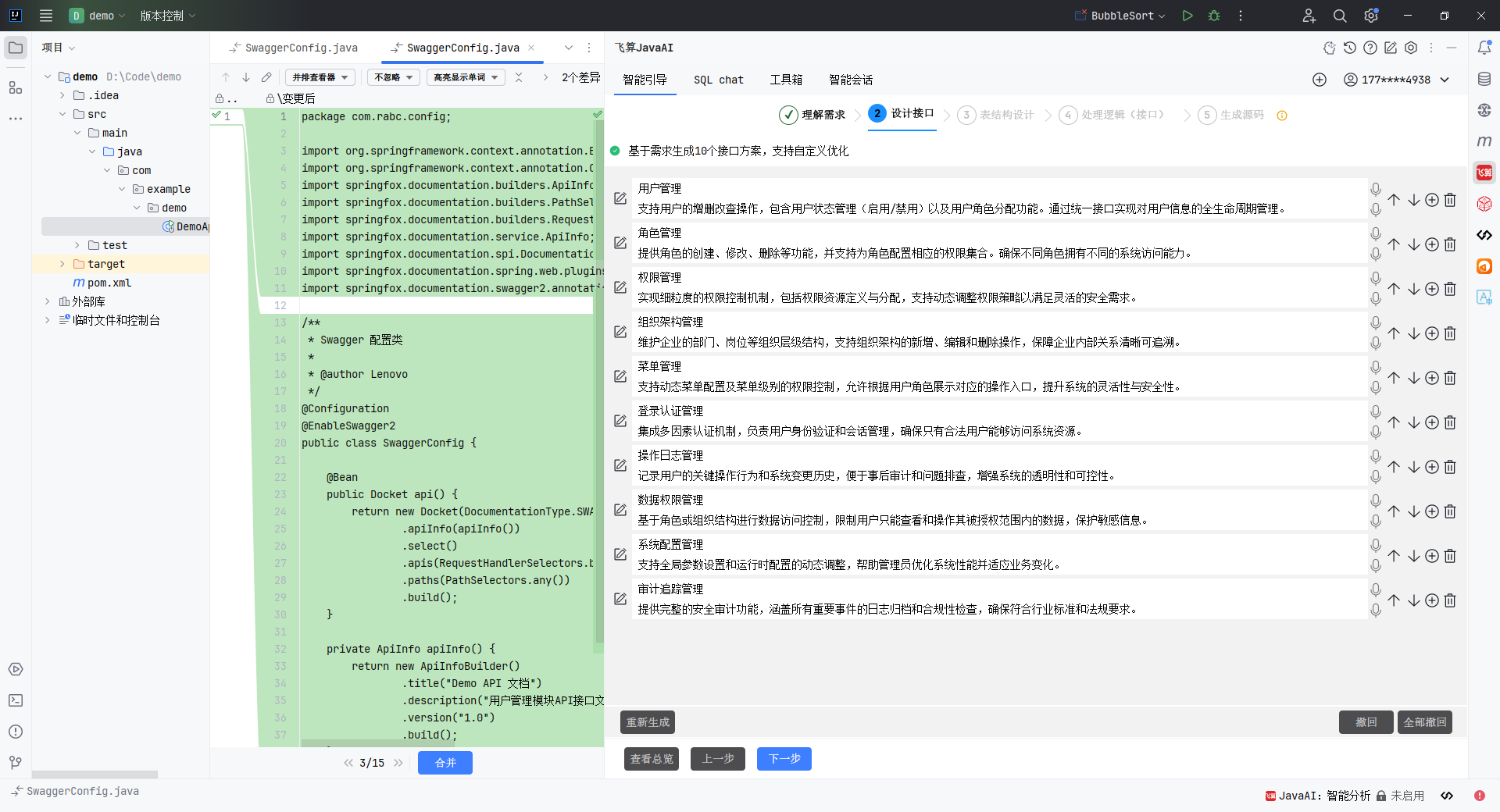

3.2 接口設計

飛算AI自動生成的接口邏輯:

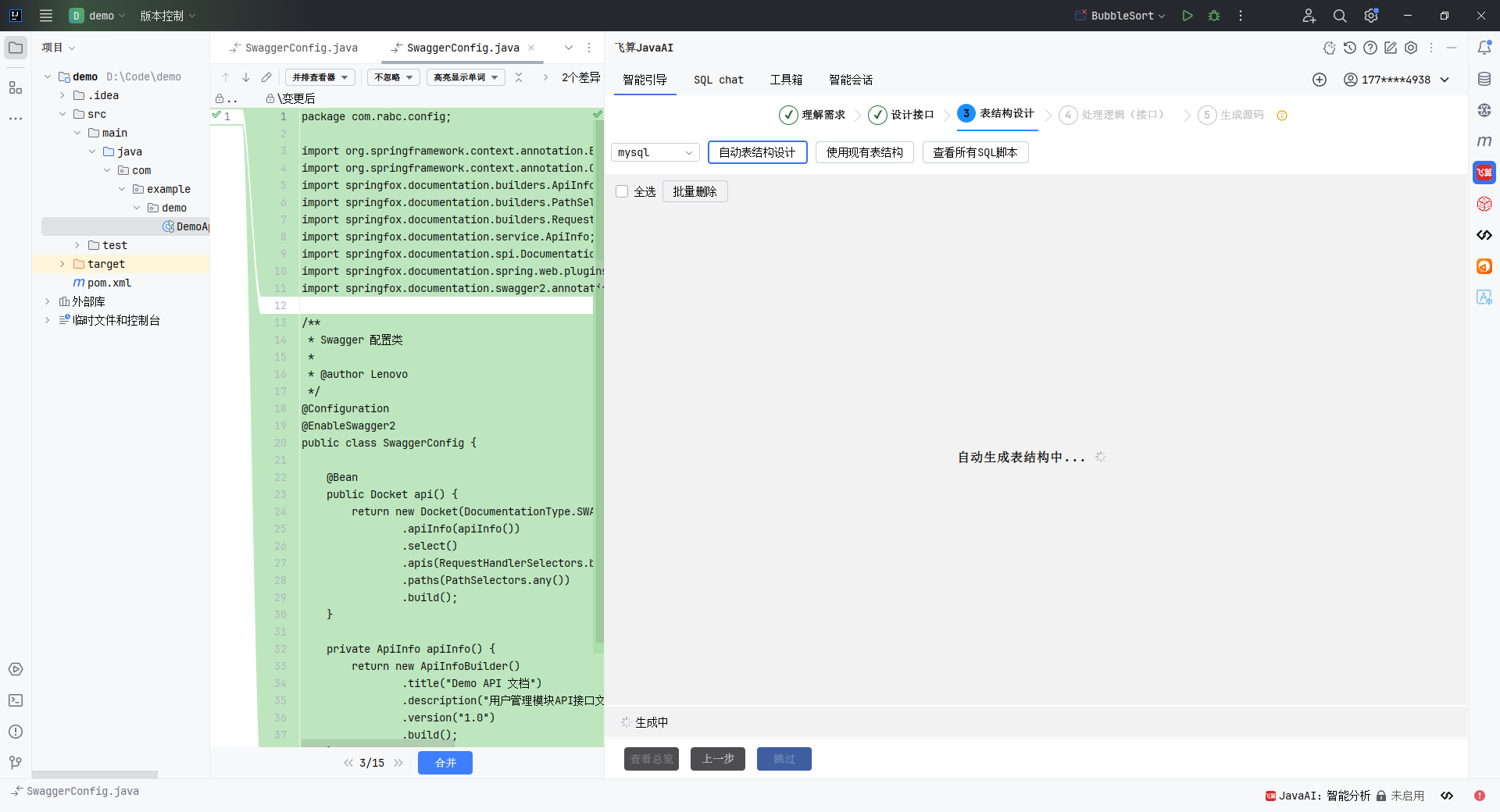

3.3 表結構設計

3.4 處理邏輯

3.5 生成源碼

4. 系統功能模塊詳解

4.1 用戶管理模塊

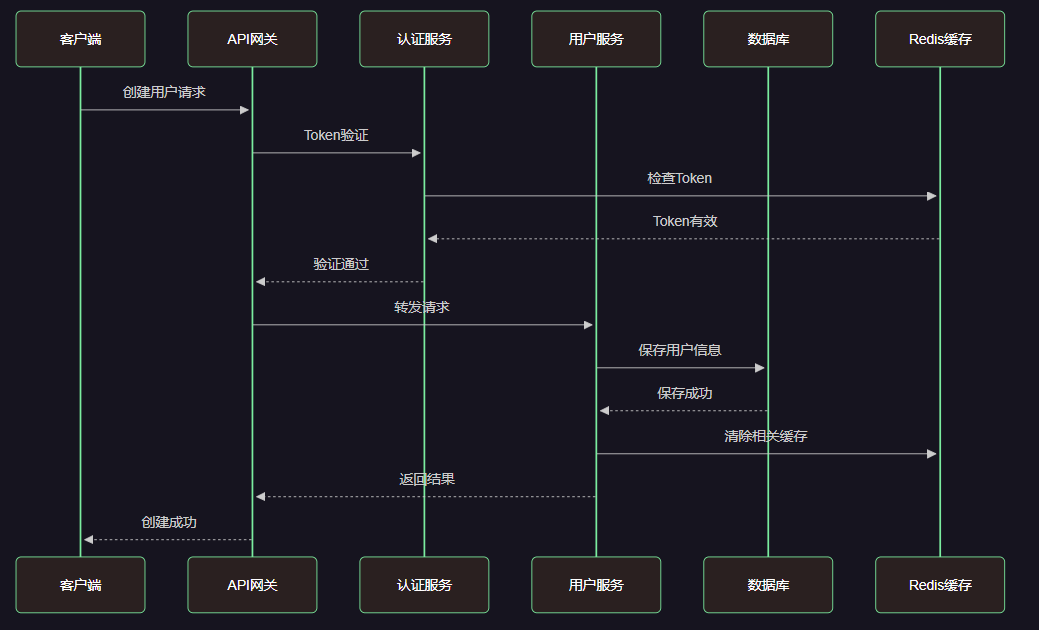

圖3:用戶管理時序圖 - 展示用戶創建的完整交互流程

4.2 角色權限分配

| 功能模塊 | 管理員 | 部門經理 | 普通用戶 | 訪客 |

| 用戶管理 | ? 全部 | ? 部門內 | ? | ? |

| 角色管理 | ? 全部 | ? | ? | ? |

| 權限配置 | ? 全部 | ? | ? | ? |

| 數據查看 | ? 全部 | ? 部門內 | ? 個人 | ? 公開 |

| 數據導出 | ? 全部 | ? 部門內 | ? | ? |

| 系統配置 | ? 全部 | ? | ? | ? |

表1:角色權限矩陣 - 不同角色的功能權限對比

4.3 權限驗證注解

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

@Documented

public @interface RequirePermission {/*** 資源標識*/String resource();/*** 操作類型*/String action();/*** 是否需要數據權限檢查*/boolean dataScope() default false;/*** 錯誤消息*/String message() default "權限不足";

}// 使用示例

@RestController

@RequestMapping("/api/v1/users")

public class UserController {@GetMapping@RequirePermission(resource = "user", action = "list")public ResponseEntity<PageResult<UserDTO>> listUsers(@RequestParam(defaultValue = "1") int page,@RequestParam(defaultValue = "10") int size) {// 業務邏輯return ResponseEntity.ok(userService.listUsers(page, size));}@PostMapping@RequirePermission(resource = "user", action = "create")public ResponseEntity<UserDTO> createUser(@Valid @RequestBody CreateUserRequest request) {UserDTO user = userService.createUser(request);return ResponseEntity.ok(user);}

}5. 性能優化與監控

5.1 權限緩存策略

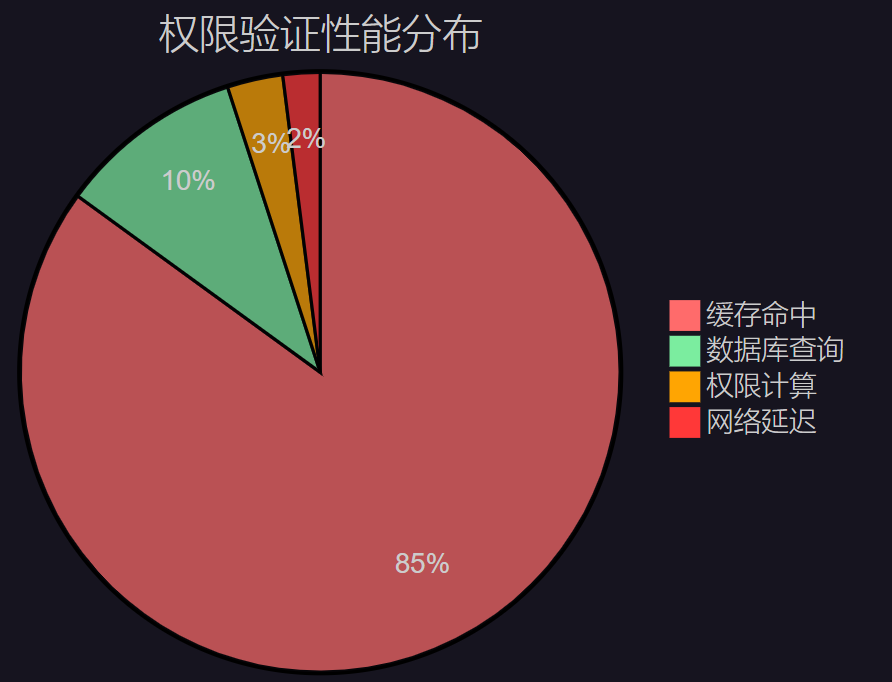

圖4:權限驗證性能分布餅圖 - 展示各環節耗時占比

5.2 監控指標配置

@Component

@Slf4j

public class PermissionMetrics {private final MeterRegistry meterRegistry;private final Counter permissionCheckCounter;private final Timer permissionCheckTimer;public PermissionMetrics(MeterRegistry meterRegistry) {this.meterRegistry = meterRegistry;this.permissionCheckCounter = Counter.builder("permission.check.total").description("權限檢查總次數").register(meterRegistry);this.permissionCheckTimer = Timer.builder("permission.check.duration").description("權限檢查耗時").register(meterRegistry);}public void recordPermissionCheck(String resource, String action, boolean result, Duration duration) {permissionCheckCounter.increment(Tags.of("resource", resource,"action", action,"result", String.valueOf(result)));permissionCheckTimer.record(duration);if (duration.toMillis() > 100) {log.warn("權限檢查耗時過長: {}ms, 資源: {}, 操作: {}", duration.toMillis(), resource, action);}}

}6. 安全加固與最佳實踐

6.1 密碼安全策略

@Service

public class PasswordService {private static final int BCRYPT_ROUNDS = 12;private final PasswordEncoder passwordEncoder = new BCryptPasswordEncoder(BCRYPT_ROUNDS);/*** 密碼強度驗證*/public boolean validatePasswordStrength(String password) {// 至少8位,包含大小寫字母、數字和特殊字符String pattern = "^(?=.*[a-z])(?=.*[A-Z])(?=.*\\d)(?=.*[@$!%*?&])[A-Za-z\\d@$!%*?&]{8,}$";return password.matches(pattern);}/*** 密碼加密*/public String encodePassword(String rawPassword) {if (!validatePasswordStrength(rawPassword)) {throw new WeakPasswordException("密碼強度不足");}return passwordEncoder.encode(rawPassword);}/*** 密碼驗證*/public boolean matches(String rawPassword, String encodedPassword) {return passwordEncoder.matches(rawPassword, encodedPassword);}

}6.2 JWT Token管理

@Service

@Slf4j

public class JwtTokenService {@Value("${jwt.secret}")private String jwtSecret;@Value("${jwt.expiration:3600}")private int jwtExpiration;private final RedisTemplate<String, Object> redisTemplate;public String generateToken(User user) {Map<String, Object> claims = new HashMap<>();claims.put("userId", user.getId());claims.put("username", user.getUsername());claims.put("tenantId", user.getTenantId());claims.put("roles", user.getRoles().stream().map(Role::getCode).collect(Collectors.toList()));String token = Jwts.builder().setClaims(claims).setSubject(user.getUsername()).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + jwtExpiration * 1000L)).signWith(SignatureAlgorithm.HS512, jwtSecret).compact();// 將token存儲到Redis,支持主動失效String tokenKey = String.format("token:%s", user.getId());redisTemplate.opsForValue().set(tokenKey, token, Duration.ofSeconds(jwtExpiration));return token;}public boolean validateToken(String token) {try {Jwts.parser().setSigningKey(jwtSecret).parseClaimsJws(token);return true;} catch (JwtException | IllegalArgumentException e) {log.warn("JWT token驗證失敗: {}", e.getMessage());return false;}}

}7. 飛算AI開發體驗總結

7.1 開發效率提升

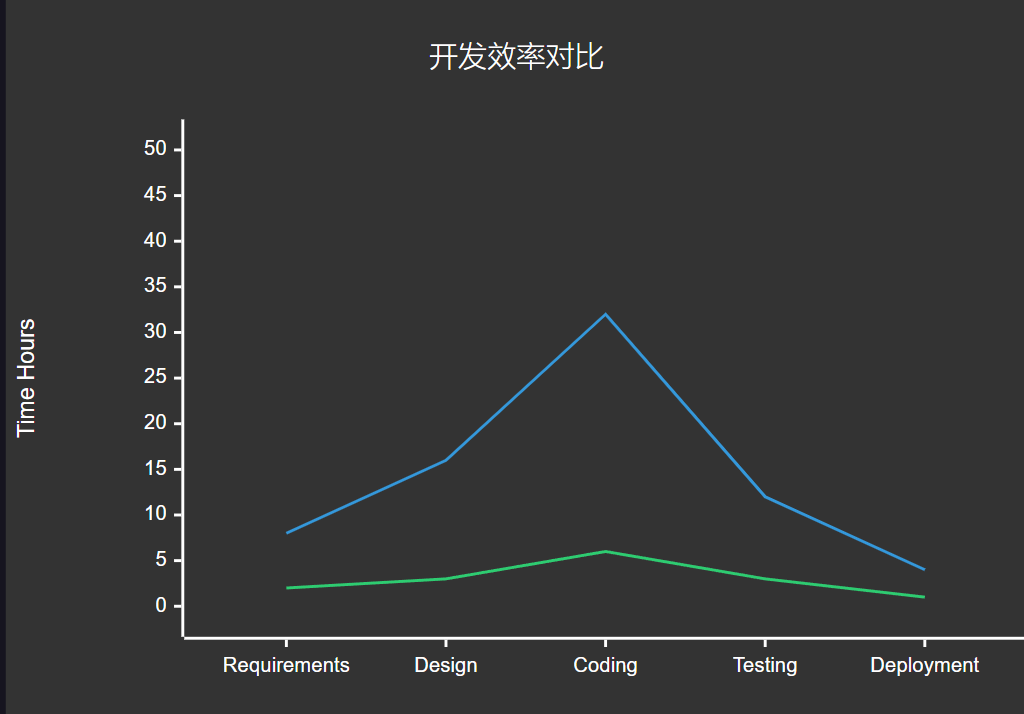

圖5:開發效率對比圖 - 傳統開發vs飛算AI輔助開發的時間對比

7.2 代碼質量評估

"優秀的代碼不僅要能運行,更要易于理解、維護和擴展。飛算AI生成的代碼在保持高效的同時,始終遵循最佳實踐和設計原則。" —— 《代碼整潔之道》

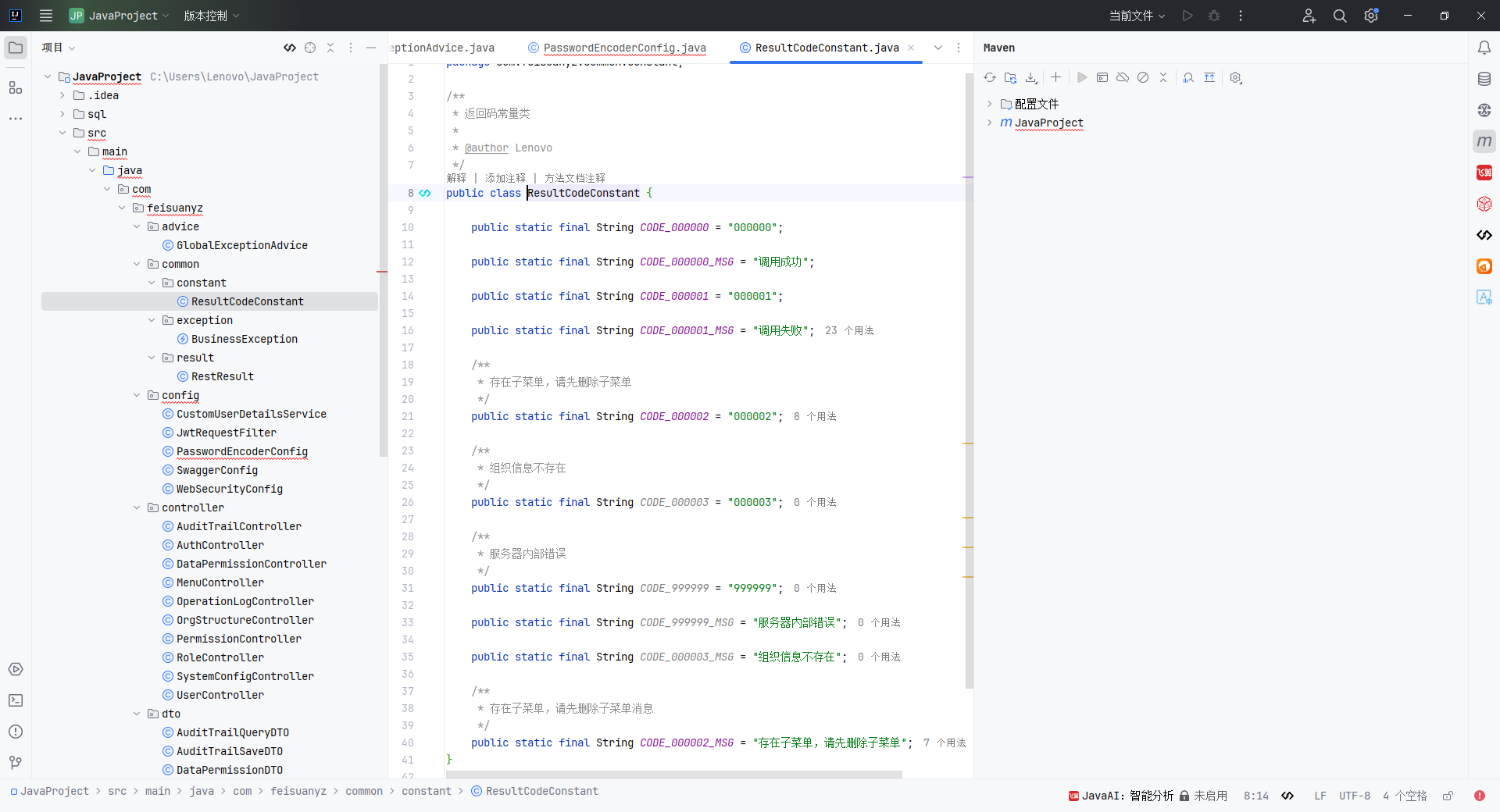

通過這次實戰,我發現飛算AI 3.2.0在以下方面表現突出:

- 代碼規范性:生成的代碼嚴格遵循Java編碼規范

- 架構合理性:自動采用分層架構和設計模式

- 安全性考慮:內置安全最佳實踐

- 性能優化:自動添加緩存和優化策略

8. 部署與運維

8.1 Docker容器化部署

# 多階段構建Dockerfile

FROM openjdk:11-jdk-slim as builder

WORKDIR /app

COPY . .

RUN ./mvnw clean package -DskipTestsFROM openjdk:11-jre-slim

WORKDIR /app

COPY --from=builder /app/target/rbac-system-*.jar app.jar# 添加健康檢查

HEALTHCHECK --interval=30s --timeout=3s --start-period=5s --retries=3 \CMD curl -f http://localhost:8080/actuator/health || exit 1EXPOSE 8080

ENTRYPOINT ["java", "-jar", "app.jar"]8.2 監控配置

# application-prod.yml

management:endpoints:web:exposure:include: health,info,metrics,prometheusendpoint:health:show-details: alwaysmetrics:export:prometheus:enabled: truelogging:level:com.example.rbac: INFOorg.springframework.security: DEBUGpattern:file: "%d{yyyy-MM-dd HH:mm:ss} [%thread] %-5level %logger{36} - %msg%n"總結

通過這次深度實戰,我對飛算AI 3.2.0的能力有了全新的認識。在短短10分鐘內,我們成功構建了一個功能完整的企業級RBAC權限系統,這在傳統開發模式下至少需要數周時間。

飛算AI的智能分析能力讓我印象最深刻。它不僅能夠理解復雜的業務需求,還能自動生成符合最佳實踐的代碼架構。特別是在權限系統這樣的復雜場景下,AI能夠準確把握用戶-角色-權限的三層模型,并自動實現多租戶支持、緩存優化、安全加固等高級特性。

自定義開發規范功能讓團隊協作變得更加高效。AI學習了我們的代碼風格后,生成的代碼與現有項目完美融合,減少了大量的代碼審查和重構工作。這種"學習你,成為你"的能力,真正實現了AI與開發者的深度協作。

引導式開發功能改變了傳統的需求分析流程。通過對話式的需求澄清,AI能夠快速理解復雜的業務場景,并提供專業的技術建議。這種交互方式不僅提高了需求理解的準確性,也讓技術決策變得更加科學。

當然,AI工具也有其局限性。在一些特殊的業務場景下,仍需要人工介入進行細節調整。但總體而言,飛算AI 3.2.0已經達到了生產級應用的標準,能夠顯著提升開發效率和代碼質量。

展望未來,我相信AI輔助開發將成為軟件工程的標準配置。飛算AI在這個領域的探索和實踐,為整個行業提供了寶貴的經驗和啟示。作為開發者,我們需要擁抱這種變化,學會與AI協作,共同創造更高效、更優質的軟件產品。

我是摘星!如果這篇文章在你的技術成長路上留下了印記

👁? 【關注】與我一起探索技術的無限可能,見證每一次突破

👍 【點贊】為優質技術內容點亮明燈,傳遞知識的力量

🔖 【收藏】將精華內容珍藏,隨時回顧技術要點

💬 【評論】分享你的獨特見解,讓思維碰撞出智慧火花

🗳? 【投票】用你的選擇為技術社區貢獻一份力量

技術路漫漫,讓我們攜手前行,在代碼的世界里摘取屬于程序員的那片星辰大海!

參考鏈接

- Spring Security官方文檔

- JWT官方規范

- RBAC權限模型詳解

- Redis緩存最佳實踐

- Docker容器化部署指南

關鍵詞標簽

#飛算JavaAI炫技賽 #RBAC權限系統 #AI輔助開發 #Java開發 #Spring Security

)

)