欺騙是黑客用來未經授權訪問計算機或網絡的一種網絡攻擊,IP 欺騙是其他欺騙方法中最常見的欺騙類型。通過 IP 欺騙,攻擊者可以隱藏 IP 數據包的真實來源,使攻擊來源難以知曉。一旦訪問網絡或設備/主機,網絡犯罪分子通常會挖掘其中的敏感數據,利用計算機,它們可以變成僵尸,并可用于發起拒絕服務 (DoS)攻擊。

什么是 IP 欺騙?

IP 地址用于互聯網上設備之間的通信。網絡犯罪分子使用虛假的源 IP 地址來隱藏和冒充另一個系統。本質上使目標系統更難檢測到。此類攻擊的目的是竊取敏感數據,用惡意軟件或病毒感染您的計算機,甚至使您的服務器崩潰。

IP 欺騙的工作原理

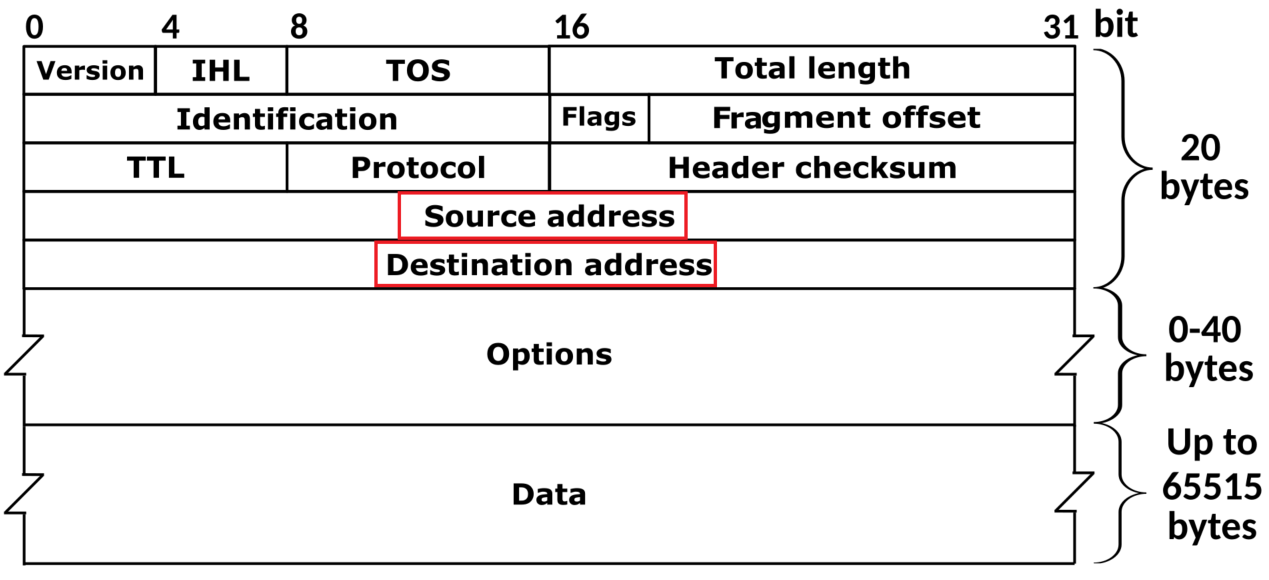

那么,讓我們深入了解 IP 欺騙的工作原理。IP 地址是一系列數字,用于在互聯網上識別您的設備,每個連接到互聯網的設備都有一個 IP 地址,通過使用它,它們可以交換數據。下面是 IP 標頭數據包的樣子

IP 欺騙利用來源,偽造數據包內的來源,類似地,這就像在郵箱中的信封上放置假的回信地址。大多數情況下,IP 數據包在到達目的地時會經過多個中間設備或路由器,而這些設備或路由器根本不檢查源地址。

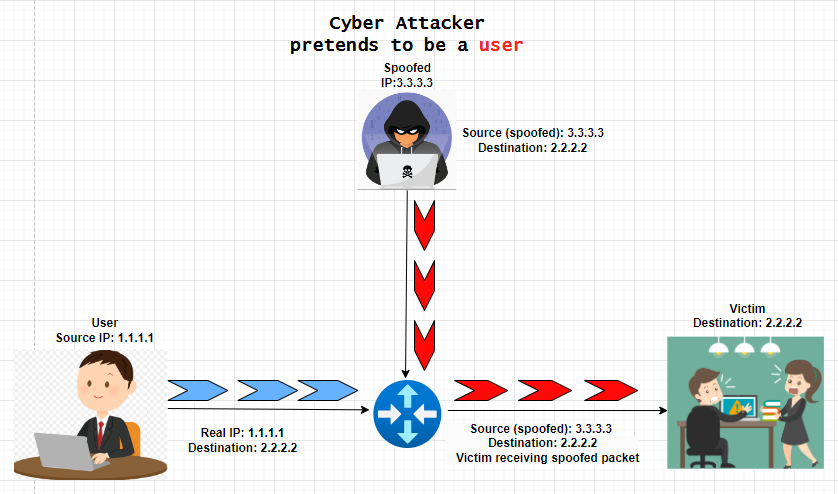

在下面的例子中,您可以看到網絡攻擊者已成功將數據包的源 IP 從 1.1.1.1 更改為 3.3.3.3(更改的 IP)。

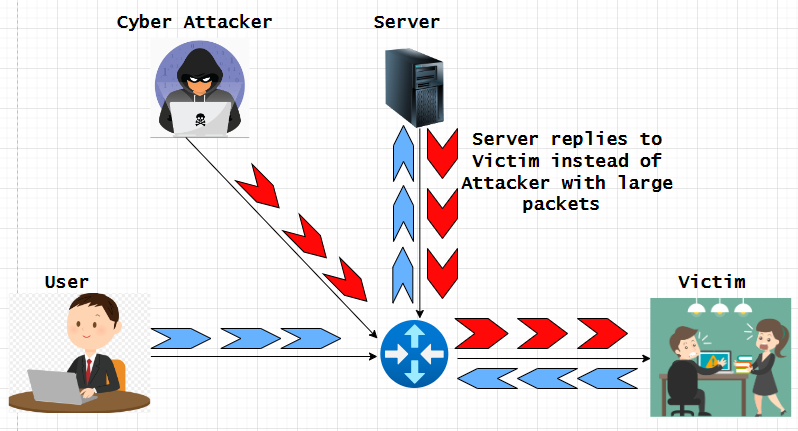

現在,假設有人想要破壞并完全切斷他們的互聯網服務,他們可以向受害者發送帶有虛假源地址的數據包,數據包數量如此之多,以至于受害者沒有資源來處理合法數據包。攻擊者可以在許多數據包中使用許多不同的虛假源地址,而且通常無法追溯攻擊者的來源以阻止受害者的攻擊,更糟糕的是,攻擊者可以征用中間節點來放大攻擊,方法是觸發該節點向受害者發送非常大的數據包,這需要更多的資源來處理,如下圖所示。

IP 欺騙的類型

以下三種是最常見的 IP 欺騙類型

1. 分布式拒絕服務(DDoS)攻擊

分布式拒絕服務 (DDoS) 攻擊是最常見的網絡攻擊,它使用欺騙方法,本質上是目標主機、服務或網絡充斥著互聯網流量。

DDoS 攻擊的主要特征

- 基于流量的攻擊:其目的是使目標主機的帶寬飽和。其中一些方法是執行 ICMP 洪水、UDP 洪水和其他欺騙性數據包洪水。攻擊以每秒比特數 (bps) 為單位進行測量。

- 協議攻擊:這些攻擊利用網絡協議中的弱點。例如,在 TCP 中,它會使用 SYN 洪水。碎片數據包攻擊是另一個例子,其中數據包被碎片化并重新組裝以逃避安全控制并發起攻擊。死亡之 Ping 和 Smurf DDoS 是其他一些攻擊。這些攻擊以每秒數據包 (pps) 為單位進行測量。

- 應用層攻擊:這些攻擊針對特定應用程序或服務,使攻擊看起來像合法流量。示例包括 HTTP 洪水、GET/POST 洪水和 Slowloris。這些攻擊以每秒請求數 (rps) 來衡量。

2. 掩蓋僵尸網絡設備

IP 欺騙可用于通過掩飾僵尸網絡來訪問計算機。一旦僵尸網絡獲得對 PC 的訪問權限,犯罪者就會利用它從單一來源進行控制。受僵尸網絡影響的 PC 會代表攻擊者進行惡意攻擊。

3.中間人攻擊

中間人攻擊用于更改數據包并在原始發送者或接收者不知情的情況下傳輸它們。如果攻擊者偽造 IP 地址并獲得個人帳戶的訪問權限,他們就可以跟蹤通信的任何方面。一旦獲得訪問權限,個人信息很容易被盜,犯罪者可以將用戶引導到虛假網站等等。隨著時間的推移,黑客收集了大量可以使用或出售的機密信息——這意味著中間人攻擊比其他攻擊更有價值、更有利可圖。

如何檢測 IP 欺騙

網絡監控工具可用于分析端點的流量。雖然最終用戶很難檢測到 IP 欺騙攻擊,但源 IP 的更改是在網絡層(即開放系統互連通信模型的第 3 層)中完成的。由于修改是在數據包級別完成的,因此不會留下任何更改的跡象。通常,欺騙的連接請求從外部看起來是真實的。讓我們討論一下您可以緩解此類攻擊的方法:

- 數據包過濾: 用于分析數據包,檢查數據包的 IP 地址與訪問控制列表 (ACL) 上詳細的 IP 地址之間是否存在不一致,用于檢測被篡改的數據包。

- 入口過濾: 檢查傳入數據包以評估源 IP 報頭是否與允許的源地址匹配。如果檢查失敗,則丟棄數據包。

- 出口過濾: 驗證出站數據包的源地址是否與組織網絡的源地址不匹配。這可以防止內部用戶發起 IP 欺騙攻擊。

如何防范 IP 欺騙

IP 欺騙的工作方式可以隱藏攻擊者的身份,因為很難追溯到其原始來源。但是,我們可以采取一些反欺騙措施來降低此類攻擊的風險。

- 不斷掃描網絡以查找異常活動

- 數據包過濾機制,用于檢測與組織注冊網絡不同的源 IP

- 驗證所有 IP 地址并部署網絡攻擊預防工具

- 在路由器/防火墻上啟用保留路徑轉發,以驗證如果流量來自偽造的 IP 地址,是否會在接口上被阻止。

欺騙攻擊示例

GitHub 欺騙攻擊(2019 年)

2019 年 7 月,一場復雜的網絡釣魚活動針對 GitHub 用戶,目的是竊取他們的登錄憑據和雙因素身份驗證 (2FA) 代碼。入侵涉及欺騙方法,攻擊者冒充 GitHub 和其他知名實體,以獲取用戶的信任,從而泄露敏感信息。

攻擊細節

- 網絡釣魚電子郵件:攻擊者發送電子郵件,聲稱自己來自 GitHub。電子郵件中的信息是通知用戶有關可疑的登錄嘗試、帳戶安全問題或需要更新的情況,這些情況對其帳戶的安全至關重要,并敦促用戶單擊鏈接以保護其帳戶。

- 欺騙性網站: URL 鏈接將用戶帶到鏡像 GitHub 登錄頁面的網站。現在,當用戶輸入其憑據時,攻擊者就會獲取此信息。

- 憑證收集: 一旦用戶在欺騙網站上輸入其憑證和 2FA 代碼,攻擊者就能夠收集這些信息。 這使攻擊者能夠未經授權訪問用戶的 GitHub 帳戶。

- 利用:訪問 GitHub 帳戶,將可能會導致大量的利用。

- 更改或刪除代碼存儲庫

- 訪問包含敏感信息的私人存儲庫。

- 使用被盜賬戶在網絡或組織內發起進一步攻擊

結論

IP 欺騙仍然是一種普遍且危險的網絡攻擊類型,它允許犯罪者通過隱藏其真實身份來未經授權訪問網絡和系統。更改源 IP 地址并將其追溯到攻擊源非常困難。正如在 GitHub 欺騙攻擊中討論的那樣,攻擊者使用了各種策略,這些策略有效地欺騙用戶向您提供他們的敏感信息,從而導致憑證被盜、未經授權的訪問和進一步的利用。

為了緩解此類攻擊,我們需要采用全面的網絡監控系統、數據包過濾、入口和出口過濾等工具。此外,在路由器和防火墻上啟用反向路徑轉發等高級技術將有助于驗證 IP 數據包的來源。

必須采取主動的方法來保護網絡和用戶免受 IP 欺騙攻擊,這將降低此類攻擊的風險和影響,并有助于保護敏感數據。

)

)

)

:SprngBoot整合Apache tika做文件類型檢測)

](http://pic.xiahunao.cn/【C++】:繼承[下篇](友元靜態成員菱形繼承菱形虛擬繼承))