關于LDAPWordlistHarvester

LDAPWordlistHarvester是一款功能強大的字典列表生成工具,該工具可以根據LDAP中的詳細信息生成字典列表文件,廣大研究人員隨后可以利用生成的字典文件測試目標域賬號的非隨機密碼安全性。

工具特征

1、支持根據LDAP中的詳細信息生成字典文件:其中包括用戶的name和sAMAccountName、計算機設備的name和sAMAccountName、組的name、組織的name、活動目錄站點的name和descriptions、以及 所有 LDAP 對象的descriptions描述;

2、支持使用--outputfile選項指定輸出字典文件的名稱;

工具要求

pycryptodome

xlsxwriter

sectools>=1.4.1

工具下載

由于該工具基于Python 3開發,因此我們首先需要在本地設備上安裝并配置好最新版本的Python 3環境。

接下來,廣大研究人員可以直接使用下列命令將該項目源碼克隆至本地:

git clone https://github.com/p0dalirius/LDAPWordlistHarvester.git

然后切換到項目目錄中,使用pip命令和項目提供的requirements.txt安裝該工具所需的其他依賴組件:

cd LDAPWordlistHarvesterpip install -r requirements.txt

工具使用

使用幫助

$ ./LDAPWordlistHarvester.py -hLDAPWordlistHarvester.py v1.1 - by @podalirius_usage: LDAPWordlistHarvester.py [-h] [-v] [-o OUTPUTFILE] --dc-ip ip address [-d DOMAIN] [-u USER] [--ldaps] [--no-pass | -p PASSWORD | -H [LMHASH:]NTHASH | --aes-key hex key] [-k]options:-h, --help ???????????顯示工具幫助信息和退出-v, --verbose ????????Verbose模式(默認: False)-o OUTPUTFILE, --outputfile OUTPUTFILE輸出字典文件路徑Authentication & connection:--dc-ip ip address ???目標域控制器或Kerberos的KDC IP地址-d DOMAIN, --domain DOMAIN(FQDN) 身份認證域名-u USER, --user USER ?身份認證用戶名--ldaps ??????????????使用LDAPS代替LDAPCredentials:--no-pass ????????????不詢問密碼-p PASSWORD, --password PASSWORD身份認證密碼-H [LMHASH:]NTHASH, --hashes [LMHASH:]NTHASHNT/LM哈希,格式為:LMhash:NThash--aes-key hex key ?????身份認證的AES密鑰?(128或256位)-k, --kerberos ???????使用Kerberos身份認證,基于目標參數從.ccache文件獲取憑證?

非隨機密碼安全性測試

拿到字典文件之后,我們就可以使用hashcat,并配合--loopback和clem9669_large.rule規則來執行非隨機密碼安全性測試了:

./hashcat --hash-type 1000 --potfile-path ./client.potfile ./client.ntds ./wordlist.txt --rules ./clem9669_large.rule --loopback

工具運行演示

如需根據目標域(domain.local)的LDAP信息生成字典文件,可以直接運行下列命令:

./LDAPWordlistHarvester.py -d 'domain.local' -u 'Administrator' -p 'P@ssw0rd123!' --dc-ip 192.168.1.101

如果你使用的是該工具的Python版本,則輸出數據如下所示:

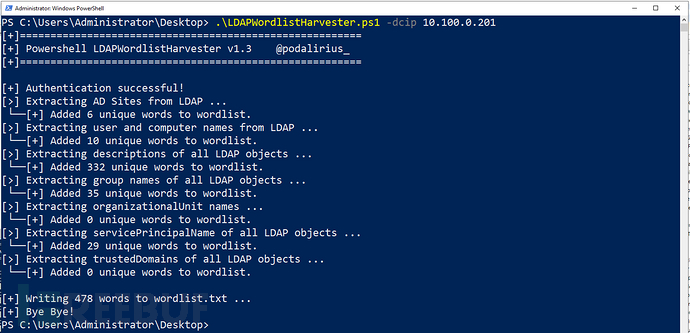

如果你使用的是該工具的PowerShell版本,則輸出數據如下所示:

項目地址

LDAPWordlistHarvester:【GitHub傳送門】

參考資料

hashcat-rule/clem9669_large.rule at master · clem9669/hashcat-rule · GitHub

![[Spring] Spring Web MVC基礎理論](http://pic.xiahunao.cn/[Spring] Spring Web MVC基礎理論)

)

(184))