·2010年5月間,某家電巨頭四名前職工非法泄露該家電洗衣機重要生產和采購環節數據,給家電集團造成直接經濟損失共計2952.35萬元。

·2017年1月,某科技巨頭消費者終端業務6名員工,離職后拿著該企業終端的知識產權結果賺錢,最終被批捕。

·2022年5月,某互聯網企業技術員工下載了多達57萬頁的知識產權到自己的個人設備上,意圖利用這些信息在他的新職位上為自己謀利。

員工離職,心情肯定是五味雜陳的。

有的員工可能因為種種原因,想帶著一些“紀念品”離開,這其中可能就包括公司的機密資料。

數據顯示,高達59%的離職員工承認曾在離職時私自帶走公司機密文件數據。85%的職員可以輕松地下載"有競爭力"的資料和信息,然后帶到下一份工作中。

但對于企業來說,哪怕是1%泄露的可能,也很可能是致命的傷害。

好消息是,可以利用技術手段,通過對潛在的異常行為進行監測,發現這些離職風險。

極盾·覓蹤,圍繞業務構建動態零信任機制,基于UEBA(用戶實體行為分析),進行離職風險監測,能夠全面覆蓋員工離職的全周期,包括已離職、離職中以及預離職。

已離職

原則上,一旦員工離職,應立即從系統中注銷其賬號,以防止未授權訪問,并確保撤銷該員工對所有系統、應用程序和數據的訪問權限。

若因離職操作流程失誤導致已經離職的員工還可以繼續登入系統,只要該離職員工嘗試登錄系統,一旦輸入賬號,極盾·覓蹤便可立即識別并產生“離職員工異常登錄”的警告。

離職中

“離職中”是指已經提出離職,正在走離職手續但未離開公司的員工。

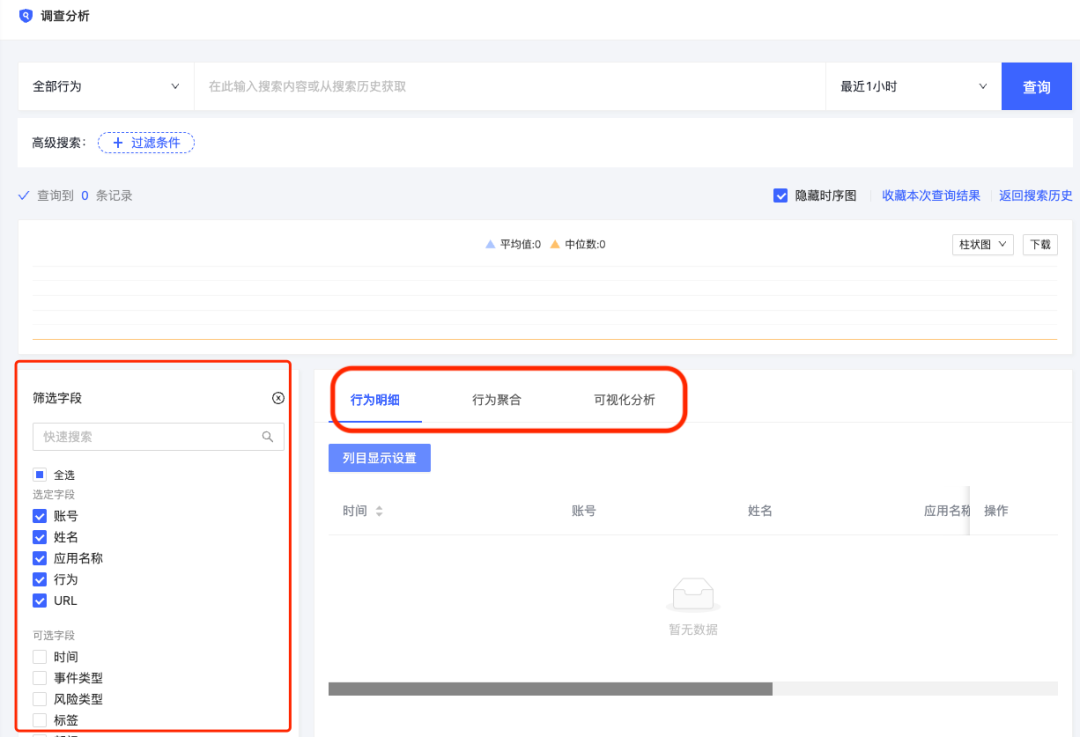

通過極盾·覓蹤的“調查分析”功能,查看該員工在指定時間段內的行為分析報告,包括訪問行為、導出/下載行為等,能清晰地獲知該員工在指定時間段內敏感數據導出或下載情況,重要頁面訪問情況等。

之后可將該員工加入“離職中”名單,對該名單設定特有的管控規則,對重要頁面訪問以及導出/下載嚴格管控,并可開啟文件脫敏以及頁面脫敏等防護措施。

預離職

“預離職”是指打算離職但還未提出離職的員工。

員工若想在離職前批量打包一些機密文件,會有一些異常行為,如異常訪問平時不經常訪問的系統,頻繁訪問系統并批量導出/下載資料,越權訪問某些系統等等。

極盾·覓蹤,圍繞業務構建動態零信任機制,基于UEBA(用戶實體行為分析),能夠建立動態行為基線來發現用戶偏離正常模式的行為,通過角色、設備、IP、登錄時間、登錄時?、操作行為等特征進行建模,并靈活制定相關策略規則,當用戶行為偏離正常行為軌跡,應該進行異常告警,通常通過“用戶與用戶組行為基線的對比”和“用戶自身行為基線對比來”判斷這些異常行為。

(1)用戶與用戶組行為基線的對比

同一部門同一崗位的員工其對系統數據的使用狀況一般都差不多,利用員工的行為與同部門同崗位員工的行為基線進行對比,來發現風險。

例如:【當天頁面訪問次數大于同崗位30天日均訪問基數五倍】、【最近7天頁面訪問次數大于同崗位30天日均訪問基數三倍】、【最近7天文件導出次數大于同崗位30天日均訪問基數三倍】等等,一旦觸犯規則,系統即刻告警。

(2)用戶自身行為基線對比

每個用戶平時都有一個業務正常開展下的行為基線,一旦基線發生重大偏離,可判斷為異常行為。

例如【訪問從未訪問過的系統】、【非工作時間頻繁導出文件】、【非常用設備/IP導出文件】、【當日頁面訪問次數大于自身30天日均訪問基數五倍】、【最近7天文件導出次數大于自身30天日均訪問基數三倍】等等,一旦觸犯規則,系統即刻告警。

離職風險監測并不是某一個單一的異常點就可以確定, 以上例子只是為了舉例說明,最終必定是一系列異常行為的有機融合。

這一切的實現基于極盾·覓蹤的核心方法論:通過以人為核心,圍繞業務場景,以數據分類分級為基礎,基于零信任框架和人工智能模型的用戶及實體行為分析(UEBA)為抓手的整體思路,構建應用系統數據使用全流程的安全監控體系。

“以人為核心”:在系統數據使用訪問過程中,人員為行為主體,通過收集人員的“動態”行為信息、環境信息以及相對“靜態”的人員權限、組織架構、崗位部門等信息,構建人員主體畫像,識別人員風險。

“以數據分類分級為基礎”:通過引入數據安全網關,從數據訪問使用過程中基于敏感識別和分類分級規則,識別當前訪問數據的重要程度和敏感程度,從而進行針對性防護。

“圍繞業務場景”:通過內部人員在賬號、權限、訪問行為、數據操作等不同客體對象緯度行為特征的挖掘,識別異常的數據使用訪問風險,實現精準定位判斷。

“用戶及實體行為分析為抓手”:基于零信任框架和人工智能模型的行為分析技術,高效識別數據使用的行為風險,并進行實時響應告警,在必要是聯動相關業務系統對風險行為進行有效阻斷和攔截。

)

python中加了\之后有很大空行,如何去掉)

)

相關概念介紹)

)