前言

在滲透測試中,信息收集是非常關鍵的一步,它為后續的漏洞發現和利用提供了重要的基礎。以下是非常詳細的信息收集方式:

一、被動信息收集

被動信息收集是指在不與目標系統直接交互的情況下,通過公開渠道獲取目標系統的相關信息。這種方式通常不會留下痕跡,具有較高的隱蔽性。

1、搜索引擎

-

使用Google、Bing等搜索引擎,通過輸入特定的關鍵詞(如公司名稱、域名、產品名稱等)來搜索與目標系統相關的信息。這些信息可能包括網站公開的信息、新聞報道、用戶評論、社交媒體帖子等。

-

利用Google Hacking技巧,通過構造特定的搜索字符串來搜索互聯網上的敏感信息,如數據庫文件、配置文件、后臺登錄頁面等。

2、網絡空間搜索引擎

-

使用如FOFA、Shodan、ZoomEye等網絡空間搜索引擎,這些工具能夠搜索互聯網上的在線設備和服務,幫助發現目標系統的網絡架構、開放的端口、使用的服務等敏感信息。

3、Whois查詢

-

通過Whois查詢獲取目標域名的注冊信息,包括注冊人姓名、郵箱、聯系電話、注冊商、注冊日期和到期日期等。這些信息有助于了解目標系統的所有權和聯系方式,甚至可能通過郵箱反查找到管理員的個人信息。

4、備案信息查詢

-

如果目標網站搭建在國內,則需要進行備案。通過ICP備案查詢網站(如http://beian.miit.gov.cn/#/Integrated/recordQuery)可以查詢到網站的備案信息,包括備案主體、備案號、審核時間等。

5、社交媒體和專業網絡

-

在LinkedIn、微博等社交媒體上搜索目標公司的員工信息,可能獲取到管理員的個人資料或聯系方式。

-

加入網絡安全相關的專業網絡或社區,與其他安全專家交流,獲取最新的安全動態和技巧。

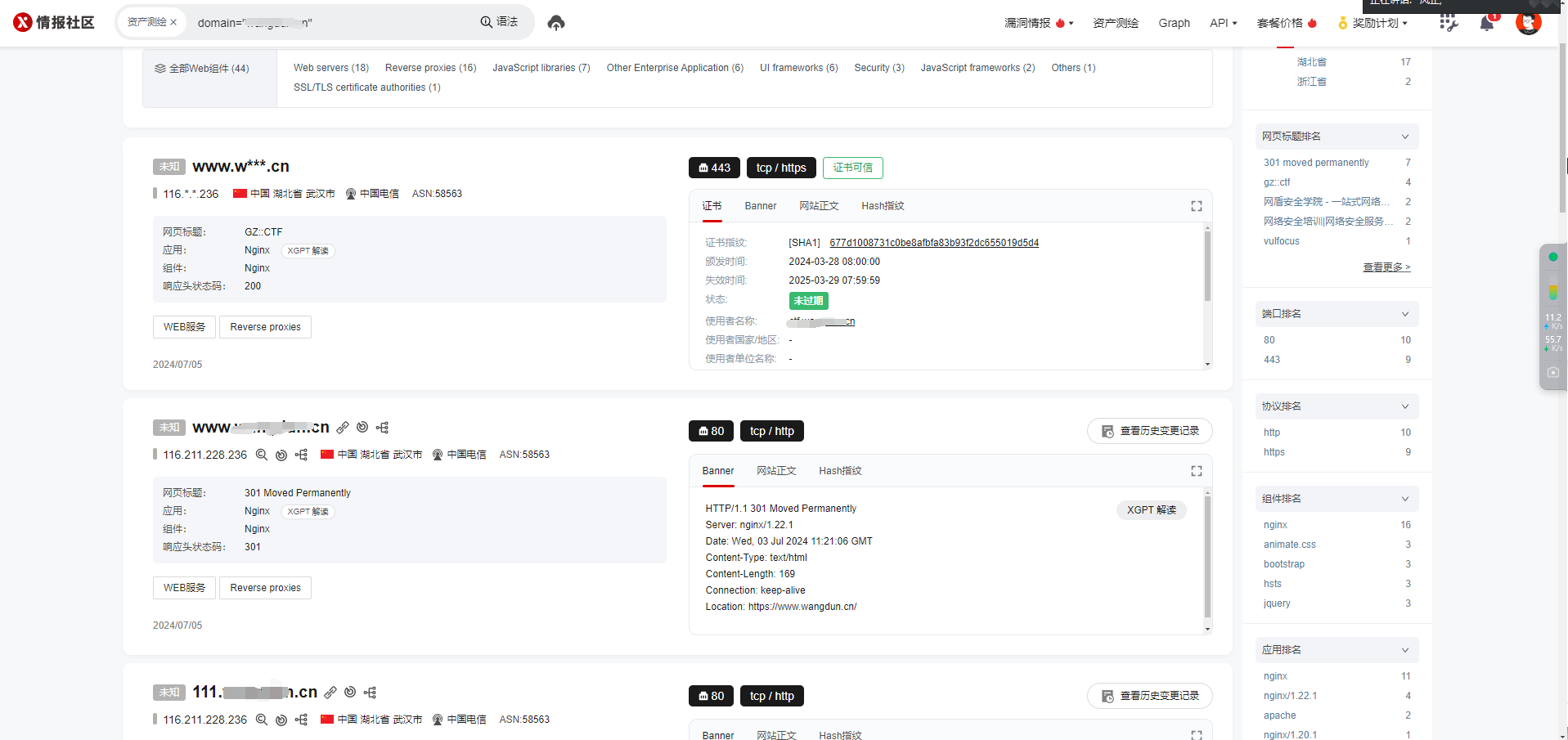

舉例常用的域名信息收集平臺

網絡安全測繪空間FOFA:https://fofa.info/

FOFA(網絡空間安全搜索引擎)是一款專注于網絡空間資產測繪的搜索引擎,它通過強大的數據采集和索引技術,幫助用戶快速發現和管理網絡資產,有效提升了網絡空間安全的監測和管理能力。

image-20240708123836835

shodan搜索引擎:https://www.shodan.io/

Shodan 是一個網絡搜索引擎,它與一般的搜索引擎有所不同,主要側重于搜索互聯網上連接的設備、服務和網絡。

image-20240708124110986

愛站工具網:https://www.aizhan.com/

愛站網站長工具提供網站收錄查詢和站長查詢以及百度權重值查詢等多個站長工具,免費查詢各種工具,包括有關鍵詞排名查詢,百度收錄查詢等。

image-20240708124430316

站長之家:https://whois.chinaz.com/

站長之家Whois工具是一款在線查詢工具,可快速查詢域名注冊信息,包括注冊人、注冊商、注冊時間等關鍵數據,幫助用戶全面了解域名狀態。 該工具由站長之家提供,因其便捷性和實用性而受到廣泛使用。

image-20240708100523487

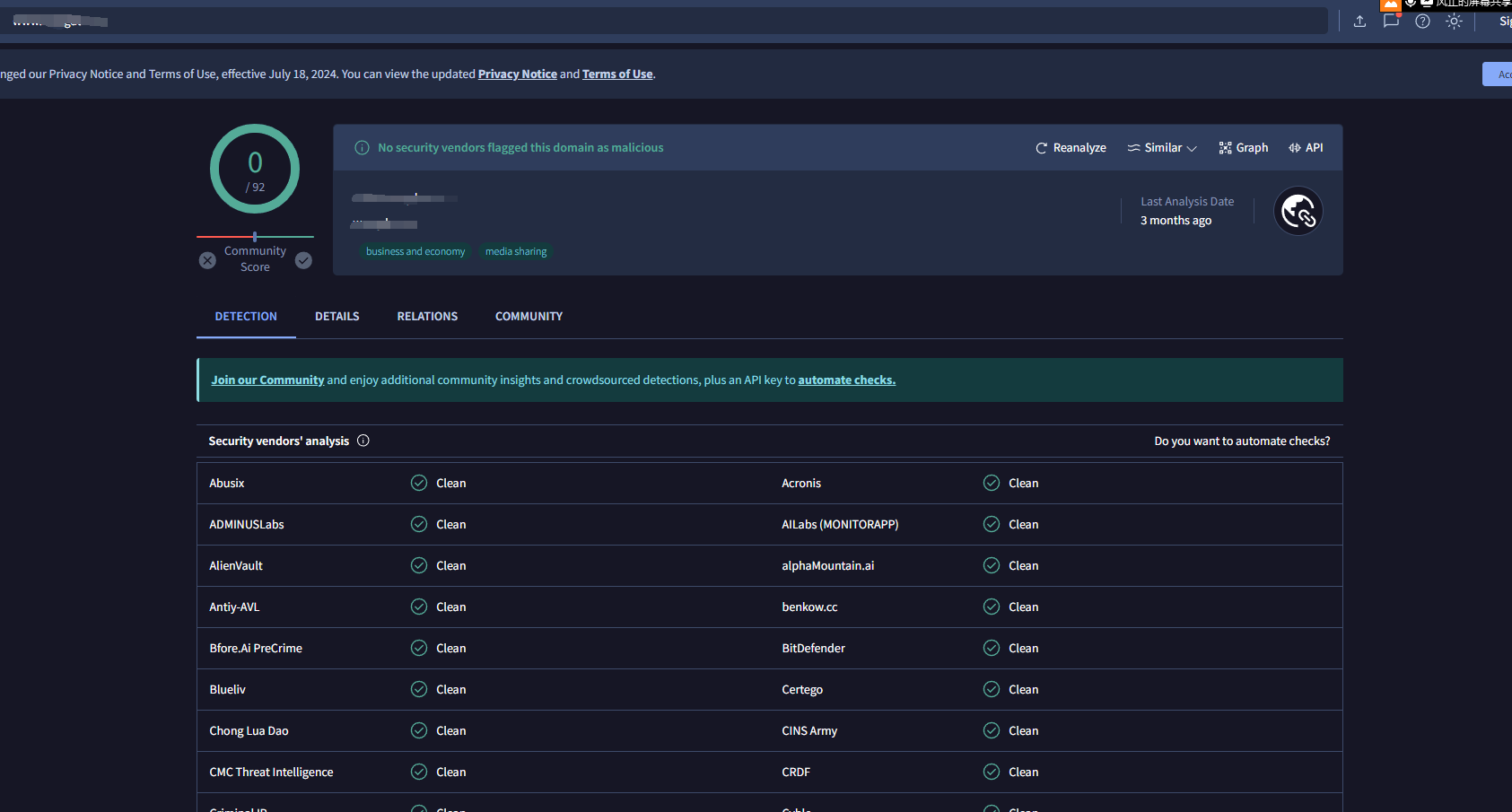

VirusTool:https://www.virustotal.com/gui/home/url

image-20240708123332951

微步在線:https://x.threatbook.com/v5/mapping

微步在線是數字時代網絡安全技術創新型企業,專注于精準、高效、智能的網絡威脅發現和響應,提供全方位威脅檢測產品及服務,引領中國威脅情報行業發展。多次入選全球網絡安全權威榜單,實力強勁。

image-20240708101402733

全球whois查詢:https://www.whois365.com/cn/

全球Whois查詢是一個在線服務,用于查詢域名的注冊信息,包括注冊人、注冊商、注冊日期及過期日期等,幫助用戶全面了解域名的歸屬和狀態。

image-20240708122615907

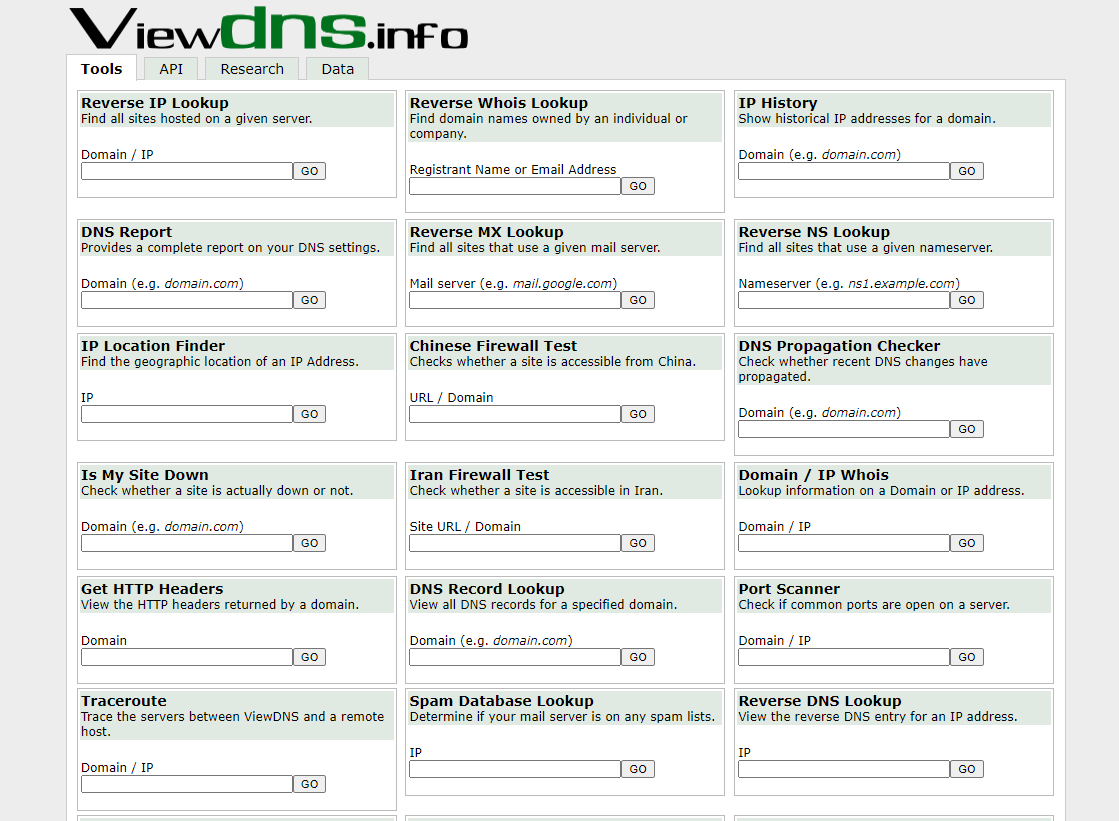

ViewDNS:https://viewdns.info/

ViewDNS是一個強大的在線DNS及網站信息檢索工具,提供反向IP查詢、端口掃描、DNS檢測報告等多種功能,幫助用戶了解域名和網站的詳細信息。該平臺適用于網絡安全、SEO優化等多個領域。

image-20240708124644429

二、主動信息收集

主動信息收集是指通過直接與目標系統交互來獲取信息,這種方式可能會留下痕跡,需要謹慎操作。

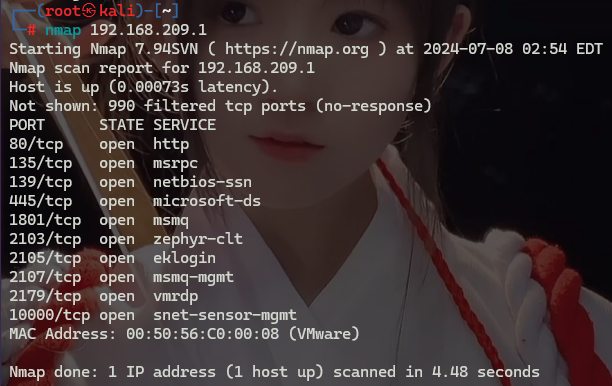

1、端口掃描

-

使用Nmap等端口掃描工具對目標系統進行掃描,識別開放的端口和服務。端口掃描有助于了解目標系統的網絡配置和服務狀態,為后續漏洞掃描和利用提供線索。

-

Nmap支持多種掃描技術,如TCP SYN掃描、UDP掃描、ICMP掃描等,可以根據需要選擇合適的掃描方式。

image-20240708145524831

以下是常見的服務端口:

| 端口 | 描述 |

|---|---|

| 21 | ftp文件共享 |

| 22 | ssh |

| 23 | telnet |

| 3389 | 遠程桌面 |

| 3306 | mysql(默認禁用遠程連接) |

| 5900 | VNC |

| 139 | Samba |

| 1433 | sqlserver |

| 80 | http |

| 443 | https |

| 5432 | PostgreSQL |

| 6379 | redis |

| 25 | SMTP |

| 27017、27018 | mongDB |

| 110 | POP3 |

| 53 | DNS |

2、網絡映射

-

通過網絡映射工具(如Wireshark)分析目標網絡的流量模式和網絡結構,構建網絡拓撲圖。這有助于了解目標網絡中的關鍵節點和流量分布,為后續的滲透測試提供指導。

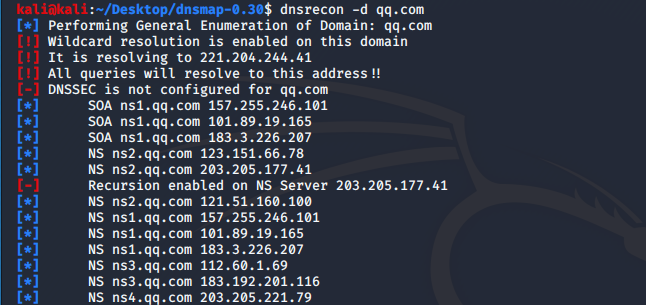

3、DNS枚舉

-

對目標域名進行DNS枚舉,以發現與目標域名相關的其他域名或子域名。DNS枚舉有助于擴大攻擊范圍,發現可能存在的其他攻擊面。

-

可以使用DNSRecon、Layer子域名挖掘機等工具進行DNS枚舉。

DNSRecon:

image-20240708151958836

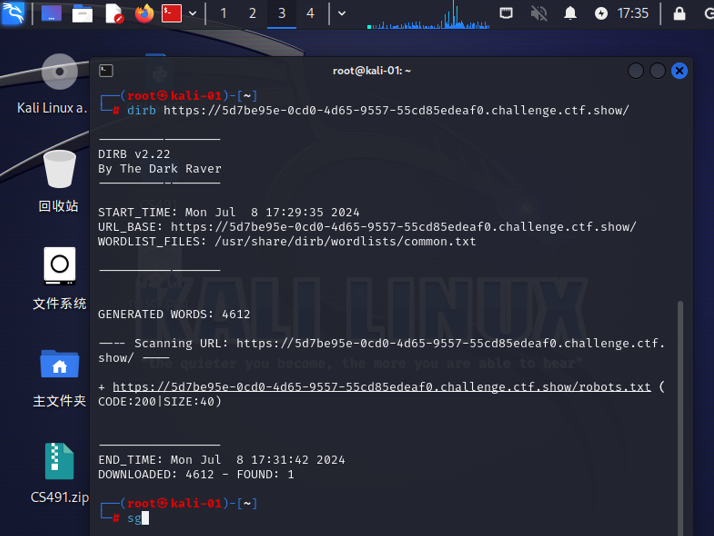

4、敏感目錄和文件掃描

-

使用御劍、DirBuster、Dirsearch等工具對目標網站的敏感目錄和文件進行掃描。這些工具通過向目標網站發送大量的HTTP請求,嘗試訪問可能存在的敏感目錄和文件(如后臺登錄頁面、數據庫文件、配置文件等)。

DirBuster

image-20240708174037750

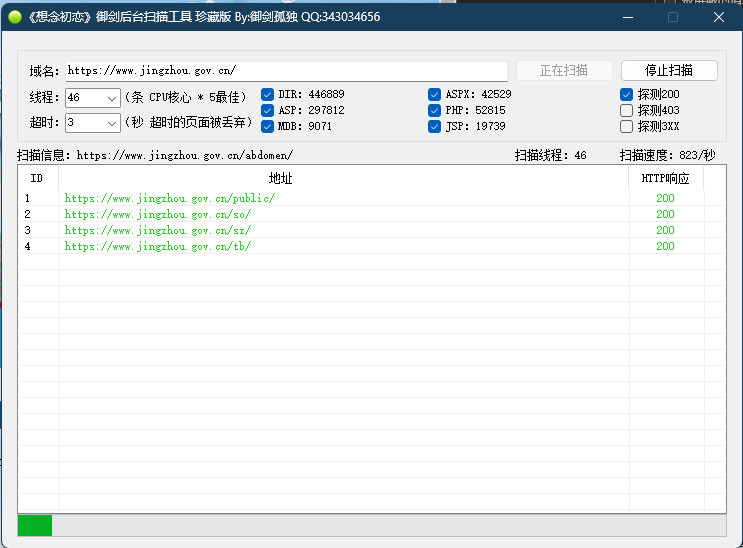

例如目錄掃描御劍,還可以指定網站類型

image-20240708151016043

5、CMS指紋識別

-

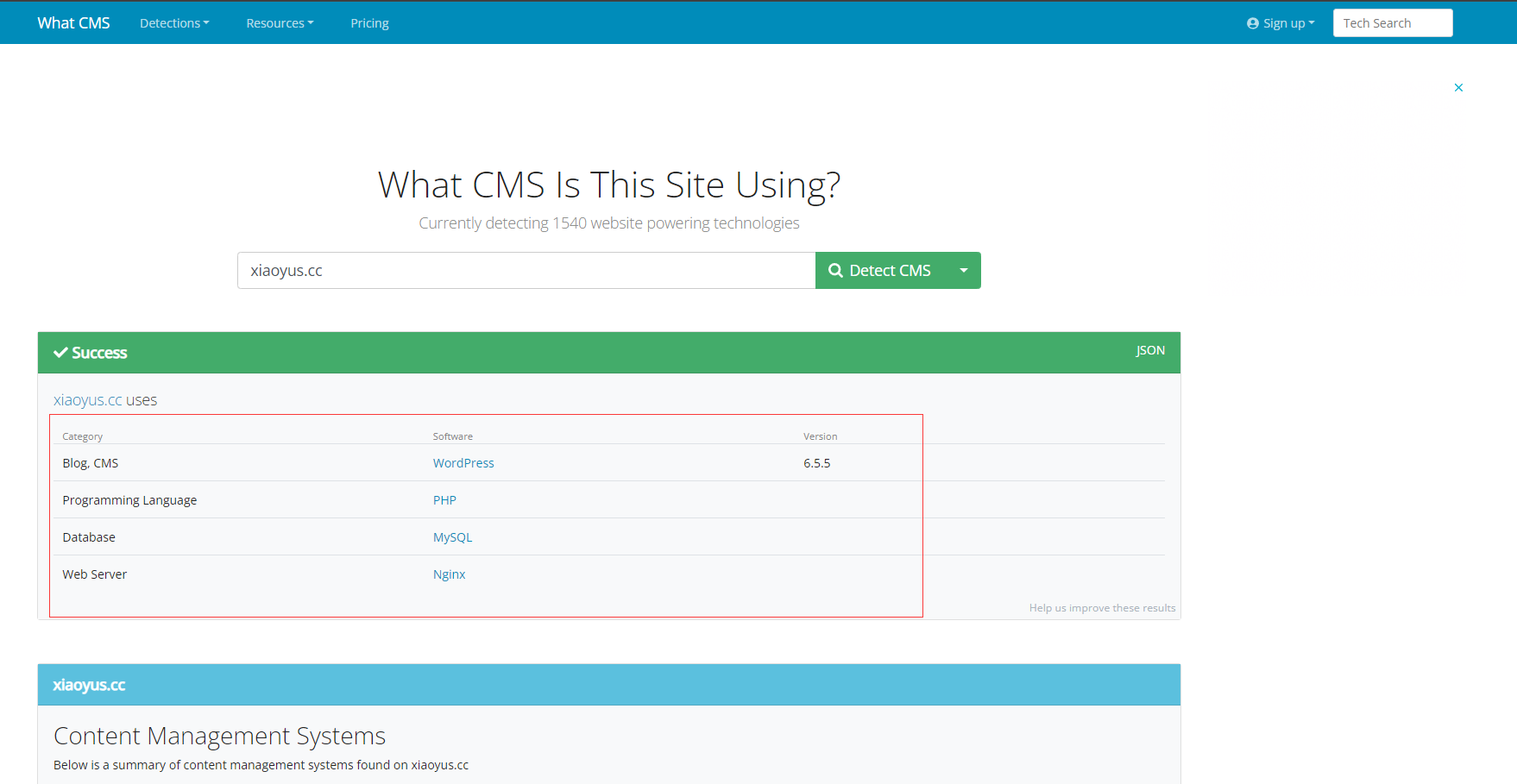

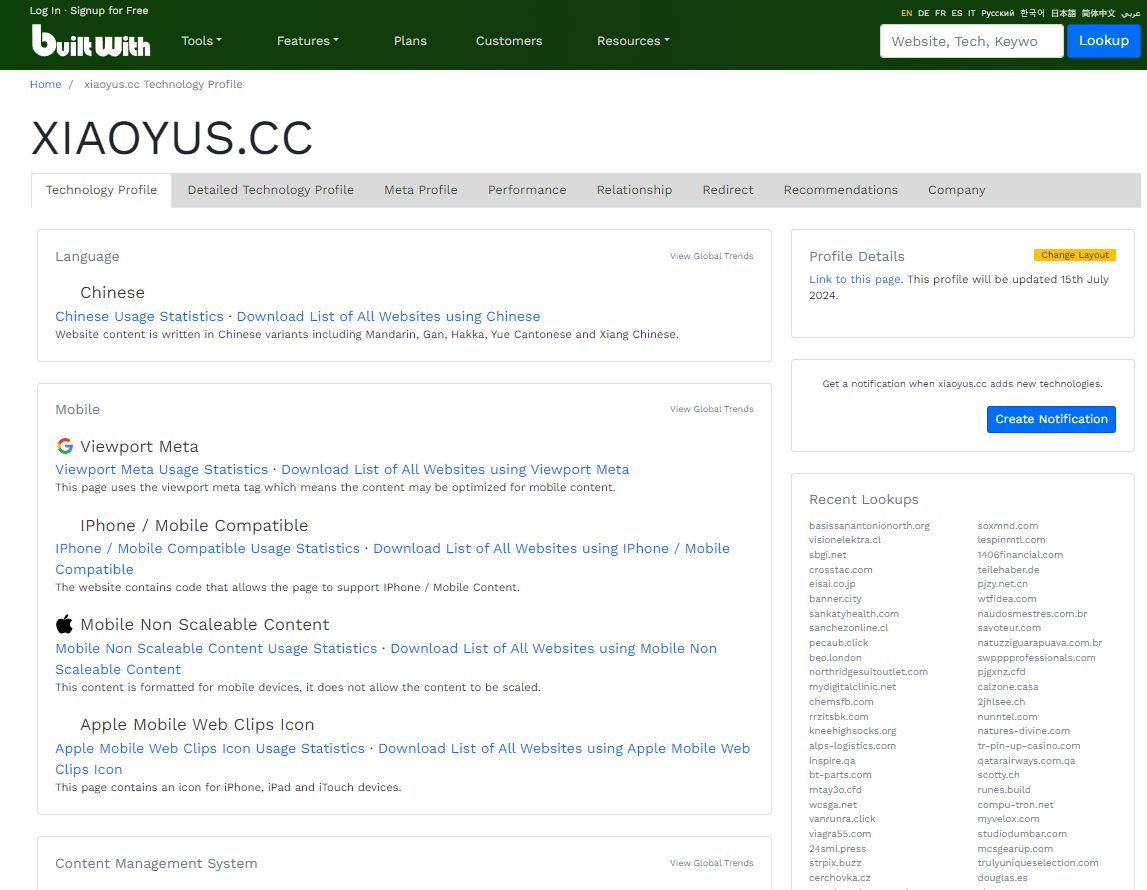

通過識別目標網站使用的CMS(內容管理系統)類型,可以查找針對該CMS的已知漏洞和攻擊方法。可以使用在線CMS指紋識別工具(如WhatCMS、BuiltWith等)或手動分析目標網站的HTML源代碼來識別CMS類型。

WhatCMS:

image-20240708151251380

BuiltWith:

image-20240708151432139

6、繞過CDN獲取真實IP

-

如果目標網站使用了CDN(內容分發網絡),則可能無法直接獲取到網站的真實IP地址。可以通過多地ping、查詢子域名對應的IP地址、查看郵件頭中的郵件服務器域名IP等方式來繞過CDN,獲取網站的真實IP地址。

itdog:

image-20240708151828828

三、其他信息收集方式

1、社會工程學

-

通過電話、郵件等方式與目標公司的員工進行交流,嘗試獲取敏感信息或建立信任關系。社會工程學是一種非常有效的信息收集方式,但需要謹慎操作以避免違法行為。

一個簡單的被騙案例《小李的悲慘遭遇》

?? 在一個風和日麗的下午,小李像往常一樣坐在電腦前,瀏覽著各種社交媒體和新聞網站。突然,他收到了一封來自“銀行客服”的電子郵件,郵件標題是“您的賬戶存在安全風險,請立即驗證”。

? 小李心里一緊,畢竟銀行賬戶里存著他所有的積蓄。他趕緊點擊郵件中的鏈接,進入了一個看似與銀行官網無異的頁面。頁面上要求他輸入銀行賬號、密碼以及身份證號碼等敏感信息,以便進行“安全驗證”。

? 小李沒有多想,按照頁面提示輸入了所有信息。然而,就在他提交信息的那一刻,頁面突然跳轉到了一個空白頁面,然后就沒有任何反應了。小李心中涌起一股不祥的預感,他意識到自己可能上當了。

? 果然,沒過多久,小李的手機就收到了幾條銀行發來的短信,提示他的賬戶被多次轉賬,金額加起來竟然有好幾萬!小李驚慌失措,立刻撥打了銀行的客服電話。

? 經過與銀行工作人員的溝通,小李得知自己遭遇了社會工程學攻擊。那封郵件并不是銀行發送的,而是一個精心設計的騙局。攻擊者通過偽造銀行官網頁面,誘騙小李輸入了敏感信息,從而盜取了他的賬戶資金。

? 小李后悔莫及,他意識到自己在面對網絡信息時太過輕信,沒有仔細辨別真偽。這次經歷給他敲響了警鐘,也讓他深刻認識到了保護個人信息的重要性。

? 從那以后,小李變得格外謹慎。他再也沒有隨意點擊過不明鏈接,也沒有在未經核實的網站上輸入過個人信息。他還定期更換密碼,并開啟了銀行賬戶的雙重驗證功能,以確保自己的資金安全。

?

2、旁站和C段掃描

-

旁站是指在同一服務器或IP地址段上運行的其他網站。通過發現目標網站的旁站,可能找到其他可以利用的漏洞或敏感信息。C段掃描則是指對與目標網站處于同一C段地址范圍內的其他服務器進行掃描,以發現可能存在的其他攻擊面。

查旁站

image-20240708152639546

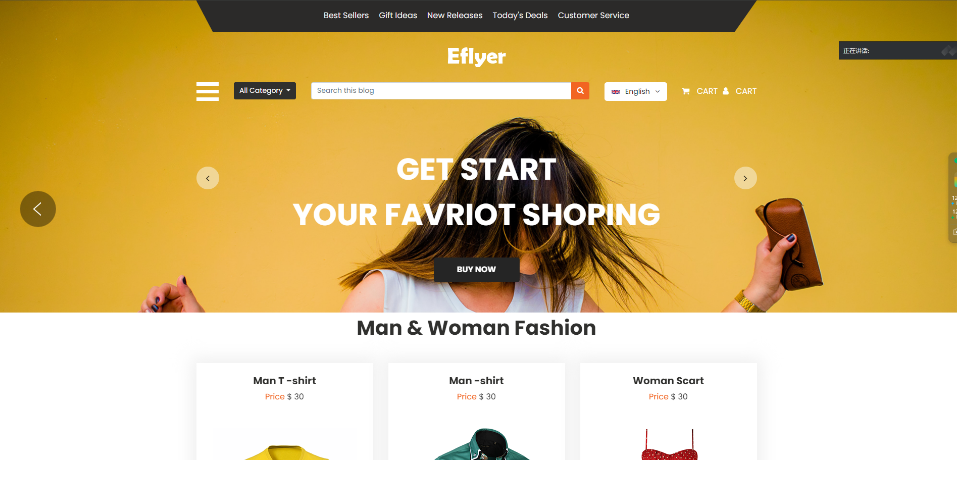

漏洞復現

ctfshow中的「eflyer」

image-20240708182435807

看看有什么信息,網站尾部有一個編號,記下來

image-20240708182749322

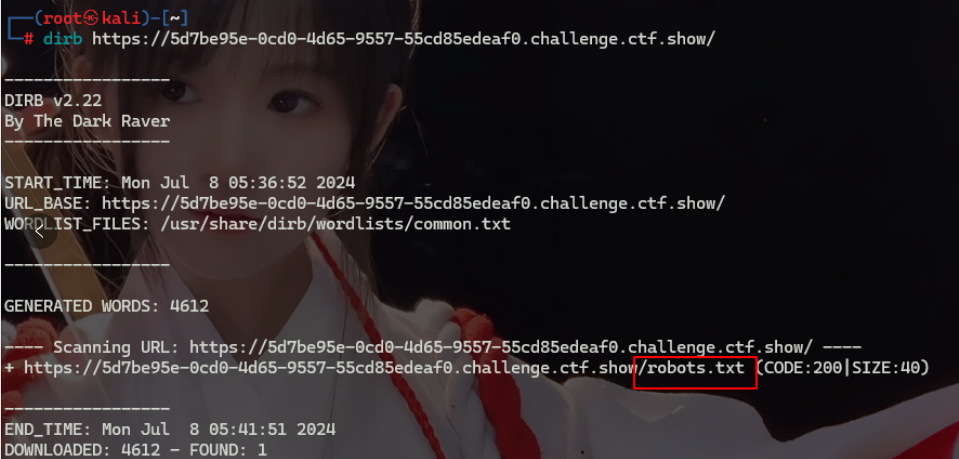

利用dirb工具爆破目標目錄,得出一個robots.txt協議

image-20240708182549678

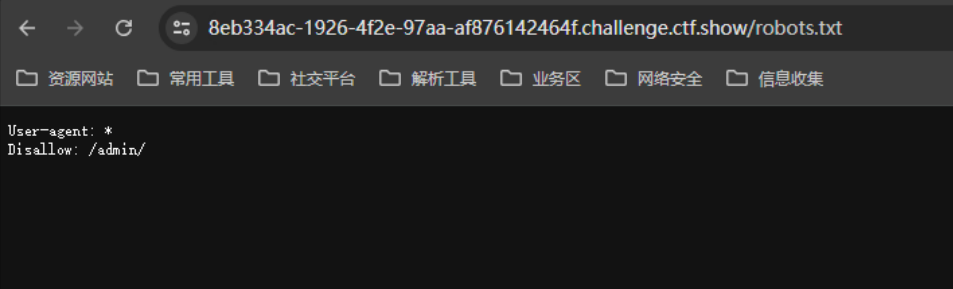

嘗試訪問,似乎是告訴我們有一個后臺管理界面

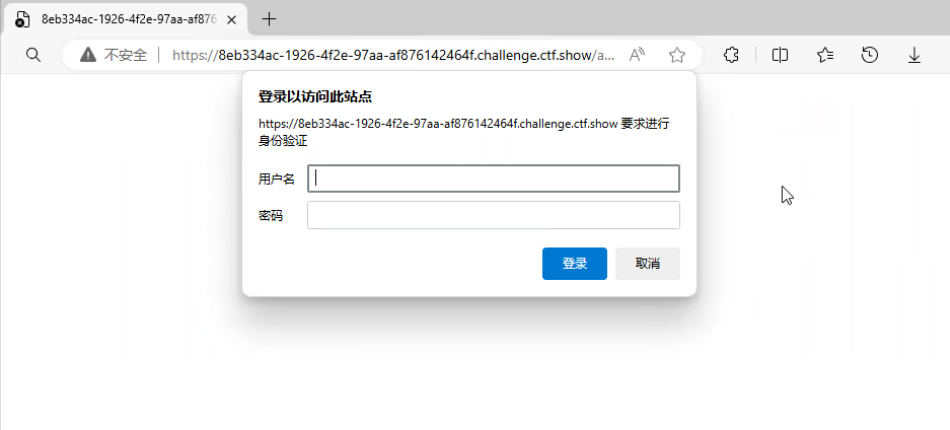

image-20240708182642722

image-20240708182715827

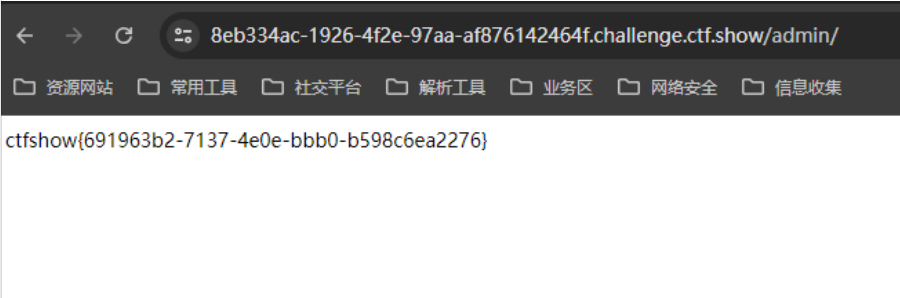

嘗試登錄admin/admin,登錄失敗,用剛剛的編號嘗試,得到結果

image-20240708182859850

總結

信息收集是網絡安全領域的重要步驟,分為被動與主動收集兩種方式。

被動收集通過搜索引擎、網絡空間搜索引擎、Whois查詢等公開渠道獲取信息,隱蔽性高。

主動收集則直接與目標系統交互,如端口掃描、網絡映射、DNS枚舉等,可能留下痕跡,需謹慎操作。

社會工程學、旁站和C段掃描等其他方式也常用于信息收集。這些方式共同構成了網絡安全中不可或缺的信息收集體系。

原文:你真的會信息收集嘛,信息收集10大技巧,4k文案超詳細解析——滲透測試

)

MQTT基礎知識)

)

)