這兩年的hvv,防守方已經不單單是每天坐那看監控、封ip了,越來越多的大佬投身防守工作中,讓防守從被動變成了一個主動的活了。

目前最常見的主動防守有2種,1、長時間的蜜罐運營。2、蜜罐反制。

01-蜜罐運營

蜜罐這個詞干安全的都應該熟悉,2-3年前引入hvv中,隨后迅速火爆起來,讓防守方從原來的被動防守,變成了主動防守。

隨著這兩年卷蜜罐,慢慢一些廠商推出了蜜罐運營,什么是蜜罐運營呢?就是長時間的運營這個蜜罐的服務,運營過程中會做哪些動作呢?

1、提前投放

舉個例子,我是吉祥車企,要參加24年hvv,hvv一般會在年中舉行,蜜罐運營者會在23年底就開始在github、csdn、百度網盤等上面開始放一下關于吉祥車企的相關的源碼、一些網站、或者一些弱口令,準確的說給你放的信息都是蜜罐相關的信息,讓攻擊者收集到這些年信息,誤認為是我的供應鏈泄露,拿到這些信息來攻擊我(的蜜罐)

當你拿著我給你預留的口令,來攻擊我的蜜罐,我就會給你來個甕中作弊。

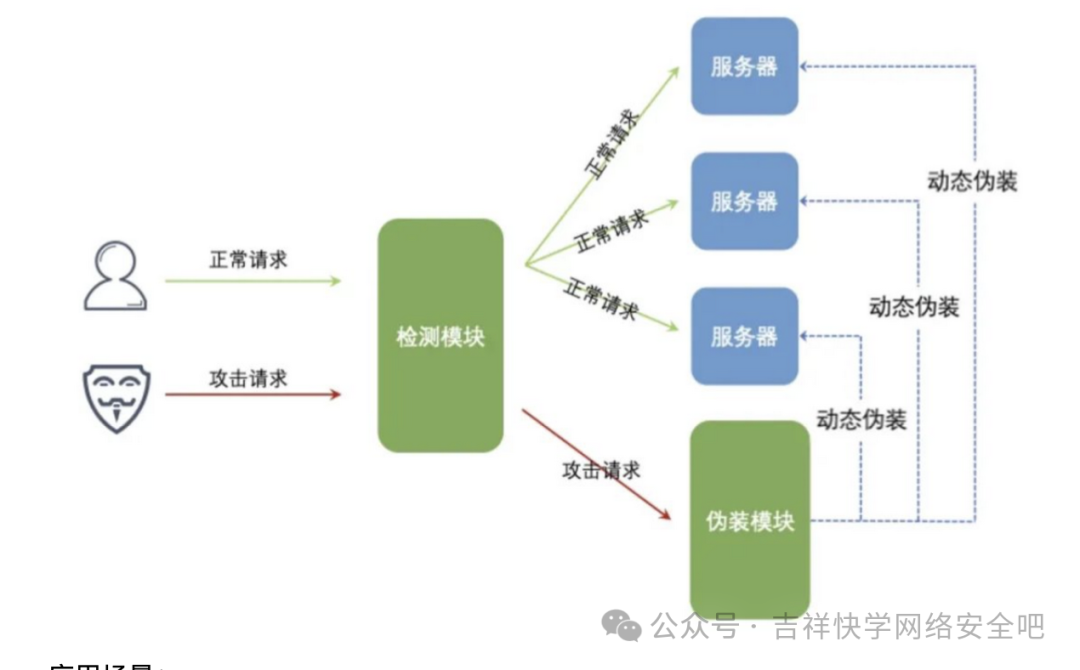

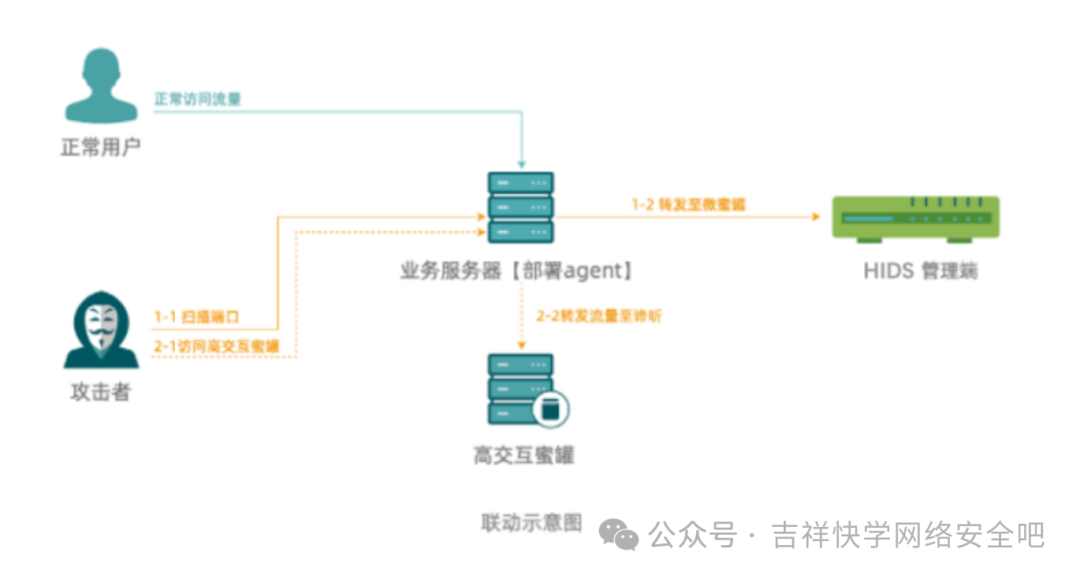

2、擬態防護

擬態防護由檢測模塊與偽裝模塊組成:檢測模塊負責檢測請求的安全性,根據檢測結果引流。當你是攻擊流量,就會把攻擊流量直接轉到偽裝模塊,偽裝模塊一般就是蜜罐或者蜜網組成,達到接受攻擊流量,動態實時模擬業務的作用

你拿到我這些專門給你送上門的信息我自然不能讓你一眼就能認出來我是蜜罐啊,高防高交互蜜罐必須上啊。啥是高防,仿照我的OA系統,皮和我的OA是一模一樣的。啥是高交互,你提交的數據我給你反饋,反饋的信息讓你覺得是真的。

02-反制蜜罐

這兩年很多大廠,出了反制蜜罐,反制蜜罐除了具有高隱蔽性外,最重要的就是具有反制功能。

1、當你把這個蜜罐打下后你必然會上傳webshell。

2、這時蜜罐會自動在你的webshell上進行修改,添加上一些js遠控腳本(或者瀏覽器漏洞的exp)。

3、當你回鏈shell的時候,你的電腦就被上線了。

03-保護好自己不被溯源反制

1.使用虛擬機進行攻擊,并且攻擊主機除攻擊外不做他用,包括但不限于微信等敏感賬號登錄等;將用于信息收集的主機和攻擊虛擬機做好隔離;虛擬機不使用與本人相關的用戶名/密碼。(雖然使用虛擬機有很多不方便之處,但是使用虛擬機還是安全許多;信息收集時難免會用到各個平臺的賬號,登錄之后也可能通過瀏覽器的歷史記錄捕捉到個人信息,因此建議做好隔離),最好也用一下發現蜜罐的插件:哐哐一頓打,蜜罐干穿,趕緊去邀功打進內網了

2.進行系統測試時不要使用與個人相關的敏感信息。(被確認有攻擊行為后將直接被溯源)

3.攻擊服務器使用云函數、CDN、域前置等手段防止溯源,相關備案域名避免直接使用與攻擊者相關的個人信息,同時清除服務器中與個人相關的敏感信息。(避免被C2等工具的rce漏洞獲取敏感信息溯源)

4.測試過程中注意識別蜜罐,發現蜜罐后及時重啟虛擬機或恢復快照。

5.社工時使用與自身關聯性較小的小號。

一個人走的很快,但一群人才能走的更遠。吉祥同學學安全這個星球🔗里面已經沉淀了:

《Java代碼審計》????????? 《Web安全》???????? 《應急響應》

《護網資料庫》???? ? ? ? ? ?《網安面試指南》

)

VP補題題解(48th))

期末復習)