這次的小程序滲透剛好每一個漏洞都相當經典所以記錄一下。

目錄

前言

漏洞詳情

未授權訪問漏洞/ 敏感信息泄露(高危)

水平越權(高危)

會話重用(高危)

硬編碼加密密鑰泄露(中危)

參數溢出(低危)

?跨域資源共享不當(低危)

總結

前言

關于小程序滲透的方法在前面文章有提及,可以自行去查看學習。

APP滲透總結_app滲透測試 和 web一樣么-CSDN博客

漏洞詳情

未授權訪問漏洞/ 敏感信息泄露(高危)

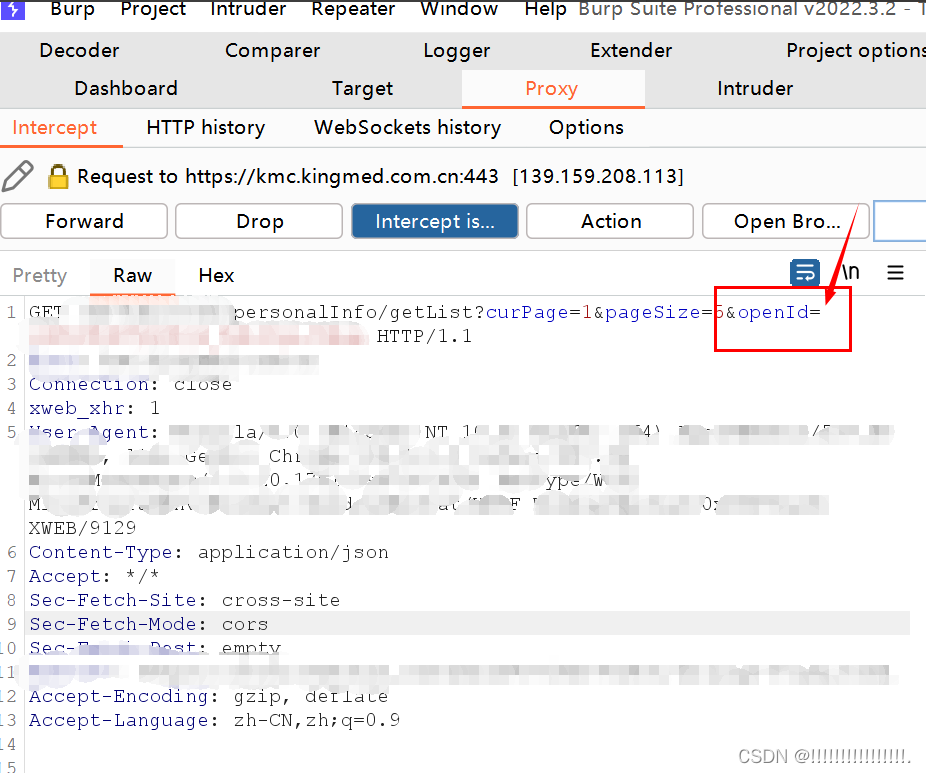

這是一個經典的漏洞,當抓取數據包出現通過openid或者number等進行查詢信息時,可以將這個條件刪去,查看是否存在未授權訪問漏洞。

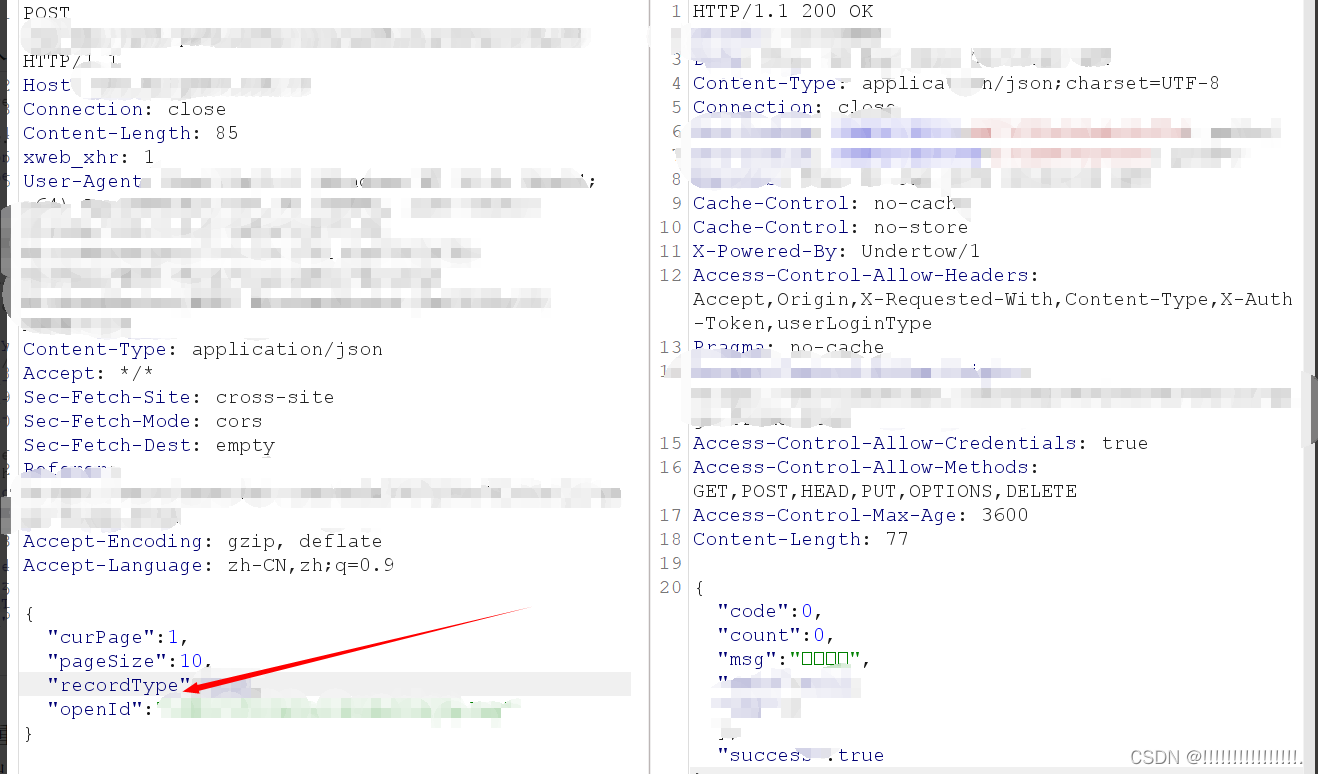

把這個openid刪去,發現可以未授權訪問所有用戶的信息

更改pagesize即可獲取所有人員的信息,這是一個非常嚴重的信息泄露。

水平越權(高危)

可以通過修改openid來訪問他人的信息列表(openid可以從上面信息泄露獲得),造成水平越權漏洞。

修改openid,查看他人的信息列表

會話重用(高危)

測試用戶退出系統后服務器的session還未失效。即使用戶已經退出登錄,攻擊者依然可以修改用戶的信息。

先在登錄時抓取用戶修改信息的數據包,然后退出登錄,重放數據包,發現修改信息成功。

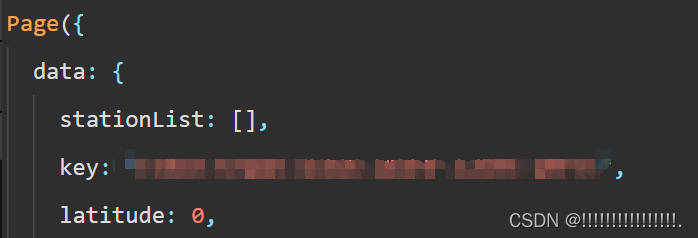

硬編碼加密密鑰泄露(中危)

可以使用unvelir工具對小程序apk進行反編譯,然后使用Fortify工具進行代碼掃描,掃描出來代碼中出現硬編碼加密密鑰,也使用微信開發者工具查看反編譯后的源代碼找到硬編碼的加密密鑰。

這里的是一個百度地圖的加密密鑰,攻擊者如果獲取密鑰,可以進行大量請求地圖服務資源進行消耗,從而影響正常用戶的使用體驗;以及可以利用密鑰創建虛假的活動中心、停車等信息,引導用戶前往,算一個中危漏洞。

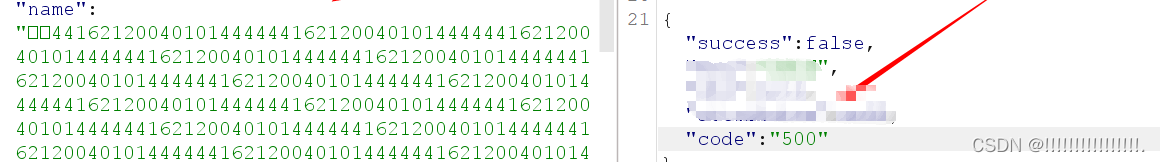

參數溢出(低危)

參數溢出也是一個非常常見的漏洞,主要出現在輸入框內,由于前端沒有進行限制,導致攻擊者可以輸入長字符串,引發服務器崩潰。

?跨域資源共享不當(低危)

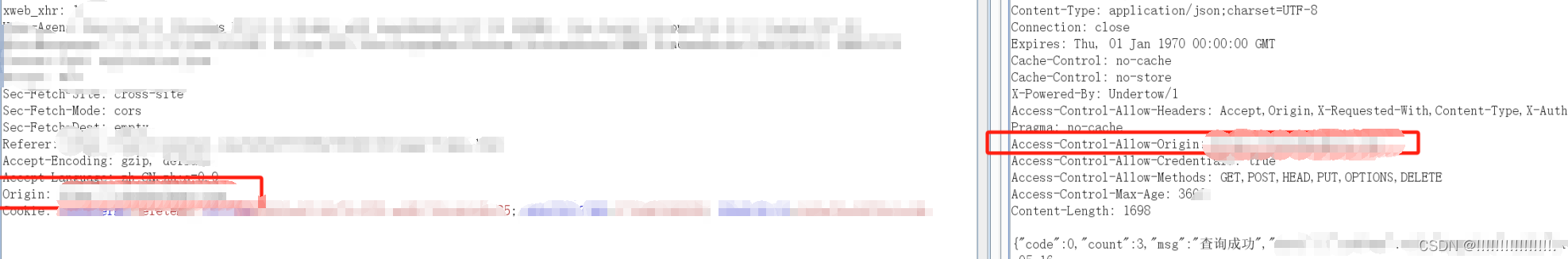

系統允許服務器響應任意來源的請求,存在跨域資源共享配置不當。

抓取數據包,修改origin參數,查看返回包數據

?

總結

總的來說,在遇到根據ID類似查詢的,要有意識嘗試未授權訪問漏洞,因為可能主要的思路還是進行水平越權,也要關注會話重用,這一個肯定是多數沒有了解到的,另外的硬編碼加密密鑰這種就比較少出現了,參數溢出和跨域資源共享這兩個也要足夠敏銳。(這些話是作者的心理獨白,對自己的警示)。

)

--學習記錄之迭代器與生成器(上))