1. 引言

公司如何保護自己免受數據泄露的影響?標準答案就是:

- “啟用多因素身份驗證”——MTA(Enable multifactor authentication)。

但是,目前很多公司仍然盲目地只使用密碼作為唯一的身份來源。

網絡安全的核心是身份,無論是用戶、設備還是服務。

不幸的是,有時,感覺仍然生活在 20 世紀的數字技術世界中,而向云端的遷移只是將密碼轉移到了那里。

最近,Prof Bill Buchanan OBE FRSE 與 Troy Hunt 交流,Troy Hunt指出:

- 數據泄露事件中仍然普遍存在舊的(且不安全的)密碼的哈希版本。

- 有許多舊的 MD5 哈希密碼與 bcrypt 混合的情況,其中更新了密碼的用戶使用的是 bcrypt 哈希,而未更新密碼的用戶仍然使用 MD5。

- 這很愚蠢,因為應該可以在單個實例中對密碼進行雙重哈希,且使用 MD5 哈希作為 bcrypt 的種子。這似乎完全缺乏對網絡安全的了解,或者完全不關心保護公民數據。

因此,多年來(甚至幾十年來),人們關注的是“設計后的安全(secure after design)”而不是“設計保證安全(security by design)”。安全性因此成為事后的想法和附加選項。相應的原因有很多,包括:

- 開發人員缺乏網絡安全知識(尤其是密碼學)

- 懶惰

- 成本

- “盡快發貨”的心態

- 在使用公民數據時缺乏應有的謹慎和勤勉

- 以及對產品和服務的實際使用方式缺乏真正的了解

在歐盟,GDPR 無疑推動公司采用安全的設計方法,并要求使用假名化、在給定的時間限制內報告事件以及使用加密。但是,GDPR 是一項平淡無奇的法規,并未詳細闡述產品和服務的實際設計。

不過,美國旨在通過新的“安全設計承諾(Secure by Design Pledge)”來克服這些問題(見CISA Secure by Design Pledge):

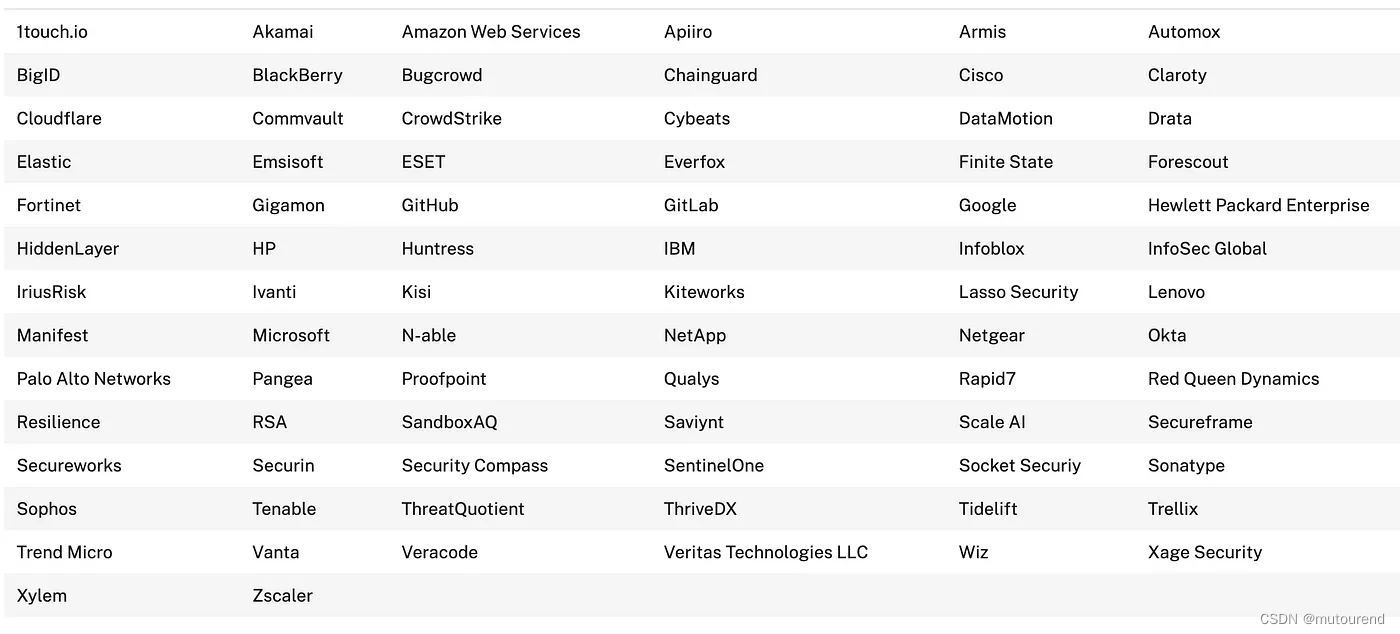

這是 CISA 在最近的 RSA 會議上宣布的。不幸的是,這是一項自愿承諾,目前的簽署該承諾的公司有:

總體而言,其包含七項重要的網絡安全改進承諾:

- 多因素身份驗證 (MFA)。目標:在簽署承諾后的一年內,展示已采取的行動,以顯著增加制造商產品中多因素身份驗證的使用。

- 默認密碼。目標:在簽署承諾的一年內,在減少制造商產品的默認密碼方面取得可衡量的進展。

- 減少所有類型的脆弱性。目標:在簽署承諾書的一年內,展示已采取的行動,使制造商產品中一種或多種類型的脆弱性發生率顯著降低。

- 安全補丁。目標:在簽署承諾的一年內,展示所采取的行動,以顯著增加客戶安裝的安全補丁數量。

- 漏洞披露策略。目標:簽署承諾后一年內,發布漏洞披露策略 (vulnerability disclosure policy,VDP)。

- CVEs。目標:在簽署承諾書的一年內,展示漏洞報告的透明度。

- 入侵證據。目標:在簽署承諾書的一年內,證明客戶收集影響制造商產品的網絡安全入侵證據的能力有顯著提高。

Prof Bill Buchanan OBE FRSE個人認為這些應該是大型科技公司強制性的要求,而且還應該添加其他與隱私相關的內容,如:

- 加密數據、使其匿名化。

每個組織都應該簽署以下基本承諾:

- CISA Secure by Design Pledge

參考資料

[1] Prof Bill Buchanan OBE FRSE 2024年5月11日博客 The Seven Cybersecurity Commandments: And Whatever Happened To “Secure By Design”?

——Harmonyos通用事件之觸摸事件)

-- 將一天的時間進行等步長分割)