一、概述

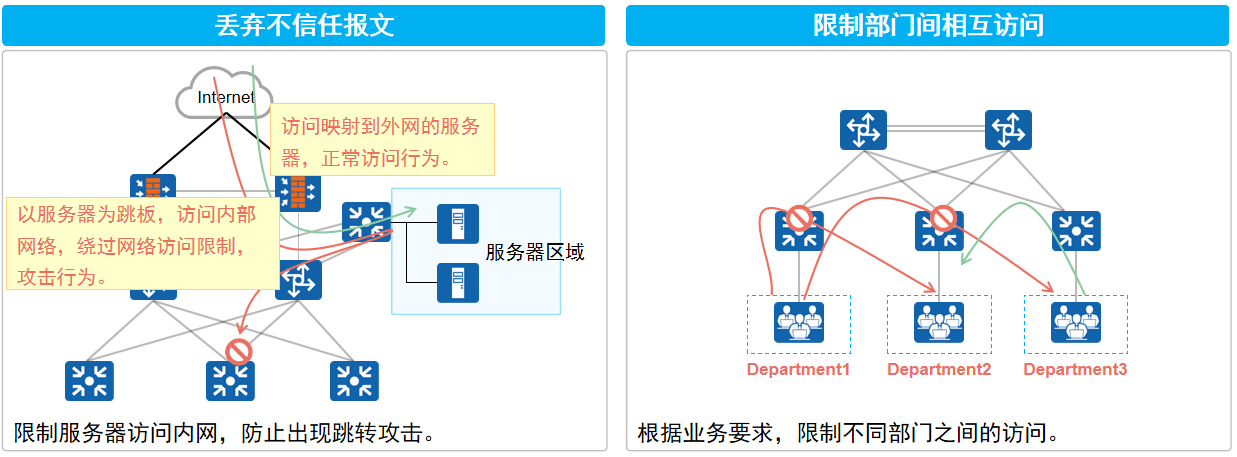

為提高網絡安全性,管理人員需要控制進入網絡的流量,將不信任的報文丟棄在網絡邊界。所謂的不信任報文是指對用戶來說存在安全隱患或者不愿意接收的報文。同時保證數據訪問安全性,企業網絡中經常會要求一些部門之間不能相互訪問。

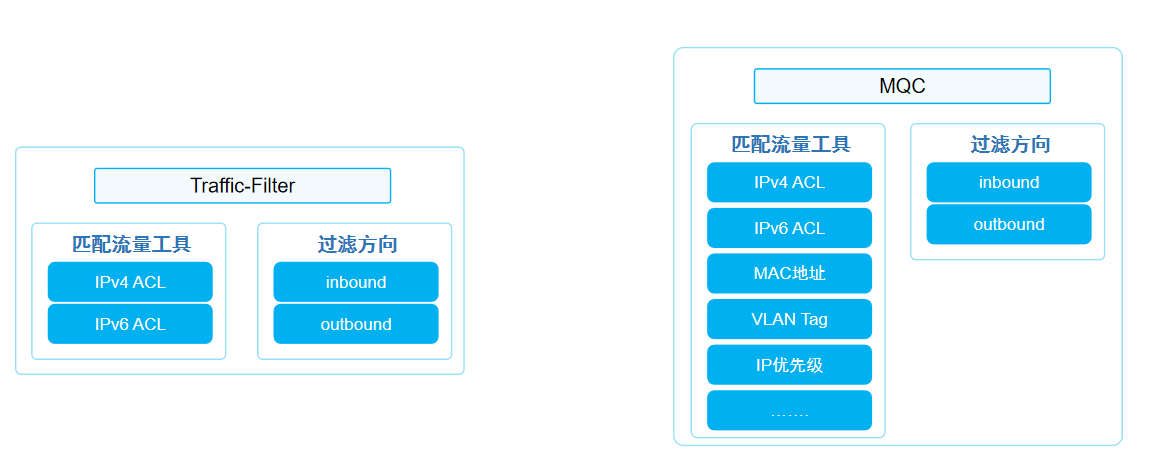

二、Traffic-Filter

Traffic-Filter 是華為設備上用于流量過濾的一種功能,它允許網絡管理員根據特定的規則來控制網絡中的數據包。這些規則可以基于數據包的源地址、目的地址、端口號、協議類型等條件來制定。Traffic-Filter和前面學習的MQC都可以用于過濾流量,符合特征則執行操作。

Traffic-Filter只能應用在接口視圖下,而MQC可以調用在多種視圖。

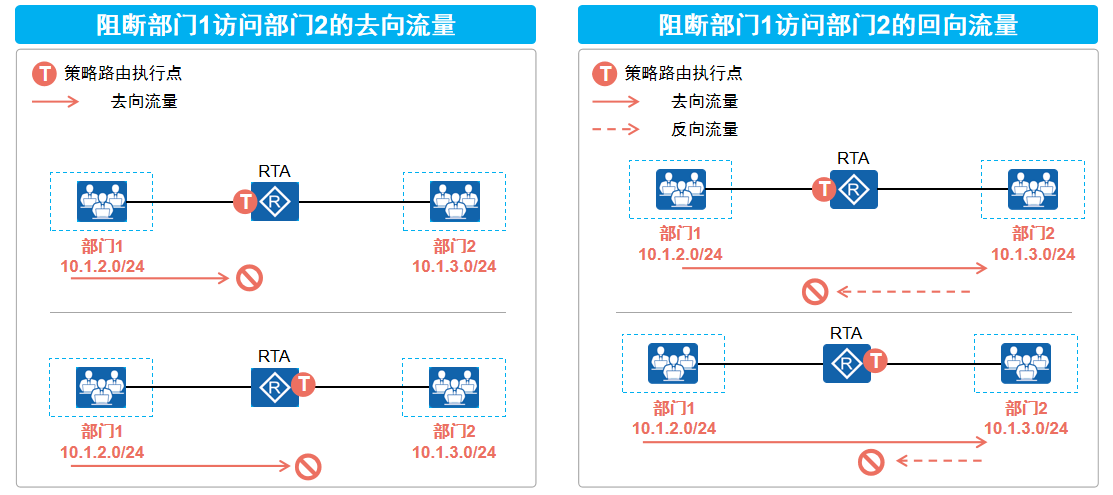

使用Traffic-Filter過濾流量可以靈活地選擇部署位置,在流量進入設備或者離開設備的接口上執行過濾動作,雙向訪問的業務禁止其中一個方向即可實現阻斷業務的需求。

其實流量過濾的原理很簡單,使用ACL進行匹配,rule動作permit則允許,deny則拒絕掉,然后應用到接口上。

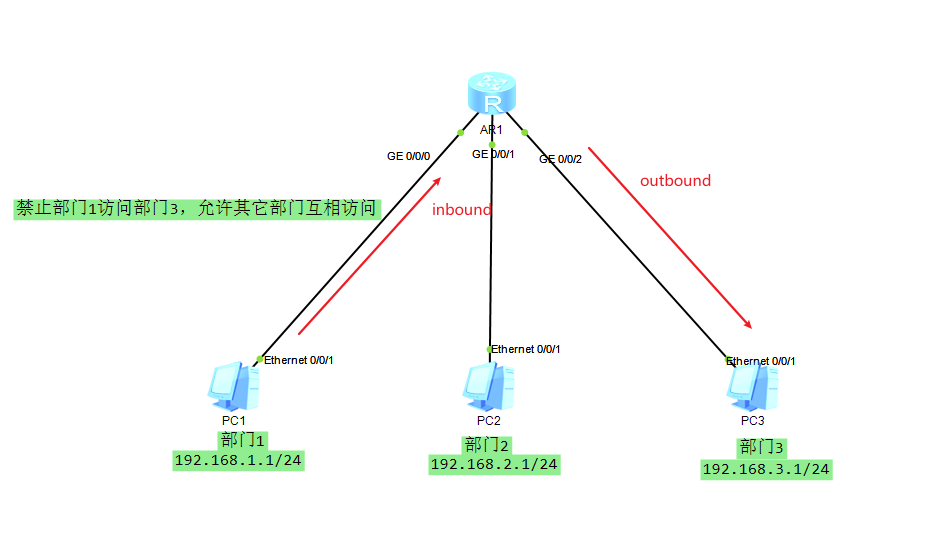

三、配置

# 配置ACL

ACL 3000rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255 rule 10 permit ip # 在接口應用traffic-filter

[RTA] interface GigabitEthernet 0/0/2

[RTA-GigabitEthernet0/0/2] traffic-filter outbound acl 3000

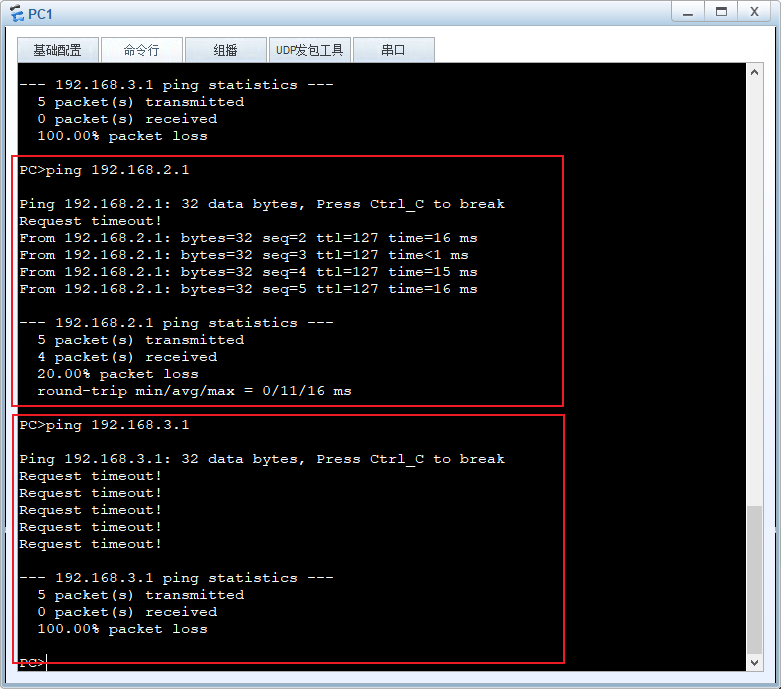

拓撲:如圖是直接使用路由器物理接口作為網關,部門1訪問部門3通過G0口進入然后轉發到G2口出,我們還需要指定流量是有來有回才能互相訪問,所以除了可以在去時流量進行過濾也可以在部門什回來部門1的流量進行過濾,方法和接口方向都可以靈活配置。

# 配置過濾ACL,先拒絕掉部門1去往部門3,然后允許所有

acl number 3000 rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255 rule 10 permit ip # 我這里選擇在部門1去往部門3的outbound方向調用,也可以在G0的inbound方向調用

interface GigabitEthernet0/0/2ip address 192.168.3.254 255.255.255.0 traffic-filter outbound acl 3000

Traffic-Filter除了在物理接口調用也支持在VLAN里面使用,但是可以部署命令不太一樣。

# 在交換機上全局使用

traffic-filter vlan 10 inbound acl 3000

總結:流量過濾可以使用Traffic-Filter進行限制不同部門互訪,隔絕流量,支持在物理接口和VLAN視圖使用,有inbound和outbound,可以靈活運用以實現需求。

本文由 mdnice 多平臺發布

)

![AT_abc351_c [ABC351C] Merge the balls 題解](http://pic.xiahunao.cn/AT_abc351_c [ABC351C] Merge the balls 題解)

)

)