1.對于流量分析基本認識

1)簡介:網絡流量分析是指捕捉網絡中流動的數據包,并通過查看包內部數據以及進行相關的協議、流量分析、統計等來發現網絡運行過程中出現的問題。

2)在我們平時的考核和CTF比賽中,基本每次都有流量分析這類題,對于流量包的分析取證也是一種十分重要的題型。通常這類題目正常 都是會提供一個包含流量數據的pcap文件,要我們從里面通過該文件篩選和過濾其中無關的流量信息,再根據關鍵流量信息找出flag或者相關線索。

對于我個人來說,前面作做這一類題只能簡單的靠眼睛再加一點簡單的過濾手法,最終找到flag也是相當的困難,還有很多關于whireshark使用方法沒有學會,再者還有比較熟練的直接用腳本跑,所以 我打算再找找它其他的一些用法。

3)pcap流量包的分析通常都是通過圖形化的網絡嗅探器——wireshark進行的,這款嗅探器經過眾多開發使用者的不斷完善,現在已經成為使用最為廣泛的安全工具之一。當然也是我做這類題最常用的工具之一了。

2.wireshark的基本使用

1)主界面簡介

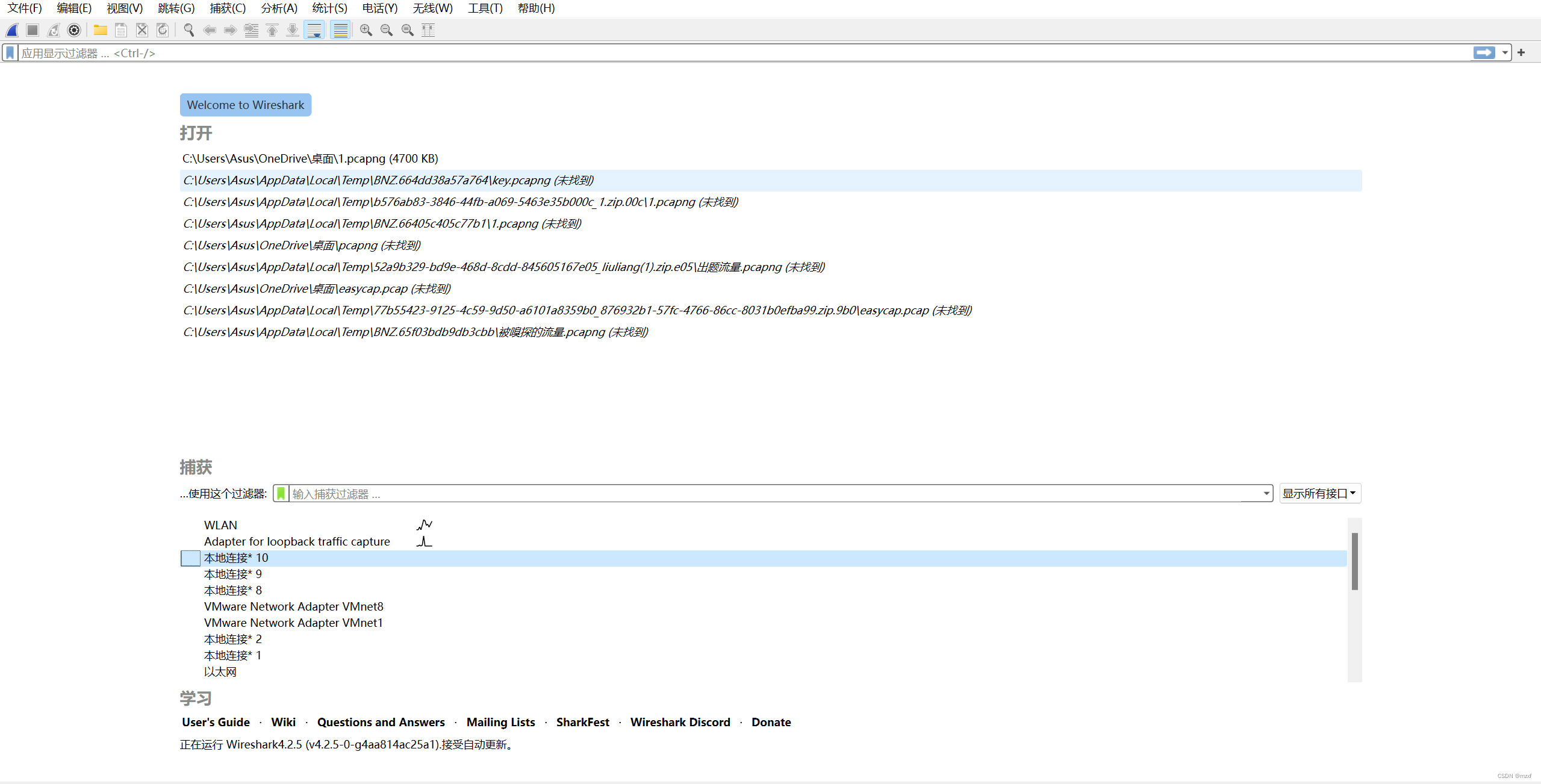

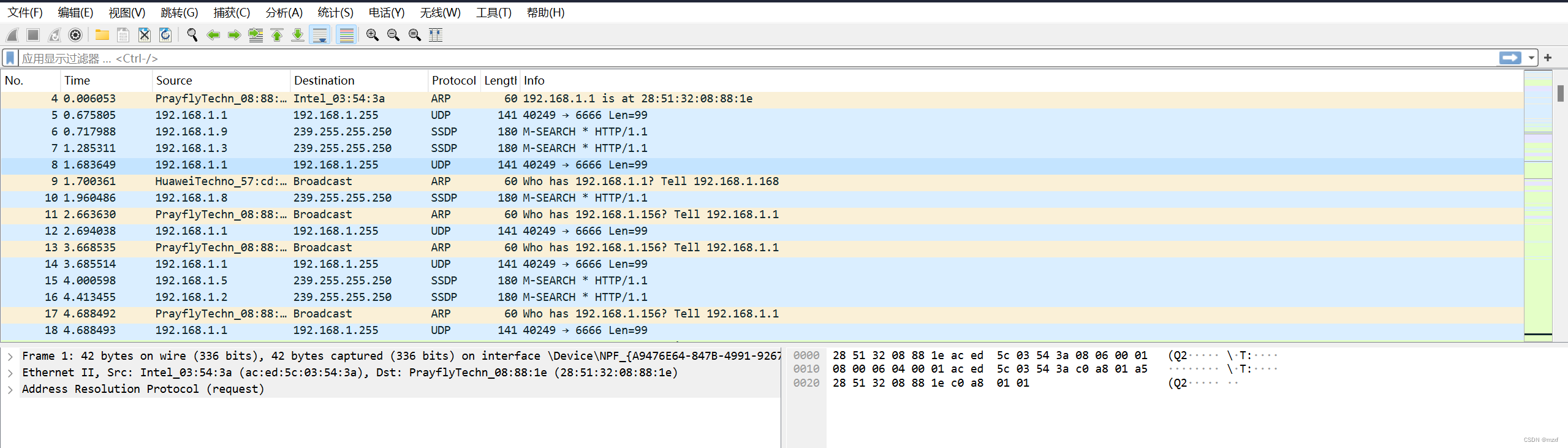

打開wireshark后,第一次進需要選擇Capture,然后是interface,再下拉主菜單會出現兩個對話框,里面會列出捕獲數據需要使用的各種設備以及ip地址,選擇需要使用的設備,點擊start,之后就會把數據捕獲并顯示再框內,到后面就可以直接用whireshark工具打開pcap文件,它就會自動捕獲流量包了

就像下面這樣

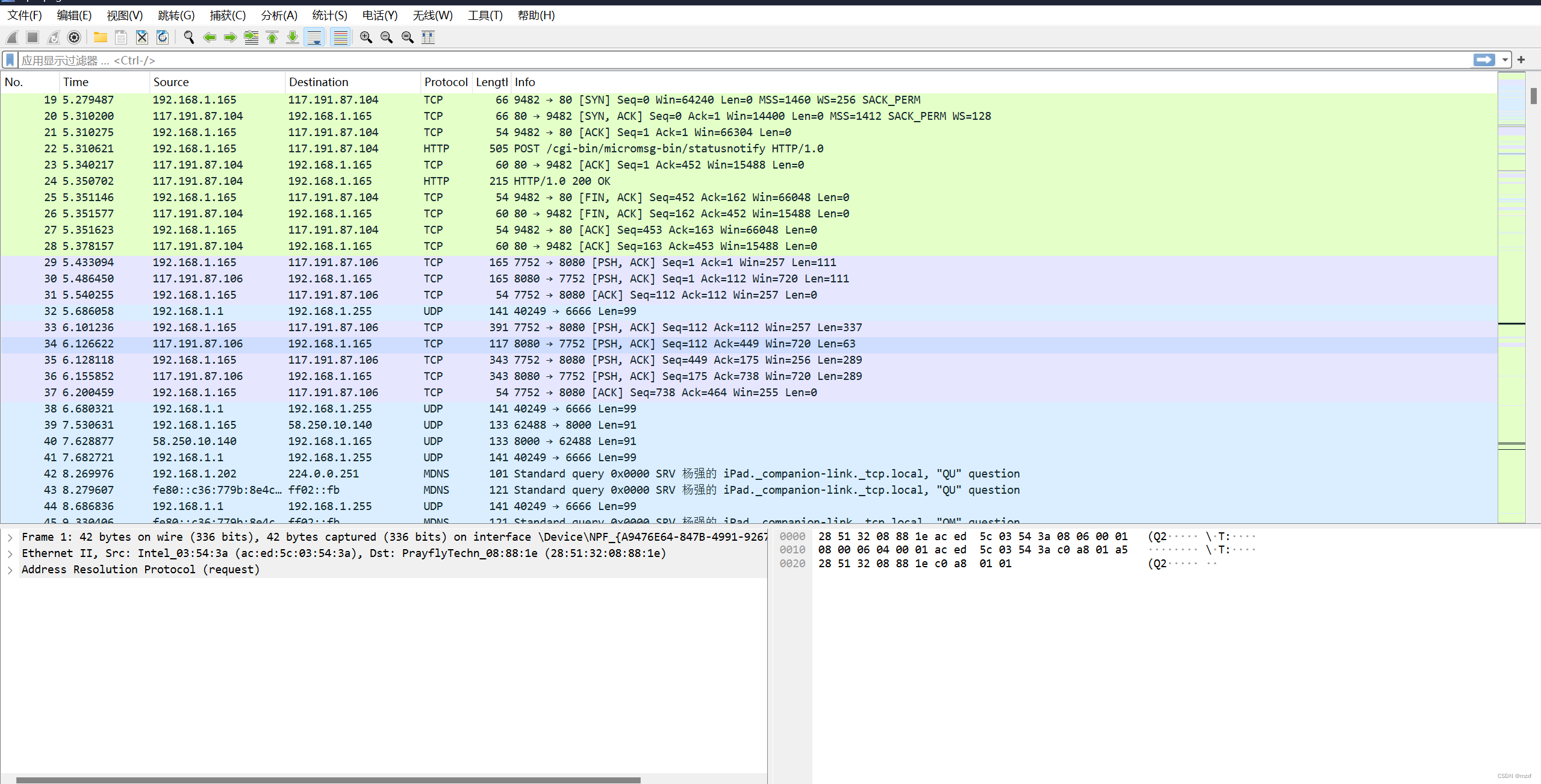

一般選擇本地出網的網卡,就能捕獲本地的數據包了,如下:

2)快捷鍵和過濾手法

在我們分析數據時,會用到一些常用快捷鍵:

ctrl+m? ? ? ? ? ? 標記數據包

ctrl+shift+N? ? 跳到標記處

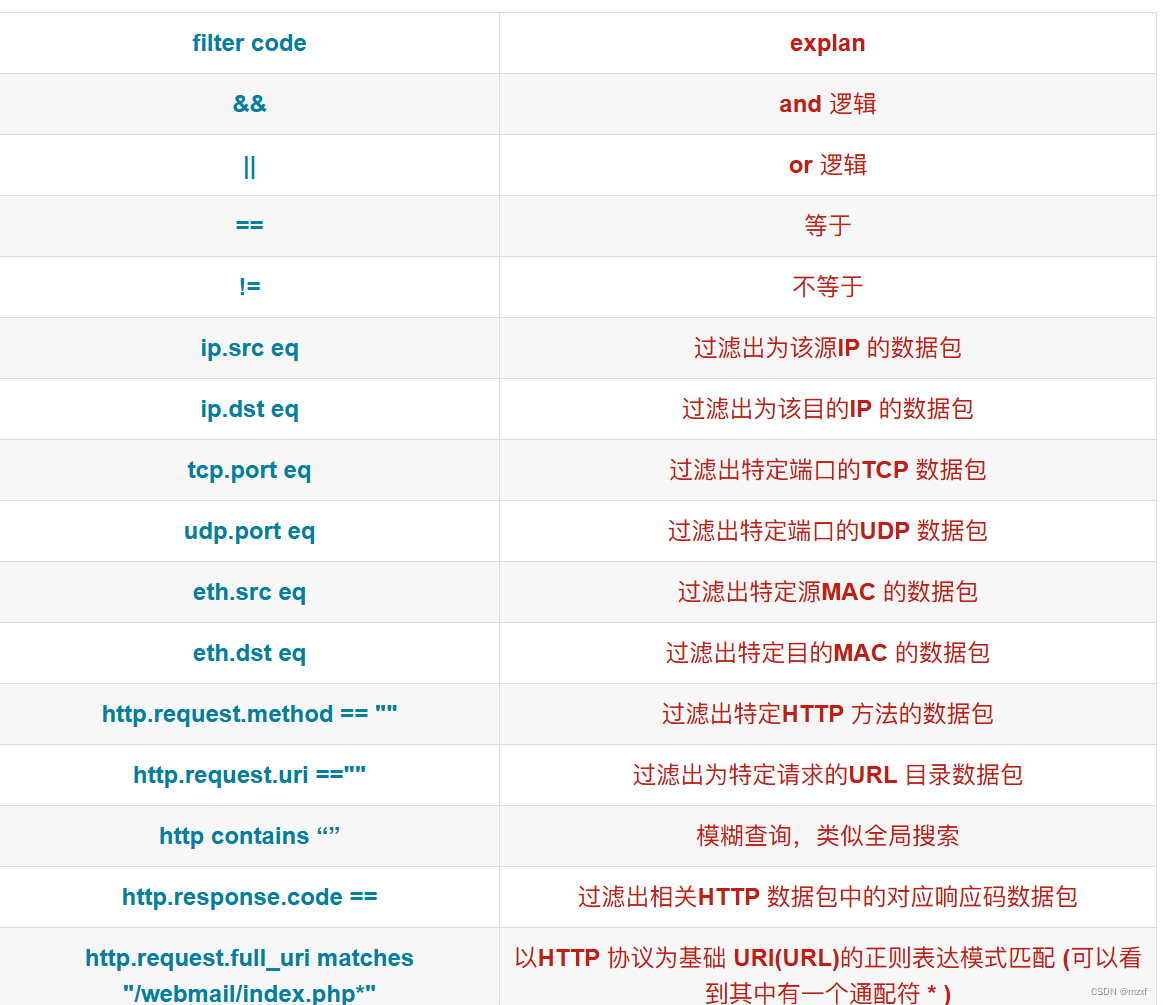

還有一些基于協議的過濾手法:

補充點稍微詳細點的

? ? ? 一般情況在使用Wireshark分析capture.pcapng數據包文件時,這些數據中都會有非常多的ICMP報文,這報文中有大量的非正常ICMP報文,找出類型為重定向的所有報文,就會讓我們將“報文重定向的數量”作FIag 值提交。? ? ? ?flag格式:flag{重定向數量}

過濾手法:icmp.typeeq5

知識點

? ? ? ?每一個包都是通過數據鏈路層DLC 協議,IP協議和ICMP 協議共三層協議的封裝。

? ? ? ?DLC 協議的目的和源地址是MAC地址,IP協議的目的和源地址是IP地址,這層主要負責將上層收到的信息發送出去,而ICMP協議主要是Type和Code來識別,“Type:8,Code:0”表示報文類型為診斷報文的請求測試包,“Type:0,Code:0”表示報文類型為診斷報文類型請求正常的包。ICMP提供多種類型的消息為源端節點提供網絡額故障信息反饋,

報文類型可歸納如下:

診斷報文(類型:8,代碼0;類型:0代碼:0);

目的不可達報文(類型:3,代碼0—15);

重定向報文(類型:5,代碼:0—4);超時報文(類型:11,代碼:0—1);

信息報文(類型:12—18)。

然后是一些基于協議衍生出來的過濾手法,這里舉一些http協議的

識別數據包數量

Wireshark自帶功能會統計當前數據包的數量,過濾后根據過濾語句過濾后的數據包,統計數據包數

過濾語法;http:response.code==404

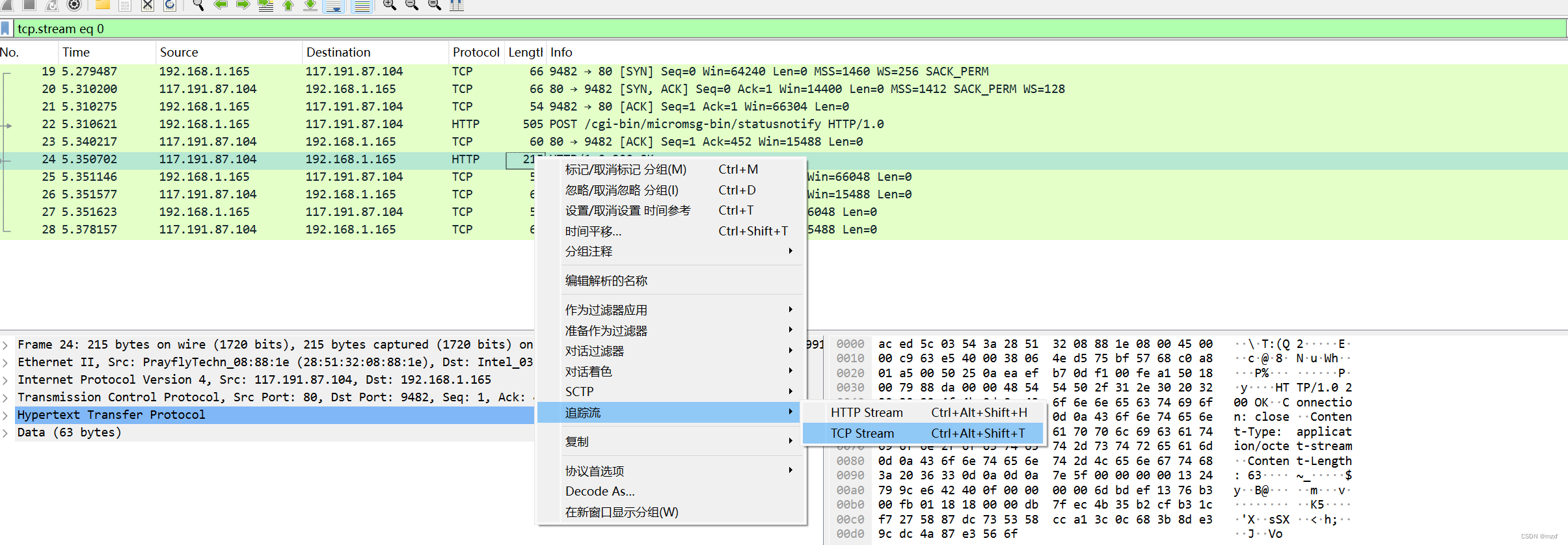

追蹤流手法

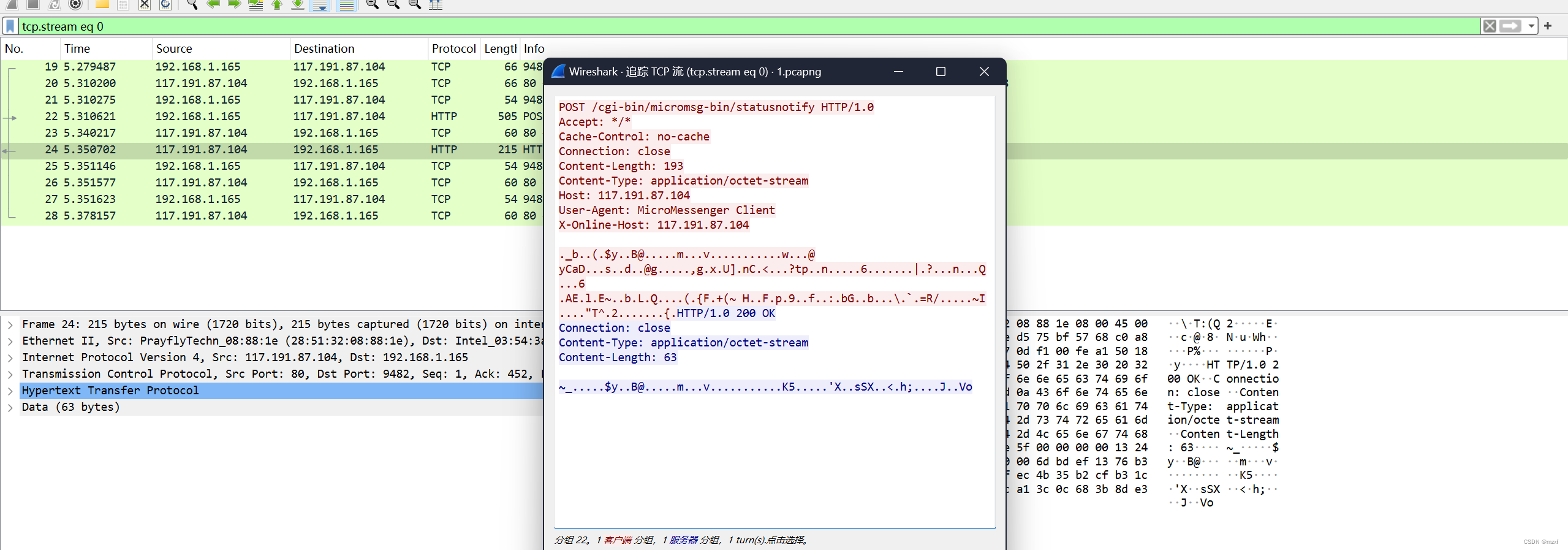

追蹤流手法是在我們平時考核比賽中,進行流量分析非常好用方法,它可以具體顯示一個數據包的內容以及傳輸數據,簡單的使用如下

比如下面這里追蹤 MYSQL的傳輸流量,我們可以更清楚的看到 Hacker在攻擊 MYSQL數據庫時的路徑

3)常用篩選命令方法

根據IP地址進行篩選

命令匯總

addr=192.168.1.122∥/根據IP地址篩選,包括源ip或者目的IP

p.src==192.168.1.122∥根據源IP地址篩選

dst==192.168.1.122∥/根據目的IP地址篩選

a.根據IP地址進行篩選

使用命令:ip.addr=10.255.0

命令大意:篩選出IP地址是10.255.0.1的數據包,包括源IP地址或者目的IP地址使用的是10.255.0.1的全部數據包。

b.根據源IP地址篩選

使用命令:ip.src==10.255.0.1

命令大意:篩選出源lP地址是10.255.0.1的數據包

c.根據目的P地址篩選

使用命令:ip.dst==10.255.0.1

命令解說:篩選出目的地址是10.255.0.1的數據包。

?

根據MAC地址進行篩選

命令匯總

eth addr==20. dc e6. f3: 78:: cc

eth. src==20: dc.e6. f3: 78: cc

eth. dst==20; dc. e6: f3: 78. cc

1.根據MAC地址進行篩選

使用命令: eth addr==20:dc:e6:f3:78:cc

命令解說:篩選出MAC地址是20:dc:e6:f3:78:CC的數據包,包括源MAC地址或者目的MAC地址使用的是20:dc:e6:f3:78:cc的全部數據包。

2根據源MAC地址篩選

使用命令:eth.src=20:dc:e6:f3:78:cc

命令解說:篩選出源MAC地址是20:dc:e6:f3:78:CC的數據包

3根據目的MAC地址篩選

使用命令: eth. dst==20:dc:e6:f3:78:cc

命令解說:篩選出目的MAC地址是20:dc:e6:f3:78:cC的數據包

題目實操

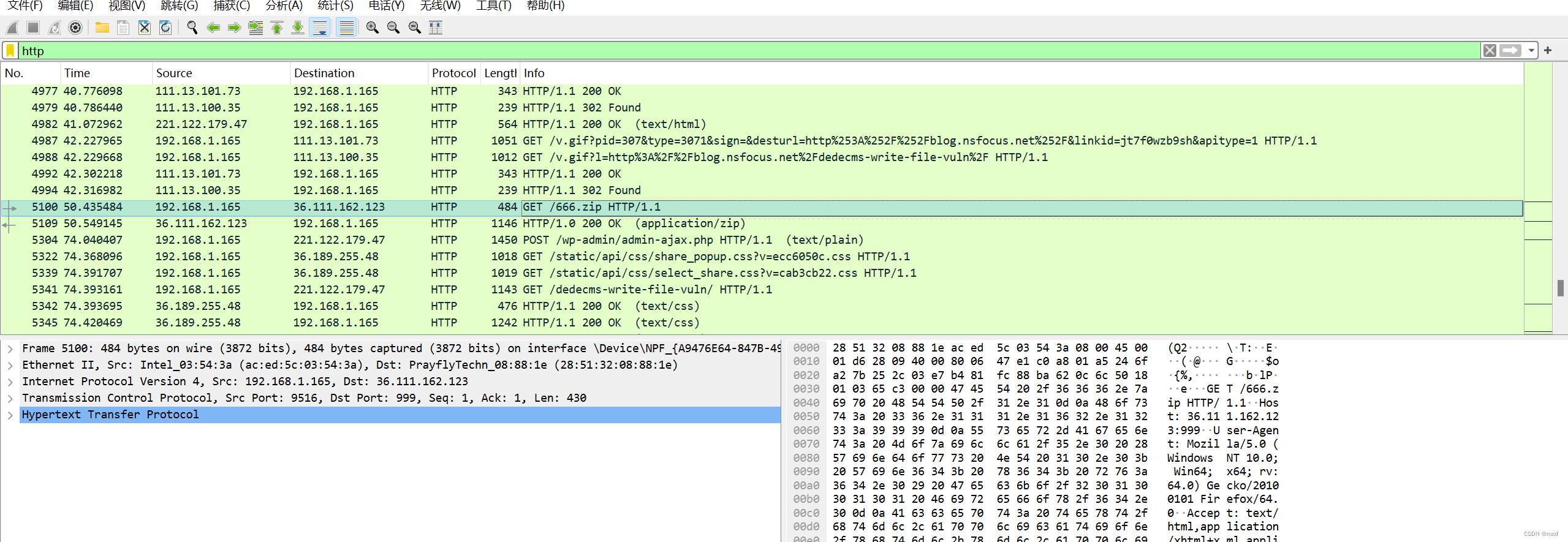

1.用whireshark打開題目附件,一個pcnpng文件

這里用http過濾一下,找到一個zip文件,有點與眾不同

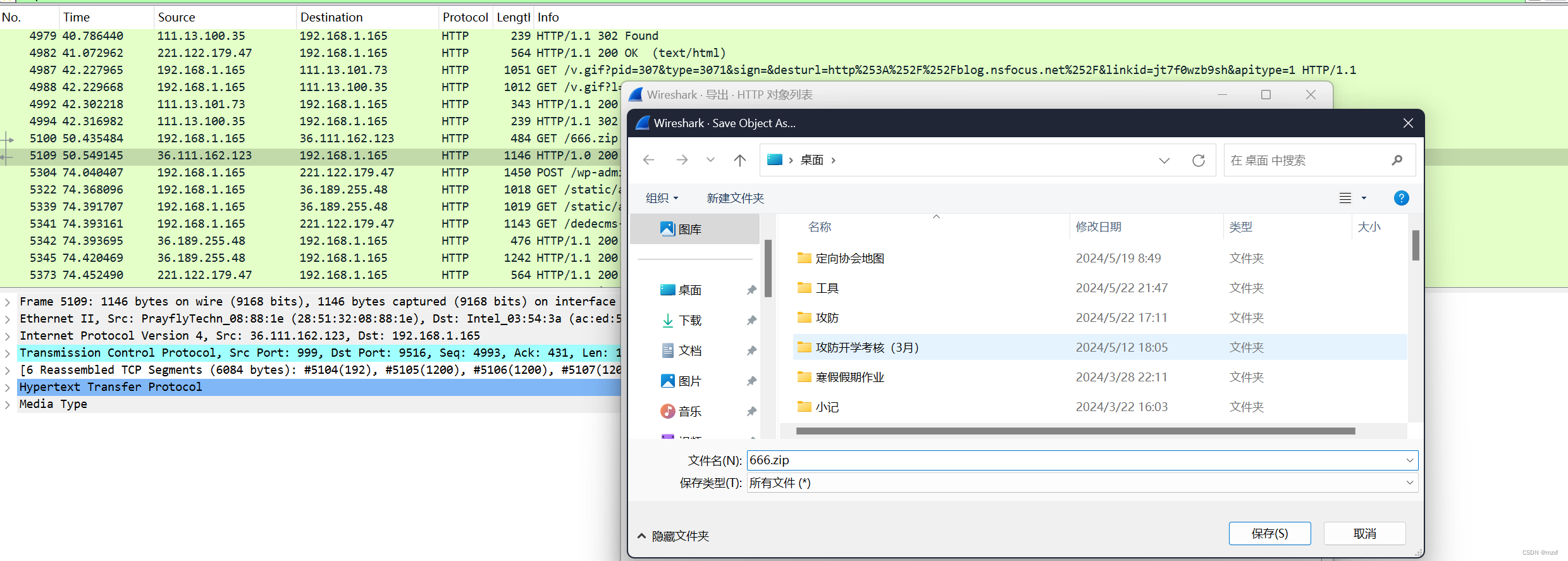

把它導出去再做觀察

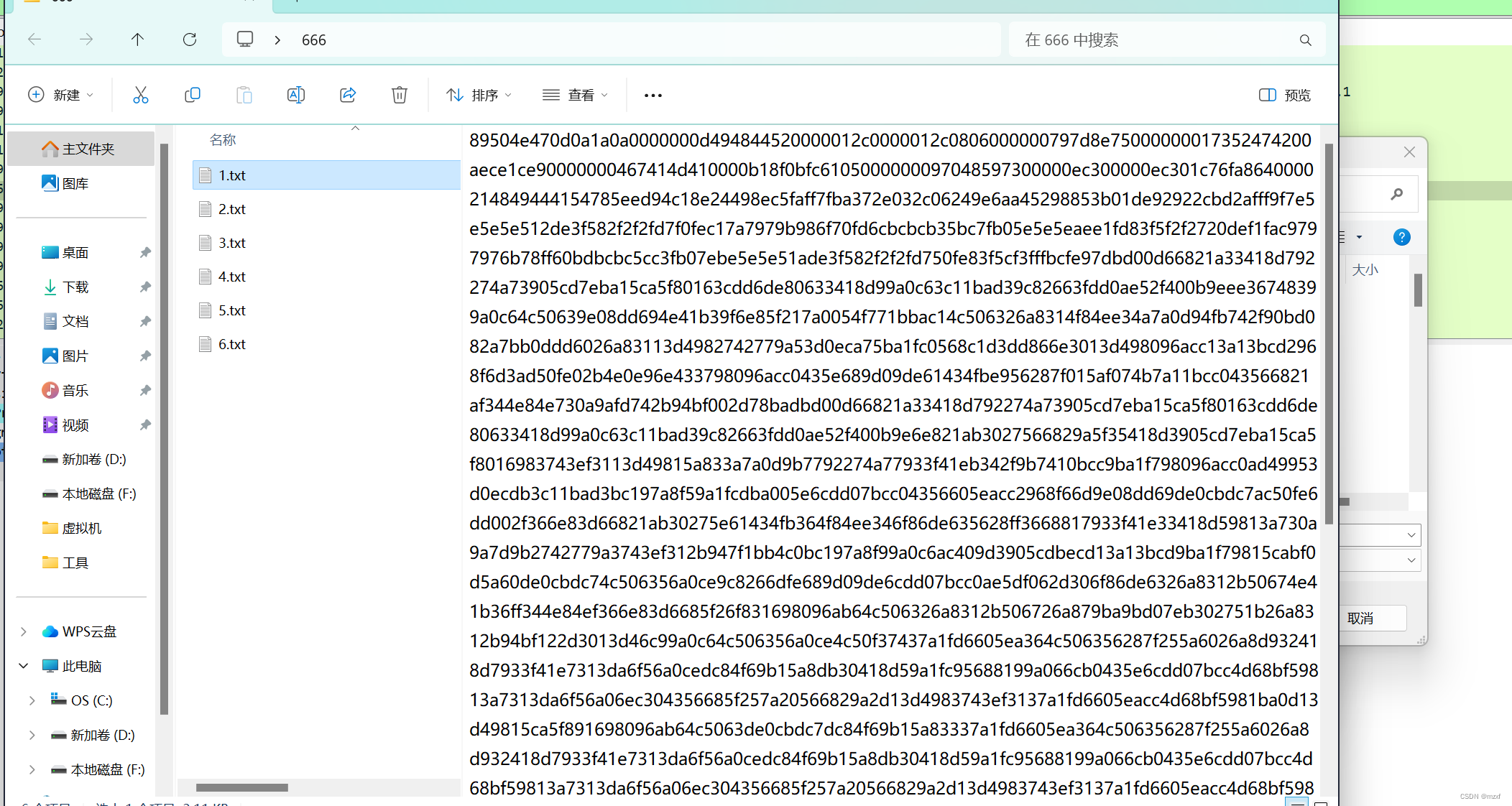

導出后解壓,是六個txt文件,打開后全是md5值,猜測它應該并在一起是個什么東西,

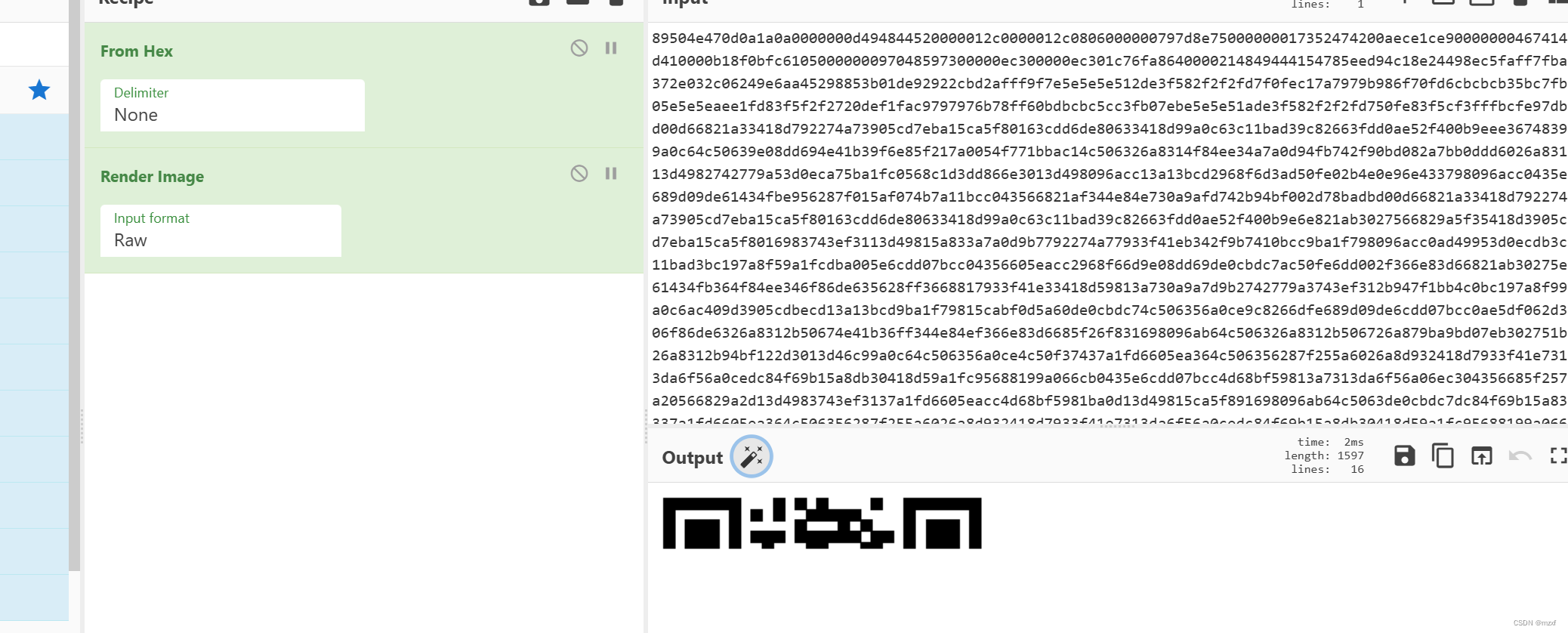

這里解碼一個文件發現它是一個二維碼的一部分

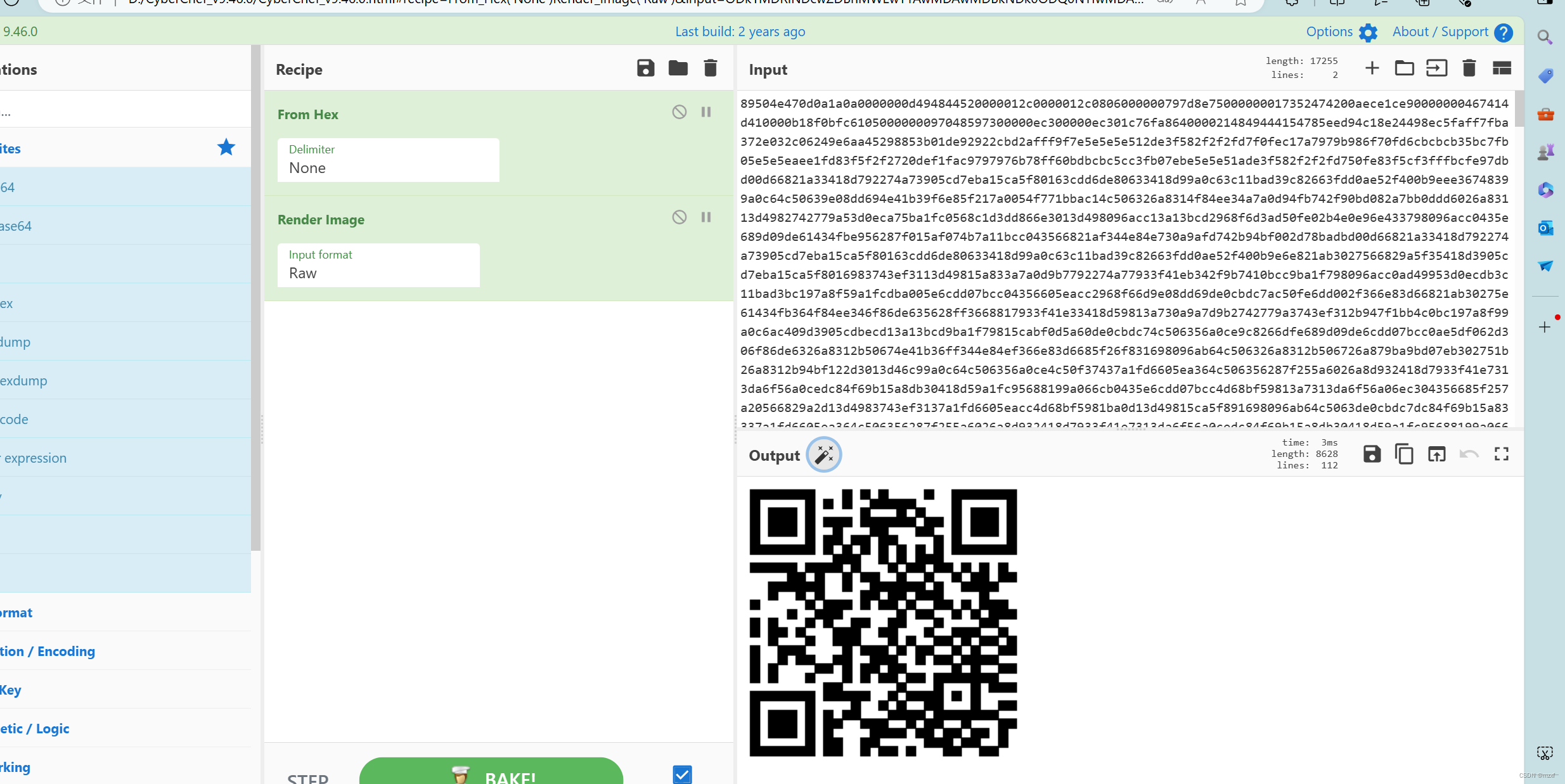

那就把它合在一起,再次解碼

解碼得到flag值

flag{3819169573b7a37786d2ea39c6daef76}

2.

)

BM(對應OFD的BlendMode))

)

)