1. 概覽

EPSS(Exploit Prediction Scoring System,漏洞利用預測評分系統) 提供了一種全新的高效、數據驅動的漏洞管理功能。EPSS是一項數據驅動的工作,使用來自 CVE 的當前威脅信息和現實世界的漏洞數據。 EPSS 模型產生 0 到 1(0 到 100%)之間的概率分數,其中分數越高,漏洞被利用的概率越大。

若想了解更多EPSS的產生背景及細節介紹,可以參閱如下論文及EPSS數據集:

- Enhancing Vulnerability Prioritization- Data-Driven Exploit Predictions with Community-Driven Insights.pdf (訪問密碼: 6277)

- epss_scores-2024-05-05.csv.gz (訪問密碼: 6277)

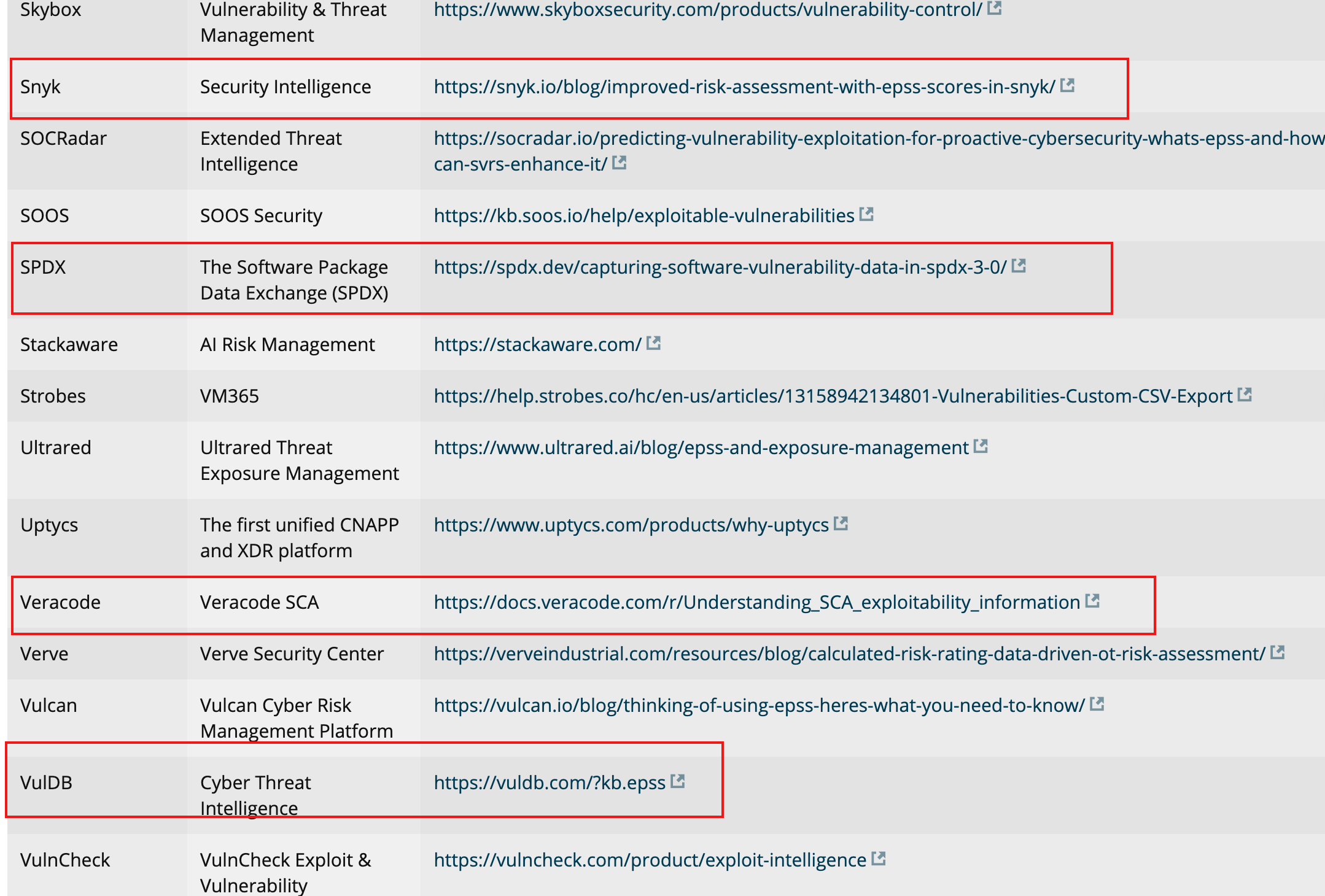

截止目前,幾乎所有主流安全廠商(如Synk、Veracode、Qualys)、漏洞庫(scip VulDB)和標準(如SPDX)等都支持了EPSS。

舉例知名漏洞庫VulDB在產品介紹中明確聲明每個漏洞條目都提供了EPSS分數:

2. EPSS 優勢(使用 EPSS 能進行更好的漏洞管理)

EPSS 會估計利用活動的概率,這只是基于風險的漏洞管理方法中的眾多考慮因素之一。因此,EPSS 絕不應被視為風險評分。其他因素,例如攻擊者如何訪問易受攻擊的資產、漏洞所呈現的弱點類型、資產的目的和價值等,都可能是在優先考慮應解決哪些漏洞時需要考慮的因素。

對于(過于簡單的)風險公式Risk = Threat x Vulnerability x Impact,EPSS 僅與威脅成分相關。在做出修復或延遲修復的最終決定之前,資產所有者應考慮漏洞、網絡、資產等的許多其他方面。然而,較低的 EPSS 分數應該代表較低的威脅分數(EPSS 永遠不會為零),因此,如果其他條件保持不變,則總體風險較低。

3. EPSS 最佳實踐(結合使用 EPSS 和 CVSS)

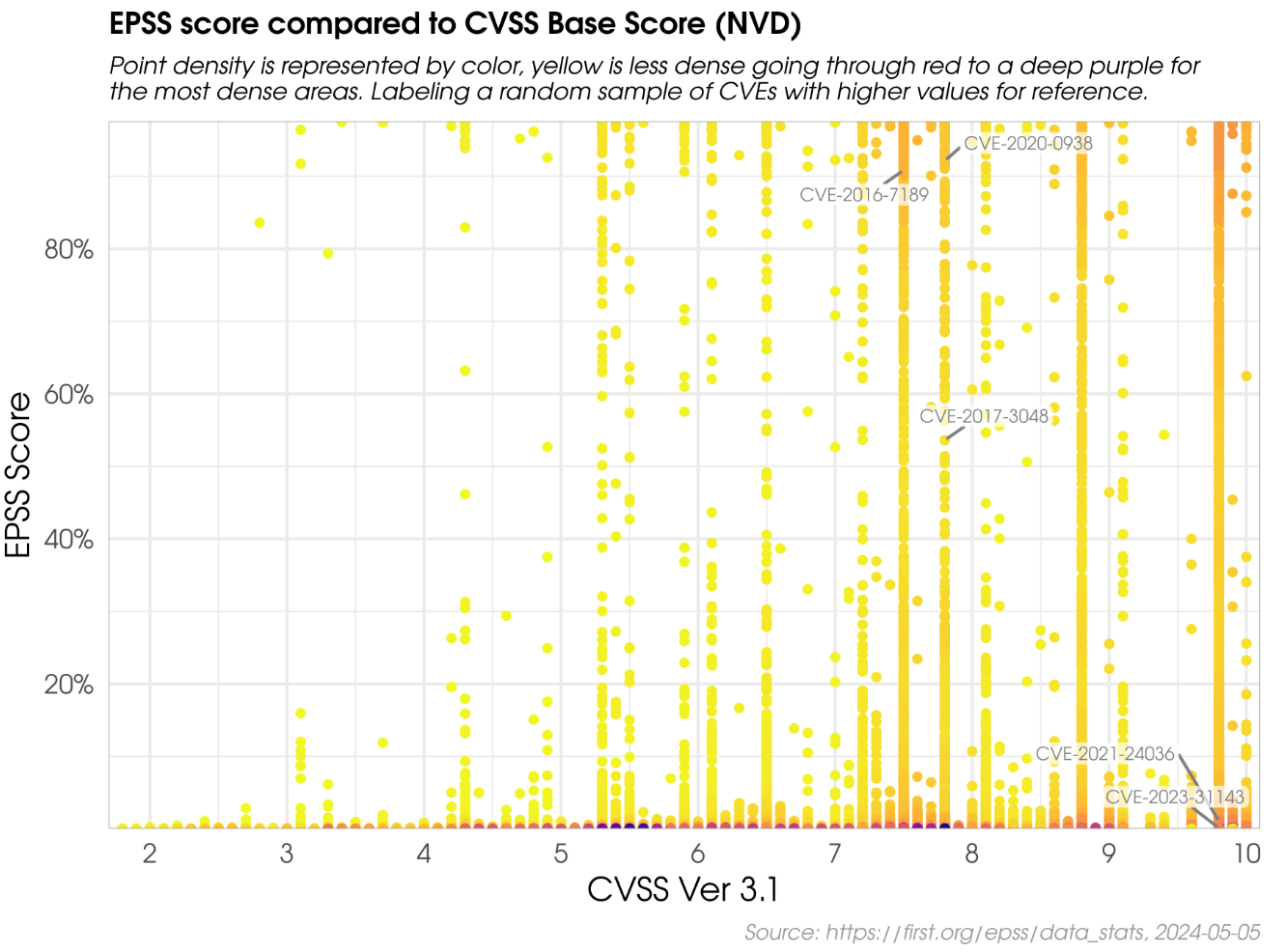

下圖顯示了基于 2021 年 5 月 16 日數據的 EPSS 和 CVSS 分數之間的相關性。回想一下,EPSS 生成 0 到 1(0 到 100%)之間的預測分數,其中分數越高表明被利用的可能性越高。每個點代表一個或多個漏洞 (CVE)。有些漏洞被標記是為了說明目的。

若想了解更多關于CVSS的信息,可以參閱博主前期文章《「 網絡安全常用術語解讀 」通用漏洞評分系統CVSS詳解》

首先,觀察大多數漏洞如何集中在圖的底部附近,并且只有一小部分漏洞的 EPSS 分數高于 50% (0.5)。雖然 EPSS 和 CVSS 分數之間存在一些相關性,但總體而言,該圖提供了暗示性證據,表明攻擊者不僅針對產生最大影響的漏洞,或者必然更容易利用的漏洞(例如未經身份驗證的遠程代碼執行)。

這是一個重要的發現,因為它駁斥了一個常見的假設,即攻擊者只是尋找并使用最嚴重的漏洞。那么,網絡防御者在決定首先修補哪些漏洞時該如何選擇呢?

CVSS 是捕獲漏洞基本屬性的有用工具,但它需要與 EPSS 等數據驅動的威脅信息結合使用,以便更好地確定漏洞修復工作的優先級。

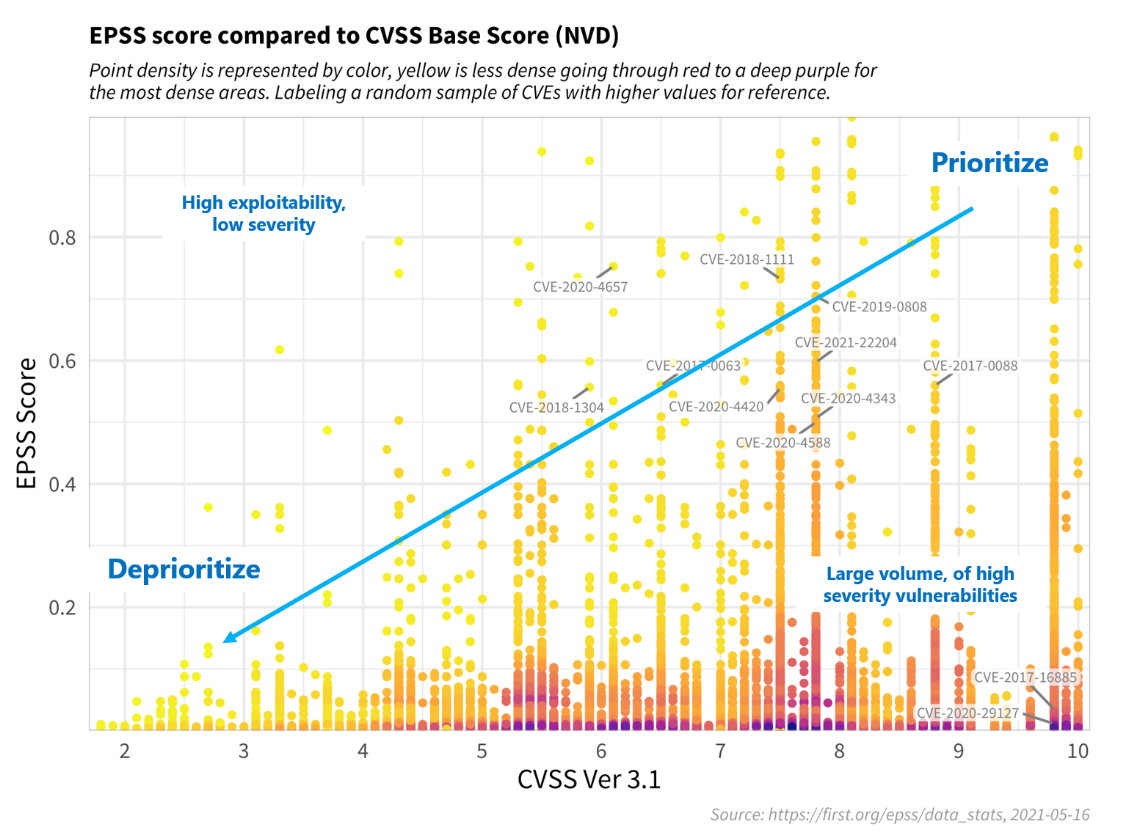

為了便于討論,請考慮下圖,該圖已被注釋以一般性地說明漏洞優先級。

-

左下角的漏洞代表那些被利用的可能性較低,并且對信息系統造成的嚴重性影響較低的漏洞,因此可以降低優先級。同樣,左上象限中的漏洞可能更有可能被利用,但其本身不會對信息系統產生嚴重影響。 (但是,應該進行進一步的研究,以便更好地了解如何在鏈式攻擊中使用這些類型的漏洞。)

-

右下角的漏洞代表雖然可能嚴重影響信息系統,但相對于其他漏洞而言,被利用的可能性要小得多,但在威脅形勢發生變化時仍應予以關注。

另一方面,右上象限的漏洞是最嚴重的漏洞,它們更容易被利用,并且可能完全危害信息系統,因此應該首先修補。

上述決策策略強調了 EPSS 的巨大能力。通常必須解決數千或數萬個暴露的漏洞的網絡防御者現在能夠花費更少的資源來修補更多更有可能被利用的漏洞。這種區分漏洞的能力以前是不可能的。

4. 參考

[1] https://www.first.org/epss/user-guide

[2] https://www.first.org/epss/who_is_using/

推薦閱讀:

- 「 網絡安全常用術語解讀 」軟件物料清單SBOM詳解

- 「 網絡安全常用術語解讀 」SBOM主流格式CycloneDX詳解

- 「 網絡安全常用術語解讀 」SBOM主流格式SPDX詳解

- 「 網絡安全常用術語解讀 」SBOM主流格式CycloneDX詳解

- 「 網絡安全常用術語解讀 」漏洞利用交換VEX詳解

- 「 網絡安全常用術語解讀 」軟件成分分析SCA詳解:從發展背景到技術原理再到業界常用檢測工具推薦

- 「 網絡安全常用術語解讀 」什么是0day、1day、nday漏洞

- 「 網絡安全常用術語解讀 」軟件物料清單SBOM詳解

- 「 網絡安全常用術語解讀 」殺鏈Kill Chain詳解

- 「 網絡安全常用術語解讀 」點擊劫持Clickjacking詳解

- 「 網絡安全常用術語解讀 」懸空標記注入詳解

- 「 網絡安全常用術語解讀 」內容安全策略CSP詳解

- 「 網絡安全常用術語解讀 」同源策略SOP詳解

- 「 網絡安全常用術語解讀 」靜態分析結果交換格式SARIF詳解

- 「 網絡安全常用術語解讀 」安全自動化協議SCAP詳解

- 「 網絡安全常用術語解讀 」通用平臺枚舉CPE詳解

- 「 網絡安全常用術語解讀 」通用缺陷枚舉CWE詳解

- 「 網絡安全常用術語解讀 」通用漏洞披露CVE詳解

- 「 網絡安全常用術語解讀 」通用配置枚舉CCE詳解

- 「 網絡安全常用術語解讀 」通用漏洞評分系統CVSS詳解

- 「 網絡安全常用術語解讀 」通用漏洞報告框架CVRF詳解

- 「 網絡安全常用術語解讀 」通用安全通告框架CSAF詳解

- 「 網絡安全常用術語解讀 」漏洞利用交換VEX詳解

- 「 網絡安全常用術語解讀 」軟件成分分析SCA詳解:從發展背景到技術原理再到業界常用檢測工具推薦

- 「 網絡安全常用術語解讀 」通用攻擊模式枚舉和分類CAPEC詳解

- 「 網絡安全常用術語解讀 」網絡攻擊者的戰術、技術和常識知識庫ATT&CK詳解

)

![[Java EE] 文件IO(一):文件概念與文件系統操作](http://pic.xiahunao.cn/[Java EE] 文件IO(一):文件概念與文件系統操作)

等級考試試卷(四級)2024年3月)

)

)