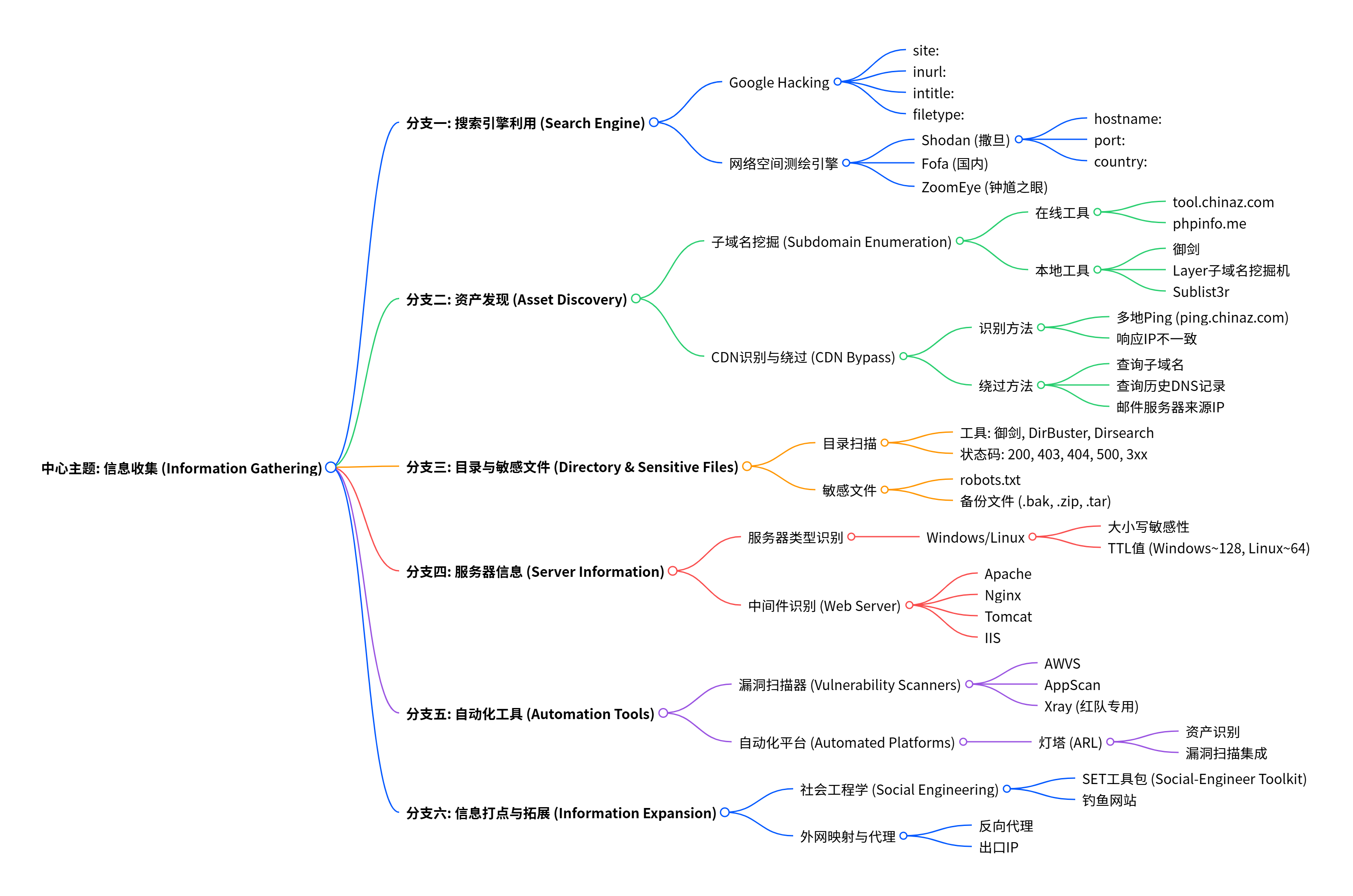

信息收集是滲透測試中最基礎且關鍵的一步,它直接影響后續漏洞發現和利用的成功率。本文將系統介紹信息收集的常用方法、工具和技巧,幫助你在實戰中高效定位目標弱點。

一、搜索引擎利用

1. Google Hacking

通過Google搜索語法快速定位敏感信息、后臺地址、配置文件等。常用語法:

-

site:example.com -

inurl:admin -

intitle:"login" -

filetype:pdf

2. 專用搜索引擎

-

Shodan:搜索聯網設備、服務、端口

-

語法:

hostname:、port:、country:

-

-

Fofa(國內版):類似Shodan,適合國內資產發現

-

ZoomEye(鐘馗之眼):重點針對Web組件和漏洞識別

二、子域名挖掘

子域名往往是突破口的來源,常用工具與方法:

-

在線工具:

-

tool.chinaz.com/subdomain

-

phpinfo.me/domain

-

-

本地工具:

-

Layer子域名挖掘機

-

Sublist3r

-

SubFinder

-

小技巧:通過

ping.chinaz.com多地ping檢測,判斷是否存在CDN。

三、CDN識別與繞過

CDN會隱藏真實IP,識別和繞過是信息收集的重點:

-

識別方法:

-

多地ping檢測響應IP是否一致

-

查看歷史DNS記錄(如SecurityTrails)

-

-

繞過方法:

-

查詢子域名(很多子域名未做CDN)

-

利用郵件服務器、SSH等非Web服務獲取IP

-

通過網站漏洞(如SSRF)獲取內網信息

-

四、目錄與敏感文件掃描

1. 目錄掃描工具

-

御劍:Windows環境下常用目錄爆破工具

-

DirBuster?/?Dirsearch:跨平臺目錄掃描工具

-

Robots.txt:查看禁止爬取的目錄,常包含敏感路徑

2. 常見敏感文件

-

robots.txt -

crossdomain.xml -

sitemap.xml -

備份文件(.bak, .zip, .tar.gz等)

五、服務器與中間件識別

1. 服務器類型判斷

-

Windows:不區分大小寫,TTL≈128

-

Linux:嚴格區分大小寫,TTL≈64

2. 中間件識別

-

Apache?/?Nginx:查看HTTP響應頭

-

Tomcat:常見于Java應用,默認頁面可識別

-

IIS:Windows服務器常用

六、漏洞掃描工具

自動化工具可快速發現常見漏洞:

-

AWVS:商業級Web漏洞掃描器

-

AppScan:IBM出品,適合企業級應用

-

Xray:紅隊常用,支持被動掃描與漏洞驗證

-

燈塔(ARL):自動化資產識別與漏洞掃描平臺

七、綜合信息收集平臺

推薦使用燈塔(ARL)進行自動化信息收集,支持:

-

域名發現

-

端口掃描

-

服務識別

-

漏洞掃描集成

八、信息打點與外網映射

-

信息打點:收集企業員工郵箱、社交賬號、公開項目等

-

外網出口:通過反向代理或NAT映射暴露內網服務

-

社會工程學:結合SET工具包進行釣魚攻擊模擬

![[BX]和loop指令,debug和masm匯編編譯器對指令的不同處理,循環,大小寄存器的包含關系,操作數據長度與寄存器的關系,段前綴](http://pic.xiahunao.cn/[BX]和loop指令,debug和masm匯編編譯器對指令的不同處理,循環,大小寄存器的包含關系,操作數據長度與寄存器的關系,段前綴)

:如何直接拉起騰訊/百度/高德地圖進行導航)

)

:Transformer在computer vision領域的應用(三))