信息安全概述

1.2 信息安全的脆弱性及常見安全攻擊

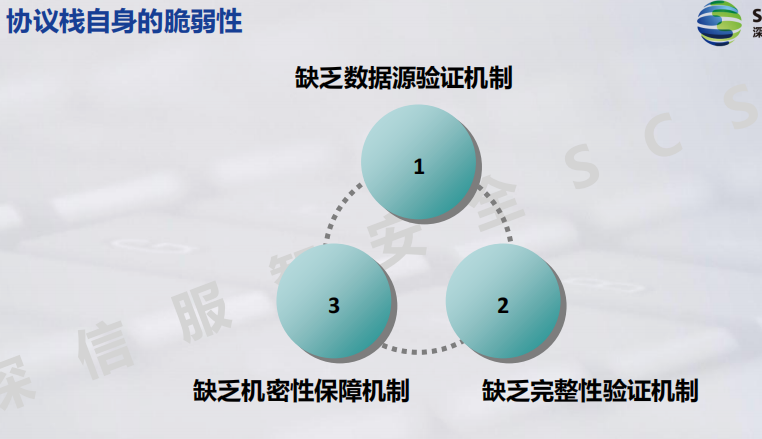

? 網絡環境的開放性

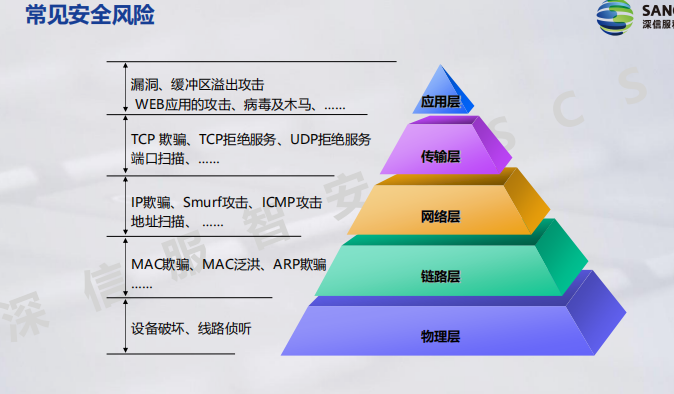

物理層--物理攻擊

? 物理設備破壞

? 指攻擊者直接破壞網絡的各種物理設施,比如服務器設施,或者網絡的傳輸通信設施等

? 設備破壞攻擊的目的主要是為了中斷網絡服務

? 物理設備竊聽

? 光纖監聽

? 紅外監聽

自然災害

? 常見場景:高溫、低溫、洪澇、龍卷風、暴雨、地震、海嘯、雷電等。

? 典型案例:

? 2010年澳大利亞的Datacom網絡中心,當時的大暴雨將Datacom主機代管中心的天花板沖毀,使得

服務器、存儲和網絡設備都遭損壞。

? 2008年3月19日,美國威斯康辛數據中心被火燒得一塌糊涂,該數據中心耗時十天才得以完全恢復

過來,足以說明該數據中心在當時并沒有完備的備份計劃。

? 2011年3月11日,日本遭受了9級大地震,在此次地震中,日本東京的IBM數據中心受損嚴重。

? 2016年,受臺灣地區附近海域地震影響,中國電信使用的FNAL海底光纜阻斷。

? 常見處理辦法:建設異地災備數據中心。

? 操作系統的脆弱性及常見攻擊

操作系統自身的漏洞

? 人為原因

? 在程序編寫過程中,為實現不可告人的目的,在程序代碼的隱藏處保留后門。

? 客觀原因

? 受編程人員的能力,經驗和當時安全技術所限,在程序中難免會有不足之處,輕則影響程

序效率,重則導致非授權用戶的權限提升。

? 硬件原因

? 由于硬件原因,使編程人員無法彌補硬件的漏洞,從而使硬件的問題通過軟件表現。

終端的脆弱性及常見攻擊

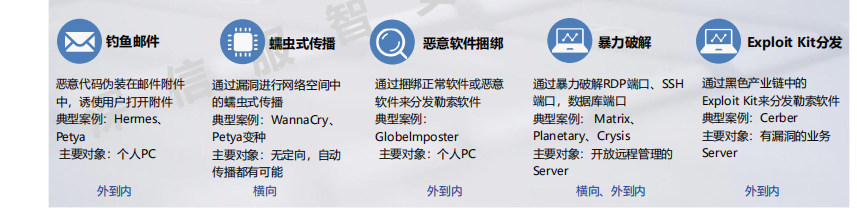

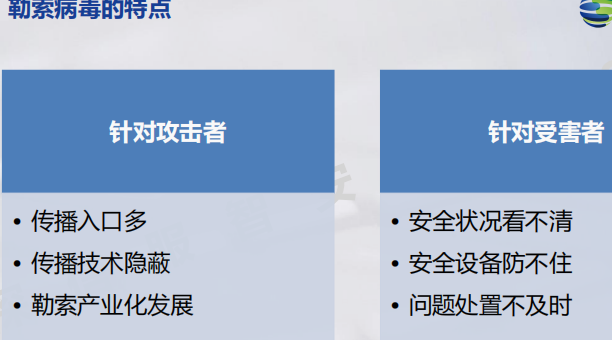

勒索病毒

? 定義:

? 一種惡意程序,可以感染設備、網絡與數據中心并使其癱瘓,

直至用戶支付贖金使系統解鎖。

? 特點:

? 調用加密算法庫、通過腳本文件進行Http請求、通過腳本

文件下載文件、讀取遠程服務器文件、通過wscript執行文

件、收集計算機信息、遍歷文件。

? 危害:

? 勒索病毒會將電腦中的各類文檔進行加密,讓用戶無法打開,

并彈窗限時勒索付款提示信息,如果用戶未在指定時間繳納

黑客要求的金額,被鎖文件將永遠無法恢復。

勒索病毒第一階段:鎖定設備,不加密數據

勒索病毒第二階段:加密數據,交付贖金后解密

勒索病毒第三階段:攻陷單點后,橫向擴散

勒索病毒第四階段:加密貨幣的出現改變勒索格局

勒索病毒第五階段:RaaS模式初見規模

挖礦病毒

? 定義:

? 一種惡意程序,可自動傳播,在未授權的情況下,

占用系統資源,為攻擊者謀利,使得受害者機器性

能明顯下降,影響正常使用。

? 特點:

? 占用CPU或GPU等計算資源、自動建立后門、創

建混淆進程、定期改變進程名與PID、掃描ssh文

件感染其他機器。

? 危害:占用系統資源、影響系統正常使用。特洛伊木馬

? 定義:

? 完整的木馬程序一般由兩個部份組成:服務器程序與

控制器程序。

? “中了木馬”就是指安裝了木馬的服務器程序,若你

的電腦被安裝了服務器程序,則擁有控制器程序的人

就可以通過網絡控制裝有服務器程序的電腦。

? 特點:

? 注

蠕蟲病毒

? 定義:

? 蠕蟲是一種可以自我復制的代碼,并且通過網絡傳播,

通常無需人為干預就能傳播。蠕蟲病毒入侵并完全控

制一臺計算機之后,就會把這臺機器作為宿主,進而

掃描并感染其他計算機。

? 特點:

? 不依賴宿主程序、利用漏洞主動攻擊、通過蠕蟲網絡

隱藏攻擊者的位置。

? 危害:拒絕服務、隱私信息丟失

宏病毒

? 定義:

? 宏病毒是一種寄存在文檔或模板的宏中的計算機病毒。

? 特點:

? 感染文檔、傳播速度極快、病毒制作周期短、多平臺

交叉感染

? 危害:

? 感染了宏病毒的文檔不能正常打印。

? 封閉或改變文件存儲路徑,將文件改名。

? 非法復制文件,封閉有關菜單,文件無法正常編輯。

? 調用系統命令,造成系統破壞。

流氓軟件/間諜軟件

? 定義:

? 流氓軟件是指在未明確提示用戶或未經用戶許可的情況下,在用戶計算機或其他終端上安裝運

行,侵害用戶合法權益的軟件,但不包含中國法律法規規定的計算機病毒。

? 間諜軟件是一種能夠在用戶不知情的情況下,在其電腦上安裝后門、收集用戶信息的軟件。它

能夠削弱用戶對其使用經驗、隱私和系統安全的物質控制能力。

? 特點:

? 強制安裝、難以卸載、瀏覽器劫持、廣告彈出、惡意收集用戶信息、惡意卸載、惡意捆綁、惡

意安裝等。

? 危害:

? 竊取隱私,影響用戶使用體驗。

僵尸網絡

? 定義:

? 采用一種或多種傳播手段,將大量主機感染僵尸程序,從而在控制者

和被感染主機之間所形成的一個可一對多控制的網絡。

? 僵尸程序:指實現惡意控制功能的程序代碼;

? 控制服務器:指控制和通信(C&C)的中心服務器

? 特點:

? 可控制的網絡,這個網絡并不是指物理意義上具有拓撲結構的網絡,

它具

? 有一定的分布性,隨著bot程序的不斷傳播而不斷有新位置的僵尸計

算機添加到這個網絡中來,可以一對多地執行相同的惡意行為。

? 危害:

? 拒絕服務攻擊;發送垃圾郵件;竊取秘密;濫用資源;僵尸網絡挖礦

? 其他常見攻擊

社工攻擊

? 原理:

? 社會工程攻擊,是一種利用"社會工程學" 來實施

的網絡攻擊行為。

? 在計算機科學中,社會工程學指的是通過與他人

的合法地交流,來使其心理受到影響,做出某些

動作或者是透露一些機密信息的方式。這通常被

認為是一種欺詐他人以收集信息、行騙和入侵計

算機系統的行為。

? 防御手段:

? 定期更換各種系統賬號密碼,使用高強度密碼等。

人為因素

? 無意的行為

? 工作失誤——如按錯按鈕;

? 經驗問題——不是每個人都能成為系統管理員,因此

并不了解貿然運行一個不知作用的程序時會怎么樣;

? 體制不健全——當好心把自己的賬號告訴朋友時,你

卻無法了解他會如何使用這一禮物;

? 惡意的行為

? 出于政治的、經濟的、商業的、或者個人的目的

? 病毒及破壞性程序、網絡黑客

? 在Internet上大量公開的攻擊手段和攻擊程序

防范措施

? 1.提升安全意識,定期對非IT人

員進行安全意識培訓和業務培訓;

? 2.設置足夠強的授權和信任方式,

完善最低權限訪問模式;

? 3.組織需要完善和落地管理措施,

保障安全管理制度是實際存在的;

? 4.善于利用已有的安全手段對核

心資產進行安全保護等

拖庫、洗庫、撞庫

跳板攻擊

? 原理:

? 攻擊者通常并不直接從自己的系統向目標發動攻擊,

而是先攻破若干中間系統,讓它們成為“跳板”,再通

過這些“跳板”完成攻擊行動。

? 跳板攻擊就是通過他人的計算機攻擊目標.通過跳板實

施攻擊。

? 防御手段:

? 安裝防火墻,控制流量進出。系統默認不使用超級管

理員用戶登錄,使用普通用戶登錄,且做好權限控制。

水坑攻擊

? 原理:

? 攻擊者首先通過猜測(或觀察)確定特定目標經常訪問

的網站,并入侵其中一個或多個網站,植入惡意軟件。

最后,達到感染目標的目的。

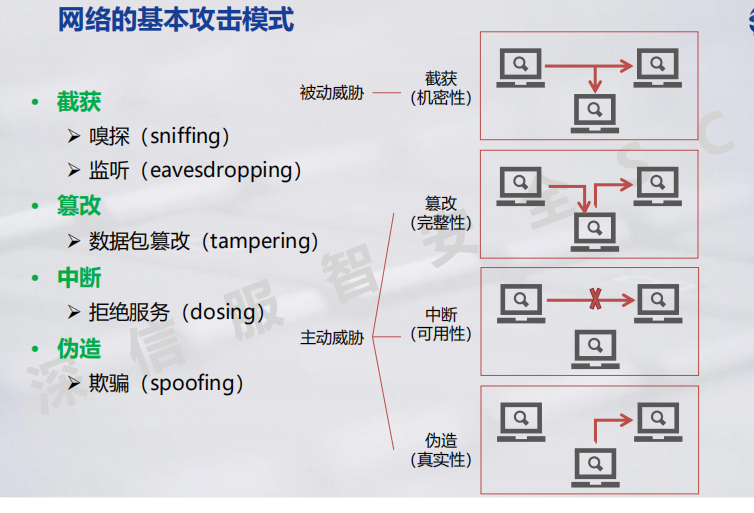

1.3 信息安全要素

信息安全的五要素

? 保密性—confidentiality

? 完整性—integrity

? 可用性—availability

? 可控性—controllability

? 不可否認性—Non-repudiation

保密性

? 保密性:確保信息不暴露給未授權的實體或進程。

? 目的:即使信息被竊聽或者截取,攻擊者也無法知曉信息的真實內容。可以對抗網絡攻

擊中的被動攻擊。

完整性

? 只有得到允許的人才能修改實體或進程,并且能夠判別出實體或進程是否已被修改。

完整性鑒別機制,保證只有得到允許的人才能修改數據 。可以防篡改。

可用性

? 得到授權的實體可獲得服務,攻擊者不能占用所有的資源而阻礙授權者的工作。用訪問

控制機制,阻止非授權用戶進入網絡。使靜態信息可見,動態信息可操作,防止業務突

然中斷。

可控性

? 可控性主要指對危害國家信息(包括利用加密的非法通信活動)的監視審計。控制授

權范圍內的信息流向及行為方式。使用授權機制,控制信息傳播范圍、內容,必要時

能恢復密鑰,實現對網絡資源及信息的可控性。

不可否認性

? 不可否認性:對出現的安全問題提供調查的依據和手段。使用審計、監控、防抵賴等

安全機制,使得攻擊者、破壞者、抵賴者“逃不脫",并進一步對網絡出現的安全問題

提供調查依據和手段,實現信息安全的可審查性。

)

:Dify 的實時流式處理(高級篇))

)

)