前言

講到滲透,我們不可避免會遇到有waf攔截咱們的攻擊許多朋友在滲透測試中因為遇到WAF而束手無策,實際上所謂的BYPASS WAF實際上是去尋找位于WAF設備之后處理應用層數據包的硬件/軟件的特性。利用特性構造WAF不能命中,但是在應用程序能夠執行成功的載荷,繞過防護。

而其中:那些特性就像是一個個特定的場景一樣,一些是已經被研究人員發現的,一些是還沒被發現,等待被研究人員發現的。當我們的程序滿足了這一個個的場景,倘若WAF沒有考慮到這些場景,我們就可以利用這些特性bypass掉WAF了。

1. 關于雷池

長亭雷池(SafeLine)?下一代Web應用防火墻就是典型的以算法的革新重構了WAF類產品的能力。長亭科技自成立起便深 入探索Web安全防護的新思路,創新性提出以“智能語義分析算法”解決Web攻擊 識別問題,給WAF內置“智能大腦”,使其具備自主識別攻擊行為的能力,同時結合 學習模型,不斷增強和完善“大腦”的分析能力,不依賴傳統的規則庫即可滿足用戶 日常安全防護需求。?

超高star?

核心功能

→防護 Web 攻擊 →防爬蟲, 防掃描 →前端代碼動態加密 →基于源 IP 的訪問速率限制 →HTTP 訪問控制。

如何部署長亭雷池(SafeLine)

安裝雷池前請確保你的系統環境符合以下要求

CPU 指令架構:x86_64, arm64

CPU 指令架構:x86_64 架構必須支持 ssse3, 推薦支持 avx2指令集

軟件依賴:Docker 20.10.14 版本以上

軟件依賴:Docker Compose 2.0.0 版本以上

最低資源需求:1 核 CPU / 1 GB 內存 / 5 GB 磁盤```可以根據以下命令來查看相關信息

cat /proc/cpuinfo| grep "processor" ? ? ? ? # 查看 CPU 信息

lscpu | grep ssse3 ? ? ? ? ? ? ? ? ? ? ? ? ?# 確認 CPU 是否支持 ssse3 指令集

lscpu | grep avx2 ? ? ? ? ? ? ? ? ? ? ? ? ?# 確認 CPU 是否支持 avx2 指令集

docker version ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?# 查看 Docker 版本

docker compose version ? ? ? ? ? ? ? ? ? ? ?# 查看 Docker Compose 版本

docker-compose version ? ? ? ? ? ? ? ? ? ? ?# 查看老版本 docker-compose 版本

free -h ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? # 查看內存信息

df -h ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? # 查看磁盤信息

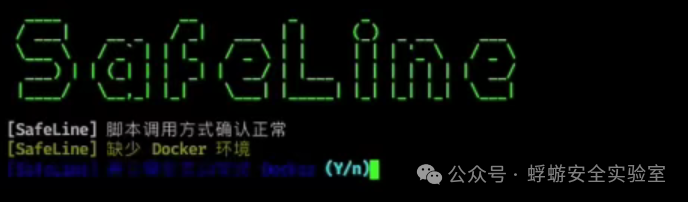

如果服務器只是缺少Docker之類的環境,那可以直接運行此命令進行一鍵安裝:bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"環境等相關確認無誤后即可開始安裝下載如下圖:

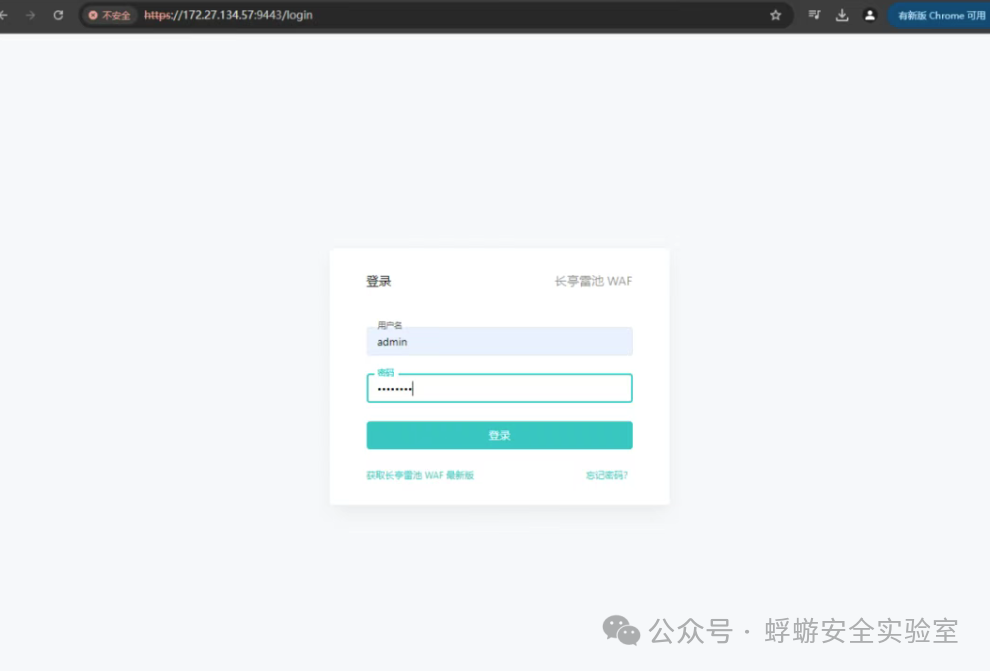

其中雷池的雷池默認登錄方式:https://192.168.1.1 各位師傅可以根據自己的vps進行登錄配置

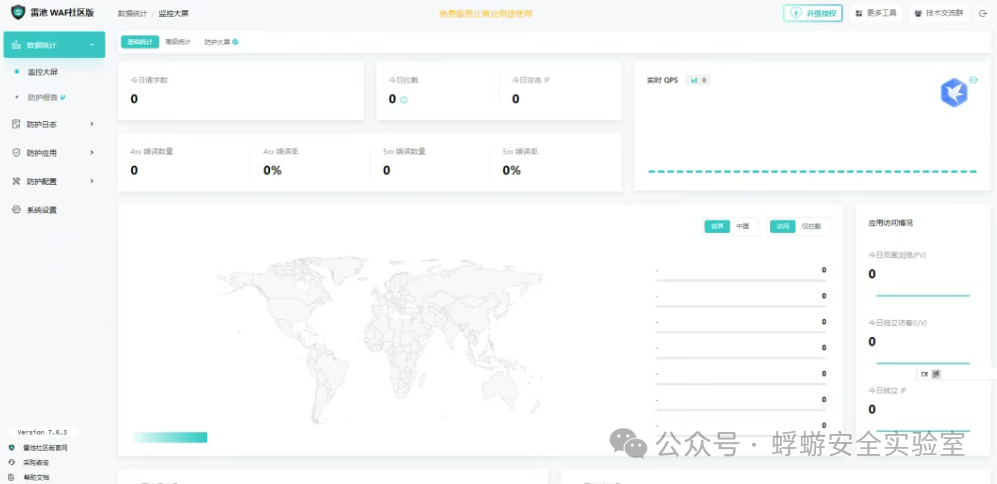

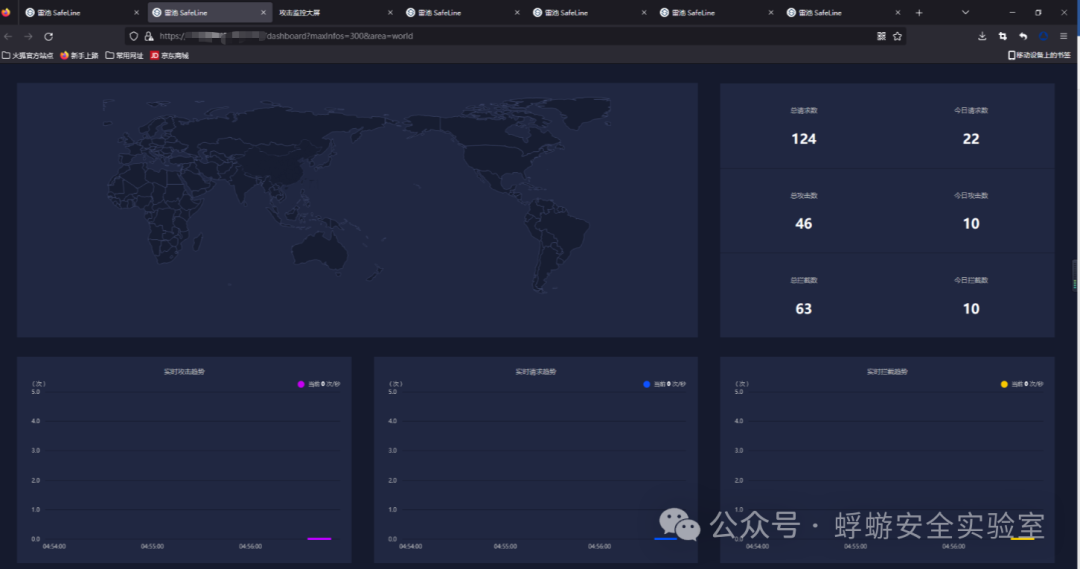

登錄成功后的界面如下,可以看到給人的第一印象就是非常的整潔好看。

使用雷池

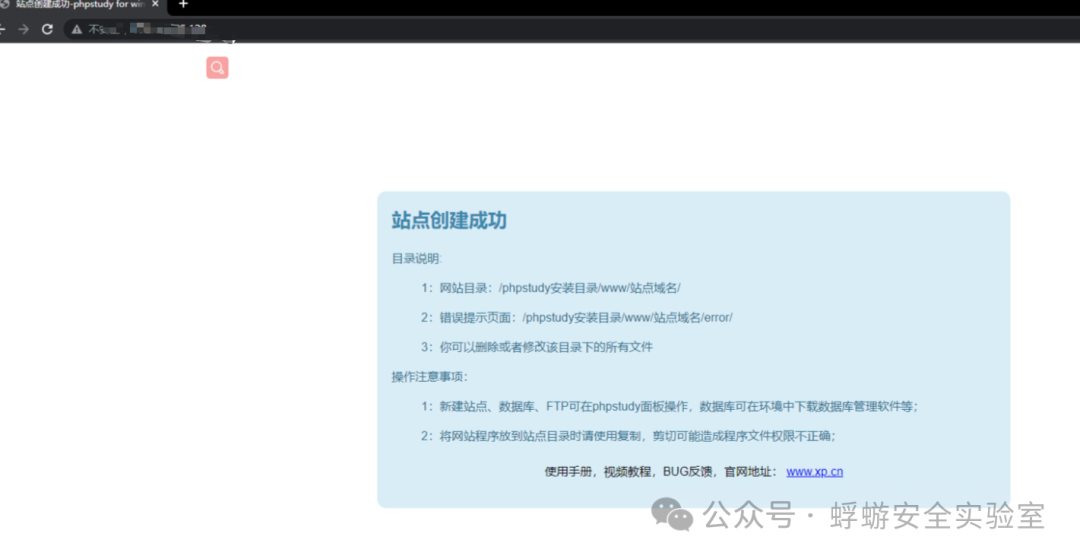

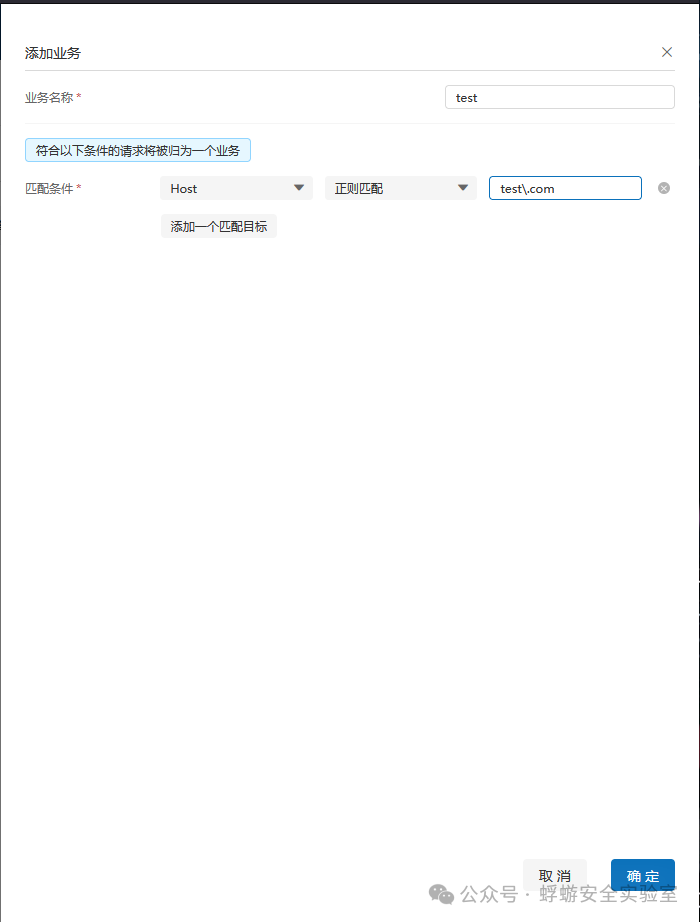

網站防護/防護站點管理 ?中添加站點,綁定域名,默認可以配置,表示只要是送到業務IP監聽端口的流量,就會命中這個站點策略,如果不配置,如圖中配置www.site.com,那么其他域名Host的流量將會走默認策略防護

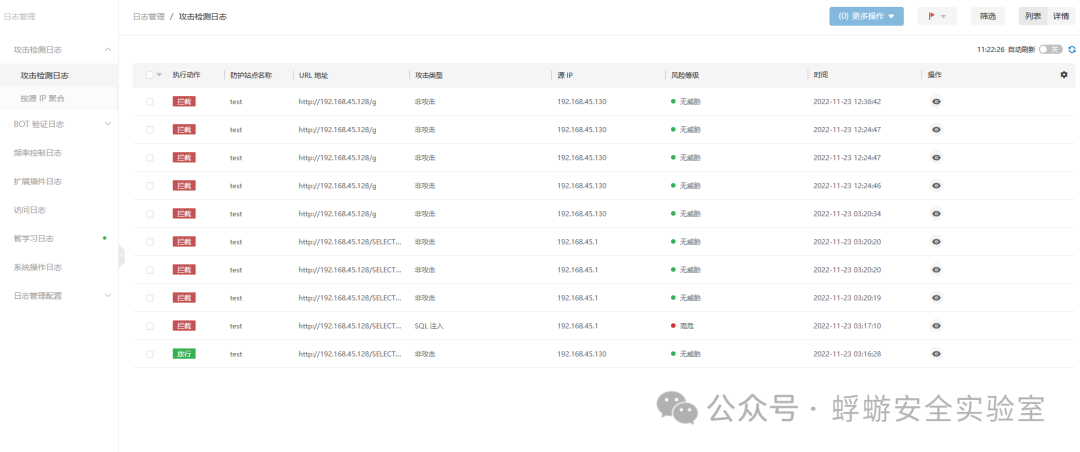

我們這里使用觀察模式來測試雷池的防護能力

可以看到配置中對于常見漏洞以及對于waf需要攔截的場景都有相關的配置。

站點配置成功。嘗試使用http://xxx.xxx.com/?id=1 or 1=1 進行sql注入嘗試(具體網址根據各位的ips或正確的網頁ip)

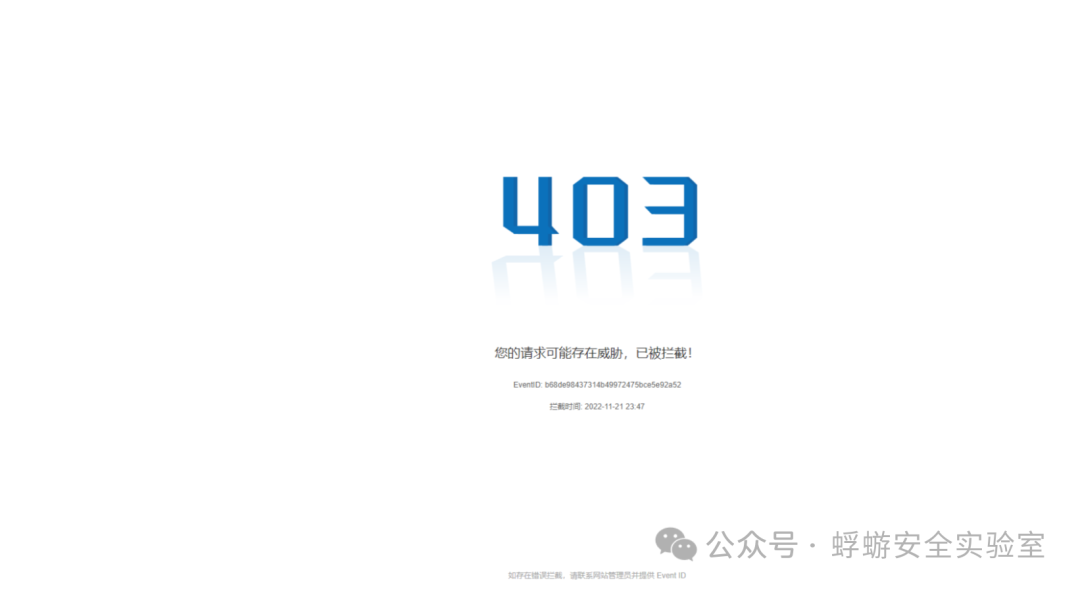

可以看到攻擊行為被攔截

接下來介紹一下雷池(SafeLine)的幾大特色功能點

BOT 防護

首先還是進行bot防護設置,將需防護生效的地址如下填寫即可。

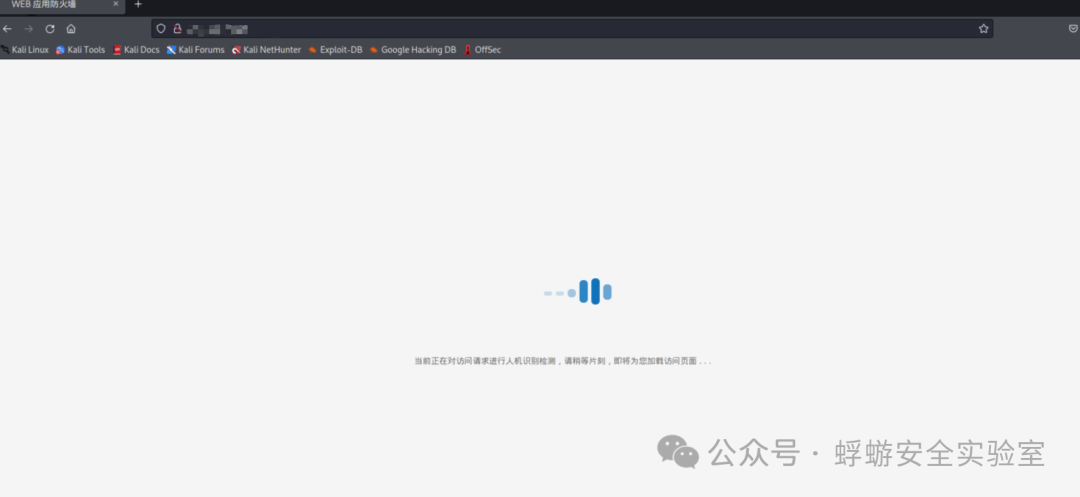

激活后如圖顯示

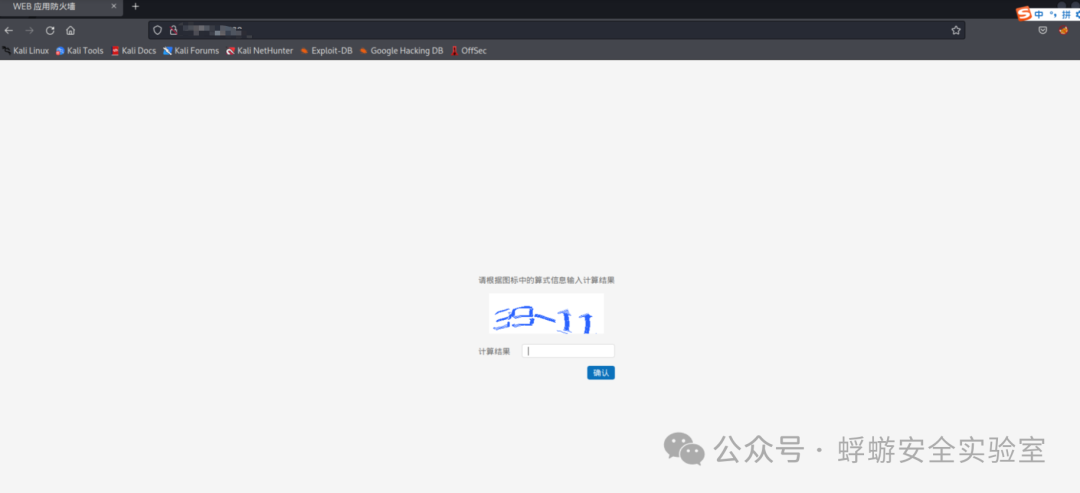

進行是否bot驗證

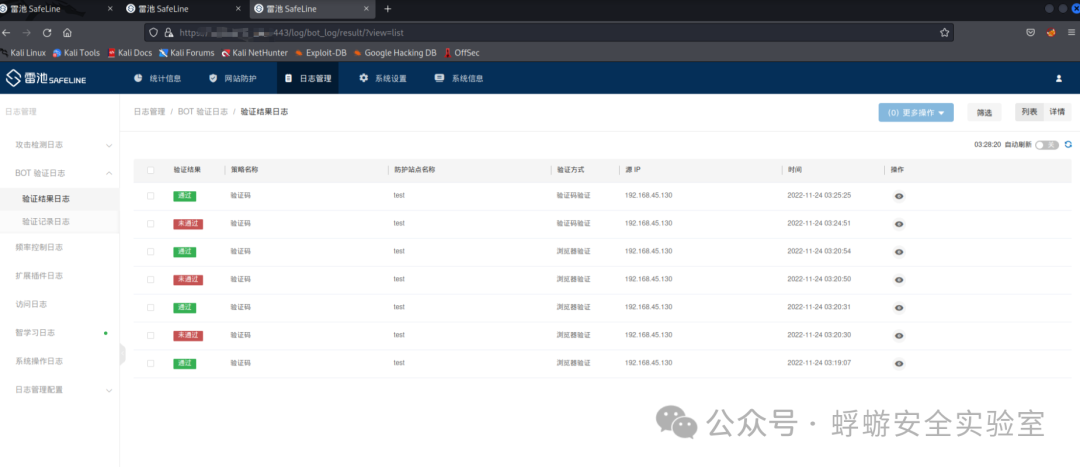

認證的相關日志我們也能在設備中進行查看

訪問控制頻率

測試步驟:1、登錄設備管理頁面,進入網站防護-防護站點管理,點擊添加一個站點test; 2、進入網站防護-訪問頻率控制-訪問頻率限制規則,點擊添加規則,規則名稱aaa,要限制的IP列表為1.1.1.1,其他配置默認有效,查看添加是否成功; 3、在client上訪問站點(用戶IP 1.1.1.1),查看是否訪問成功; 4、在client上訪問站點(用戶IP 1.1.1.2),查看是否訪問成功;

可以看到能夠成功訪問日志也產生了,但實際頁面遭到了攔截。

結合一下上邊操作簡單測試檢驗一下攔截效果

在攻擊大屏中也能看到非常詳細的攻擊聚合,非常的直觀。

智學習功能

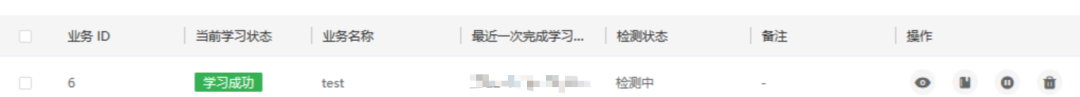

1、登錄設備管理頁面,進入網站防護-防護站點管理,點擊添加一個站點test; 2、進入智學習站點詳情添加業務,匹配目標Host正則匹配test.com、輸入業務名稱。

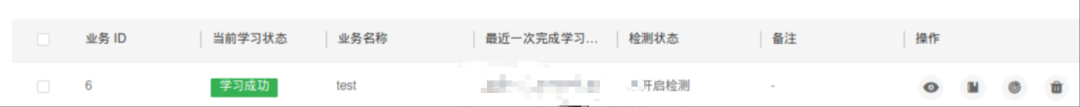

這個時候為成功添加,狀態未學習。 那么我們如何開啟模型學習?首先,登錄設備管理頁面,進入網站防護-防護站點管理,點擊添加一個站點test; 再進入智學習站點詳情業務建模頁;選擇未學習、學習失敗、學習成功模型更多操作-開始學習

我們可以學習配置頁編輯學習配置,例如學習天數1天、學習時間段00:00-當前時間+1分、樣本量:10、樣本來源IP數:1;

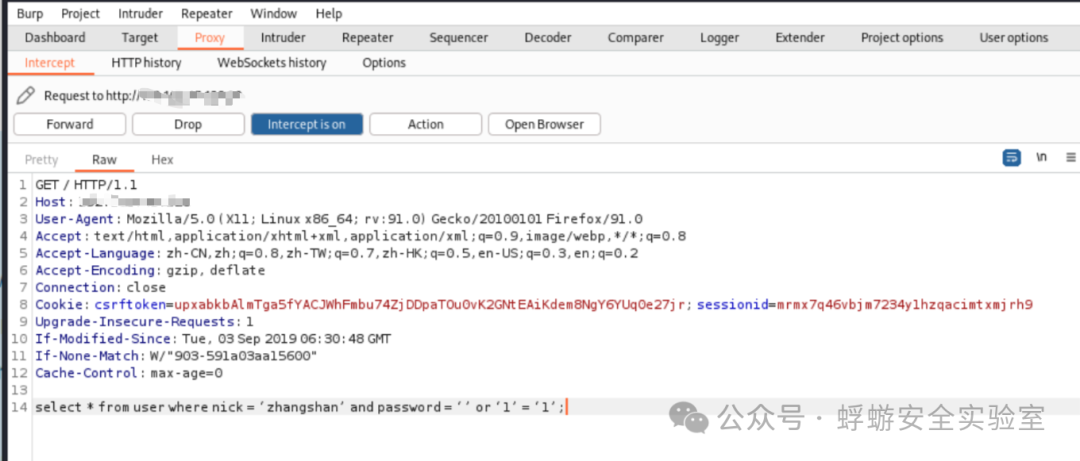

可以看到學習成功,我們再實際嘗試進行真實攻擊讓攻擊行為使站點自動學習,bp啟動!

可以看到攻擊的行為已經在站點的智學習中了。下邊進行類似的攻擊看看成效。

可以看到系統能夠自動根據智學習內容自動匹配相關的告警去做出判斷,大大減少了我們日常中對告警的人工研判,直接就可對著結果進行封禁操作,是不是工作起來就so easy?

文末總結end

正如雷池官網的宣傳:SafeLine - 雷池 - 不讓黑客越過半步 。憑借其智能威脅檢測、高效攻擊攔截以及靈活易用的特性無論是應對常見的網絡攻擊,還是防御新型威脅,雷池WAF都能以低運維成本實現高性能防護,助力企業輕松應對安全挑戰。

)

:區塊鏈世界的計算引擎)