{

“title”: “Akamai Bot Manager智能防護體系解析:邊緣計算與AI驅動的反爬蟲技術”,

“tags”: “Akamai,Bot Manager,邊緣計算,反爬蟲,CDN安全,機器學習,威脅檢測,網絡安全”,

“description”: “深度剖析Akamai Bot Manager的邊緣計算架構、機器學習檢測引擎、實時威脅響應機制,為企業級反爬蟲防護提供全面的技術洞察和實施策略。”,

“author”: “技術專家”,

“date”: “2025-01-11”,

“category”: “網絡安全”,

“keywords”: “Akamai,邊緣計算,反爬蟲,CDN,機器學習,威脅檢測”,

“content”: "# Akamai Bot Manager智能防護體系解析:邊緣計算與AI驅動的反爬蟲技術

技術概述

Akamai Bot Manager作為全球領先的邊緣安全解決方案,依托Akamai龐大的CDN網絡,在全球130多個國家的4000+邊緣服務器上提供實時威脅檢測和防護服務。其獨特的邊緣計算架構使得安全檢測能夠在距離用戶最近的節點執行,顯著降低延遲的同時提供強大的防護能力。

核心技術優勢

- 全球邊緣部署:基于Akamai Intelligent Edge Platform的分布式防護

- 實時威脅情報:整合全球流量數據的機器學習威脅識別

- 零延遲檢測:邊緣節點本地化的安全決策機制

- 企業級防護:支持大規模高并發場景的商業化解決方案

邊緣計算架構分析

1. 分布式安全決策引擎

Akamai Bot Manager在每個邊緣節點部署獨立的安全決策引擎,實現本地化威脅檢測:

# Akamai邊緣安全決策引擎模擬

import asyncio

import hashlib

from datetime import datetimeclass EdgeSecurityEngine:def __init__(self, node_id, geo_location):self.node_id = node_idself.geo_location = geo_locationself.threat_models = {}self.local_cache = {}self.global_reputation = {}async def process_request(self, request):"""邊緣節點處理請求"""# 快速本地檢測local_decision = await self.local_threat_detection(request)if local_decision['action'] != 'ANALYZE':return local_decision# 深度分析advanced_analysis = await self.advanced_threat_analysis(request)# 全局威脅情報查詢reputation_check = await self.query_global_reputation(request)# 綜合決策return self.make_final_decision([local_decision, advanced_analysis, reputation_check])async def local_threat_detection(self, request):"""本地威脅檢測"""risk_score = 0# IP聲譽檢查if request.client_ip in self.local_cache.get('blocked_ips', set()):return {'action': 'BLOCK', 'reason': 'IP_REPUTATION', 'confidence': 0.95}# 請求頻率檢查request_rate = self.calculate_request_rate(request.client_ip)if request_rate > 100: # 每秒超過100請求risk_score += 0.6# User-Agent異常檢查ua_anomaly = self.detect_ua_anomaly(request.user_agent)risk_score += ua_anomaly * 0.3# TLS指紋檢查tls_risk = self.analyze_tls_fingerprint(request.tls_fingerprint)risk_score += tls_risk * 0.4if risk_score > 0.8:return {'action': 'BLOCK', 'reason': 'HIGH_RISK', 'confidence': risk_score}elif risk_score > 0.5:return {'action': 'CHALLENGE', 'reason': 'MEDIUM_RISK', 'confidence': risk_score}else:return {'action': 'ANALYZE', 'reason': 'DEEP_CHECK', 'confidence': risk_score}

2. 全球威脅情報網絡

Akamai通過分析全球每日數萬億次請求,構建實時威脅情報數據庫:

# 全球威脅情報系統

import redis

import json

from collections import defaultdictclass GlobalThreatIntelligence:def __init__(self):self.redis_client = redis.Redis(host='threat-intel.akamai.com', port=6379)self.threat_categories = {'credential_stuffing': 0.9,'web_scraping': 0.7,'ddos_amplification': 0.95,'api_abuse': 0.6,'account_takeover': 0.85}async def update_threat_intelligence(self, global_data):"""更新全球威脅情報"""threat_stats = defaultdict(int)for edge_node in global_data:for threat_type, count in edge_node['detected_threats'].items():threat_stats[threat_type] += count# 更新威脅趨勢await self.update_threat_trends(threat_stats)# 同步到所有邊緣節點await self.sync_to_edge_nodes(threat_stats)async def query_ip_reputation(self, ip_address):"""查詢IP聲譽"""cache_key = f"ip_reputation:{ip_address}"cached_result = self.redis_client.get(cache_key)if cached_result:return json.loads(cached_result)# 實時分析IP行為reputation_data = await self.analyze_ip_behavior(ip_address)# 緩存結果self.redis_client.setex(cache_key, 300, json.dumps(reputation_data))return reputation_dataasync def analyze_ip_behavior(self, ip_address):"""分析IP行為模式"""behavior_metrics = {'request_frequency': await self.get_request_frequency(ip_address),'geographic_dispersion': await self.analyze_geo_dispersion(ip_address),'protocol_compliance': await self.check_protocol_compliance(ip_address),'session_behavior': await self.analyze_session_patterns(ip_address)}# 計算綜合威脅分數threat_score = sum(behavior_metrics.values()) / len(behavior_metrics)return {'ip_address': ip_address,'threat_score': threat_score,'risk_category': self.classify_risk(threat_score),'behavior_metrics': behavior_metrics,'last_updated': datetime.now().isoformat()}

多層檢測機制

1. JavaScript挑戰驗證

Akamai Bot Manager使用動態JavaScript挑戰來區分真實瀏覽器和自動化工具:

// Akamai JavaScript挑戰生成

class AkamaiJSChallenge {constructor() {this.challengeId = this.generateChallengeId();this.startTime = Date.now();}generateChallengeId() {const timestamp = Date.now();const randomBytes = new Uint8Array(16);crypto.getRandomValues(randomBytes);return btoa(timestamp + Array.from(randomBytes).join(''));}createDynamicChallenge() {const challenges = [this.domManipulationChallenge(),this.webglContextChallenge(),this.canvasRenderingChallenge(),this.mousemovementChallenge()];return {challengeId: this.challengeId,challenges: challenges,timeout: 30000};}domManipulationChallenge() {return {type: 'dom_manipulation',task: () => {// 創建隱藏元素并獲取計算樣式const testElement = document.createElement('div');testElement.style.cssText = 'opacity:0;position:absolute;top:-9999px;';testElement.innerHTML = '測試內容';document.body.appendChild(testElement);const computedStyle = window.getComputedStyle(testElement);const result = computedStyle.opacity + computedStyle.position;document.body.removeChild(testElement);return btoa(result);}};}webglContextChallenge() {return {type: 'webgl_context',task: () => {const canvas = document.createElement('canvas');const gl = canvas.getContext('webgl') || canvas.getContext('experimental-webgl');if (!gl) return 'NO_WEBGL';const renderer = gl.getParameter(gl.RENDERER);const vendor = gl.getParameter(gl.VENDOR);return btoa(renderer + vendor);}};}async executeChallenges() {const results = [];const challenges = this.createDynamicChallenge();for (const challenge of challenges.challenges) {try {const result = await challenge.task();results.push({type: challenge.type,result: result,timestamp: Date.now()});} catch (error) {results.push({type: challenge.type,error: error.message,timestamp: Date.now()});}}return this.submitChallengeResults(results);}

}

2. 行為生物識別技術

Akamai采用先進的行為生物識別技術,分析用戶的鼠標移動、鍵盤輸入、觸摸模式等行為特征:

# 行為生物識別分析

import numpy as np

from scipy import signal

from sklearn.cluster import DBSCANclass BehaviorBiometricsAnalyzer:def __init__(self):self.mouse_patterns = []self.keyboard_patterns = []self.touch_patterns = []def analyze_mouse_dynamics(self, mouse_events):"""分析鼠標動力學特征"""if len(mouse_events) < 10:return {'confidence': 0, 'is_human': False}# 提取運動特征velocities = self.calculate_velocities(mouse_events)accelerations = self.calculate_accelerations(velocities)# 分析移動軌跡的復雜性trajectory_complexity = self.analyze_trajectory_complexity(mouse_events)# 檢測人類特有的微顫動tremor_analysis = self.analyze_tremor_patterns(mouse_events)# 計算人類行為可能性human_likelihood = self.calculate_human_likelihood({'velocity_variance': np.var(velocities),'acceleration_distribution': self.analyze_distribution(accelerations),'trajectory_complexity': trajectory_complexity,'tremor_score': tremor_analysis})return {'confidence': human_likelihood,'is_human': human_likelihood > 0.7,'features': {'velocity_stats': np.mean(velocities),'trajectory_entropy': trajectory_complexity,'tremor_presence': tremor_analysis > 0.3}}def calculate_velocities(self, mouse_events):"""計算鼠標移動速度"""velocities = []for i in range(1, len(mouse_events)):dx = mouse_events[i]['x'] - mouse_events[i-1]['x']dy = mouse_events[i]['y'] - mouse_events[i-1]['y']dt = mouse_events[i]['timestamp'] - mouse_events[i-1]['timestamp']if dt > 0:velocity = np.sqrt(dx**2 + dy**2) / dtvelocities.append(velocity)return np.array(velocities)def analyze_keyboard_dynamics(self, keyboard_events):"""分析鍵盤輸入動力學"""if len(keyboard_events) < 5:return {'confidence': 0, 'is_human': False}# 計算按鍵間隔時間inter_key_intervals = []dwell_times = []for i in range(1, len(keyboard_events)):if keyboard_events[i]['type'] == 'keydown':interval = keyboard_events[i]['timestamp'] - keyboard_events[i-1]['timestamp']inter_key_intervals.append(interval)if (keyboard_events[i]['type'] == 'keyup' and keyboard_events[i-1]['type'] == 'keydown' andkeyboard_events[i]['key'] == keyboard_events[i-1]['key']):dwell_time = keyboard_events[i]['timestamp'] - keyboard_events[i-1]['timestamp']dwell_times.append(dwell_time)# 分析打字節奏模式rhythm_analysis = self.analyze_typing_rhythm(inter_key_intervals)# 檢測人類打字特征human_score = self.calculate_typing_human_score({'interval_variance': np.var(inter_key_intervals),'dwell_consistency': np.std(dwell_times),'rhythm_pattern': rhythm_analysis})return {'confidence': human_score,'is_human': human_score > 0.65,'typing_speed': len(keyboard_events) / (keyboard_events[-1]['timestamp'] - keyboard_events[0]['timestamp']) * 1000}

機器學習威脅識別

1. 實時異常檢測引擎

Akamai使用先進的機器學習算法進行實時威脅檢測:

# 實時異常檢測系統

from tensorflow import keras

import pandas as pd

from sklearn.preprocessing import StandardScalerclass RealTimeAnomalyDetector:def __init__(self):self.autoencoder = self.build_autoencoder()self.scaler = StandardScaler()self.threshold = 0.02def build_autoencoder(self):"""構建自編碼器異常檢測模型"""input_dim = 50 # 特征維度input_layer = keras.layers.Input(shape=(input_dim,))encoded = keras.layers.Dense(32, activation='relu')(input_layer)encoded = keras.layers.Dense(16, activation='relu')(encoded)encoded = keras.layers.Dense(8, activation='relu')(encoded)decoded = keras.layers.Dense(16, activation='relu')(encoded)decoded = keras.layers.Dense(32, activation='relu')(decoded)output_layer = keras.layers.Dense(input_dim, activation='sigmoid')(decoded)autoencoder = keras.Model(input_layer, output_layer)autoencoder.compile(optimizer='adam', loss='mse')return autoencoderdef extract_request_features(self, request):"""提取請求特征向量"""features = []# 基礎請求特征features.extend([len(request.get('user_agent', '')),len(request.get('referer', '')),request.get('content_length', 0),len(request.get('headers', {}))])# 行為特征behavior_data = request.get('behavior', {})features.extend([behavior_data.get('mouse_movements', 0),behavior_data.get('keyboard_events', 0),behavior_data.get('scroll_events', 0),behavior_data.get('click_events', 0)])# 時間特征features.extend([request.get('session_duration', 0),request.get('page_load_time', 0),request.get('request_interval', 0)])# TLS特征tls_features = request.get('tls', {})features.extend([len(tls_features.get('cipher_suites', [])),len(tls_features.get('extensions', [])),tls_features.get('version', 0)])# 補充特征到50維while len(features) < 50:features.append(0)return np.array(features[:50])def detect_anomaly(self, request):"""檢測請求異常"""features = self.extract_request_features(request)features_scaled = self.scaler.transform([features])# 通過自編碼器重構reconstructed = self.autoencoder.predict(features_scaled)# 計算重構誤差mse = np.mean(np.power(features_scaled - reconstructed, 2))is_anomaly = mse > self.thresholdconfidence = min(1.0, mse / self.threshold)return {'is_anomaly': is_anomaly,'anomaly_score': mse,'confidence': confidence,'features_analyzed': len(features)}

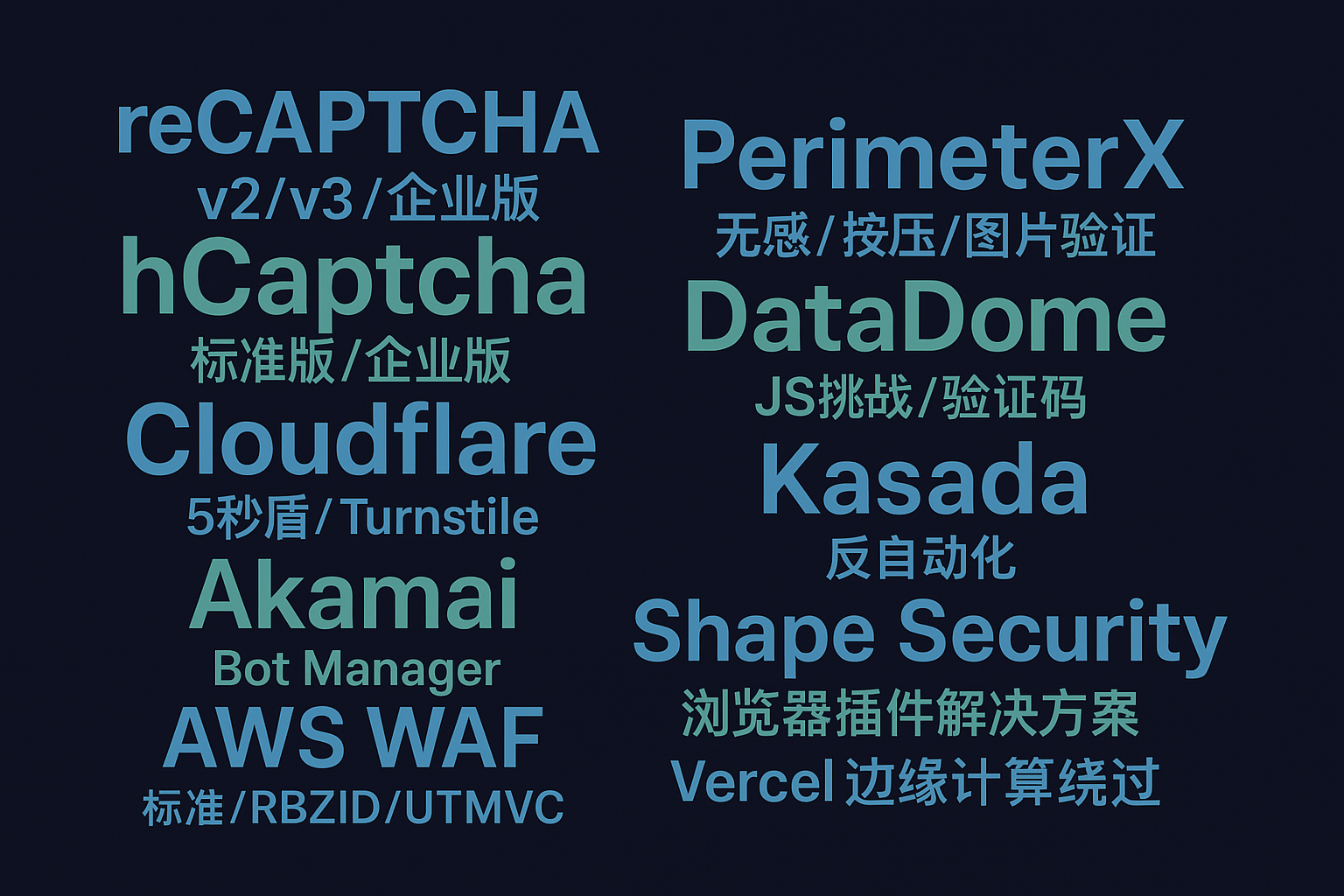

專業的WAF防護繞過需要深入理解各種防護機制的技術原理。Cloudflare 5秒盾專業繞過 - WAF防護一站式解決方案提供了針對多種WAF系統的專業繞過服務,通過智能分析和自動化技術,能夠有效應對Akamai等高級防護系統。

實時響應與緩解策略

1. 動態限流算法

# 動態限流系統

import time

from collections import defaultdictclass DynamicRateLimiting:def __init__(self):self.client_buckets = defaultdict(lambda: {'tokens': 100, 'last_refill': time.time()})self.global_buckets = defaultdict(lambda: {'tokens': 10000, 'last_refill': time.time()})self.adaptive_limits = {}def check_rate_limit(self, client_id, endpoint, risk_score=0.0):"""檢查速率限制"""current_time = time.time()# 獲取客戶端令牌桶client_bucket = self.client_buckets[client_id]# 基于風險分數調整限制base_limit = 100adjusted_limit = max(10, base_limit * (1 - risk_score))# 令牌桶填充time_passed = current_time - client_bucket['last_refill']tokens_to_add = int(time_passed * (adjusted_limit / 60)) # 每分鐘填充client_bucket['tokens'] = min(adjusted_limit, client_bucket['tokens'] + tokens_to_add)client_bucket['last_refill'] = current_time# 檢查是否有可用令牌if client_bucket['tokens'] > 0:client_bucket['tokens'] -= 1return {'allowed': True,'remaining_tokens': client_bucket['tokens'],'reset_time': current_time + 60}else:return {'allowed': False,'retry_after': 60,'reason': 'RATE_LIMITED'}def adaptive_limit_adjustment(self, global_traffic_stats):"""自適應限制調整"""for endpoint, stats in global_traffic_stats.items():current_rps = stats.get('requests_per_second', 0)error_rate = stats.get('error_rate', 0)# 根據錯誤率調整限制if error_rate > 0.1: # 錯誤率超過10%self.adaptive_limits[endpoint] = 0.5 # 降低50%限制elif error_rate < 0.01: # 錯誤率低于1%self.adaptive_limits[endpoint] = min(2.0, self.adaptive_limits.get(endpoint, 1.0) * 1.1)

2. 智能緩存策略

# 智能緩存防護

class IntelligentCacheProtection:def __init__(self):self.cache_rules = {}self.threat_cache = {}self.legitimate_cache = {}def determine_cache_strategy(self, request, threat_analysis):"""確定緩存策略"""if threat_analysis['risk_score'] > 0.8:# 高風險請求,緩存阻斷響應return {'cache_type': 'threat_response','ttl': 3600, # 1小時'response': self.generate_block_response()}elif threat_analysis['risk_score'] < 0.2:# 低風險請求,正常緩存return {'cache_type': 'normal','ttl': 300, # 5分鐘'bypass_protection': True}else:# 中等風險,不緩存,每次檢測return {'cache_type': 'no_cache','force_validation': True}

防護策略建議

1. 分層防護配置

# Akamai Bot Manager配置示例

bot_manager_config:detection_modes:- javascript_challenge- behavior_analysis- reputation_check- ml_anomaly_detectionresponse_actions:block:threshold: 0.9duration: 3600challenge:threshold: 0.6type: javascripttimeout: 30monitor:threshold: 0.3log_level: INFOcustom_rules:- name: "API_Protection"path: "/api/*"rate_limit: 100/minuterequire_authentication: true- name: "Login_Protection"path: "/login"enhanced_detection: truechallenge_always: true

2. 監控與告警

# 威脅監控系統

class ThreatMonitoring:def __init__(self, alert_webhook):self.alert_webhook = alert_webhookself.threat_thresholds = {'requests_per_second': 1000,'blocked_percentage': 0.1,'new_attack_patterns': 5}async def monitor_threats(self, time_window=60):"""監控威脅趨勢"""current_metrics = await self.collect_metrics(time_window)alerts = []for metric, threshold in self.threat_thresholds.items():if current_metrics.get(metric, 0) > threshold:alerts.append({'type': 'THRESHOLD_EXCEEDED','metric': metric,'current_value': current_metrics[metric],'threshold': threshold,'timestamp': datetime.now().isoformat()})if alerts:await self.send_alerts(alerts)return current_metrics

技術發展趨勢

Akamai Bot Manager正在向更加智能化和自動化的方向發展:

1. 零信任安全模型

未來將采用零信任架構,對每個請求都進行全面的安全評估,不再基于傳統的網絡邊界概念。

2. 量子安全加密

隨著量子計算技術的發展,Akamai正在研發抗量子攻擊的加密算法,確保長期安全性。

3. 邊緣AI計算

在邊緣節點部署更強大的AI模型,實現毫秒級的威脅檢測和響應。

邊緣計算驅動的智能安全防護 - 為全球企業提供可靠保障

結語

Akamai Bot Manager通過其獨特的邊緣計算架構和AI驅動的威脅檢測技術,為企業提供了強大的反爬蟲和安全防護能力。其全球分布式的部署模式不僅保證了高性能,更實現了近乎實時的威脅響應。對于企業級應用而言,理解和正確配置這些高級安全功能,是構建現代化安全防護體系的關鍵。隨著威脅環境的不斷演變,Akamai也在持續創新,為網絡安全領域帶來更多突破性的技術解決方案。

關鍵詞標簽: Akamai Bot Manager, 邊緣計算, CDN安全, 反爬蟲, 機器學習, 威脅檢測, 行為分析, 實時防護, 企業安全, 智能緩存",

)