漏洞介紹:

在網絡攻防實戰中,常會遇到各種前端限制,繞過限制的方法大多是改包或者修改前端代碼來實現的。

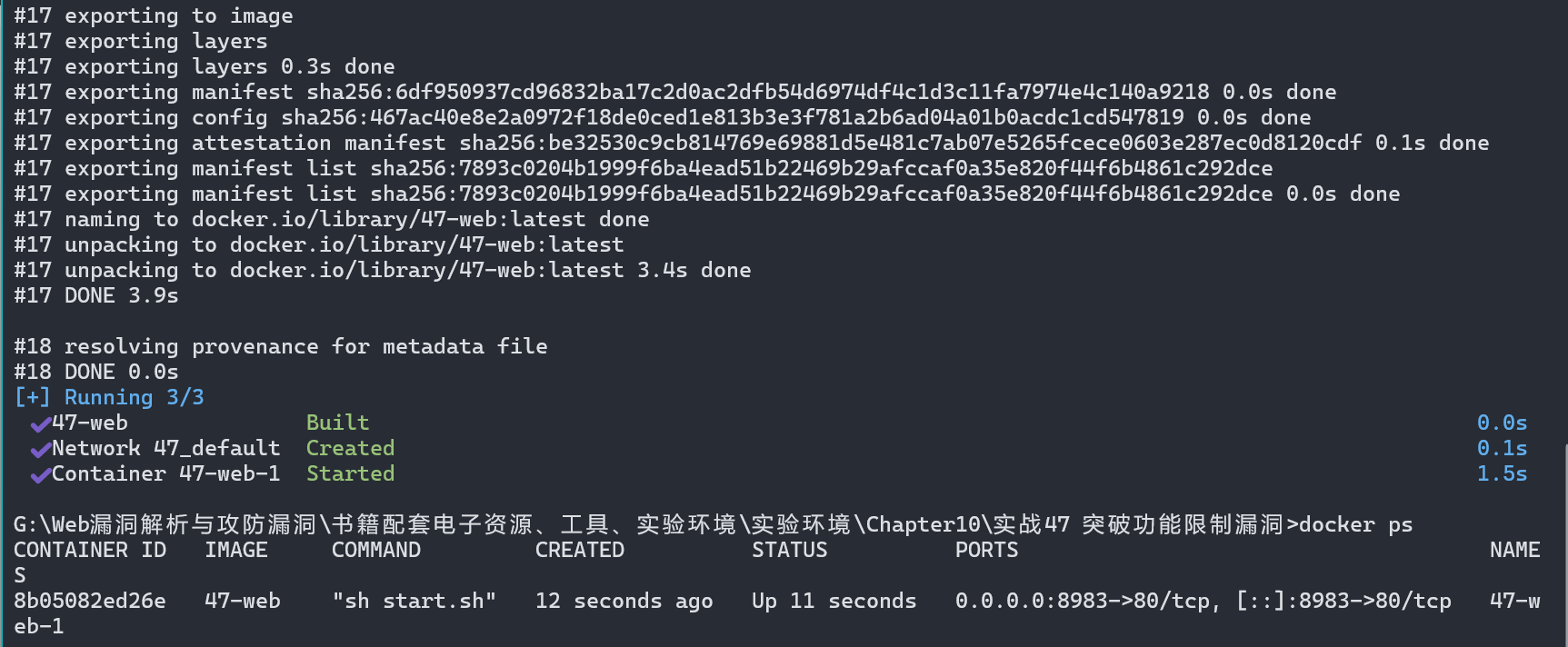

漏洞環境:docker

docker-compose up -d

啟動環境后:訪問?http://127.0.0.1:8983/web/#

發現查詢按鈕是無法使用的,需要修改前端代碼,刪除掉disable標簽即可

漏洞介紹:

該環境主要演示了"用戶名不存在"和"用戶名或者密碼錯誤" 兩種回顯導致的用戶信息泄露。使用工具:Burpsuite

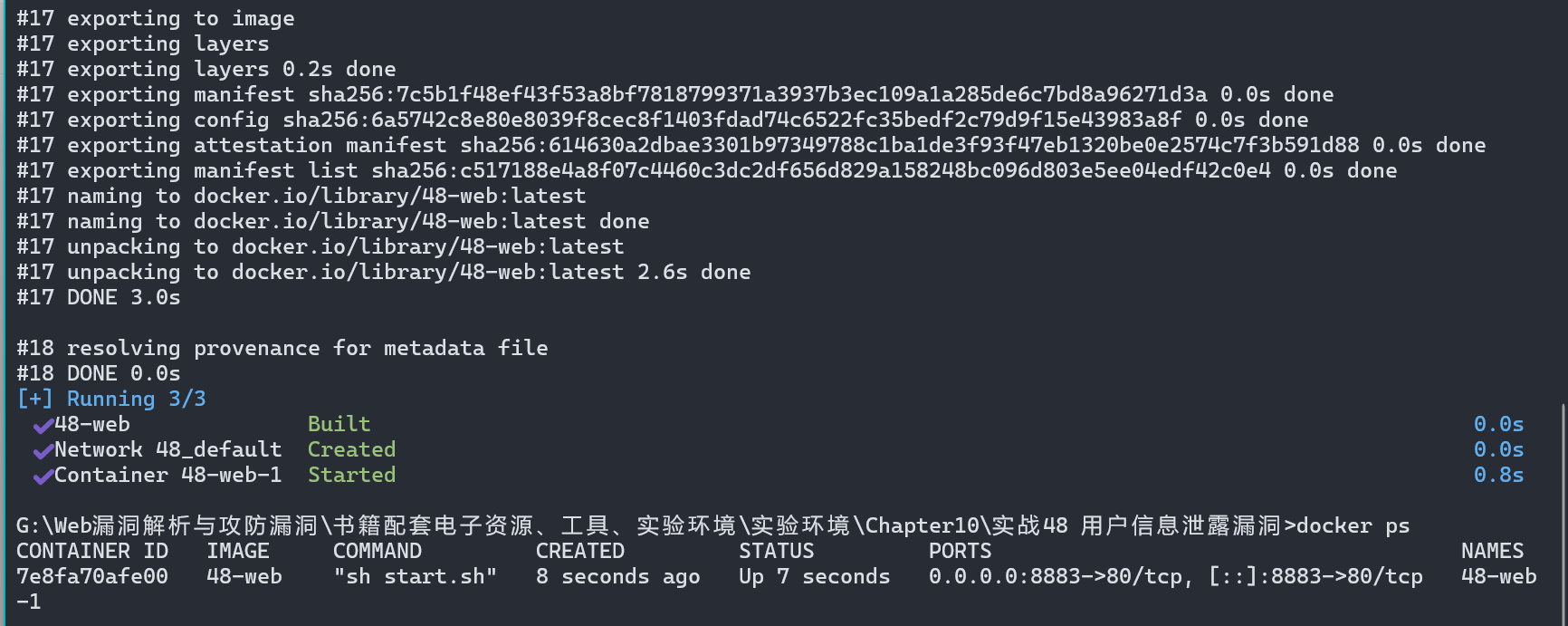

漏洞環境:docker?

docker-compose up -d

啟動后訪問?http://127.0.0.1:8883/luoji/#? 出現登錄頁面,當輸入不存在的用戶時,顯示用戶不存在。當輸入正確用戶,密碼錯誤時,顯示密碼不正確。通過這兩個提示的不同,來判斷是否存在該用戶。

用戶名不存在

用戶存在

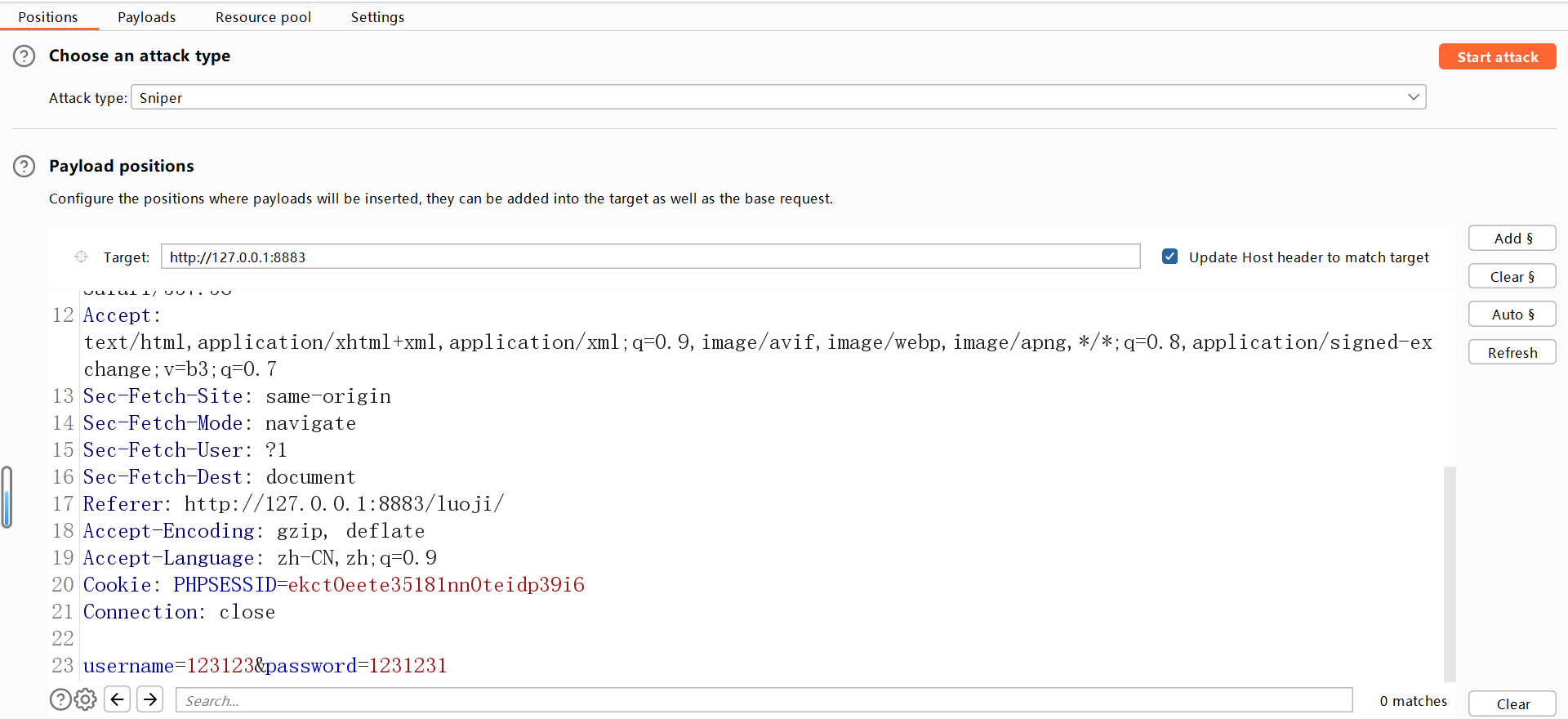

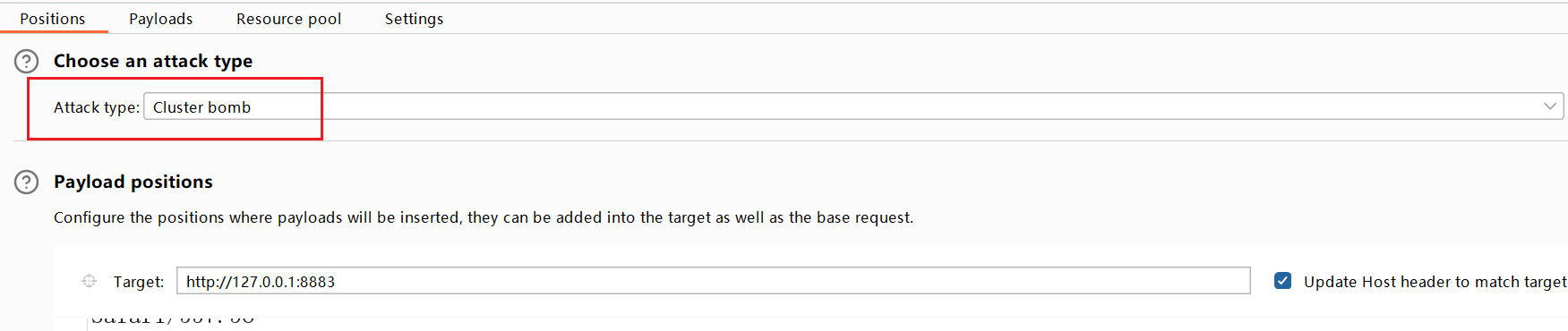

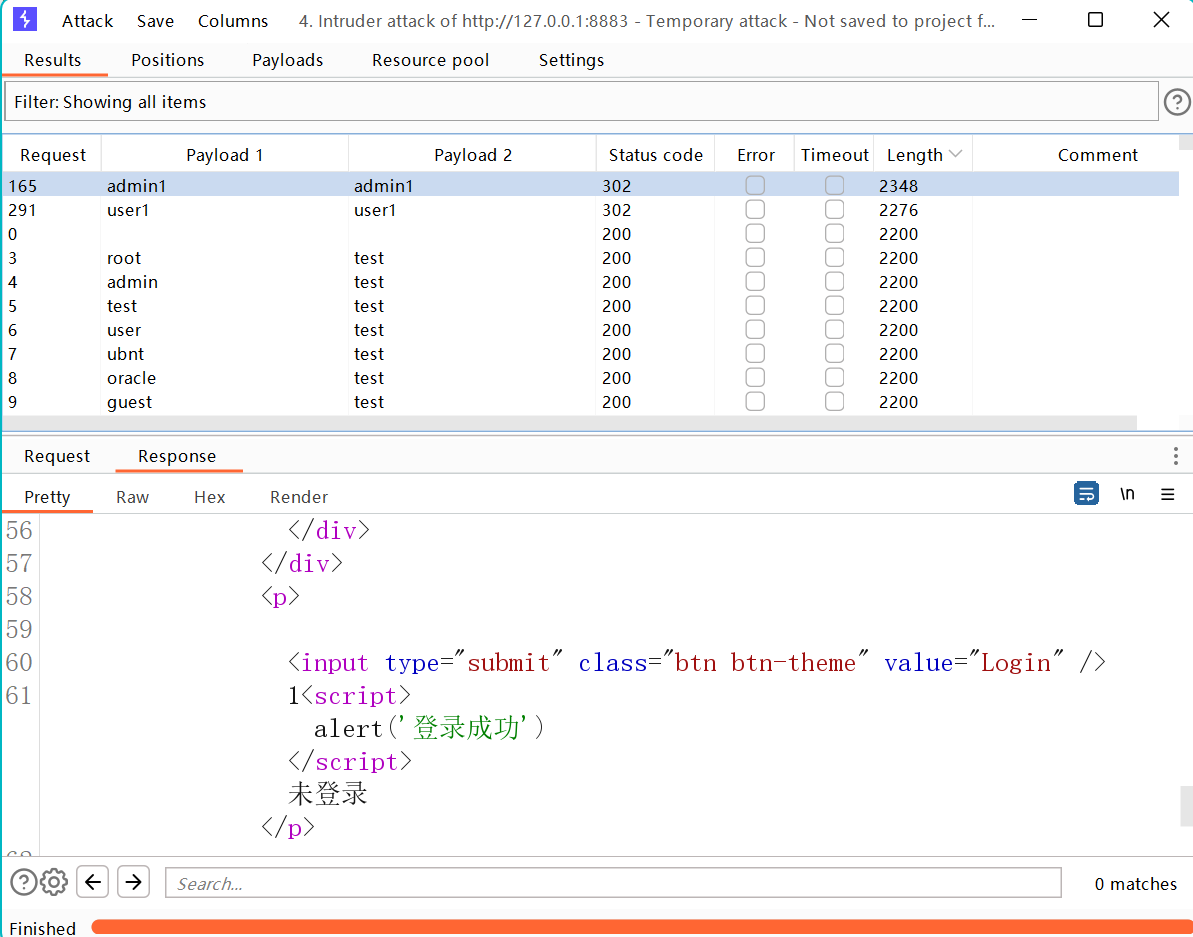

當通過信息收集能夠收集到用戶的相關信息后,即可通過BP的Intruder 模塊爆破出正確的用戶名和密碼。

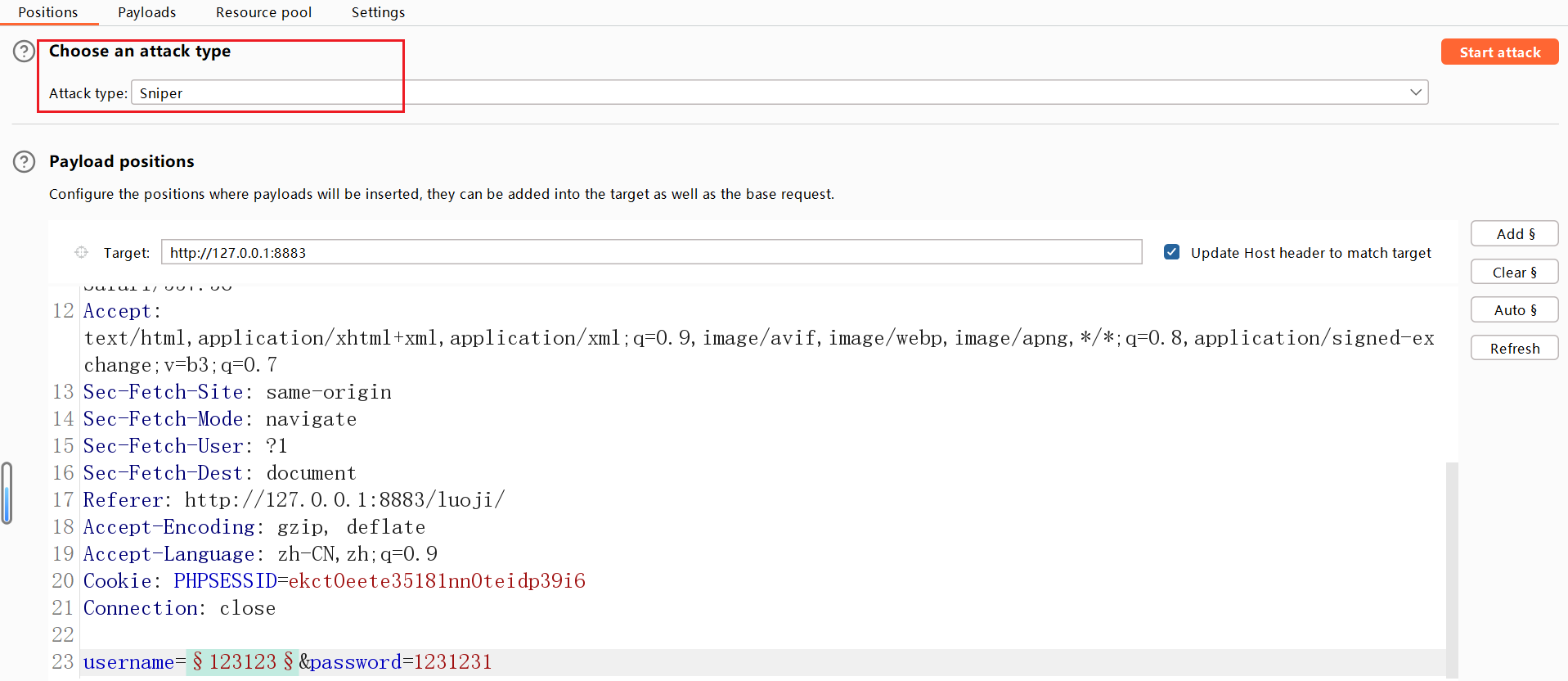

點擊 clear $ 消除爆破的標記,點擊? Add $ 來對爆破的點加上標記,第一次爆破嘗試之爆破用戶名,查看存在用戶和和不存在用戶之間的關系,并且這里選擇Siper 單點爆破

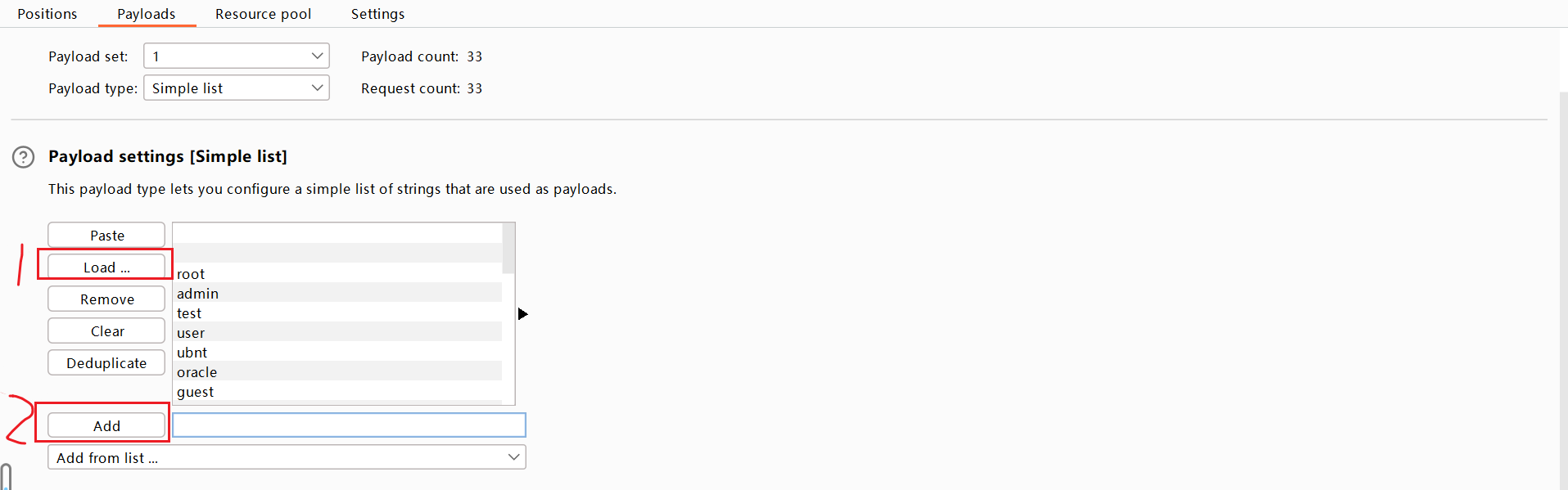

之后進入Payloads 選項,然后輸入要參與爆破的用戶名。

1 位置導入文件,2位置是手動添加用戶名。添加完成后,開始爆破

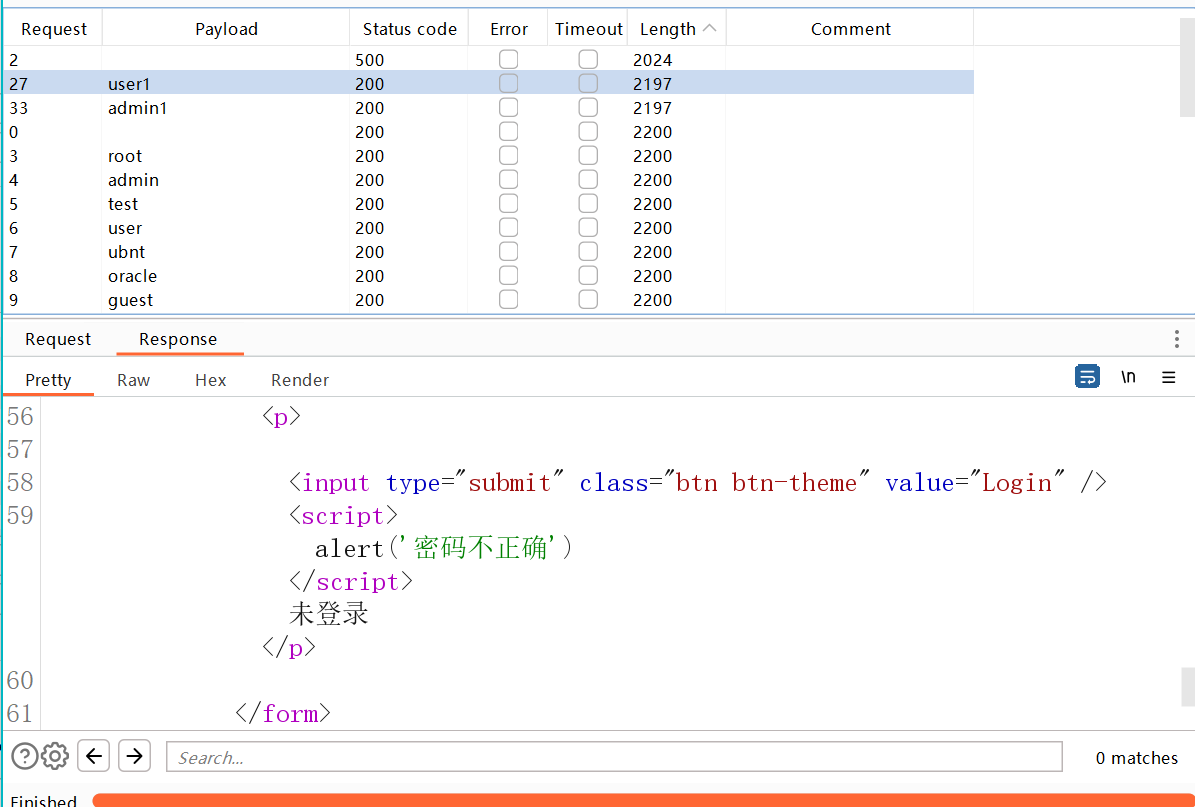

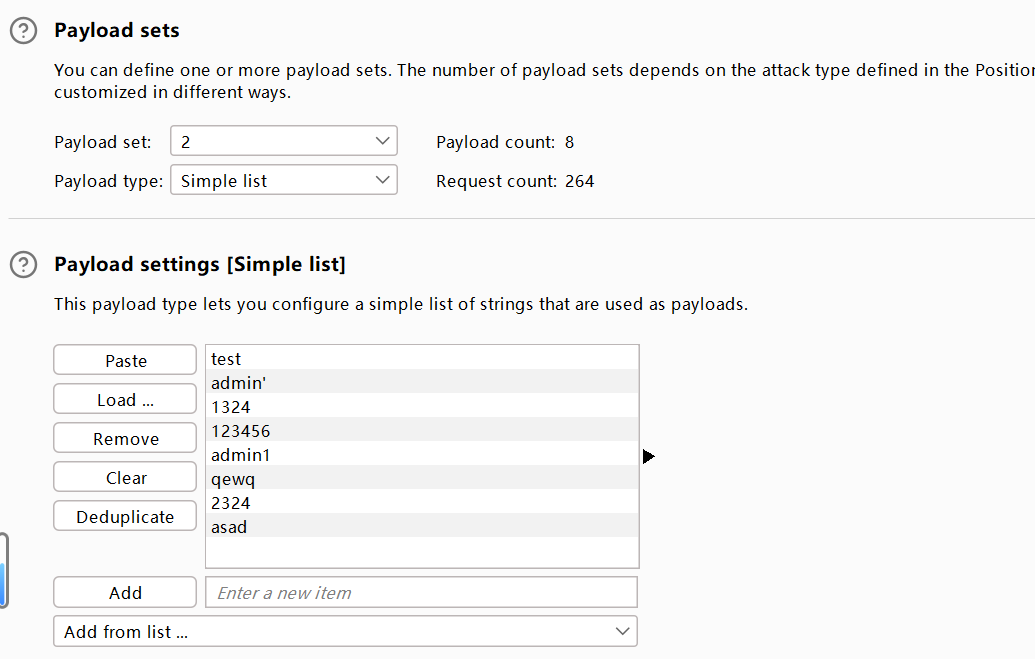

可以看到 user1 和 admin1 的長度與其他的用戶名不同,證明這兩個用戶名是存在的。接著更換爆破模式,選擇自定義爆破模式,導入密碼字典,開始爆破。

結果是admin1 和 user1的長度結果不同,但都顯示登錄成功

成功爆破出用戶名和密碼

:容器運行時工具實踐及 OpenStack 部署基礎)