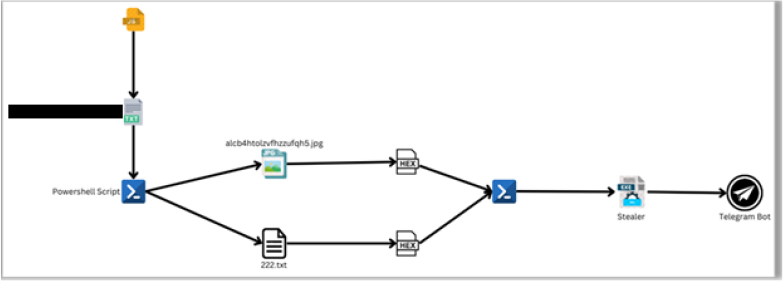

攻擊始于一個經過混淆的JavaScript文件,該文件從開源服務中獲取編碼字符串以執行PowerShell腳本。然后,該腳本從一個IP地址和一個URL縮短器下載一個JPG圖像和一個文本文件,這兩個文件都包含使用隱寫術嵌入的惡意MZ DOS可執行文件。這些有效載荷一旦執行,就會部署Stealer惡意軟件,旨在從受感染的系統中提取敏感數據。竊取程序會收集憑證、瀏覽器數據和系統信息,然后將竊取的數據傳輸到攻擊者控制的Telegram機器人。這種方法使網絡犯罪分子能夠保持持久性,同時規避傳統的安全機制。此次攻擊利用多層混淆、合法的網絡服務進行有效載荷托管以及加密通信,使得檢測和緩解變得十分困難。

介紹

不斷發展的網絡威脅形勢見證了復雜的惡意軟件攻擊活動激增,這些活動利用多階段執行、混淆和隱蔽通信渠道來逃避檢測。本研究報告研究了一個高度混淆的攻擊鏈,該攻擊鏈始于一個 JavaScript 文件,該文件從開源服務中檢索編碼命令以執行 PowerShell 腳本。然后,該腳本從 IP 地址和 URL 縮短器下載 JPG 圖像和文本文件,這兩個 IP 地址和 URL 縮短器都通過先進的隱寫技術隱藏惡意的 MZ DOS 可執行文件。

這些有效載荷一旦執行,就會部署竊取惡意軟件Stealer,該惡意軟件旨在竊取敏感的系統和用戶憑證。該惡意軟件進一步與攻擊者控制的Telegram機器人建立通信通道,從而實現無縫數據泄露,同時繞過傳統的安全機制。本報告對攻擊鏈、其技術復雜性以及用于規避檢測的方法進行了全面分析,并提出了有效緩解威脅的戰略建議。

客觀的

通過了解此次攻擊所采用的策略、技術和程序 (TTP),本報告旨在增強威脅情報并為檢測、緩解和防御類似威脅提供可行的見解。

主要發現

- 多階段攻擊鏈:該攻擊活動采用了復雜的多階段流程,首先使用經過混淆的 Windows Script Host (WSH) 植入器,然后使用 PowerShell 下載器,最后反射加載 .NET 有效載荷。這種分層方法增加了檢測和緩解工作的復雜性。

- 高級混淆技術:初始投放器腳本采用了重度混淆技術,包括使用不常見的 Unicode 字符、大量的字符串操作以及運行時代碼執行(例如使用 eval())。這不僅掩蓋了腳本的真實意圖,也阻礙了靜態和動態分析。

- 濫用合法服務進行 C2 和有效載荷投遞:攻擊者利用一個可信的開源服務進行命令與控制通信,并利用另一個開源云媒體管理服務托管一個看似無害的鏡像,以隱藏惡意 .NET 程序集。這種對合法基礎設施的濫用有助于惡意軟件融入正常的網絡流量中。

- 用于隱藏有效載荷的隱寫術:通過使用隱寫技術將 Base64 編碼的 .NET 程序集隱藏在圖像中,該活動繞過了許多傳統的內容檢查機制,使得使用標準掃描方法識別惡意載荷變得非常困難。

- 反射加載:使用反射加載直接從內存執行.NET 有效負載可避免在磁盤上留下痕跡,減少取證足跡并逃避傳統基于文件的防病毒解決方案的檢測。

- ActiveX 和 WSH Shell 濫用:該活動利用 ActiveX 對象(例如 WScript.Shell、Scripting.FileSystemObject)等傳統技術與系統進行交互,甚至提供交互式 Shell。這使得攻擊者能夠執行任意命令,進一步加劇了威脅形勢。

- PowerShell 集成,靈活性更高:PowerShell 的集成簡化了復雜的操作,包括網絡通信、動態 Payload 提取和內存代碼執行。其靈活性也有助于規避許多標準檢測技術。

- 運營影響和潛在威脅:.NET 有效載荷與該框架的集成使攻擊者能夠部署各種后續威脅,包括勒索軟件、信息竊取程序和后門程序。這擴大了攻擊活動的范圍,并擴大了對受感染系統的潛在影響。

攻擊鏈分析

JS到C2攻擊鏈分析截圖

分析

| 文件名 | 咨詢-Dubai.js |

|---|---|

| 文件大小 | 177 KB |

| 已簽名 | 未簽名 |

| MD5哈希 | acedc7bdca0d19b982bcf030c73599ed |

| SHA-256 哈希 | 944c7070cb77d937c9bae8c30a367b1c15b2f8951329cdb64d4b02a5e145ea44 |

提供的 JavaScript 代碼是一個潛在的惡意腳本,旨在執行 Web 請求并運行返回的代碼。該函數首先定義一個字符串 (prytaneum),其中包含經過混淆的字符 (

??

??

——802.11n)

的CT重建算法)

)