攻擊可能只是一個點,?防御需要全方面進行

IAE引擎

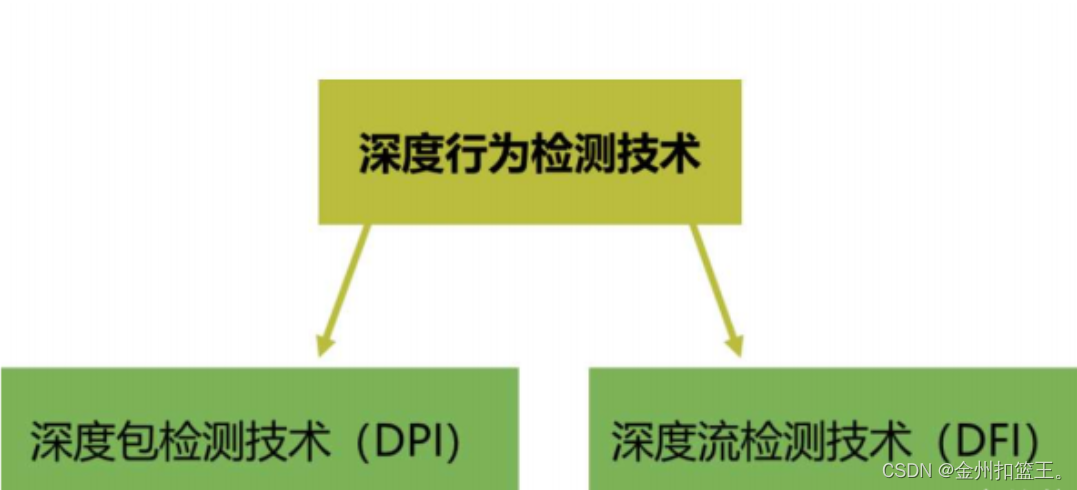

DFI和DPI技術 --- 深度檢測技術

DPI?--- 深度包檢測技術 --- 主要針對完整的數據包(數據包分片,分段需要重組)?,之后對?數據包的內容進行識別。(應用層)

1,基于“特征字”的檢測技術 --- 最常用的識別手段,基于一些協議的字段來識別特征

2,基于應用網關的檢測技術 --- 有些應用控制和數據傳輸是分離的, 比如一些視頻流。 一開始需要TCP建立連接,協商參數,這一部分我們稱為信令部分。之后,正式傳輸數? 據后,可能就通過UDP協議來傳輸,流量缺失可以識別的特征。所以,該技術就是基于 前面信令部分的信息進行識別和控制。

3,基于行為模式的檢測技術 --- 比如我們需要攔截一些垃圾郵件,但是,從特征字中很 難區分垃圾郵件和正常郵件,所以,我們可以基于行為來進行判斷。比如,垃圾郵件可? 能存在高頻,群發等特性,如果出現,我們可以將其認定為垃圾郵件,進行攔截,對IP?? 進行封鎖。

DFI --- 深度流檢測技術 --- 一種基于流量行為的應用識別技術。這種方法比較適合判斷P2P流量。

結論:

1, DFI僅對流量進行分析,所以,只能對應用類型進行籠統的分類,無法識別出具體的應 用; DPI進行檢測會更加精細和精準;

2,如果數據包進行加密傳輸,則采用DPI方式將不能識別具體的應用, 除非有解密 手段;但 是,加密并不會影響數據流本身的特征,所以, DFI的方式不受影響。

入侵防御(IPS)

IDS --- 側重于風險管理的設備

IPS --- 側重于風險控制的設備

IPS的優勢:

1,實時的阻斷攻擊;

2,深層防護 --- 深入到應用層;

3,全方位的防護 --- IPS可以針對各種常見威脅做出及時的防御,提供全方位的防護;? 4, 內外兼防 --- 只要是通過設備的流量均可以進行檢測,可以防止發自于內部的攻擊。 5,不斷升級,精準防護

入侵檢測的方法:

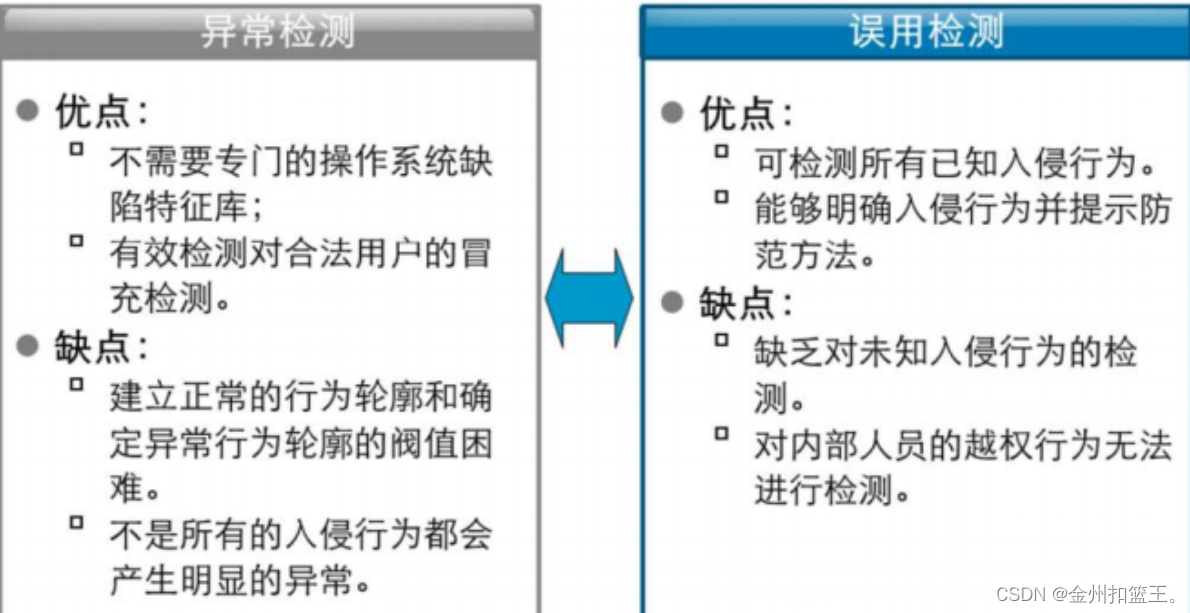

異常檢測

誤用檢測

異常檢測:

異常檢測基于一個假定,即用戶行為是可以預測的,遵循一致性模式的;

誤用檢測

誤用檢測其實就是創建了一個異常行為的特征庫。我們將一些入侵行為記錄下來,總結成 為特征,之后,檢測流量和特征庫進行對比,來發現威脅。

總結:

1,在進行IPS模塊檢測之前,首先需要重組IP分片報文和TCP數據流; --- 增加檢測的精準性 2,在此之后需要進行應用協議的識別。這樣做主要為了針對特定的應用進行對應精細的解

碼,并深入報文提取特征。

3,最后,解析報文特征和簽名(特征庫里的特征)進行匹配。再根據命中與否做出對應預設 的處理方案。

簽名 --- 針對網絡上的入侵行為特征的描述,將這些特征通過HASH后和我們報文進行 比對。

簽名 --- 預定義簽名 --- 設備上自帶的特征庫,這個需要我們激活對應的License(許可證) 后才能獲取。 --- 這個預定義簽名庫激活后,設備可以通過連接華為的安全中心進行升級。

自定義簽名 --- 自己定義威脅特征。

自定義簽名和預定義簽名可以執行的動作 、

告警 --- 對命中簽名的報文進行放行,但是會記錄再日志中

阻斷 --- 對命中簽名的報文進行攔截,并記錄日志

放行 --- 對命中簽名的報文放行,不記錄日志

注意:這里在進行更改時,一定要注意提交,否則配置不生效。修改的配置需要在提交后重啟

模塊后生效。

防病毒(AV) --- 傳統的AV防病毒的方式是對文件進行查殺。

傳統的防病毒的方式是通過將文件緩存之后,再進行特征庫的比對,完成檢測。但是, 因為需

要緩存文件,則將占用設備資源并且,造成轉發延遲,一些大文件可能無法緩存,所以,直接

放過可能造成安全風險。

代理掃描 --- 文件需要全部緩存 --- 可以完成更多的如解壓,脫殼之類的高級操作,并且,檢

測率高,但是,效率較低, 占用資源較大。

流掃描 --- 基于文件片段進行掃描 --- 效率較高,但是這種方法檢測率有限。

病毒簡介

病毒傳播

病毒分類

病毒殺鏈

病毒的工作原理

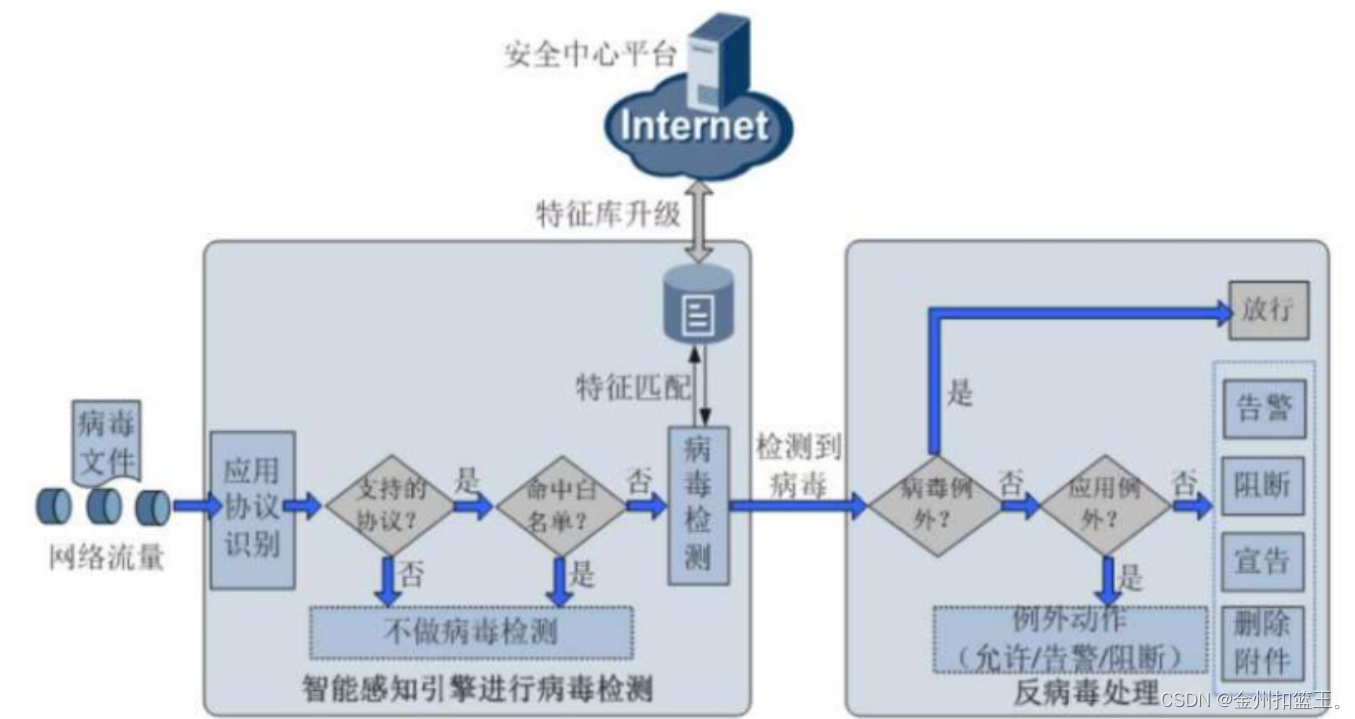

防病毒處理流量

1,進行應用和協議的識別

2,判斷這個協議是否支持防病毒的檢測,如果不是支持的防病毒協議,則文件將直接通過。

3,之后,需要進行白名單的比對。如果命中白名單,則將不進行防病毒檢測,可以同時進行

其他模塊的檢測。

4,如果沒有命中白名單,則將進行特征庫的比對。如果比對上了,則需要進行后續處理。

如果沒有比對上,則可以直接放行。

這個病毒庫也是可以實時對接安全中心進行升級,但是,需要提前購買License進行激

活。

5,如果需要進行后續處理,首先進行“病毒例外“的檢測。 --- 這個病毒例外,相當于是病

毒的一個白名單,如果是添加在病毒例外當中的病毒,比對上之后,將直接放通。 ---- 過渡

防護

6,之后,進行應用例外的比對。 --- 類似于IPS模塊中的例外簽名。針對例外的應用執行和整

體配置不同的動作。

7,如果沒有匹配上前面兩種例外,則將執行整體配置的動作。

宣告:僅針對郵件文件生效。僅支持SMTP和POP3協議。對于攜帶病毒的附件,設備允許

文件通過,但是,會在郵件正文中添加病毒的提示,并生成日志。

刪除附件:僅針對郵件文件生效,僅支持SMTP和POP3協議。對于攜帶病毒的附件,設備

會刪除掉郵件的附件, 同時會在郵件正文中添加病毒的提示,并生成日志。

防病毒的配置

需求:假設內網用戶需要通過外網的web服務器和pop3郵件服務器下載文件和郵件, 內

網的FTP服務器也需要接受外網用戶上傳的文件。針對該場景進行防病毒的防護。

URL過濾

URL?---- 資源定位符

靜態網頁

動態網頁 --- 需要于數據庫進行結合

URI --- 統一資源標識符

URL過濾的方法

黑白名單 --- 如果匹配白名單,則允許該URL請求;如果匹配黑名單,則將拒絕URL請

求。

白名單的優先級高于黑名單。

預定義的URL分類

本地緩存查詢

遠程分類服務查詢 --- 如果進行了遠程的查詢,則會將查詢結果記錄在本地的緩存

中,方便后續的查詢。 --- 需要購買license才能被激活。

自定義的URL分類 --- 自定義的優先級高于預定義的優先級的

如果遠程分類服務查詢也沒有對應分類,則將其歸類為“其他”,則按照其他的處理邏

輯執行。

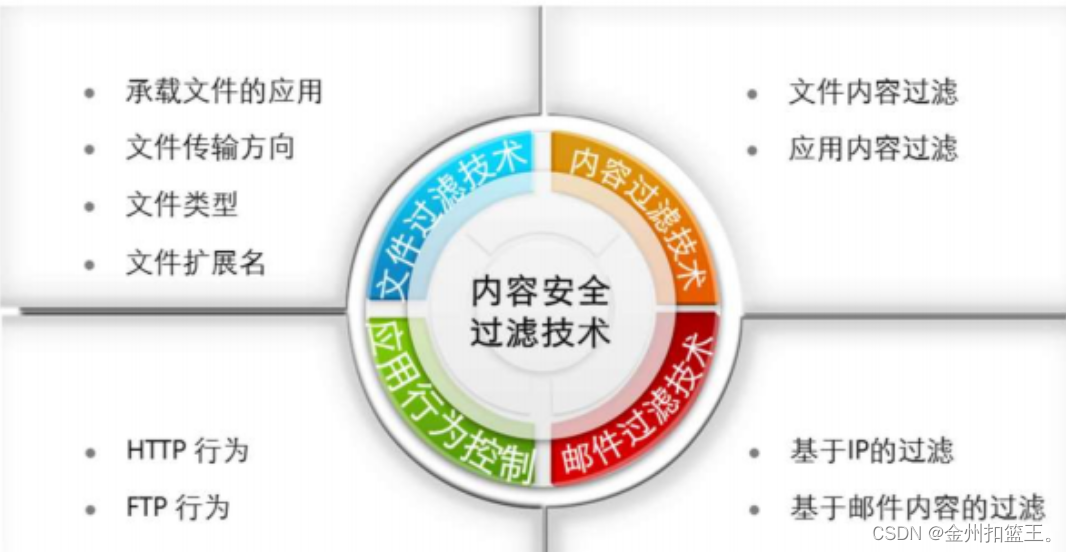

內容過濾技術

文件過濾技術

這里說的文件過濾技術,是指針對文件的類型進行的過濾,而不是文件的內容。

想要實現這個效果,我們的設備必須識別出:

承載文件的應用 --- 承載文件的協議很多,所以需要先識別出協議以及應用。

文件傳輸的方向 --- 上傳,下載

文件的類型和拓展名 --- 設備可以識別出文件的真實類型,但是,如果文件的真實類型

無法識別,則將基于后綴的拓展名來進行判斷,主要為了減少一些繞過檢測的偽裝行為。

內容過濾技術

文件內容的過濾 --- 比如我們上傳下載的文件中,包含某些關鍵字(可以進行精準的匹

配,也可以通過正則表達式去實現范圍的匹配。)

應用內容的過濾 --- 比如微博或者抖音提交帖子的時候,包括我們搜索某些內容的時

候,其事只都是通過HTTP之類的協議中規定的動作來實現的,包括郵件附件名稱, FTP 傳遞的文件名稱,這些都屬于應用內容的過濾。

注意:對于一些加密的應用,比如我們HTTPS協議,則在進行內容識別的時候,需要配置 SSL代理(中間人解密)才可以識別內容。但是,如果對于一些本身就加密了的文件,則? 無法進行內容識別。

內容識別的動作包括:告警, 阻斷,按權重操作:我們可以給每一個關鍵字設計一個權

重值,如果檢測到多個關鍵字的權重值超過預設值,則執行告警或者阻斷的動作。

郵件過濾技術

SMTP --- 簡單郵件傳輸協議,TCP 25,他主要定義了郵件該如何發送到郵件服務器中。 POP3 --- 郵局協議,TCP 110,他定義了郵件該如何從郵件服務器(郵局)中下載下???? 來。

IMAP --- TCP 143,也是定義了郵件 該如何從郵件服務器中獲取郵件

(使用POP3則客戶端會將郵件服務器中未讀的郵件都下載到本地,之后進行操作。郵件

服務器上會將這些郵件刪除掉。如果是IMAP,用戶可以直接對服務器上的郵件進行操

作。而不需要將郵件下載到本地進行操作。)

郵件過濾技術

主要是用來過濾垃圾郵件的。 ---所謂垃圾郵件,就是收件人事先沒有提出要求或

者同意接受的廣告, 電子刊物,各種形式的宣傳的郵件。包括,一些攜帶病毒,木

馬的釣魚郵件,也屬于垃圾郵件。

統計法 --- 基于行為的深度檢測技術

貝葉斯算法 --- 一種基于預測的過濾手段

基于帶寬的統計 --- 統計單位時間內,某一個固定IP地址試圖建立的連接數, 限制

單位時間內單個IP地址發送郵件的數量。

基于信譽評分 --- 一個郵件服務器如果發送垃圾郵件,則將降低信譽分,如果信譽

比較差,則將其發出的郵件判定為垃圾郵件。

列表法 --- 黑, 白名單

RBL( Real-time Blackhole List ) --- 實時黑名單 --- RBL服務器所提供,這里面的內

容會實時根據檢測的結果進行更新。我們設備在接收到郵件時,可以找RBL服務器

進行查詢,如果發現垃圾郵件,則將進行告知。 --- 這種方法可能存在誤報的情

況,所以,謹慎選擇丟棄動作。

源頭法

SPF技術 --- 這是一種檢測偽造郵件的技術。可以反向查詢郵件的域名和IP地址是

否對應。如果對應不上,則將判定為偽造郵件。

意圖分析

通過分析郵件的目的特點,來進行過濾,稱為意圖分析。(結合內容過濾來進

行。)

應用行為控制技術

主要針對HTTP和FTP協議

)

— 漸變紋理)