逆向目標

目標網址:https://q.10jqka.com.cn/

目標接口:

https://q.10jqka.com.cn/index/index/board/all/field/zdf/order/desc/page/3/ajax/1/

目標參數:cookie

逆向過程

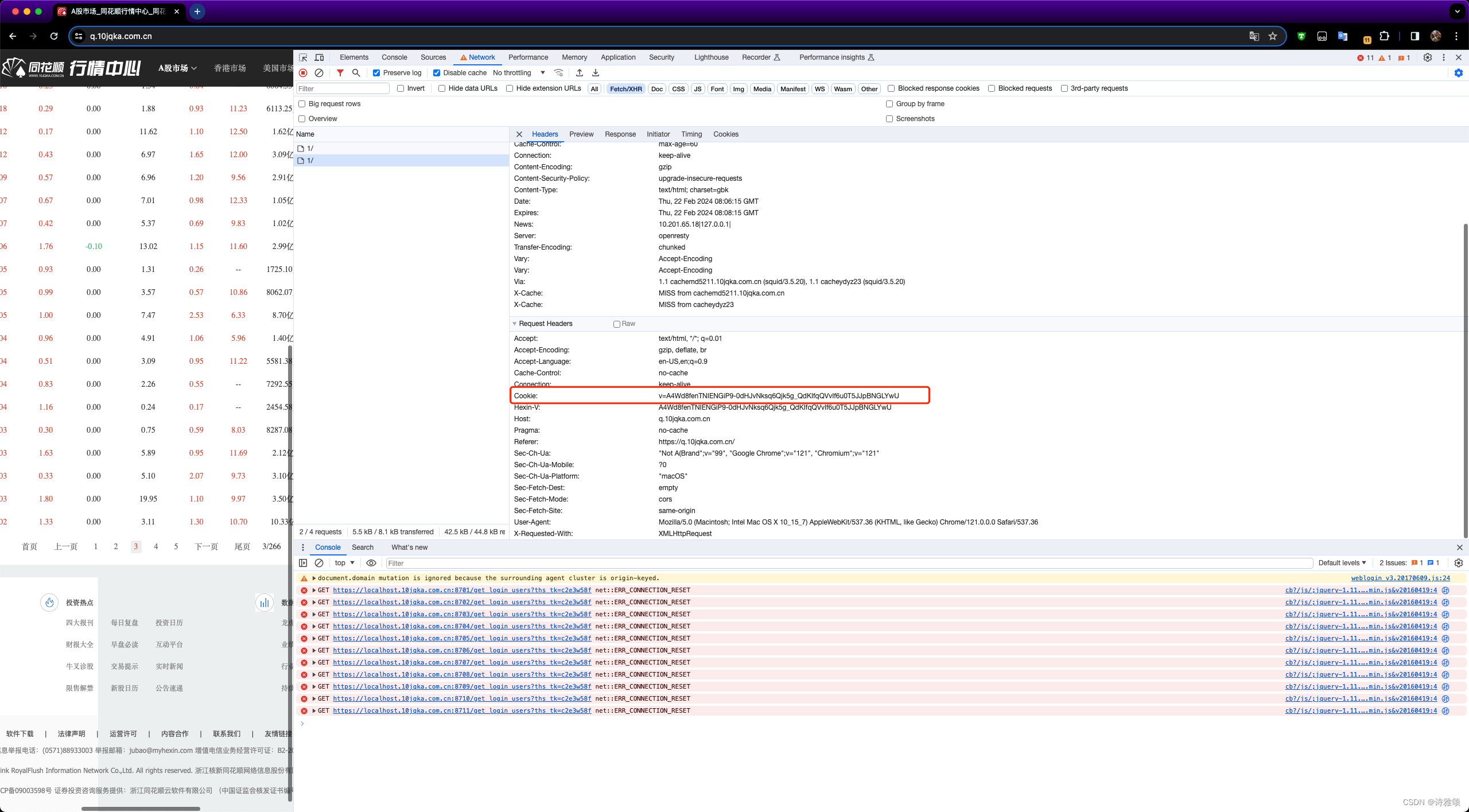

老規矩,先分析網絡請求,發現是 cookie 加密,那就好辦了,我們直接 hook ,不知道怎么 hook 的可以參考我的另一篇文章JS常用HOOK調試技術

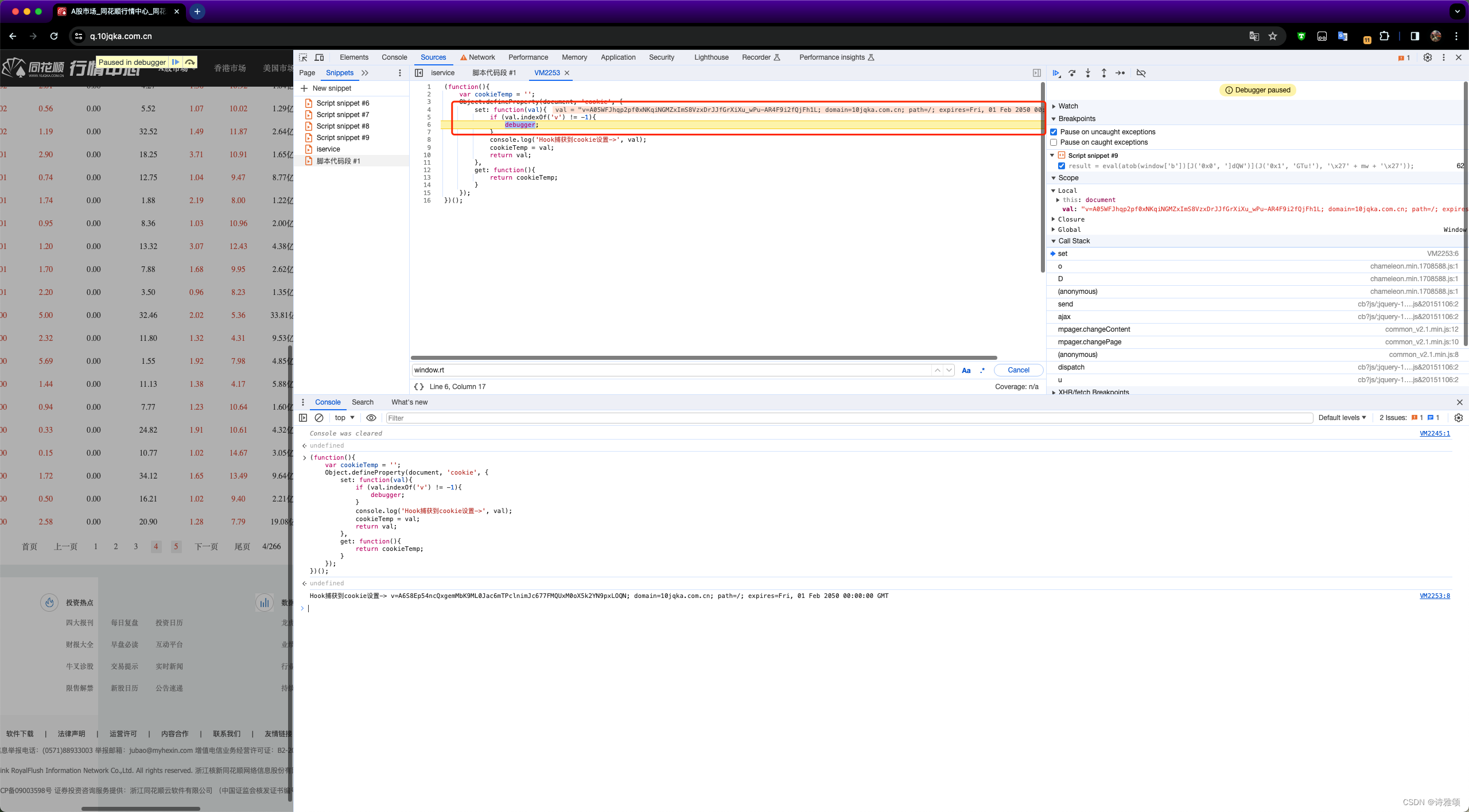

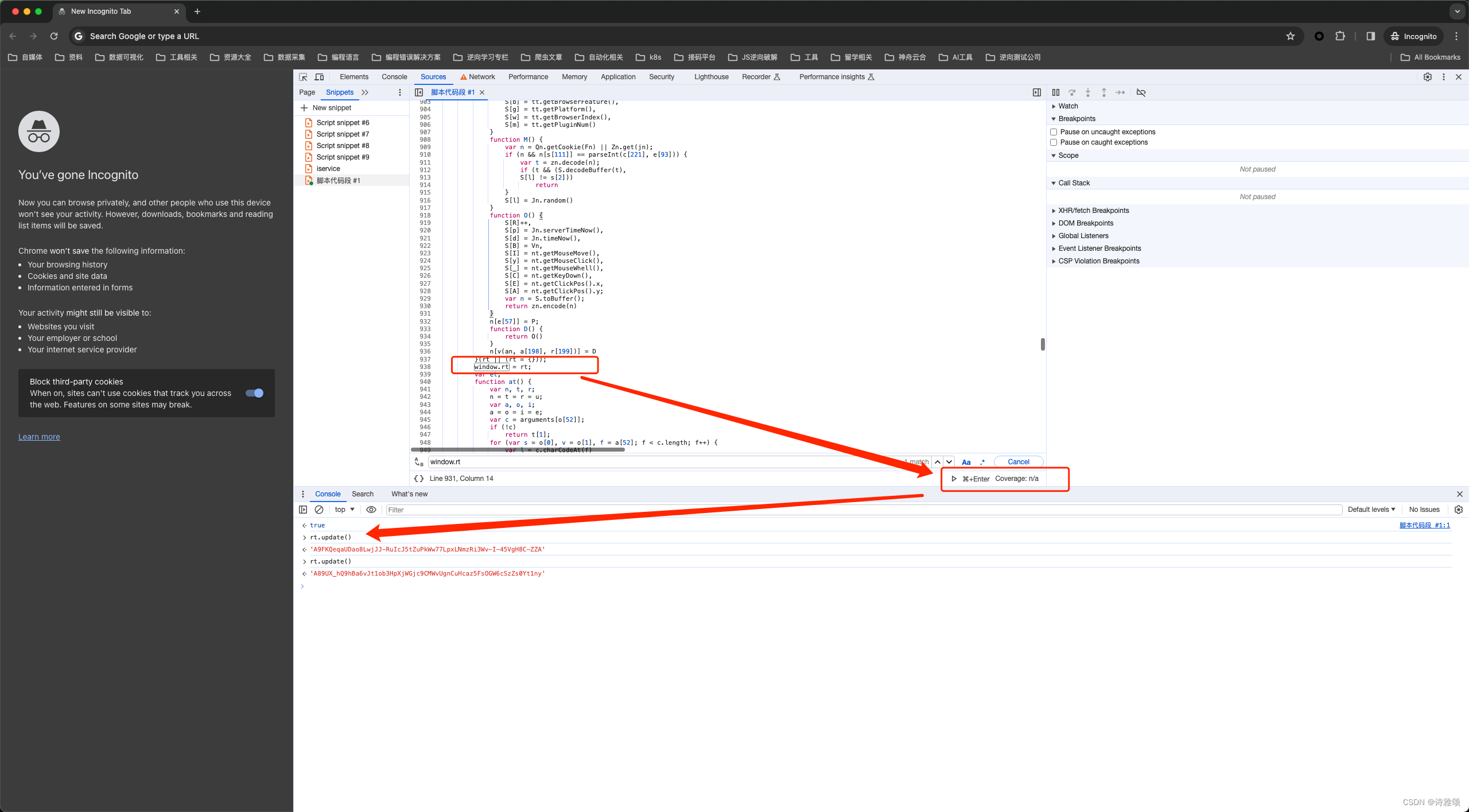

這里我們直接控制臺注入hook 代碼,然后翻頁發現代碼斷在了設置cookie的位置,如下圖

逆向分析

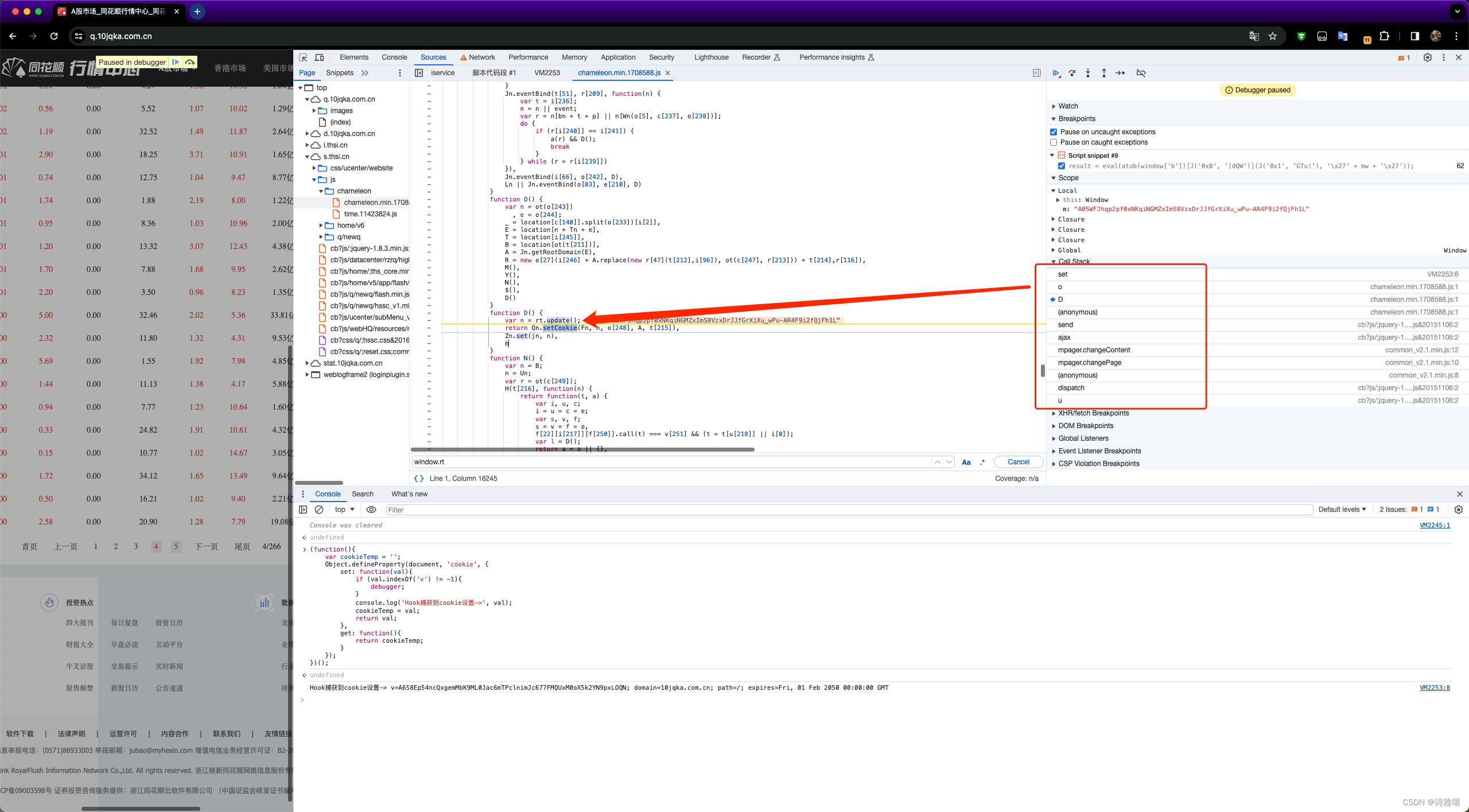

找到入口接下來跟棧分析就行了

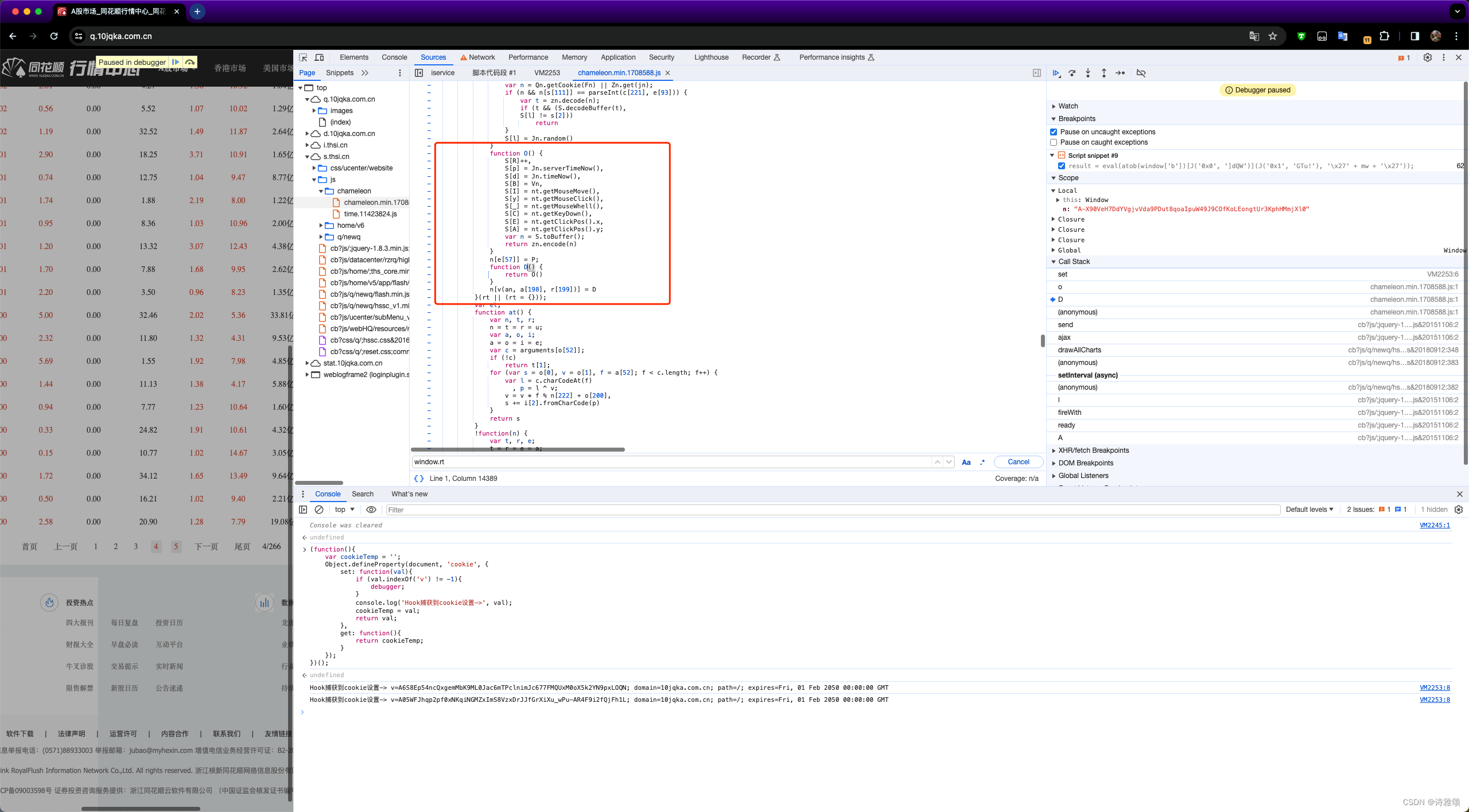

繼續向下跟

我們新建個無痕瀏覽器并把代碼拷貝進去執行下,將rt變量暴露出來,然后控制臺繼續執行rt.update(),😊得來全不費功夫

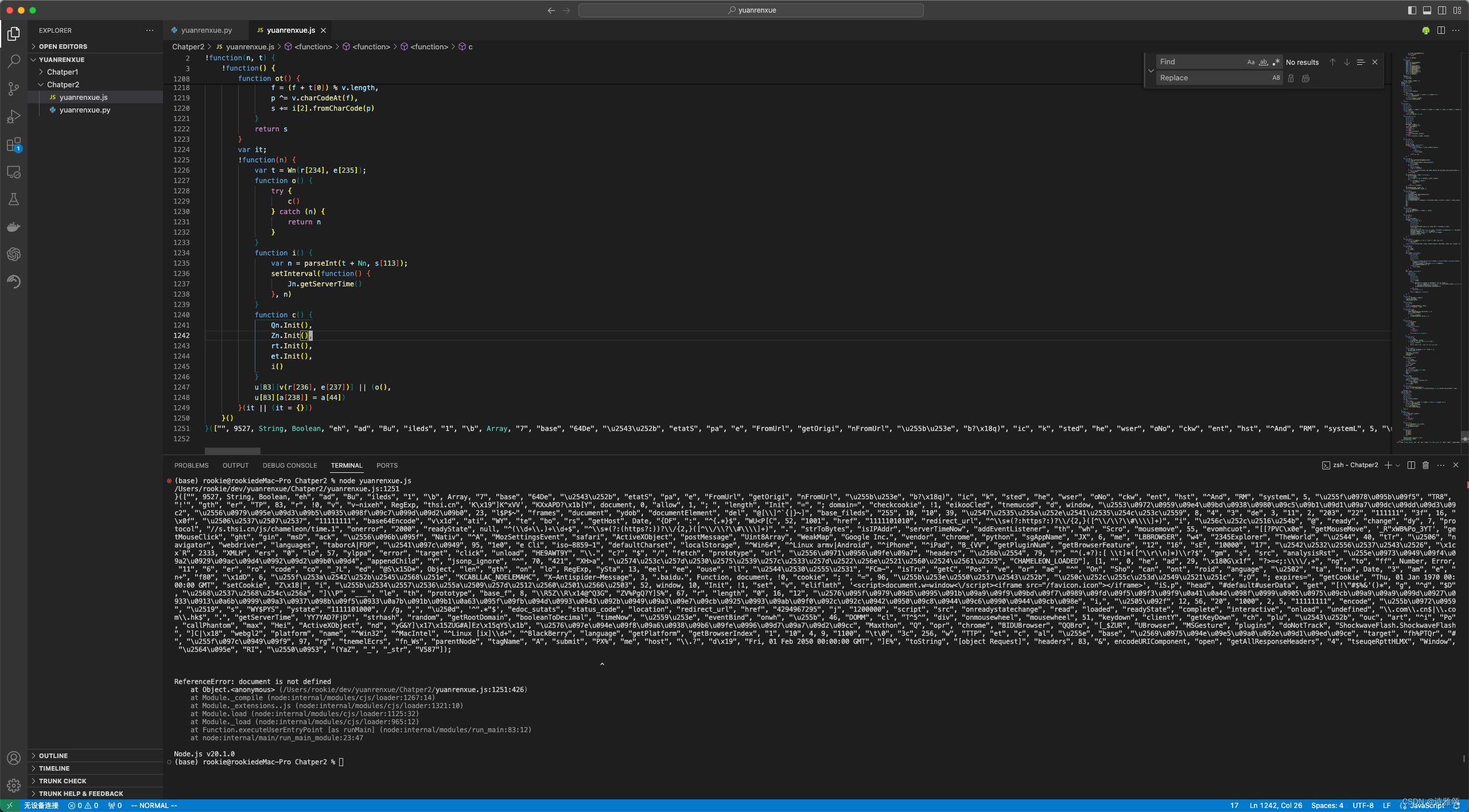

但是瀏覽器環境和nodejs環境是不同的,我們把代碼在 nodejs中執行發現報錯document未定義,缺什么補什么就行了

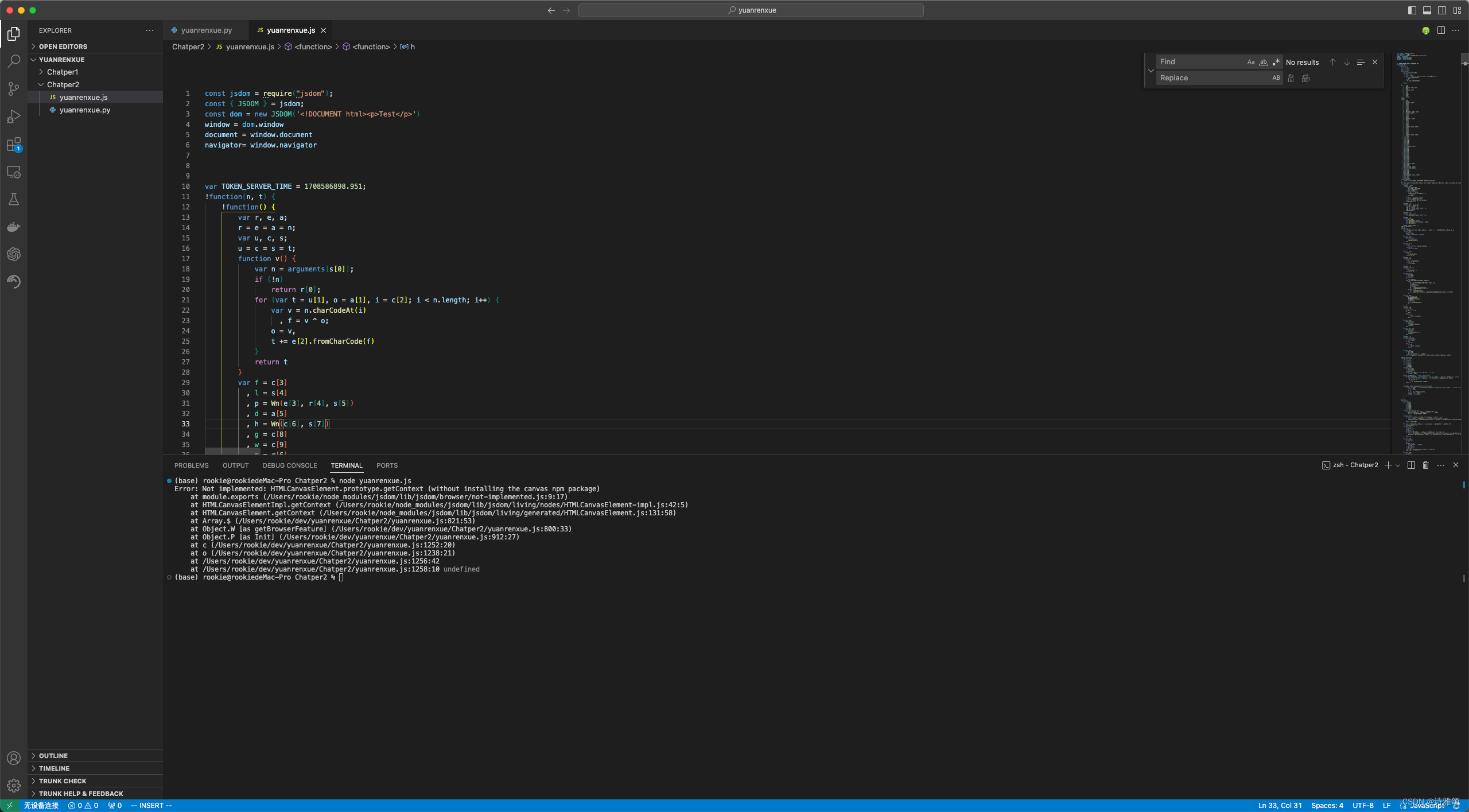

這里我們先用jsdom簡單補一下

const jsdom = require("jsdom");

const { JSDOM } = jsdom;

const dom = new JSDOM('<!DOCUMENT html><p>Test</p>')

window = dom.window

document = window.document

navigator= window.navigator

發現還是報錯Error: Not implemented: HTMLCanvasElement.prototype.getContext (without installing the canvas npm package)

查資料時網上很多說法是安裝 canvas: npm install canvas,其實并沒有什么用,補上以下環境就OK了

window.HTMLCanvasElement.prototype.getContext = () => {// return whatever getContext has to return};

拿到我們想要的結果了,至此加密參數的分析過程就完成了

逆向總結

回顧整個流程,其實沒有什么難度,入口也很好找,參數的加密邏輯也不復雜,源碼下載

原創聲明:未經許可,不得轉載。

如有侵權,請聯系作者刪除刪除。

)

)

)

![代碼隨想錄算法訓練營第二十四天 | 回溯算法理論基礎,77. 組合 [回溯篇]](http://pic.xiahunao.cn/代碼隨想錄算法訓練營第二十四天 | 回溯算法理論基礎,77. 組合 [回溯篇])

![[WebDav] WebDav基礎知識](http://pic.xiahunao.cn/[WebDav] WebDav基礎知識)