信息收集及kill:

查看監控顯示長期CPU利用率超高,懷疑中了病毒

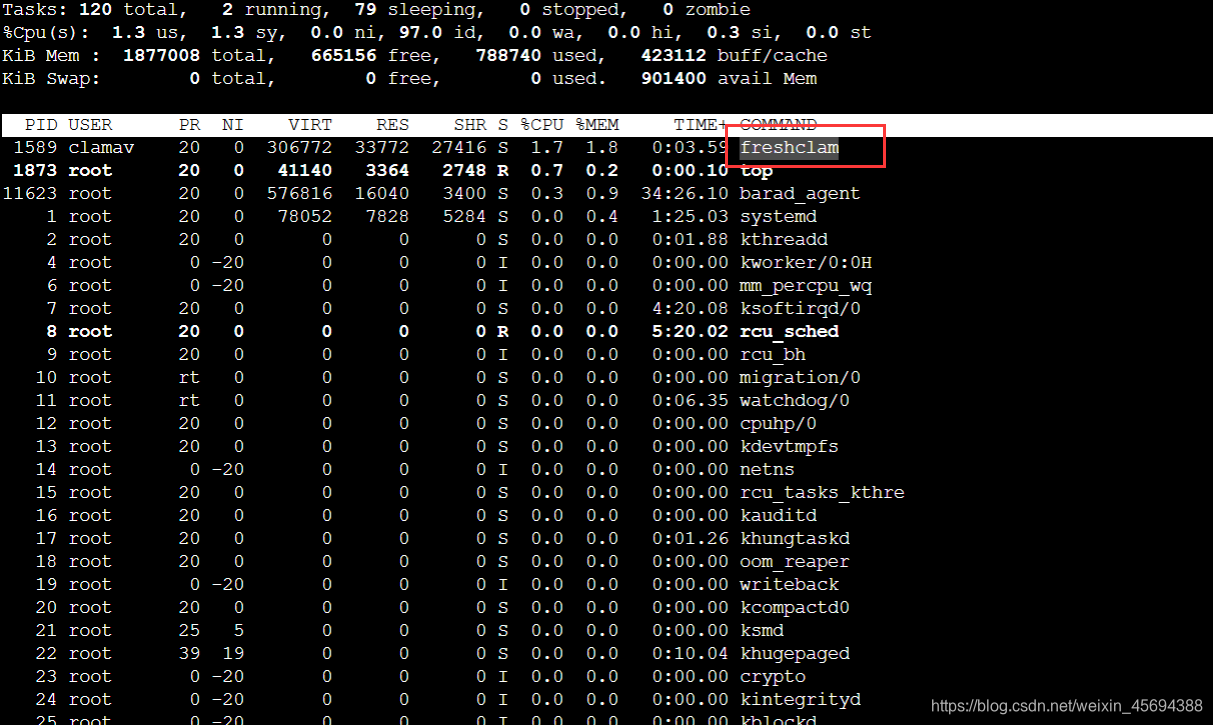

top 命令查看進程資源占用:

netstat -lntupa 命令查看有無ip進行發包

netstat -antp

然而并沒有找到對應的進程名

查看java進程和solr進程

ps aux :查看所有進程

除相關進程:kill -9(無條件退出進程)

為了防止有定時任務,再次啟動惡意進程

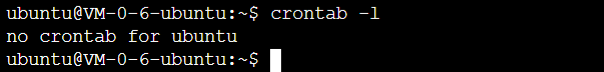

crontab -l 命令查看正在進行中的定時任務

crontab -r 刪除所有定時任務

居然沒有????

居然沒有????

保存樣本,刪除木馬進程文件:

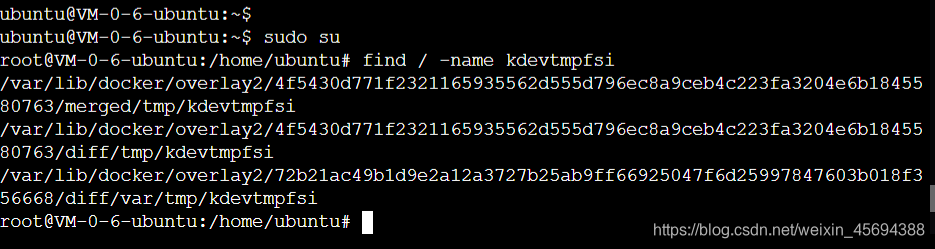

find / -name kdevtmpfsi :查找進程文件(需要root權限)

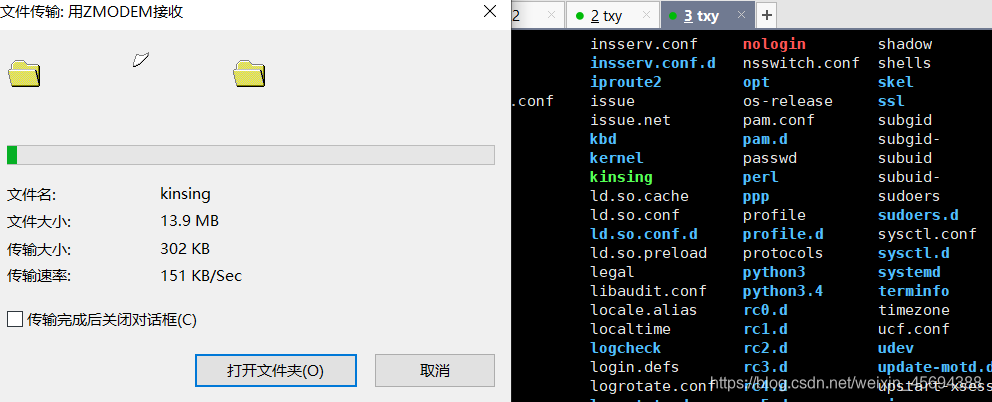

想要分析這個病毒樣本,于是使用sz命令,將進程文件下載

想要分析這個病毒樣本,于是使用sz命令,將進程文件下載

ps -aux | grep kdevtmpfsi

ps -aux | grep kinsing

命令列出惡意進程及其端口號

正常來說用kill -9直接刪除“kdevtmpfsi”和“kinsing”就可以結束這個事件了

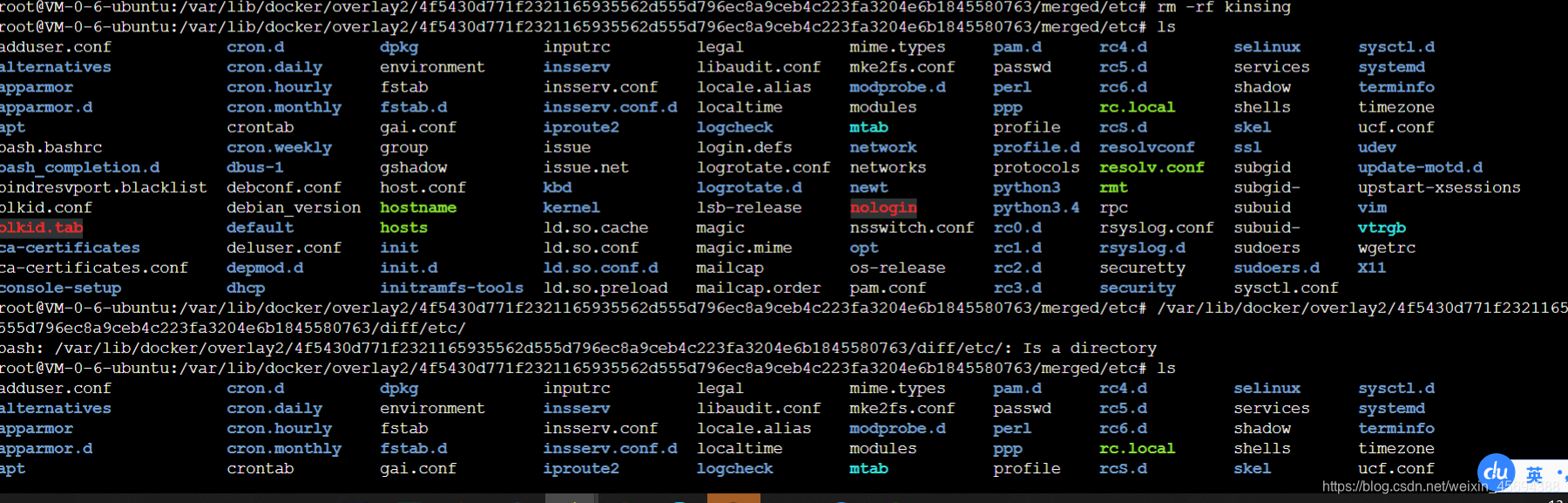

之后cd入文件 em -rf [文件名] 將進程文件全部刪除:

或(刪除全部相關文件)

find / -name "kinsing*" | xargs rm -rf

斷后路:

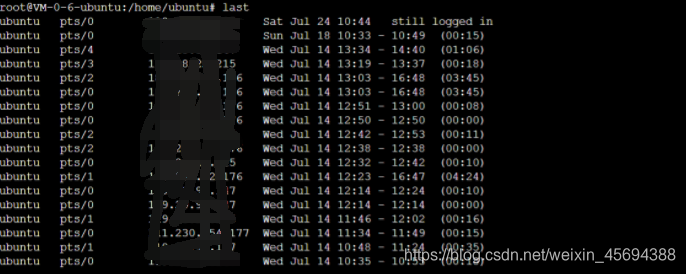

last 查看登錄日志ip

封禁異常ip

iptables -I INPUT -s 183.202.22.0/24 -j DROP

其他ip相關操作:

查看:iptables -L -n -v --line-numbers

封禁:iptables -I INPUT -s 123.45.6.0/24 -j DROP

ipset

ipset create ipban hash:ip,port hashsize 4096 maxelem 1000000 timeout 100 #加入集合 i

pset del ipban x.x.x.x # 從 ipban 集合中刪除內容ipset list ipban # 查看 ipban 集合內容

ipset list # 查看所有集合的內容

ipset flush ipban # 清空 ipban 集合ipset flush # 清空所有集合ipset destroy ipban # 銷毀 ipban 集合ipset destroy # 銷毀所有集合ipset save ipban # 輸出 ipban 集合內容到標準輸出ipset save # 輸出所有集合內容到標準輸出ipset restore # 根據輸入內容恢復集合內容

聯合

iptables -I INPUT -m set --match-set ipban src -j DROP

后續及病毒掃描安裝:

?后來這個進程還是會冒出來,猜測應該還是又其他新的守護進程

經過重復測試,每次kill 掉kdevtmpfsi 進程 ,就會有一個 YDService 進程出現

重復上述操作,刪除進程文件以及kill該進程

考慮到主要原因在于服務器的配置策略以及安全性不足導致

安裝linux殺毒工具clamAV:

apt-get install clamav clamav-freshclam

freshclam即為病毒掃描進程

更新

為防止蠕蟲傳播,必須經常檢查更新,ClamAV用戶需要經常執行freshclam,檢查間隔為30分鐘。由于ClamAV用戶數量過大,托管病毒數據庫文件的服務器很容易過載。如果直接執行freshclam從公網更新會很慢,可以通過搭建私有鏡像源進行內網分發

cat /etc/cron.d/clamav-update

##每三個小時執行更新

0 */3 * * * root /usr/share/clamav/freshclam-sleep

##更新病毒庫

freshclam

##病毒庫文件

/var/lib/clamav/daily.cvd

/var/lib/clamav/main.cvd

ClamAV掃描病毒

Clamscan 可以掃描文件、用戶目錄或者整個系統

##掃描文件

clamscan targetfile

##遞歸掃描home目錄,并且記錄日志

clamscan -r -i /home -l /var/log/clamscan.log

##遞歸掃描home目錄,將病毒文件刪除,并且記錄日志

clamscan -r -i /home --remove -l /var/log/clamscan.log

##建議##掃描指定目錄,然后將感染文件移動到指定目錄,并記錄日志

clamscan -r -i /home --move=/opt/infected -l /var/log/clamscan.log

周期自動掃描病毒

##每天凌晨11點進行文件掃描

crontab -e

0 23 * * * root /usr/local/bin/clamscan.sh

##配置掃描文件

vim /usr/local/clamscan.sh

clamscan -r -i /home --move=/opt/infected -l /var/log/clamscan.log

: java類 | 反射)

:JDBC|sql注入|預編譯)