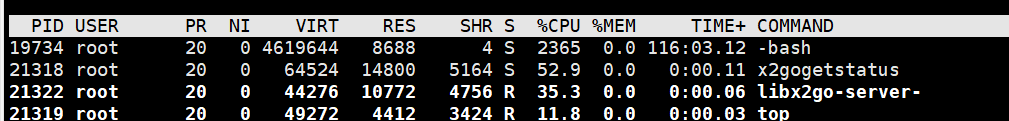

最近在跑實驗,但是突然發現程序運行變慢,然后top命令查看程序運行情況,發現有異常進程,名字叫 bash,占用 2400% CPU計算資源。

剛開始懷疑是挖礦程序,因實驗室網絡IP為教育網公網,懷疑被攻擊,網上查了些資料,并參考了下面博客:

記一次服務器被挖礦程序占用的解決過程_dabao87的博客-CSDN博客_服務器被挖礦?blog.csdn.net

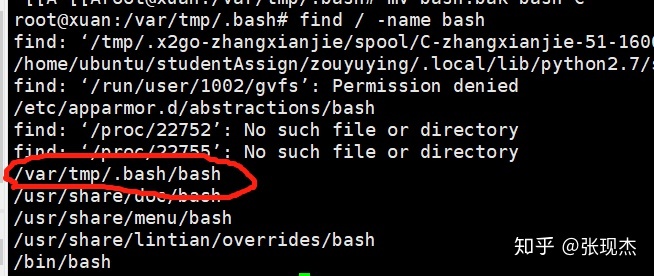

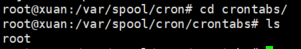

通過搜索這個進程名字,發現異常文件 /var/tmp/.bash/bash

find / -name bash

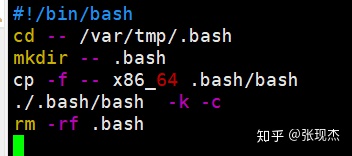

打開這個腳本,發現腳本語言如下:

#!/bin/bash

cd -- /var/tmp/.bash

mkdir -- .bash

cp -f -- x86_64 .bash/bash

./.bash/bash -k -c

rm -rf .bash

這個分明是不斷消耗CPU資源,不斷遞歸創建刪除文件的惡意腳本,將腳本文件刪除之后,用kill命令將程序id殺死后計算機恢復。因為前期實驗室密碼設置的過于簡單,重新修改了密碼,提醒大家如果服務器IP是公網IP要謹慎一些。

事情還沒完,太討厭了

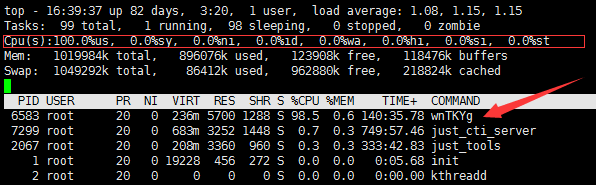

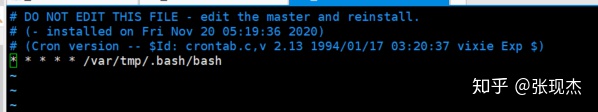

更新,在下午解決問題之后以為服務器好了,但是晚上又出現了新的 bash進程,在咨詢了遇到同樣問題的老哥 @yr15 之后,得知有可能被設置了定時任務,cron定時啟動bash命令。

可以看到這個腳本是2020年10月20號寫入的。把他刪了希望完事了。太討厭了!!

再更,解決后第二天它又出現了,沒錯是又出現了~~,然后差點想重裝系統,最后試了一下將定時服務關閉,將進程殺死。

停止定時任務命令:

service crond stop可能是定時任務里面保存了那個腳本的相關東西,現在好像一天沒有出現了。

再更:

病毒換了策略,它建立了一個tcp連接來入侵我們電腦,但是為什么會這樣還沒整清楚

netstat -anp | grep bash

tcp 0 0 ***.***.91.12:35910 51.79.73.21:80 ESTABLISHED 25782/-bash

這個ip 51.79.73.21:80 是加拿大的。

開啟了防火墻:

root@xuan:~# sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation (y|n)? y

Firewall is active and enabled on system startup

root@xuan:~# sudo ufw deny 35910

Rule added

Rule added (v6)

root@xuan:~# sudo ufw status

Status: activeTo Action From

-- ------ ----

35910 DENY Anywhere

35910 (v6) DENY Anywhere (v6) 禁止那個ip tcp連接

sudo ufw deny from 51.79.73.21root@xuan:~# netstat -anp | grep bash

tcp 0 0 **.30..7*9:36024 51.79.73.21:80 ESTABLISHED 810/-bash

lsof -p 810

->eugen.whitehat.at:http (ESTABLISHED)

)

(轉載))

詳解)

)