安全研究人員Sabri Haddouche發現了一個只需幾行代碼就可以讓iPhone崩潰并重啟的方法。

\\Sabri Haddouche在GitHub上發布了一個示例網頁,只有15行代碼,如果在iPhone或iPad上訪問這個頁面,就會崩潰并重啟。在macOS上使用Safari打開該頁面也會出現瀏覽器掛起,無法動彈。

\\這段代碼利用了iOS Web渲染引擎WebKit中的一個漏洞。Haddouche解釋說,在CSS過濾器屬性中嵌套大量元素(如\u0026lt;div\u0026gt;),就會耗盡設備的資源,并導致內核崩潰,然后關閉并重新啟動操作系統。

\\Haddouche說,“任何在iOS上渲染HTML的應用程序都會受到影響”。他警告說,任何人都可以通過Facebook或Twitter上向你發送鏈接,或者通過電子郵件發送鏈接,如果你打開了這些連接或者訪問了任何包含這段代碼的網頁,就會中招。

\\下面是Haddouche的推文截圖:

\\

他在推文中給出了網頁鏈接和GitHub代碼鏈接,并事先給出警告,如果點了那個網頁鏈接后果自負。

\\經安全公司Malw??arebytes的證實,最新的iOS 12測試版在單擊這個鏈接時也會發生掛起。

\\即使有些“幸運”的設備不會發生崩潰,也會重新啟動用戶界面。

\\好在這個攻擊雖然令人討厭,但它不能用來運行惡意代碼,也就是說無法利用它來運行惡意軟件,也無法通過這種方式來盜取數據。但目前沒有簡單的方法可以防止攻擊發生。只要單擊鏈接或打開HTML電子郵件,這段代碼就會讓設備崩潰。

\\Haddouche向蘋果公司報告了這個漏洞,蘋果公司表示正在調查中,還沒有發言人就此事發表評論。

\\這里給出帶有這段代碼的網頁鏈接,有好奇心的人在單擊鏈接之前請慎重考慮:https://t.co/4Ql8uDYvY3。

\\下面是這段代碼的GitHub鏈接:https://gist.github.com/pwnsdx/ce64de2760996a6c432f06d612e33aea

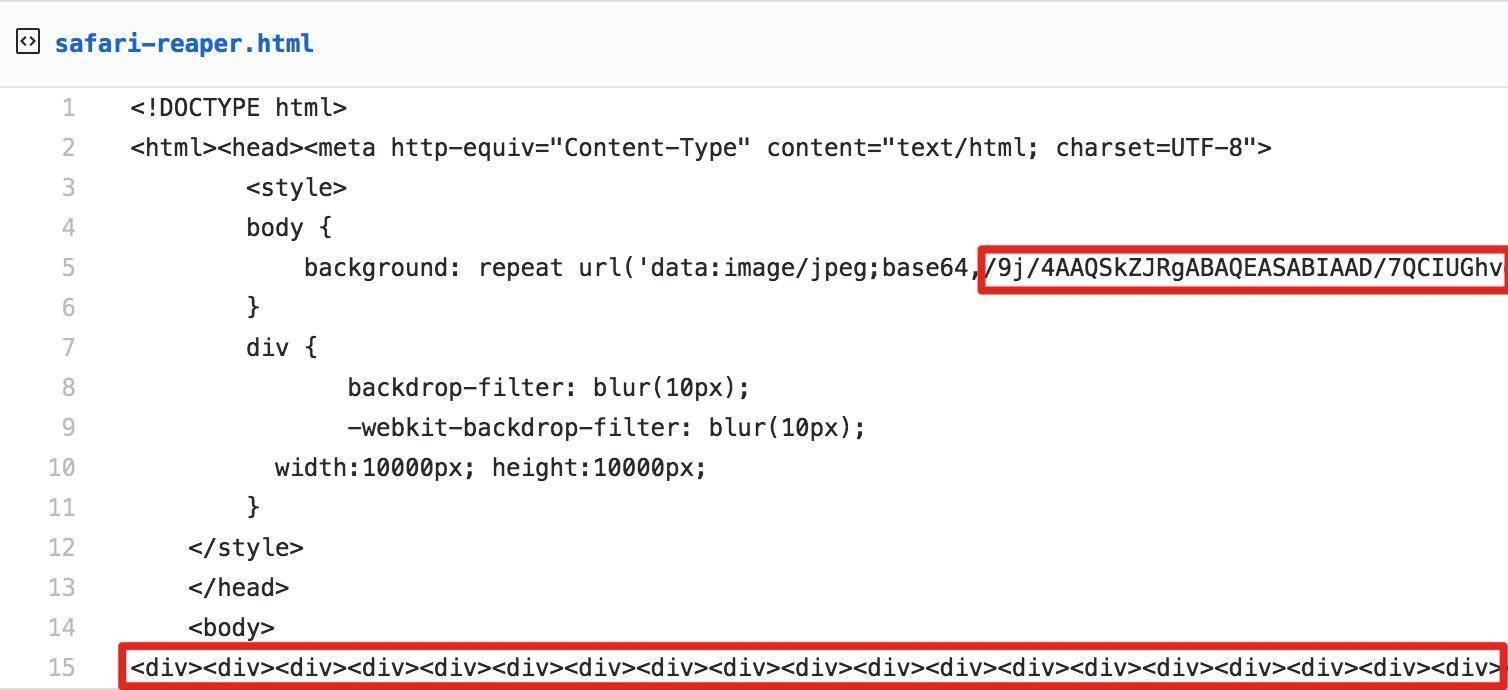

\\打開這個GitHub頁面,可以看到代碼如下:

\\

上面紅色部分是一張經過base64編碼的圖片,下面是很多\u0026lt;div\u0026gt;標簽。正如Haddouche所說,就是利用了在過濾器屬性中嵌入大量HTML元素標簽來消耗設備的資源,從而達到攻擊的目的。

\\感謝覃云對本文的審校。

)

和wait()的區別)

,使用loader處理scss,圖片以及轉換JS)