目錄

一、信息安全基礎

? ? ? ? 1、信息安全五要素

? ? ? ? 2、網絡安全漏洞

? ? ? ? 3、網絡安全威脅

? ? ? ? 4、安全措施的目標

二、信息加解密技術

? ? ? ? 1、對稱加密

? ? ? ? 2、非對稱加密

? ? ? ? 3、加密算法對比

三、密鑰管理技術

? ? ? ? ?1、數字證書

? ? ? ? 2、PKI公鑰體系

四、訪問控制技術

? ? ? ? 1、訪問控制基本模型

? ? ? ? 2、訪問控制的實現技術

五、數字簽名技術

????????1、信息摘要

? ? ? ? 2、數字簽名過程分析

? ? ? ? 3、國產密碼算法

六、信息安全保障體系

? ? ? ? 1、計算機信息系統安全保護等級

一、信息安全基礎

? ? ? ? 1、信息安全五要素

????????(1)機密性:機密性是指網絡信息不泄露給非授權的用戶、實體或程序,能夠防止非授權者獲取信息。

? ? ? ? (2)完整性:完整性是指網絡信息或系統未經授權不能進行更改的特性。

? ? ? ? (3)可用性:可用性是指合法許可的用戶能夠及時獲取網絡信息或服務的特性。

? ? ? ? (4)可控性:可控性是指可以控制授權范圍內的信息流向及行為方式。

? ? ? ? (5)可審查性:可審查性是指對出現的信息安全問題提供調查的依據和手段。

? ? ? ? 信息安全的范圍包括設備安全、數據安全、內容安全和行為安全。

? ? ? ? 2、網絡安全漏洞

? ? ? ? ? ? ? ? 安全隱患主要表現如下:

? ? ? ? ? ? ? ? (1)物理安全性(2)軟件安全漏洞

????????????????(3)不兼容使用安全漏洞(4)選擇合適的安全機制

? ? ? ? 3、網絡安全威脅

? ? ? ? ? ? ? ? 網絡安全威脅主要表現形式如下:

? ? ? ? ? ? ? ? (1)非授權訪問(2)信息泄漏或丟失(3)破壞數據完整性

????????????????(4)拒絕服務攻擊(5)利用網絡傳播病毒

? ? ? ? 4、安全措施的目標

? ? ? ? ? ? ? ? 安全措施的目標如下:

? ? ? ? ? ? ? ? (1)訪問控制(2)認證(3)完整性(4)審計(5)保密

二、信息加解密技術

? ? ? ? 1、對稱加密

? ? ? ? ? ? ? ? 接收方和發送方使用相同的密鑰對內容進行加解密。?

? ? ? ? ?【特點】

? ? ? ? (1)加密強度不高,但效率高,易被破解。

? ? ? ? (2)密鑰分發困難。

? ? ? ? 2、非對稱加密

? ? ? ? ? ? ? ? 發送方使用接收方的公鑰對內容進行加密,接收方接收到加密后的內容后使用自己的私鑰進行解密,任何人的私鑰只能自己擁有,公鑰可以明文公開發送。

????????【特點】

? ? ? ? (1)加密強度高,但效率低,極難破解。

? ? ? ? (2)密鑰分發容易。

?

? ? ? ? 3、加密算法對比

?

?

三、密鑰管理技術

? ? ? ? ?1、數字證書

? ? ? ? ? ? ? ? 數字證書內容:

? ? ? ? ? ? ? ? (1)證書的版本信息。

? ? ? ? ? ? ? ? (2)證書的序列號,每個證書都有一個唯一的證書序列號。

? ? ? ? ? ? ? ? (3)證書所使用的簽名算法。

? ? ? ? ? ? ? ? (4)證書的發行機構名稱,命名規則一般采用X.500格式。

? ? ? ? ? ? ? ? (5)證書的有效期,現在通用的證書一般采用UTC時間格式,它的計時范圍為1950-2049。

? ? ? ? ? ? ? ? (6)證書所有人的名稱,命名規則一般采用X.500格式。

? ? ? ? ? ? ? ? (7)證書所有人的公開密鑰。

? ? ? ? ? ? ? ? (8)證書發行者對證書的簽名。

? ? ? ? 2、PKI公鑰體系

?

?

? ? ? ? 客戶端訪問銀行服務器流程:?

? ? ? ? ? ? ? ? ?CA中心給會銀行頒發數字證書,客戶端訪問銀行服務器前首先要驗證服務器的真實性,這時候會從服務器下載證書,使用CA的公鑰驗證CA的簽名(每個證書都會有簽名),以此判斷出證書的真偽,為真的化則從證書提取出銀行的公鑰,接下來客戶端會隨機生成一個密鑰,使用銀行的公鑰對客戶端的私鑰進行加密,然后發送給銀行服務器,銀行服務器在使用自己的私鑰對接收的內容進行解密,獲得客戶端發來的密鑰,接下來客戶端和服務器就可以使用這個密鑰進行對稱加密的通信了。

四、訪問控制技術

? ? ? ? 1、訪問控制基本模型

? ? ? ? ? ? ? ? 訪問控制的目標有兩個:

? ? ? ? ? ? ? ? (1)阻止非法用戶進入系統。

? ? ? ? ? ? ? ? (2)阻止合法用戶對系統資源的非法使用。

? ? ? ? ? ? ? ? 訪問控制的三要素:

? ? ? ? ? ? ? ? (1)主體:可以對其他實體施加動作的主動實體,記為S。

? ? ? ? ? ? ? ? (2)客體:是接受其他實體訪問的被動實體,記為O。

? ? ? ? ? ? ? ? (3)控制策略:是主體對客體的操作行為集合約束條件集,記為KS。

? ? ? ? 2、訪問控制的實現技術

? ? ? ? ? ? ? ? (1)訪問控制矩陣(ACM):矩陣中的每一格表示所在行的主體對所在列的客體的訪問授權。 r、w、x分別是可讀、可寫、可執行(execute)。

? ? ? ? ? ? ? ? ?(2)訪問控制列表:訪問控制矩陣按列分解。

? ? ? ? ? ? ? ? (3)能力表:訪問控制矩陣按行分解。

? ? ? ? ? ? ? ? ?(4)授權關系表:對應訪問矩陣中每一個非空元素的實現技術。像安全數據庫系統通常用授權關系表來實現其訪問控制安全機制。

五、數字簽名技術

????????1、信息摘要

? ? ? ? ? ? ? ? 單向散列函數【不可逆】、固定長度的散列值。

? ? ? ? ? ? ? ? 摘要用途:確保信息【完整性】,防篡改。

? ? ? ? ? ? ? ? ?常用的消息摘要算法有MD5、SHA等,市場上廣泛使用的MD5、SHA算法的散列值分別為128位和160位,由于SHA通常采用的密鑰長度較長,因此安全性高于MD5。

? ? ? ? ? ? ? ? ?常用的消息摘要算法有MD5、SHA等,市場上廣泛使用的MD5、SHA算法的散列值分別為128位和160位,由于SHA通常采用的密鑰長度較長,因此安全性高于MD5。

?

? ? ? ? 2、數字簽名過程分析

? ? ? ? ? ? ? ? 發送方A通過HASH(MD5或SHA等)算法對信息進行加密產生信息摘要,再使用自己的私鑰對摘要進行簽名,得到簽名的信息摘要,然后將信息明文和簽名的信息摘要一起發送給接收方B,B對接收到的信息明文使用和A相同的HASH算法進行加密得到信息摘要,再將接收到簽名的信息摘要使用A的公鑰進行驗證簽名,得到信息摘要,比較兩個信息摘要,如果完全一致則代表信息沒有被修改過。

? ? ? ? 3、國產密碼算法

? ? ? ? 練習題。:

????????????????請設計一個安全郵件傳輸系統,要求:該郵件已加密方式傳輸,郵件最大附件內容可達2GB,發送者不可抵賴,若郵件被第三方截獲,第三方無法篡改。

? ? ? ? 解:

?????????將發送方A的郵件明文使用隨機密鑰K加密,得到郵件密文,使用HASH算法對郵件明文加密得到信息摘要,使用A的私鑰對信息摘要進行簽名,得到摘要密文,將隨機密鑰K使用B的公鑰加密,得到加密后的隨機密鑰K。將郵件密文、摘要密文和加密后的隨機密鑰K發送給接收方B,B接受成功后,首先將加密后的隨機密鑰K使用自己的私鑰解密,得到隨機密鑰K,再使用隨機密鑰K對郵件密文進行解密得到郵件明文,然后使用和A相同的HASH算法對得到的明文加密得到郵件摘要,再使用A的公鑰對摘要密文進行驗證簽名,得到郵件摘要,再將兩個郵件摘要進行對比,內容一致的話代表內容沒有被修改,實現第三方無法修改。通過驗證簽名可以實現發送者不可抵賴。

六、信息安全保障體系

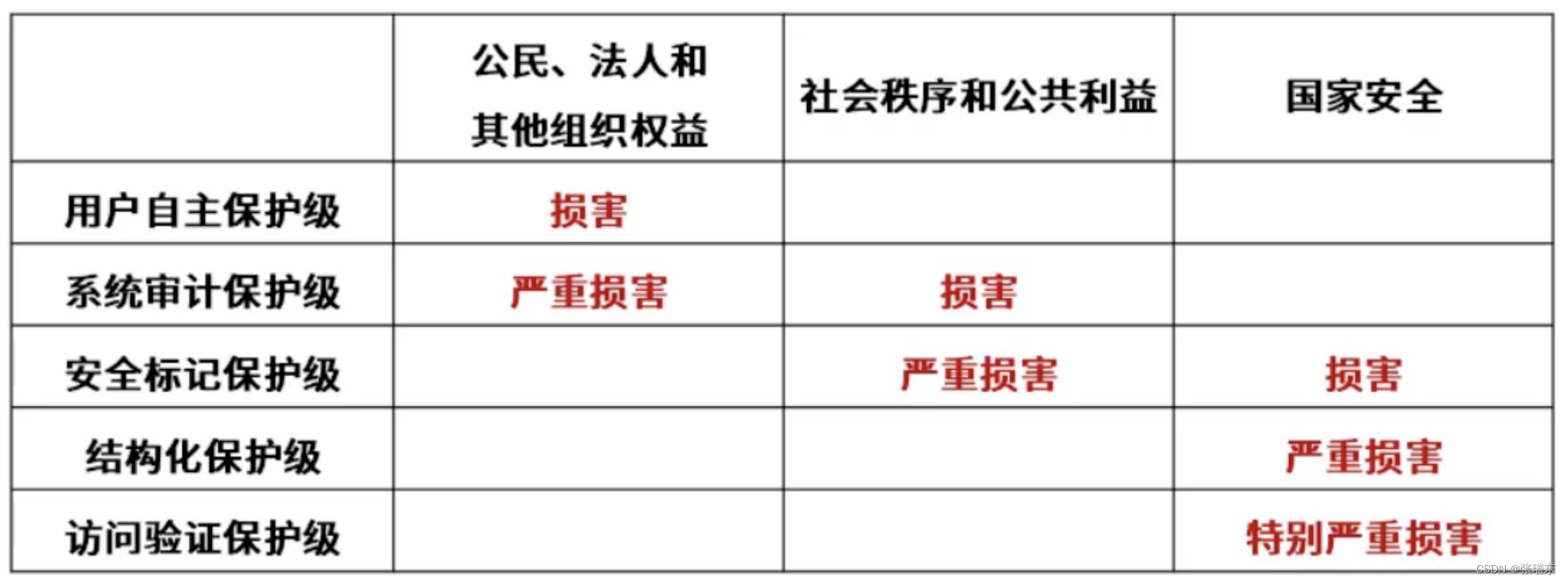

? ? ? ? 1、計算機信息系統安全保護等級

? ? ? ? ? ? ? ? 計算機信息系統安全保護等級劃分準則(GB17859-1999)

? ? ? ? ? ? ? ? (1)用戶自主保護級:適用于普通內聯網用戶。系統被破壞后,對公民、法人和其他組織權益有損害,但不損害國家安全社會秩序和公共利益。

? ? ? ? ? ? ? ? (2)系統審計保護級:適用于通過內聯網進行商務活動,需要保密的非重要單位。系統被破壞后,對公民、法人和其他組織權益有嚴重損害,或損害社會秩序和公共利益,但不損害國家安全。

? ? ? ? ? ? ? ? (3)安全標記保護級:適用于地方各級國家機關、金融機構、郵電通信、能源與水源供給部門、交通運輸、大型工商與信息技術產業、重點工程建設等單位。系統被破壞后,對社會秩序和公共利益造成嚴重損害,或對國家造成損害。

? ? ? ? ? ? ? ? (4)結構化保護級:適用于中央級國家機關、廣播電視部門、重要物資儲備單位、社會應急服務部門、尖端科技企業集團、國家重點科研機構和國防建設等部門。系統被破壞后,對社會秩序和公共利益造成特別嚴重損害,或對國家安全造成嚴重損害。

? ? ? ? ????????(5)訪問驗證保護級:適用于國防關鍵部門和依法需要對計算機信息系統實施特殊隔離的單位。系統被破壞后,對國家安全造成特別嚴重損害。

)

--猿人學第十五題)