網站取證

網站取證_1

?下載附件 并解壓 得到了一個文件以及一個壓縮包

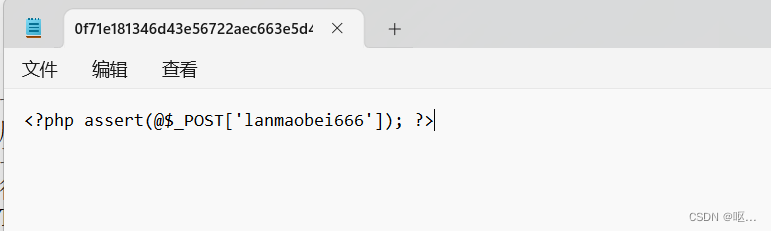

解壓壓縮包 用火絨查病毒 發現后門

?打開文件路徑之后 發現了一句話木馬

解出flag

網站取證_2

?讓找數據庫鏈接的明文密碼

?打開www文件找找

查看數據庫配置文件/application/database.php(CodeIgniter的數據庫配置文件位于application/config/database.php)

?CodeIgniter是一個php的輕量級開發框架

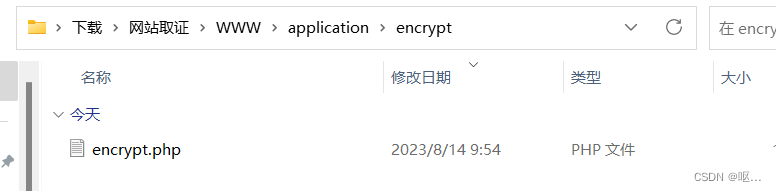

在這個文件里找到了密碼是這個?? 密碼是my_encrypt()這個函數加密的,然后去找這個函數

?

?找到一串代碼

?沒有看懂這串代碼 問一下gpt

這段代碼是一個名為`my_encrypt()`的PHP函數,用于使用Rijndael-128算法的CBC模式進行解密。

然后密鑰是PanGuShi,使用base64加密,然后偏移量是PanGuShi的SHA1的前16位

偏移量:130f028b5c4b9e1b

得到flag

網站取證_3?

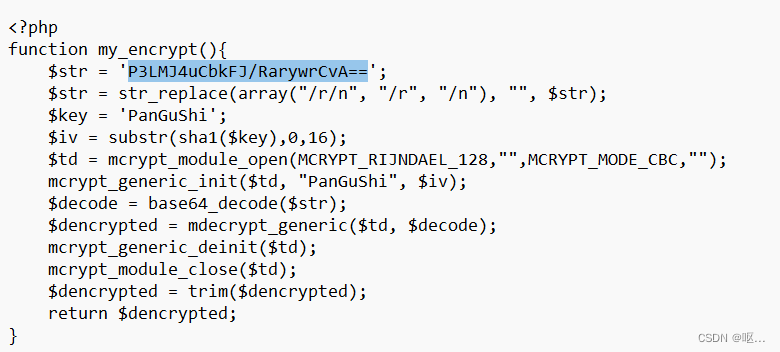

?讓我們找數據庫金額加密混淆使用的鹽值。

鹽值就是在密碼hash過程中添加的額外的隨機值,如,用戶的ID就可以作為鹽值,來進行hash,生產密文,進而,可以做到密碼保護的目的

先去看了看鹽值的概念

查看bak.sql發現tab_channel_order_list和money有關,應該是用來存儲金額的

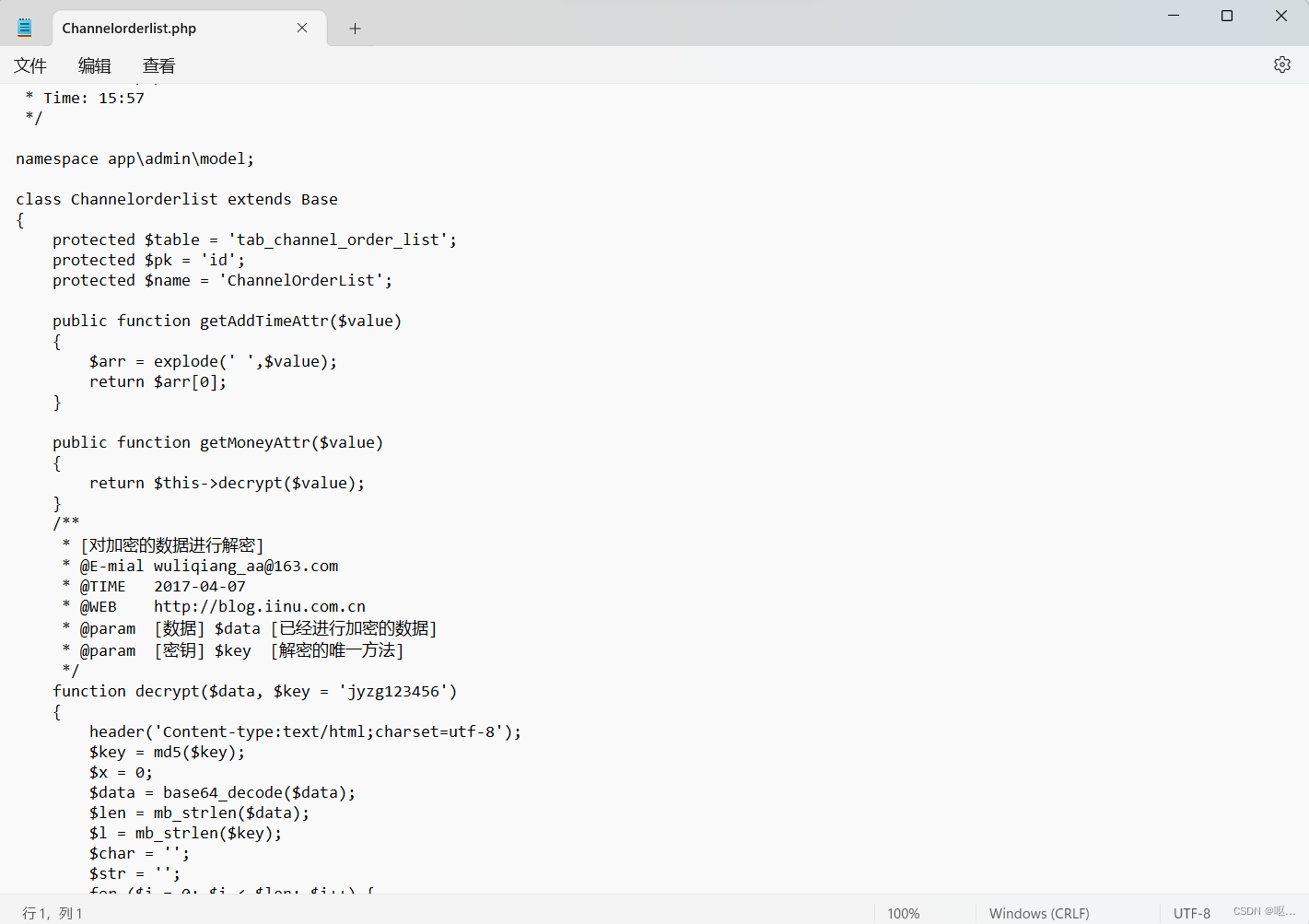

?最后在www/application/admin/model/Channelorderlist中找到

第三問沒有看懂是什么意思 看了大佬的wp才做出來

第三問沒有看懂是什么意思 看了大佬的wp才做出來

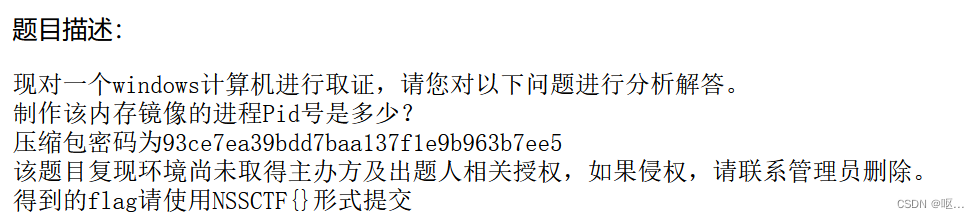

計算機取證

計算機取證_1

計算機取證_1

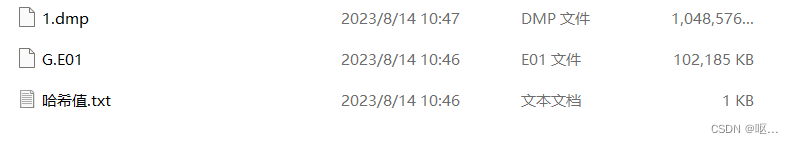

解壓后是這些

?

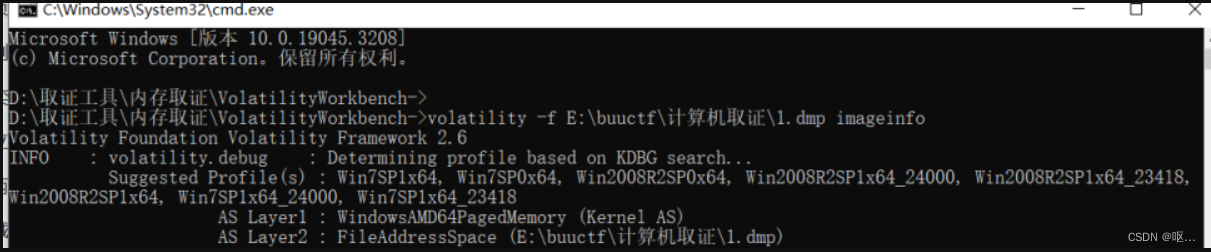

問內存,那就先用內存取證volatility

拿到版本,然后指令跑密碼

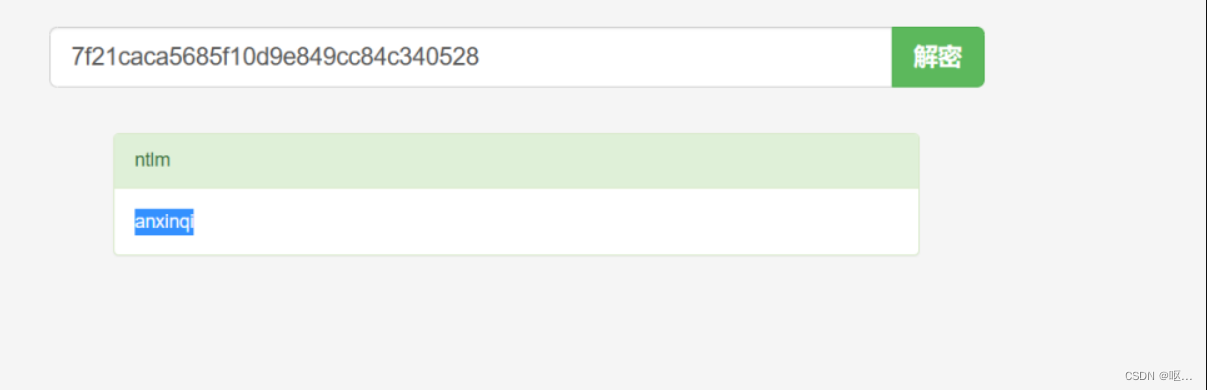

MD5破解一下

拿到密碼

計算機取證_2

直接跑進程

從下往上看,發現MagnetRAMCaptu這個進程不知道是什么,直接去搜一下

那就是這個嘍,2192

計算機取證_3

直接用passware結合內存找BitLocker密碼

然后拿到密鑰以后去火眼掛鏡像,解密? 拿到四個文件

解壓出來以后,發現有一個密碼本,然后3和4都加密,我們猜測密碼是用來爆破的,然后直接爆

用passware字典爆破要先導入密碼本,在這里導入

解密ppt

計算機取證_4

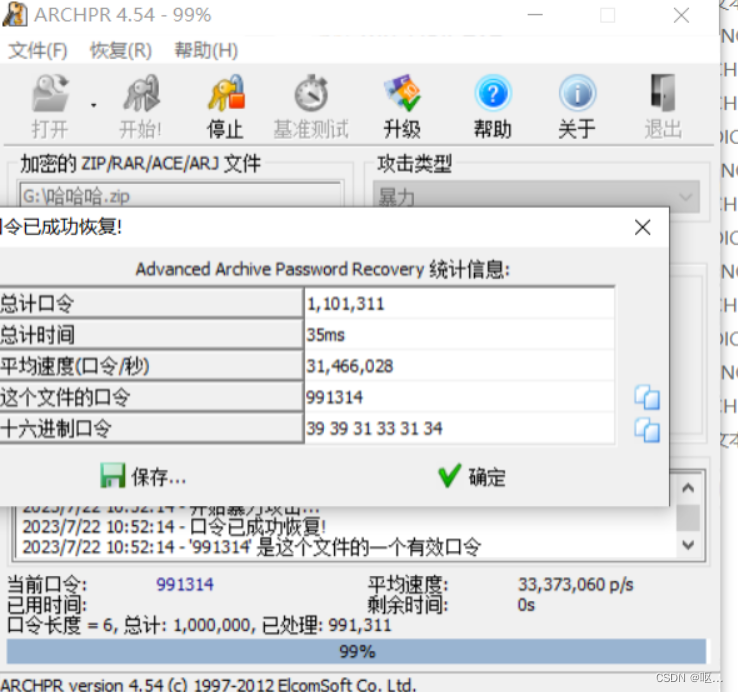

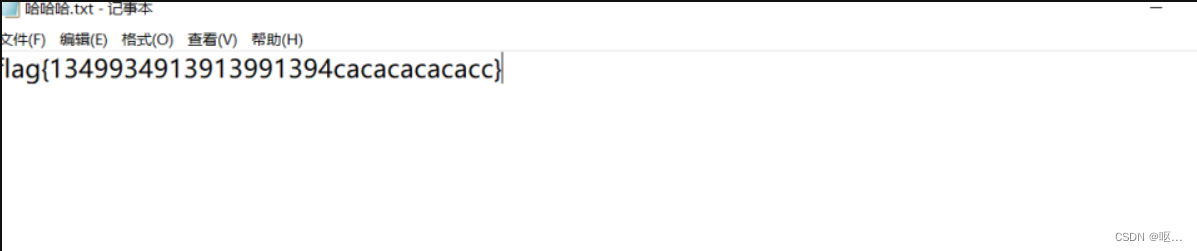

我們上一題拿到了四個文檔,第四個文檔那個新建txt文檔,我們猜測他為加密容器,然后我們用EFDD解密TC容器

拿到一個壓縮包

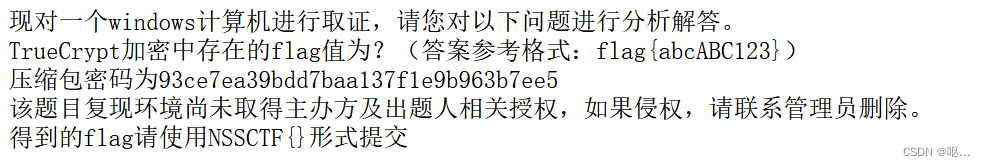

發現還有密碼,然后我們爆破

?

?手機取證

手機取證_1

直接搜這個東西

手機取證_2

直接搜姜總

取證最大的感覺就是不知道從哪里下手 找不到方向 軟件也是不太會用 都需要摸索

做了一些題之后感覺軟件的用處非常大,雷電以及火眼的各種工具

還會繼續學一段時間取證,熟各種軟件的功能用途 拓展知識面 為接下來的藍帽杯做準備

?

?

?

?

)

![P8605 [藍橋杯 2013 國 AC] 網絡尋路](http://pic.xiahunao.cn/P8605 [藍橋杯 2013 國 AC] 網絡尋路)