先上一個AI的回答:?

dnstwist是一種釣魚網站域名識別工具,可幫助用戶識別和檢測可能被惡意使用的域名。它通過生成類似的域名變體來模擬攻擊者可能使用的釣魚域名,并提供了一系列有用的功能和信息。

dnstwist能夠生成一組類似的域名變體,包括字符替換、字符插入、字符刪除、字符重復等,以此來模擬可能被攻擊者注冊的釣魚域名。它還可以通過使用WHOIS和DNS查詢等功能來獲取域名的詳細信息,如注冊商、注冊日期、IP地址等。此外,dnstwist還支持將生成的域名與Alexa排名、VirusTotal掃描結果等進行比較,以幫助用戶更好地了解潛在的威脅。

dnstwist的使用非常簡單,用戶只需提供一個目標域名,該工具會自動分析并生成相應的域名變體。用戶可以通過命令行界面或腳本來進行使用,并根據需要選擇不同的選項和功能。

總之,dnstwist是一款非常實用的釣魚網站域名識別工具,可以幫助用戶發現和防范潛在的釣魚攻擊。它的功能強大而全面,能夠快速生成域名變體并提供詳細的信息和比較分析,使用戶能夠更好地保護自己的網絡安全。

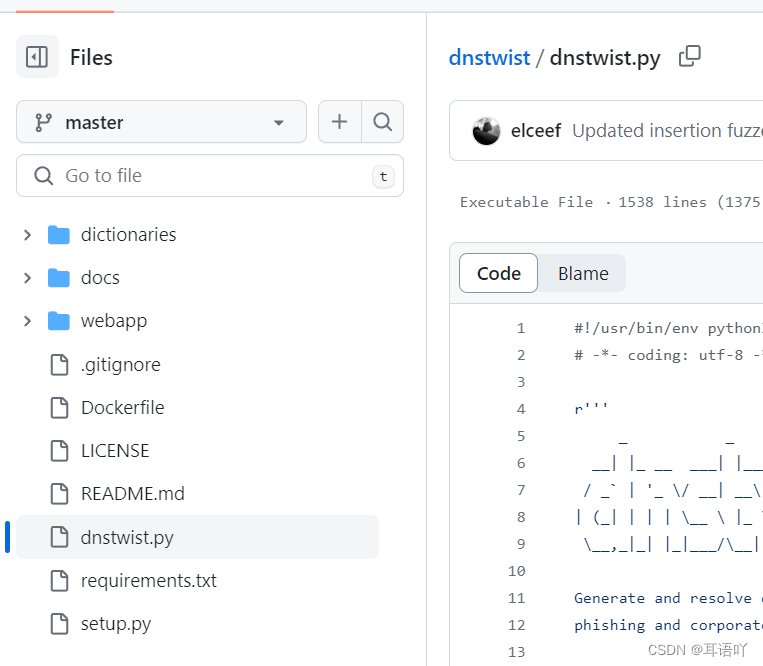

github鏈接https://github.com/elceef/dnstwist

在線網站?dnstwist | phishing domain scanner?

首先打開主代碼文件,開始分析:

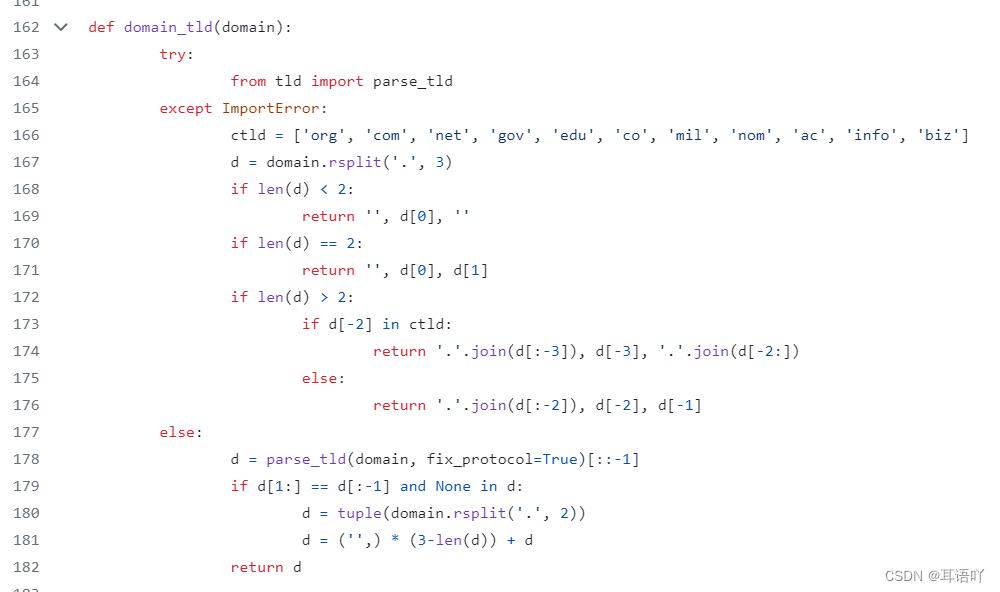

?首先看到的應該是一個提取頂級域名(Tld)的函數:

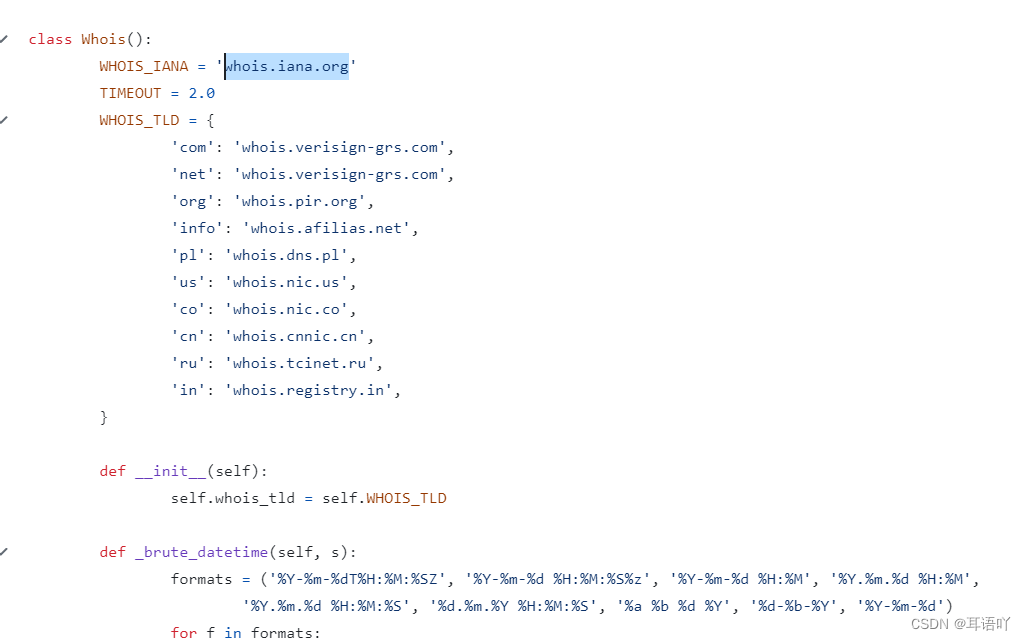

?查詢whois的函數,whois.iana.org是根服務器網站:

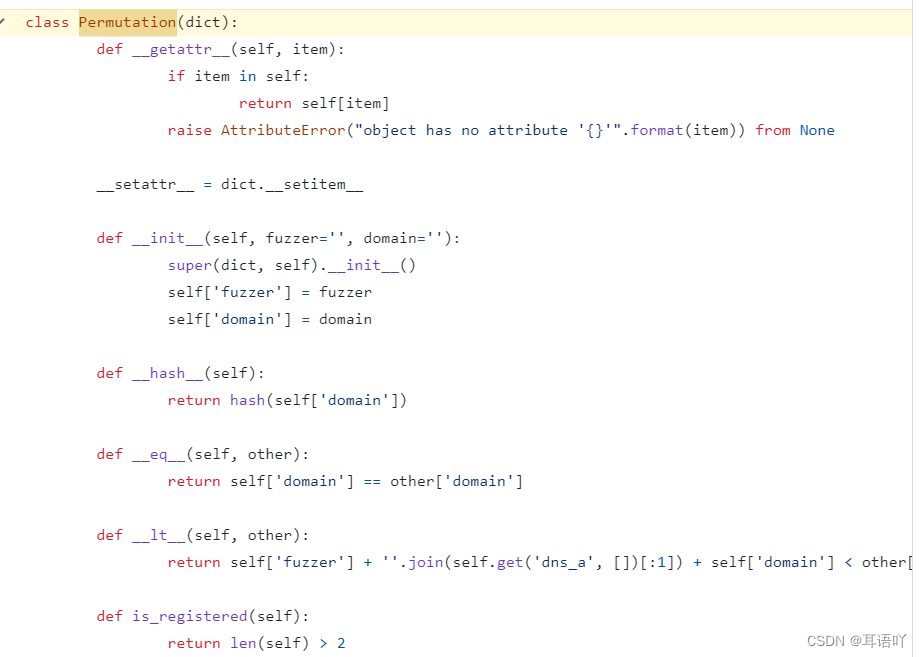

?置換函數:

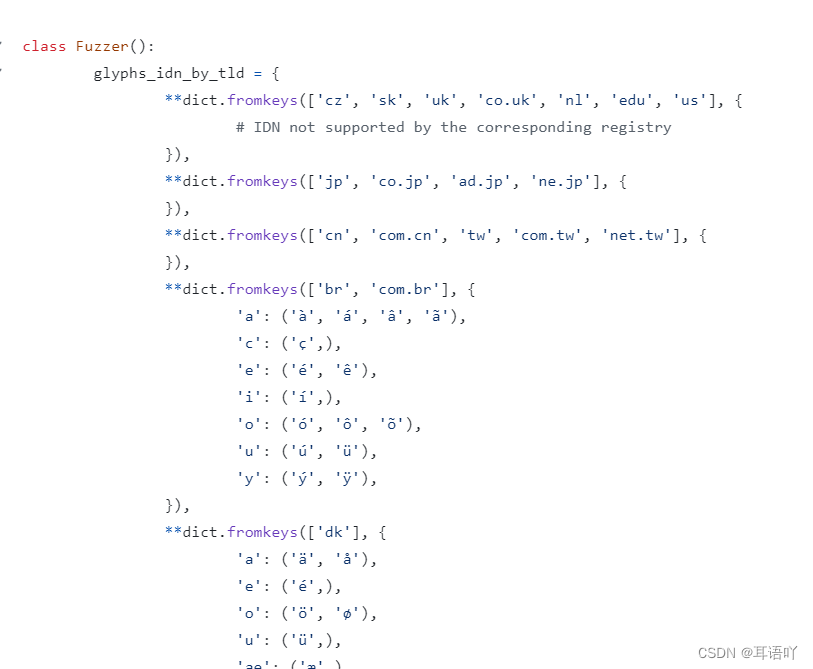

?這是一個fuzz函數,可以看出這里fuzz的是頂級域名,對相似的字符進行了替換:

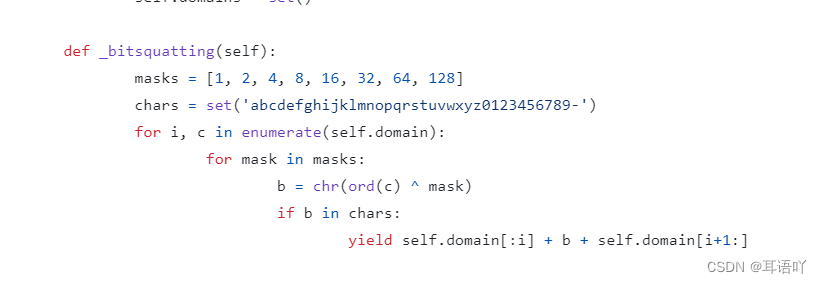

bitsquatting位翻轉仿冒:

masks里邊的數字都是只有1位為1,其余都是0,^是按位異或運算符,當二者不同時為1。

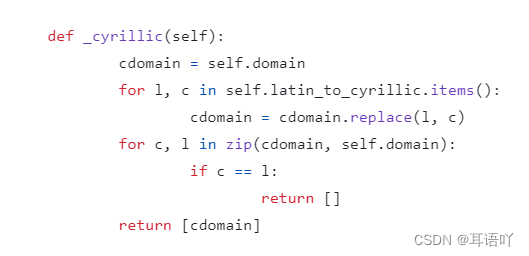

cyrillic西里爾字母:

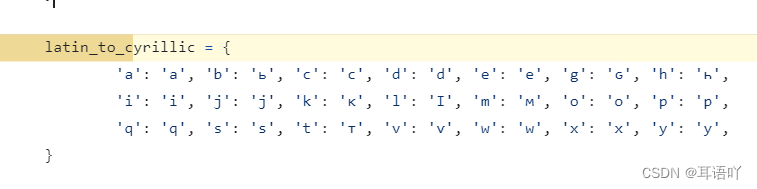

找到?latin_to_cyrillic:

可以看出英文字母和西里爾字母很像。

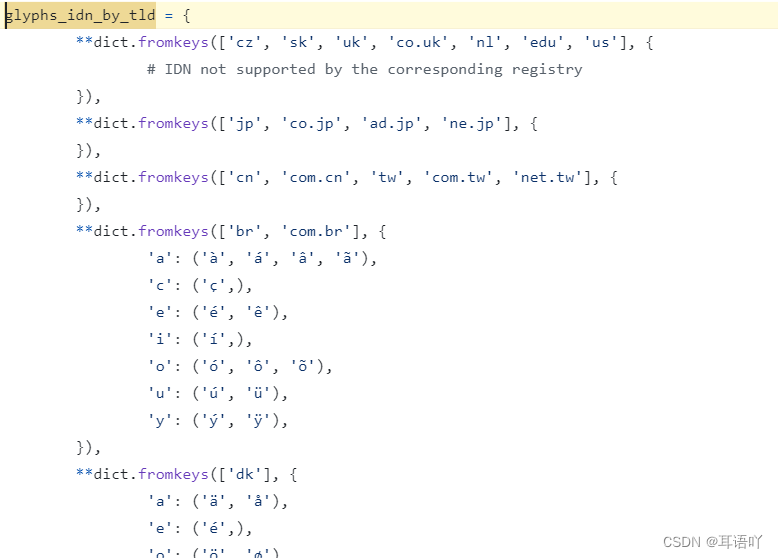

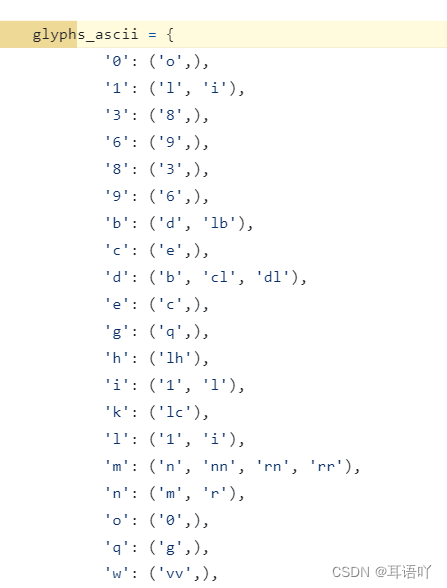

homoglyph同形異意攻擊:

?用很多相近的字符進行了替換:

?

?

?

?

hyphenation?連字符:

其實就是在域名里加了一個“-”。

insertion 插入字符:

從self.keywords里選的:?

?

?

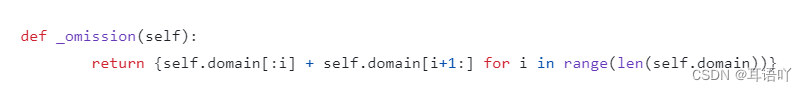

omission遺漏:?

?隨機丟棄了第i個字母。

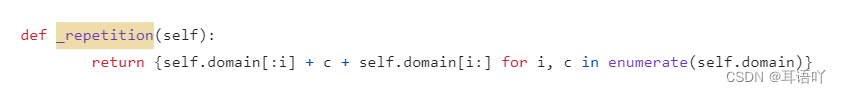

repetition重復:

?重復第i個字母。

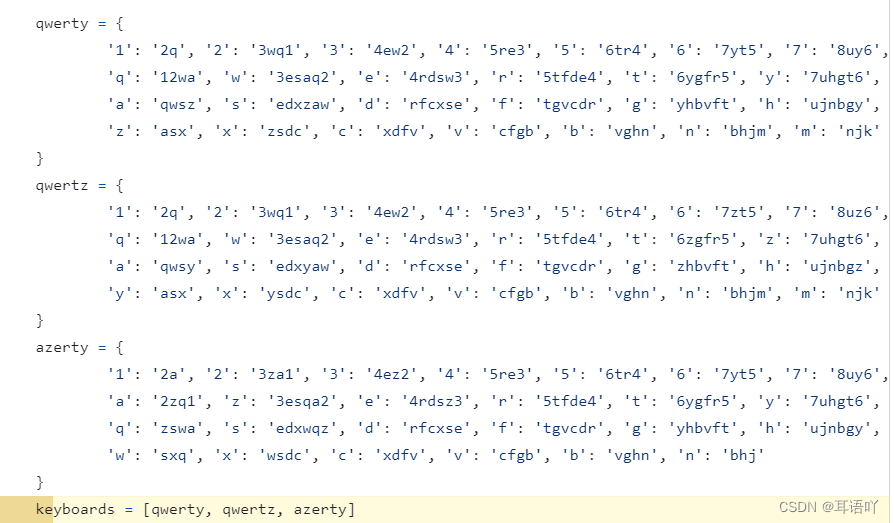

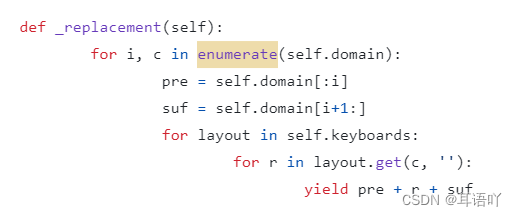

replacement替換:

?把第i個字母替換掉了。

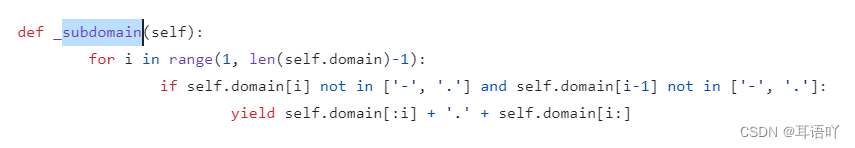

subdomain變成子域名:

?加了一個點。

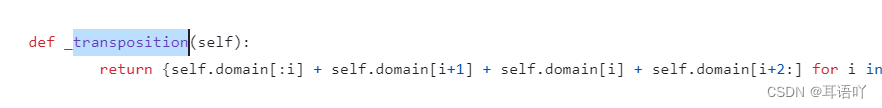

transposition換位置:

i和i+1互換位置。

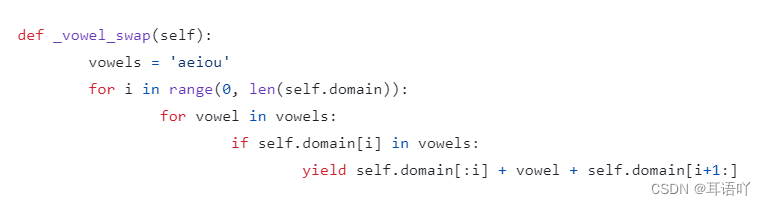

vowel_swap:

元音字母aeiou替換

plural:

?好像是把s變成es的意思

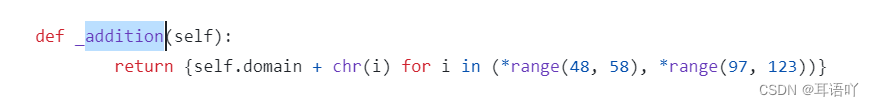

addition增加:

?包含了數字0-9的ASCII碼范圍(48-57)和小寫字母的ASCII碼范圍(97-122)。

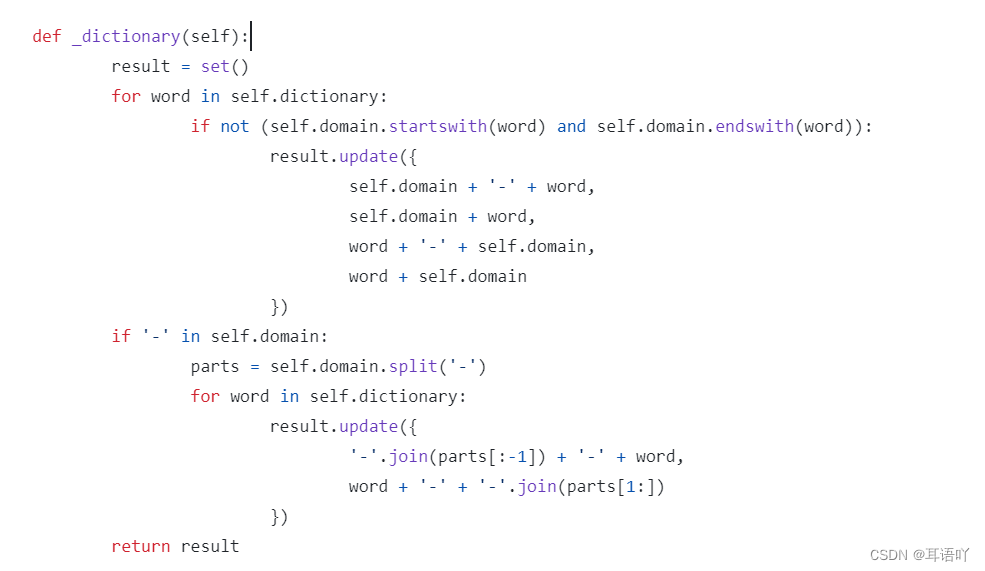

從字典里生成域名:

)

)

)