網絡設備通常是網絡基礎設施的核心,并控制著整個網絡的通信和安全,同樣面臨著各種各樣的攻擊威脅。

對網絡設備的攻擊一旦成功,并進行暴力破壞,將會導致網絡服務不可用,且可以對網絡流量進行控制,利用被攻陷的交換機、路由器等設備發動分布式拒絕服務攻擊其他目標等等。

那么,我們在網的網絡設備具體會面臨什么樣的攻擊呢?接下來會列出常見和可能的攻擊類型:

文章目錄

- 畸形報文攻擊

- 分片報文攻擊

- 分片報文攻擊主要分類

- 分片報文攻擊防范方法

- TCP SYN泛洪攻擊

- UDP泛洪攻擊

- ICMP泛洪攻擊

- 推薦閱讀

畸形報文攻擊

畸形報文攻擊是通過向目標設備發送有缺陷的IP報文,使得目標設備在處理這樣的IP報文時出錯和崩潰,影響目標設備承載的業務正常運行。畸形報文攻擊防范是指設備實時檢測出畸形報文并予以丟棄,實現對設備的保護。畸形報文種類如下表所示。

分片報文攻擊

分片報文攻擊是通過向目標設備發送分片出錯的報文,使得目標設備在處理分片錯誤的報文時崩潰、重啟或消耗大量的CPU資源,影響目標設備承載的業務正常運行。分片報文攻擊防范是指設備實時檢測出分片報文并予以丟棄或者限速處理,實現對本設備的保護。

分片報文攻擊主要分類

- 分片數量巨大攻擊:同一IP報文中的分片數目超過8189個,造成設備重組分片報文時消耗大量CPU資源。

- 巨大Offset攻擊:攻擊者向目標設備發送一個Offset值大于8189的分片報文,導致目標設備需要分配巨大的內存空間來存放所有分片報文,消耗大量資源。

- 重復分片攻擊 :重復分片攻擊就是把同樣的分片報文多次向目標主機發送,造成目標主機的CPU和內存使用不正常。同樣的分片包括完全相同的分片和報文不相同但offset相同的分片。

- Syndrop攻擊:IP分片錯誤,第二片包含在第一片之中。即數據包中第二片IP包的偏移量小于第一片結束的位移,而且算上第二片IP包的Data,也未超過第一片的尾部。Syndrop攻擊使用了TCP協議,Flag為SYN,而且帶有載荷。

- 分片錯誤攻擊:IP報文分片第二片包含在第一片之中,即數據包中第二片IP包的偏移量小于第一片結束的位移。根據采用的協議不同和有效荷載長度不同可分為Syndrop攻擊、NewTear攻擊、Bonk攻擊和Nesta攻擊。

分片報文攻擊防范方法

對于分片數量巨大攻擊、巨大Offset攻擊、Syndrop攻擊和分片錯誤攻擊,直接丟棄所有分片報文。對于重復分片攻擊,設備實現對分片報文進行CAR(Committed Access Rate)限速,保留首片,丟棄其余所有相同的重復分片,保證不對CPU造成攻擊。

TCP SYN泛洪攻擊

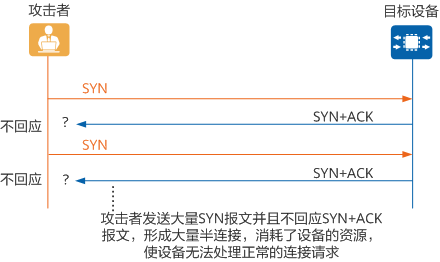

TCP SYN攻擊利用了TCP三次握手的漏洞。

在TCP的3次握手期間,當接收端(目標設備)收到來自發送端(攻擊者)的初始SYN報文時,向發送端返回一個SYN+ACK報文。接收端在等待發送端的最終ACK報文時,該連接一直處于半連接狀態。如果接收端最終沒有收到ACK報文包,則重新發送一個SYN+ACK到發送端。如果經過多次重試,發送端始終沒有返回ACK報文,則接收端關閉會話并從內存中刷新會話,從傳輸第一個SYN+ACK到會話關閉大約需要30秒。

在這段時間內,攻擊者可能發送大量SYN報文到開放的端口,并且不回應接收端的SYN+ACK報文。接收端內存很快就會超過負荷,且無法再接收任何新的連接,并將現有的連接斷開。

TCP SYN泛洪攻擊防范即設備對TCP SYN報文進行速率限制,當目標設備每秒收到的SYN報文數量超過限速值就啟動丟棄動作,保證設備受到攻擊時資源不被耗盡。

UDP泛洪攻擊

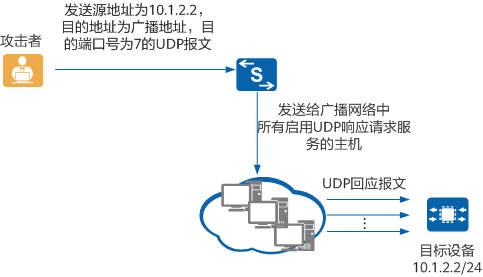

UDP泛洪攻擊是指攻擊者在短時間內向目標設備發送大量的UDP報文,導致目標設備負擔過重而不能處理正常的業務。UDP泛洪攻擊分為兩類:

-

Fraggle攻擊:攻擊者發送源地址為目標設備IP地址,目的地址為廣播地址,目的端口號為7的UDP報文。如果該廣播網絡中有很多主機都啟用了UDP響應請求服務,目標設備將會收到很多主機發送的UDP回應報文,設備處理這些報文會消耗CPU資源,造成系統繁忙,從而達到攻擊效果。

對于Fraggle攻擊,設備開啟UDP泛洪攻擊防范功能后,默認UDP端口號為7的報文是攻擊報文,直接將其丟棄。 -

UDP診斷端口攻擊:攻擊者向目標設備的UDP診斷端口(7-echo,13-daytime,19-Chargen等UDP端口)發送大量UDP請求報文,形成泛洪,消耗網絡帶寬資源,并且目標設備為這些請求提供服務回應UDP報文時會消耗CPU資源,造成負擔過重而不能處理正常的業務。

開啟泛洪攻擊防范功能后,設備將UDP端口為7、13和19的報文認為是攻擊報文,直接丟棄。

ICMP泛洪攻擊

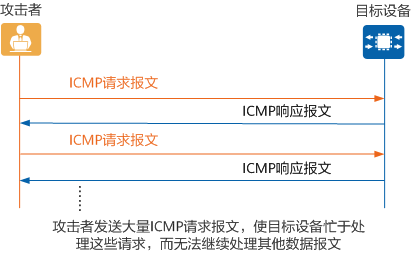

網絡管理員一般用Ping程序對網絡進行監控和故障排除,大概過程如下:

- 源設備向接收設備發出ICMP請求報文;

- 接收設備接收到ICMP請求報文后,會向源設備回應一個ICMP響應報文。

如果攻擊者向目標設備發送大量的ICMP請求報文,則目標設備會忙于處理這些請求,而無法繼續處理其他的數據報文,造成對正常業務的沖擊。

ICMP泛洪攻擊防范即設備對ICMP報文進行速率限制,當目標設備每秒收到的ICMP報文數量超過限速值就啟動丟棄動作,保證設備受到攻擊時資源不被耗盡。

推薦閱讀

- 如何在Linux中安裝和使用dig工具

- 【網絡安全】零日漏洞(0day)是什么?如何防范零日攻擊?

- 局域網協議:ICMP (Internet Control Message Protocol,互聯網控制消息協議)

- 安全知識普及:了解端點檢測與響應 (EDR)對企業的重要性

- 安全知識普及:什么是垃圾郵件和網絡釣魚欺詐

- VRRP(虛擬路由器冗余協議)標準協議工作機制與優勢介紹

)

)

![反序列化 [網鼎杯 2020 朱雀組]phpweb 1](http://pic.xiahunao.cn/反序列化 [網鼎杯 2020 朱雀組]phpweb 1)