這個標題很帥

- abstract

- introduction

- system model

- PROPOSED JOINT OPTIMIZATION OF ITS AND COVERT TRANSMISSION RATE

- 信息論安全 (ITS)

- 隱蔽通信需要(CC)

Joint Information-Theoretic Secrecy and Covert

Communication in the Presence of an

Untrusted User and Warden

2021 IOTJ

主要創新點總結:

1 到Bob和到Carol的信號的功率分配或者時隙分配。

2 由于Willie到其他的竊聽的信道Willie僅僅知道其分布(假設所有信道都僅僅知道其分布),由于其不確定性帶來概率的推導。

3 目標函數既包含傳統安全又包含隱蔽如何進行解耦?

abstract

在本文中,我們研究了單輸入多輸出(SIMO)系統中的聯合信息論保密性和隱蔽通信,其中發射器(Alice)與兩個合法用戶(Bob 和 Carol)進行通信。我們認為網絡中還存在不受信任的用戶和典獄長節點,試圖分別攻擊與 Bob 和 Carol 的安全和隱蔽通信。具體來說,Bob 需要安全通信,以便他來自 Alice 的消息不會被不受信任的用戶解碼,而 Carol 需要隱蔽通信,以便她來自 Alice 的消息不會被典獄長檢測到。為此,我們認為 Alice 在選定的時隙內傳輸 Carol 的消息,以向典獄長隱藏它們,同時也在每個時隙內有爭議地傳輸 Bob 的消息。我們制定了一個優化問題,其目的是在隱蔽通信要求和安全通信約束的情況下最大化平均速率。由于所提出的優化問題是非凸的,我們利用逐次凸逼近來獲得易于處理的解決方案。此外,我們將我們提出的系統模型擴展到多天線 Alice 場景,并找到波束成形向量,以使平均和速率最大化。此外,我們考慮實際假設,即愛麗絲對典獄長的位置不完全了解,并且鮑勃和卡羅爾的信道狀態信息(CSI)不完全。我們的數值示例強調,與 Bob 的不完美 CSI 相比,Carol 的不完美 CSI 對平均速率具有更不利的影響。

introduction

由于無線傳輸的廣泛性和開放性,無線通信的安全性和隱私性正在成為網絡運營商的一個關鍵考慮因素。一般來說,無線通信的安全保護是基于網絡設計較高層中眾所周知的基于密鑰的方法來實現的[1]。該方法基于對無線竊聽者的計算能力的特定限制,使得其無法發現分配給合法用戶來解密機密信息的秘密密鑰。最近,信息論保密(ITS)作為一種有前途的技術被引入,用于保護無線通信,其中不向網絡強加復雜的密鑰交換過程[2]。在開創性工作 [3] 中,Wyner 說明了當竊聽者的信道是合法用戶信道的降級版本時,發送器和接收器能夠實現正的完美保密率。為此,人們提出了幾種增強 ITS 的技術:傳輸波束成形 [4]-[6]、天線選擇 [7]、[8]、協作技術 [9]-[11]、人工噪聲輔助傳輸 [12] ]–[15],并使用功率域非正交多址接入(PD-NOMA)[16]–[18]。在 ITS 中,目標是保護機密消息的內容免遭竊聽。然而,在其他出于隱私考慮的場景中,發送器和接收器的目的是向典獄長隱藏其通信的存在,這就是所謂的隱蔽通信。在隱蔽通信文獻中,守望者是試圖檢測發送器是否在當前時隙中向接收器發送信息信號的節點。值得注意的是,當典獄長檢測到信息傳輸的存在時,它可以對網絡發起惡意攻擊。

近年來,研究人員研究了各種無線通信場景中的隱蔽通信,例如物聯網應用[19]、[20]、無人機(UAV)網絡[21]、[22]、協作中繼網絡[23]-[ 26]、5G 中的設備到設備 (D2D) 通信 [27] 和 IEEE 802.11 Wi-Fi 網絡 [28]。在[22]中,考慮了在存在地面節點位置不確定的無人機的情況下的隱蔽通信。劉等人。 [19]、[20] 研究了物聯網網絡中的隱蔽通信,并表明可以利用其他設備的干擾來支持隱蔽通信。王等人。 [23]研究了在信道不確定性的假設下存在放大轉發中繼的情況下的秘密通信。貪婪中繼在[24]中進行了研究,其中中繼除了重新傳輸源消息之外,還機會性地將自己的信息秘密地傳輸到目的地。在[28]中,研究了一種隱蔽干擾攻擊,這是 IEEE 802.11 無線 LAN 中的插入攻擊。這種攻擊的目的是通過注入隱蔽的干擾信號來破壞數據并欺騙發射機[28]。

大多數先前的工作都假設可以訪問完美的信道狀態信息(CSI)。然而,在現實場景中,在沒有信道估計誤差的情況下獲取合法節點的CSI是具有挑戰性的。這是因為不完美的事件,例如反饋延遲、有限的訓練功率和持續時間以及低速率反饋[10]對信道估計過程的影響。為此,Forouzesh 等人。 [29]研究了對典獄長信道分布不了解的秘密通信,而合法用戶的完美 CSI 仍然可用。 [30]中提出了使用不知情的干擾機的想法,其中源可以在對手存在的情況下秘密地將數據傳輸到目的地。最近,Forouzesh 等人。 [31]研究并比較了單個竊聽通道的 ITS 和隱蔽通信的性能,目的是最大限度地提高保密性或隱蔽率。

在本文中,我們考慮單輸入多輸出 (SIMO) 網絡中的聯合 ITS 和隱蔽通信要求,其中兩個合法用戶(Bob 和 Carol)向發送器 Alice 請求兩種不同的安全服務,這是一種新穎的系統模型并且之前沒有考慮過。此外,網絡中存在兩個敵方節點,即不可信用戶和典獄長節點,分別執行 ITS 和隱蔽通信攻擊。在這個系統模型中,Bob需要安全地接收他的消息,而Carol需要隱蔽地接收她的消息。為了實現保密,我們的目標是防止不受信任的用戶解碼來自 Alice 的 Bob 消息。此外,為了實現隱蔽性,我們的目標是避免典獄長檢測到來自 Alice 的 Carol 消息的存在。為了實現這一點,我們認為愛麗絲在選定的時隙內傳輸卡羅爾的消息以向典獄長隱藏它們,而她則在每個時隙內有爭議地傳輸鮑勃的消息。與之前的工作[30]、[33]不同,依賴于高功率干擾機進行干擾注入,我們提出的聯合傳輸模型應用鮑勃的數據信號作為威利的干擾來支持卡羅爾的隱蔽要求。此外,Carol的數據信號在不可信用戶處扮演干擾信號的角色,以支持Bob的ITS要求。基于這種方法,我們制定了一個優化問題,目的是在隱蔽性和保密性約束下最大化平均速率。由于所提出的優化問題是非凸的,因此其解決方案很棘手。因此,我們采用逐次凸逼近來凸化目標函數并獲得易于處理的解。為了獲得進一步的見解,我們考慮一個實際場景,其中用戶的 CSI 和典獄長的位置并不完全已知。最后,提供數值示例和討論來強調聯合 ITS 和隱蔽設計見解。具體來說,我們確認可以通過我們提出的傳輸方案成功實現聯合安全和隱蔽通信。此外,我們觀察到,與 Bob 相比,Carol 的不完美 CSI 對平均速率有更大的負面影響。

我們的主要貢獻總結如下:

1 我們提出了一種新的安全通信優化方案,其目的是在隱蔽性和保密性約束下最大化平均速率。我們采用逐次凸逼近來獲得易于處理的解。

2 我們還考慮了實際場景,其中由于被動守護者和信道估計誤差,用戶的 CSI 和守護者的位置并不完全已知。我們關注最壞情況下的性能,其中我們最大化最壞通道和 Warden 位置不匹配的平均速率。我們觀察到,與 Bob 相比,Carol 的不完美 CSI 對平均利率有更大的負面影響。此外,我們考慮 Alice 的多個天線,并找到最大化平均速率的波束成形向量。

system model

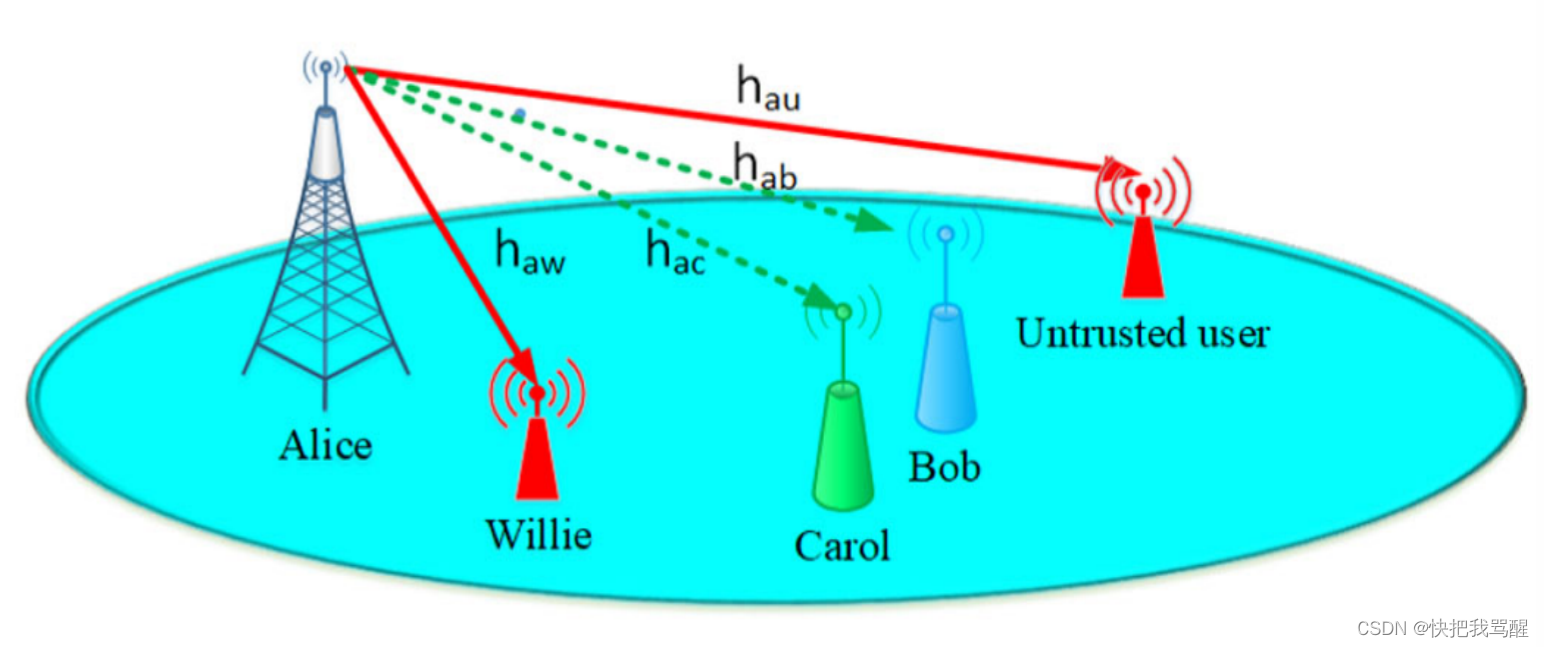

我們考慮圖 1 所示的系統模型,它由一名發送者(Alice)、兩名合法用戶(Carol 和 Bob)、一名不受信任的用戶和一名典獄長(Willie)組成。這種不受信任的用戶和典獄長場景可能會出現在大型分布式系統中,其中網絡中所有用戶的可信度和透明度很難保證,因此發送者 Alice 需要根據合法用戶的要求來調整她的通信協議網絡運營商識別的潛在對手用戶。 Alice 和 Bob、Alice 和 Carol、Alice 和不可信用戶、Alice 和 Warden 之間的距離分別定義為 d a b d_{ab} dab?、 d a c d_{ac} dac?、 d a u d_{au} dau? 和 d a w d_{aw} daw? 。 Alice和Bob、Alice和Carol、Alice和不可信用戶、Alice和warden之間的信道衰落系數分別為 h a b h_{ab} hab?、 h a c h_{ac} hac?、 h a u h_{au} hau?和 h a w h_{aw} haw?,這些信道具有零均值和單位方差的圓對稱復高斯分布。我們假設所有信道系數在一幀內保持恒定,并且從一幀到另一幀獨立地變化。請注意,時間幀由多個連續的時隙組成。

Alice 向 Carol 和 Bob 傳輸機密消息,其中一個用戶 (Bob) 需要安全通信以防止不受信任的用戶攻擊,而另一用戶 (Carol) 需要秘密通信以避免被典獄長發現。在這個系統模型中,Bob需要安全地接收他的消息,而Carol需要隱蔽地接收她的消息。為了安全傳輸,我們的目標是防止不受信任的用戶解碼來自 Alice 的 Bob 消息。此外,對于秘密通信,我們的目標是避免典獄長檢測到來自 Alice 的 Carol 消息的存在。因此,Alice 采用聯合 ITS 和隱蔽通信方法分別向 Bob 和 Carol 傳輸數據。在我們提出的方法中,Alice 根據一組預定的隱蔽通信時隙索引傳輸 Carol 的消息,而她則在每個數據傳輸時隙中有爭議地傳輸 Bob 的消息。在所考慮的系統模型中,我們假設 Alice 知道 Bob、Carol 和不受信任用戶的位置和 CSI,而 Alice 只知道典獄長的位置,不知道 CSI 信息。這是因為我們假設不受信任的用戶是主動用戶,知道通信網絡的碼本來解碼來自 Alice 的傳輸,而典獄長是不參與任何通信的被動用戶 [30]。

We consider a discrete-time channel with Q Q Q time slots, each having a length of n n n symbols, hence, the transmit signals to Carol and Bob in one time slot are x c = [ x c 1 , x c 2 , … , x c n ] \mathbf{x}_{c}=\left[x_{c}^{1}, x_{c}^{2}, \ldots, x_{c}^{n}\right] xc?=[xc1?,xc2?,…,xcn?] and x b = [ x b 1 , x b 2 , … , x b n ] \mathbf{x}_{b}=\left[x_{b}^{1}, x_{b}^{2}, \ldots, x_{b}^{n}\right] xb?=[xb1?,xb2?,…,xbn?] , respectively. Note that Alice transmits x b \mathbf{x}_{b} xb? continuously while she only transmits x c \mathbf{x}_{c} xc? to Carol during selected covert communication time slots. In the next section, we investigate two main cases: 1) only Carol knows the covert communication time slot indexes and 2) both Carol and Bob know the covert communication time slot indexes.

PROPOSED JOINT OPTIMIZATION OF ITS AND COVERT TRANSMISSION RATE

在秘密通信文獻中,通常假設合法接收者知道 Alice 的數據傳輸策略。因此,Alice 在自己和合法接收者之間共享足夠長度的秘密,以告知他們秘密通信策略(數據傳輸時隙索引)[23]、[32]、[33],而典獄長不知道這一點。在本節中,我們首先考慮鮑勃不知道卡羅爾的秘密策略,即他無權訪問愛麗絲和卡羅爾的預共享秘密編碼策略。下面,我們基于這個假設分析所提出的系統模型。

信息論安全 (ITS)

The received vector at node m m m (this node can be Bob, Carol, untrusted user, or warden) is given by:

y m = { p a b h a m x b d a m α / 2 + n m , Ψ 0 p a b h a m x b d a m α / 2 + p a c h a m x c d a m α / 2 + n m , Ψ 1 (1) \boldsymbol{y}_{m}=\left\{\begin{array}{ll} \frac{\sqrt{p_{a b}} h_{a m} \mathbf{x}_{b}}{d_{a m}^{\alpha / 2}}+\mathbf{n}_{m}, & \Psi_{0} \\ \frac{\sqrt{p_{a b}} h_{a m} \mathbf{x}_{b}}{d_{a m}^{\alpha / 2}}+\frac{\sqrt{p_{a c}} h_{a m} \mathbf{x}_{c}}{d_{a m}^{\alpha / 2}}+\mathbf{n}_{m}, & \Psi_{1} \end{array}\right. \tag{1} ym?=? ? ??damα/2?pab??h

概念)

)

和遷移學習(Transfer Learning)的詳細解釋以及區別(系列1))

覆蓋優化 - 附代碼)

)

)